Расширенные права доступа: как защитить критически важные системы от угроз

Узнать больше25.10.2024

Многие компании для обеспечения своей деятельности активно сотрудничают с поставщиками IT-услуг, специалисты которых могут с нуля создавать информационную инфраструктуру, устанавливать серверное оборудование и при этом несут ответственность за работоспособность серверов и выполняют ряд других утвержденных заказчиком задач. Часто поставщики IT-услуг работают удаленно, получив необходимые права доступа к объектам компьютерной инфраструктуры. Обычно аутсорсерам для выполнения рабочих задач необходимы расширенные полномочия, поэтому для них создаются отдельные аккаунты с административными привилегиями. Такой формат сотрудничества сопряжен с рисками ИБ, связанными со злоупотреблением назначенными правами. Чтобы минимизировать вероятность инцидентов, компания должна организовать контроль подключения и мониторить действия подрядчиков. Рассказываем, каким образом можно контролировать работу поставщиков IT-услуг и чем будет полезна система Privileged Access Management (PAM).

Конкретный перечень услуг будет зависеть от отрасли, в которой работает компания-заказчик, зрелости ее информационной инфраструктуры, текущих требований в сфере ИБ и других объективных факторов. Так, поставщики IT-услуг предлагают своим клиентам следующие услуги:

Все эти работы поставщики IT-услуг могут проводить дистанционно, не посещая офис компании. Для этого специалистам назначаются соответствующие полномочия, позволяющие совершать необходимые действия в обслуживаемых системах.

При удаленном подключении подрядчика к IT-инфраструктуре существует риск потенциальных угроз, связанных с привилегированным доступом, характер которых может варьироваться в зависимости от того, какие задачи выполняют поставщики IT-услуг.

Распространенные риски:

Эти инциденты происходят при отсутствии защиты удаленного подключения и контроля за работой специалистов. Не всегда причиной становится злой умысел привилегированных пользователей. Часто ценные данные оказываются в общем доступе из-за некорректных настроек доступа к внутренним веб-ресурсам и хранилищам данных. Однако вне зависимости от причин инцидента компанию может понести финансовый и репутационный ущерб.

Помимо широких полномочий, проблема привилегированного доступа поставщиков еще и в том, что компания-заказчик не может быть уверена в надежности комплекса защитных мер со стороны подрядчика. Сложно проверить, какие инструменты и технологии он использует, поэтому приходится доверять вслепую. Риски в таких случаях высоки, и подтверждение тому — громкие утечки в российских и иностранных компаниях в 2022–2024 годах. Эти организации были атакованы именно через подрядчиков.

Перечислим базовые меры защиты удаленных подключений специалистов, которым назначены расширенные права доступа, которые на сегодняшний день доступны многим компаниям:

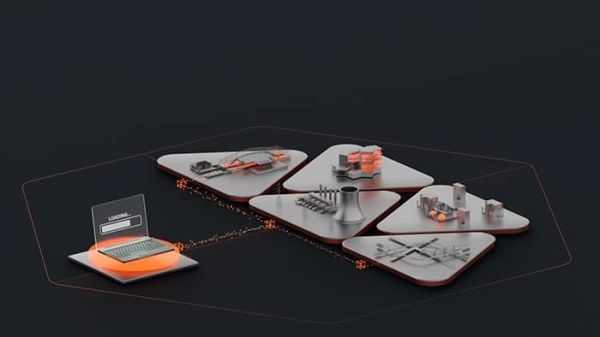

Для автоматизации контроля удаленного подключения целесообразно использовать PAM-решения, ориентированные на мониторинг действий привилегированных пользователей, в том числе поставщиков IT-услуг. Такие системы выполняют роль шлюза между пользователями и запрашиваемыми ресурсами, идентифицируют привилегированные сессии, авторизуют инициаторов этих сессий, регистрируют все их действия. Если PAM-решение отмечает подозрительную активность со стороны привилегированной учетной записи, оно может разорвать соединение, ограничить права доступа или отправить уведомление ответственному лицу.

Solar SafeInspect — PAM-система от ГК «Солар». Ключевые функции решения для контроля подключений привилегированных пользователей, в том числе тех, которые работают удаленно, заключаются в следующем:

Использование Solar SafeInspect также позволяет контролировать соблюдение принципа наименьших привилегий. Под этим принципом в контексте работы с удаленными специалистами подразумевается, что полномочия будут назначаться только для выполнения тех задач, которые решают поставщики IT-услуг. Таким образом удается избежать избыточности привилегий и минимизировать риски несанкционированных действий с объектами информационной инфраструктуры.

Сильные стороны использования системы с точки зрения бизнеса, службы информационной безопасности и поставщиков IT-услуг:

Преимущества в части защиты удаленного подключения:

ЗАКЛЮЧЕНИЕ

При обслуживании информационной инфраструктуры и внедрении новых технологий компаниям следует позаботиться о контроле удаленного подключения поставщиков IT-услуг, поскольку подрядчикам зачастую предоставляется привилегированный доступ к целевым системам, базам данных, средствам обеспечения ИБ. Для отслеживания и записи рабочих сессий целесообразно внедрить PAM-систему Solar SafeInspect, ориентированную на координацию привилегированного доступа. Она работает без установки агентов, обладает интуитивно понятным интерфейсом, может внедряться в формате Virtual Appliance, легко масштабируется в компьютерной инфраструктуре любого типа.

Самые важные новости кибербезопасности у вас в почте

Выберите темы, на которые бы вам было интересно получать новости.

Для получения бесплатной консультации заполните форму ниже и отправьте заявку. Наш менеджер свяжется с вами в ближайшее время.