Основные возможности сервиса

Мониторинг 24/7

Команда JSOC непрерывно на базе технологии NTA анализирует события сетевого трафика

Выявление угроз внутри сети

Аналитики JSOC с помощью NTA выявляют угрозы безопасности не только на периметре, но и внутри сети

Раннее обнаружение угроз

Команда JSOC обнаруживает на ранней стадии целевые атаки, шифровальщики, угрозы нового типа

Вся необходимая экспертиза для защиты от кибератак

0+

Клиентов Solar JSOC

Непрерывное обогащение правил, индикаторов компрометации и сигнатур данными от экспертов центра исследования Solar 4RAYS.

Круглосуточный мониторинг благодаря 6 филиалам в разных часовых поясах, где в любое время суток доступен бизнес-аналитик для решения сложных вопросов.

Ключевые преимущества

Экономия ресурсов

Команда аналитиков JSOC 24/7 мониторит, разбирает и анализирует сетевой трафик, оповещает об инцидентах и выдает рекомендации по их устранению. Это освобождает от рутины и экономит время отдела ИБ.

Широкое покрытие инфраструктуры мониторингом

Сервис анализа трафика сети на базе технологии NTA позволит обнаружить вредоносную активность в том числе в тех сегментах сети, где на серверах и устройствах не установлены или отключены средства защиты конечных точек.

Защита от угроз, не детектируемых базовыми СЗИ

С помощью NTA команда экспертов JSOC анализирует трафик и выявляет вредоносные активности, которые не обнаружили средства защиты конечных точек и системы защиты периметра сети

- Шифровальщики, шпионское и вредоносное ПО, которые не детектируются стандартными сигнатурами

- Активности злоумышленников внутри сети, горизонтальные перемещения, повышения привелегий

- Продвинутые атаки на Active Directory

- Атаки с использованием алгоритмов генерации доменов (DGA)

- Вредоносные активности со стороны сотрудников и подрядчиков

Контроль соблюдения регламентов ИБ

NTA позволяет выявлять небезопасные настройки оборудования, использование небезопасных протоколов, утилит удаленного доступа, несанкционированные действия и злоупотребления, нецелевое использование ресурсов со стороны сотрудников.

Сервис анализа сетевого трафика (NTA) реализован на базе Solar JSOC

Сервис анализа сетевого трафика (NTA) доступен только для клиентов сервиса мониторинга и анализа инцидентов (MDR).

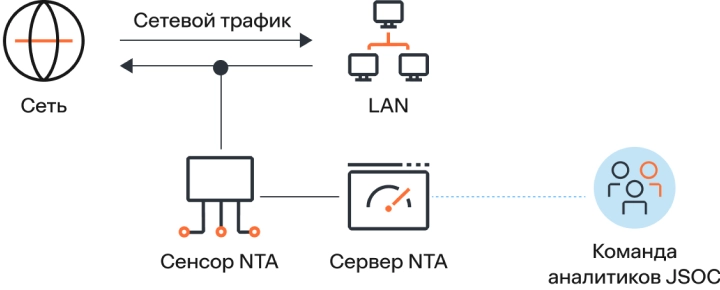

Сенсоры NTA устанавливаются в инфраструктуре заказчика и собирают копию сетевого трафика.

Аналитики JSOC изучают собранный трафик и оповещают заказчика в случае обнаружения аномалий или угроз.

КАК ПОДКЛЮЧИТЬ

Узнайте больше о сервисе анализа сетевого трафика

Самые важные новости кибербезопасности у вас в почте

Выберите темы, на которые бы вам было интересно получать новости.

Для получения бесплатной консультации заполните форму ниже и отправьте заявку. Наш менеджер свяжется с вами в ближайшее время.