ПРОАКТИВНАЯ ЗАЩИТА

Логика работы Solar Dozor

ЕДИНАЯ ТЕХНОЛОГИЧЕСКАЯ ПЛАТФОРМА

Концептуальная архитектура Solar Dozor

Модули Solar Dozor для комплексной защиты данных

CORE

Центр управления и мониторинга DLP Solar Dozor

Core обеспечивает централизованное управление системой и перехватчиками через единый интерфейс. Включает подсистемы фильтрации, поиска и хранения информации, управления инцидентами, построение отчетности, управление правами доступа и конфигурацией системы, а также модель здоровья Zabbix.

MAIL CONNEСTOR

Контроль коммуникаций в корпоративных почтовых системах

Mail Connector обеспечивает контроль и мониторинг коммуникаций в корпоративных почтовых системах. Работает как в режиме мониторинга, так и в режиме активного противодействия (блокирование, карантин, реконструкция).

ENDPOINT AGENT

Контроль действий пользователей на рабочих станциях под управлением Windows, Linux и macOS

Модуль Endpoint Agent устанавливается на рабочие станции и позволяет контролировать действия сотрудников, перехватывая и анализируя данные, блокируя нежелательные действия, доступ к отдельным приложениям и устройствам.

TRAFFIC ANALYZER

Защита корпоративных локальных сетей от рисков, связанных с использованием веб-ресурсов

Модуль Traffic Analyzer анализирует расшифрованный сетевой трафик, извлекает содержимое сообщений, файлов и отправляет очищенные данные в Dozor Core для фильтрации согласно настроенным политикам.

FILE CRAWLER

Контроль данных в покое

Модуль File Crawler проверяет наличие конфиденциальной информации в файловых хранилищах: локальных серверах, жестких дисках рабочих станций, облачных хранилищах – и выявляет нарушения правил хранения. В случае нарушения File Crawler зафиксирует событие ИБ, отправит уведомление офицеру безопасности, переместит файл в карантин и создаст на его месте «файл-заглушку».

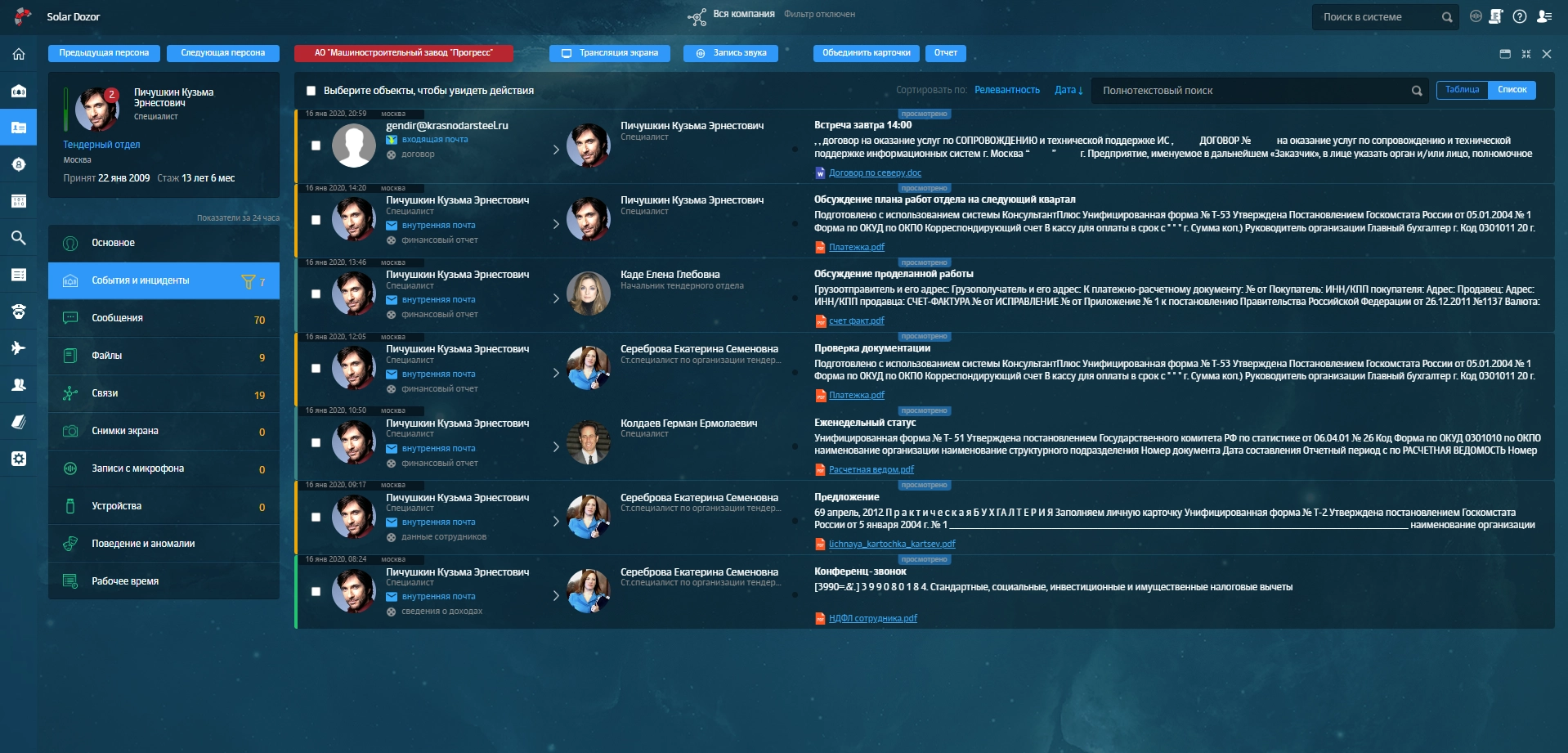

DOSSIER

Расширенная аналитика персон

Dozor Dossier — модуль для углубленной аналитики персон и расследования инцидентов ИБ, предоставляющий детализированную информацию о сотруднике, включая сообщения, события, инциденты, граф связей, записи с камеры и микрофона (с расшифровкой), подключаемые устройства и рабочее время. С помощью «Универсального плеера 4D» можно собрать все данные по пользователю в единую динамическую картину дня, отображаемую на таймлайне.

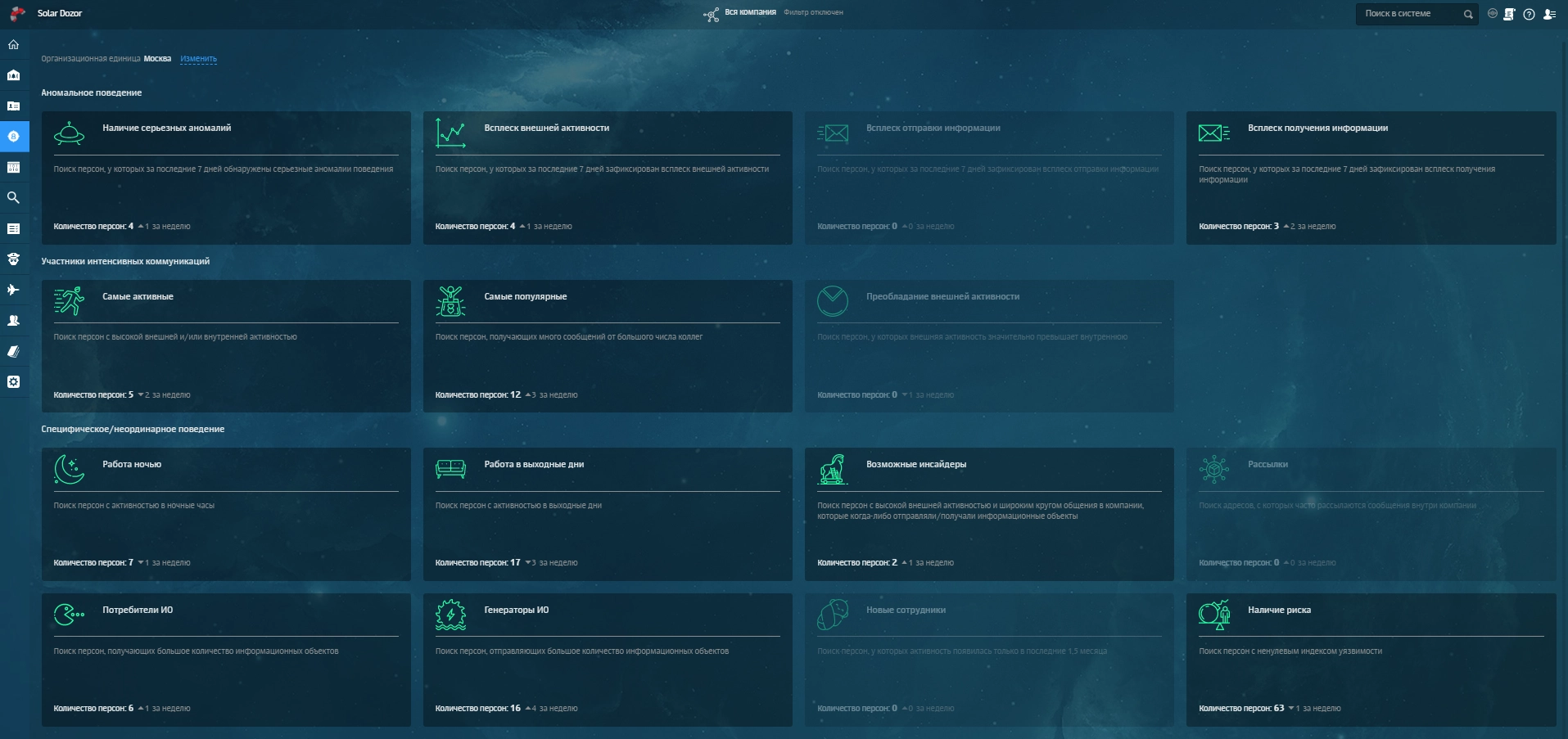

UBA

Анализ поведения пользователей

Модуль UBA (User Behaviour Analytics) анализирует коммуникации и рабочее поведение пользователей, выявляет нетипичные и подозрительные действия, которые могут указывать на наличие внутренней угрозы.

UBA создает профили пользователей и распределяет их по группам, выявляя паттерны, характерные для групп риска (в Solar Dozor их 20: «Работа ночью», «Признаки увольнения» и т. д.). Это дает возможность предупреждать инциденты и заниматься их профилактикой.

DETECTIVE

Расследование инцидентов в едином интерфейсе

Dozor Detective — модуль для проведения расследований, позволяющий создавать дела с нуля и исследовать инциденты, как внутри, так и вне DLP-системы. Модуль включает защищенное хранилище дел с гибким разделением доступа, интерактивную детектив-доску для визуализации связей и материалов дела, автоматическое создание отчетов и логи всех действий.

MULTIDOZOR

Контроль филиальной сети

Модуль MultiDozor объединяет инсталляции Solar Dozor, размещенные в филиалах компании, в единую логическую структуру. Это позволяет распределить задачи ИБ между головным офисом и филиалами: централизованно управлять системой и гибко настраивать политики безопасности в филиалах, осуществлять мониторинг и реагирование на инциденты локально с возможностью подключения центра к значимым событиям.

MULTICONNECTOR

Интеграция с внешними системами

Модуль MultiConnector расширяет возможности интеграции Solar Dozor с внешними системами класса SIEM, SOAR, XDR, IRP и обеспечивает повышение уровня информационной безопасности в организации за счет удаленного управления политиками безопасности, изменения атрибутов событий и инцидентов, разблокировки и отправки заблокированных писем прямо из консоли внешней системы.

OCR

Распознавание текста из графических форматов

Модуль OCR защищает конфиденциальные данные от утечки, когда они конвертированы в графический формат — отсканированы, сфотографированы, сохранены в PDF, сняты с экрана в виде скриншотов и т. д. OCR обеспечивает поточное распознавание, извлечение и преобразование изображений в текстовый формат, после чего тщательно проверяет соответствие полученного текста установленным политикам безопасности.

LONG-TERM ARCHIVE

Долговременное хранение архива коммуникаций

Модуль Long-Term Archive предназначен для долговременного хранения (от 6 месяцев до более 10 лет) и управления архивом коммуникаций большого объема. С помощью модуля можно разделять архив на оперативный и долгосрочный, переносить данные, отключать и подключать исторические секции баз данных для проведения ретроспективных расследований.

ВЫСОКАЯ ТОЧНОСТЬ ДЕТЕКТИРОВАНИЯ ДАННЫХ

Технологии Solar Dozor

Поведенческий анализ

В Solar Dozor реализована запатентованная технология анализа поведения пользователей (User Behavior Analytics, UBA). Она базируется на теориях вероятности, случайных процессов и графов. Используемые алгоритмы относятся к классу unsupervised machine learning (обучение без учителя). Для предварительного анализа достаточно накопить массив данных о коммуникациях сотрудников за 1 месяц, для точной работы — за 2–3 месяца.

- Полная интеграция, самообучающиеся алгоритмы, отсутствие настройки

- 20 паттернов поведения: «Потенциальные инсайдеры», «Признаки увольнения», «Мертвые души» и др.

- Выявление круга общения сотрудников, в том числе уникальных контактов

- Выявление инсайдеров, поведение которых обычно не отличается от стандартного

Цифровые отпечатки

Технология цифровых отпечатков (Digital fingerprints, DiFi) сравнивает текстовые, графические и табличные документы с эталонами. Отпечаток снимается с эталонного документа и помещается в базу отпечатков. Если передаваемые данные совпадают с цифровым отпечатком, DLP-система может заблокировать отправку или отправить уведомление офицеру ИБ.

Благодаря использованию технологии «Цифровые отпечатки» можно выявить:

- Полностью скопированные документы или их отдельные фрагменты

- Отредактированные фрагменты оригинального текста

- Отредактированные копии документов и заново отсканированные документы

- Данные после трансформации, поворота на любые углы, изменения четкости

- Чертежи, таблицы, фотографии, печати-грифы (ДСП, конфиденциально), подписи и факсимиле

Контроль идентификаторов

Технология контроля идентификаторов (IDID, ID identification) позволяет распознавать в тексте сообщений специальные идентификаторы – последовательности цифр или букв, однозначно определяющие данные, интересные в контексте ИБ, – контроля утечек информации и работы с персональными данными.

Благодаря использованию технологии «Контроль идентификаторов» можно выявить:

- Финансовые данные: банковские реквизиты, ИНН, номера банковских карт и т. д.

- Персональные данные: паспортные данные, СНИЛС

- Документы, создаваемые по шаблону: договоры, регламенты и т. д.

- Слова и фразы определенной тематики

Графические шаблоны

Технология позволяет контролировать передачу критичных данных в графических форматах. Для этого используется модель для распознавания объектов в реальном времени YOLO (You Only Look Once). Она c высокой точностью распознает графические объекты с учетом деформации (растяжение, поворот, наложение на другие объекты), а также при полном отсутствии текста.

После формирования графического шаблона офицер безопасности может легко задать правила, по которым сообщения, содержащие заданные в шаблоне объекты, будут перехватываться системой автоматически.

Благодаря использованию технологии «Графические шаблоны» можно выявить изображения:

- Круглых и треугольных печатей организации

- Паспортов РФ с персональными данными

- Лицевой и оборотной сторон платежных карт

Файловый краулер

Технология позволяет проверять все узлы корпоративной сети и составлять ее наглядную карту, после чего контролировать ресурсы сети. Это позволяет находить конфиденциальную информацию в корпоративных и облачных хранилищах, электронной почте и других ресурсах.

В случае выявления нарушений правил хранения конфиденциальной информации краулер оповещает об инциденте офицера безопасности. Возможен активный режим работы, когда краулер перемещает найденные файлы на карантин.

- Построение карты корпоративной сети

- Сканирование исторически накопленных почтовых сообщений

- Сканирование массивов информации на съемных внешних носителях

- Активный режим работы

Схема работы Solar Dozor

Solar Dozor контролирует действия сотрудников на рабочих станциях:

- Мессенджеры и ВКС-системы

- USB, сетевые диски

- Интернет-активность

- Подключения к Wi-Fi

- Рабочее время

- Веб-почта

- Печать на принтере

- Буфер обмена

- Кейлогер

- Запись звука, видео

*Solar Dozor

Под нашей защитой

Запросить демо

Самые важные новости кибербезопасности у вас в почте

Выберите темы, на которые бы вам было интересно получать новости.

Для получения бесплатной консультации заполните форму ниже и отправьте заявку. Наш менеджер свяжется с вами в ближайшее время.