Сканер уязвимостей кода: весь код под контролем

Узнать больше

Получить консультацию по Solar appScreener

Спасибо, заявка получена

Мы свяжемся с вами в течение двух дней

по вашему запросу.

Многие веб-приложения содержат уязвимости, которые могут стать точками входа для киберпреступников, желающих завладеть доступом к конфиденциальной информации или нарушить работу ПО. Одна из самых распространенных уязвимостей позволяет внедрять в продукт вредоносный код, выполнение которого приводит к тому, что хакеры получают возможность совершать несанкционированные действия в базах данных SQL (БД). Атаки такого рода называются SQL-инъекциями и реализуются благодаря тому, что подавляющее количество баз данных строится на языке программирования Structured Query Language (далее — SQL). В статье подробно разберем механизм атаки, меры профилактики и защиты.

Чтобы было проще разобраться в механизме злоумышленных действий, напомним, что собой представляет SQL. Это язык программирования, лежащий в основе практически любой табличной базы данных. Он используется для совершения всех операций с информацией внутри реляционных БД.

Чтобы выполнить какую-либо манипуляцию, например передать атрибуты учетных записей через форму входа на сайт или в приложение, в БД направляется SQL-запрос. Пользователь заполняет форму входа, вводя в нее определенную информацию, например идентификатор и пароль, которая сверяется с имеющейся в базе. Если все в порядке, пользователь получает доступ к запрашиваемому ресурсу, если есть отклонения — система выдает отказ. Но опасность в том, что многие формы ввода не оснащаются механизмами, которые запрещают внесение дополнительных сведений, чем и пользуются злоумышленники. Они внедряют в форму запроса (а иногда непосредственно в URL‐адрес) собственный SQL‐запрос, который называется инъекцией. Он исполняется на сервере и позволяет совершать различные действия в базе данных, например просматривать конфиденциальную информацию или даже удалять БД.

В большинстве случаев пользователи не замечают SQL-запросов к базе данных, то есть атаки проходят бессимптомно. И все же есть признаки, по которым можно предположить наличие вредоносной активности:

Все эти признаки могут сигнализировать и о других атаках, но в любом случае их не следует игнорировать.

Существует несколько типов SQL-инъекций. Рассмотрим наиболее распространенные:

Если у злоумышленников не получается собрать информацию через определенный канал связи или наблюдаются сбои в работе сервера, хакеры прибегают к нападениям типа Out-of-band — отправляют данные на контролируемый сервис путем использования пакетов UTL_HTTP, DNS-запросов.

К основным угрозам, связанным с SQL-инъекциями, можно отнести:

Если перечисленные угрозы будут реализованы, компания-владелец веб-ресурса или приложения потерпит репутационный ущерб и понесет финансовые потери. Это вероятно в случае компрометации персональных данных, что, скорее всего, обернется утратой доверия клиентов.

Для примера — несколько реальных кейсов атак с использованием SQL-инъекций, которые привели к серьезным инцидентам:

Что делать, чтобы минимизировать риски SQL-инъекций? Ниже приводим краткие рекомендации:

Основной метод борьбы с уязвимостями в коде — контроль безопасности приложений для своевременного выявления слабых мест и недекларированных возможностей, которые могут эксплуатировать злоумышленники.

Методы обнаружения уязвимостей:

Для повышения уровня защищенности приложений и профилактики атак важно применять эти инструменты в комплексе. Они позволяют обнаруживать слабые стороны ПО еще на этапе разработки.

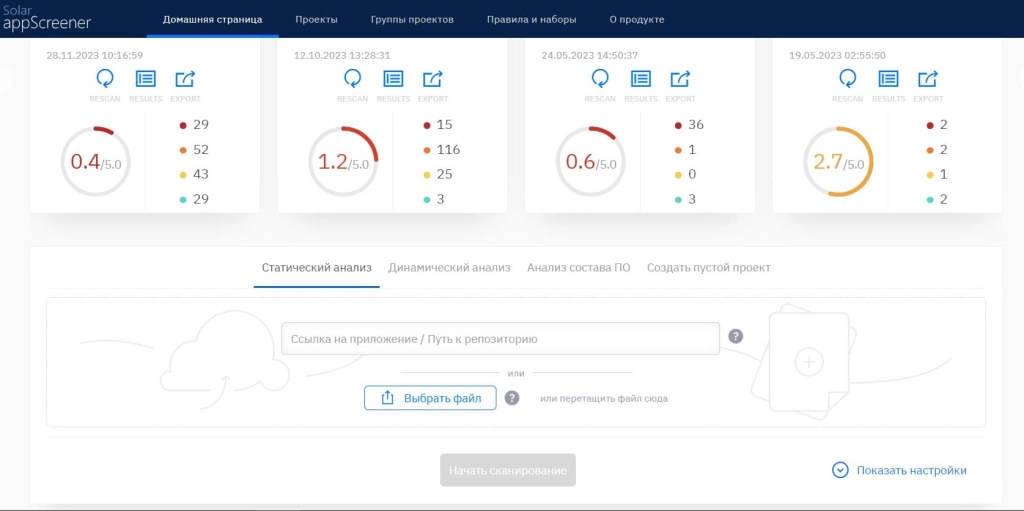

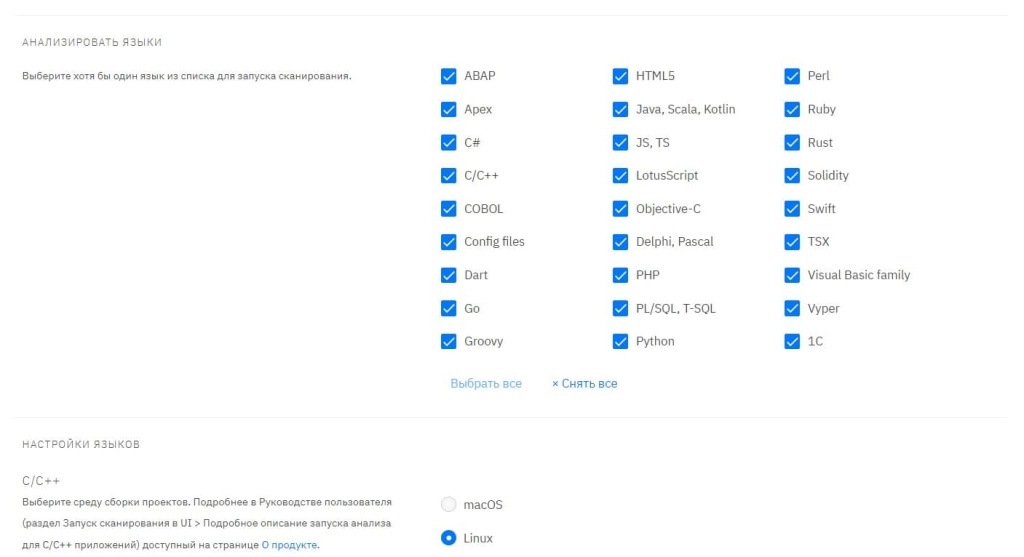

Чтобы минимизировать риски атак на основе SQL-инъекций, важно внедрить практики безопасной разработки, подразумевающие тестирование программного обеспечения на каждом этапе создания продукта. В этом поможет комплексное решение Solar appScreener, включающее все основные виды анализа кода.

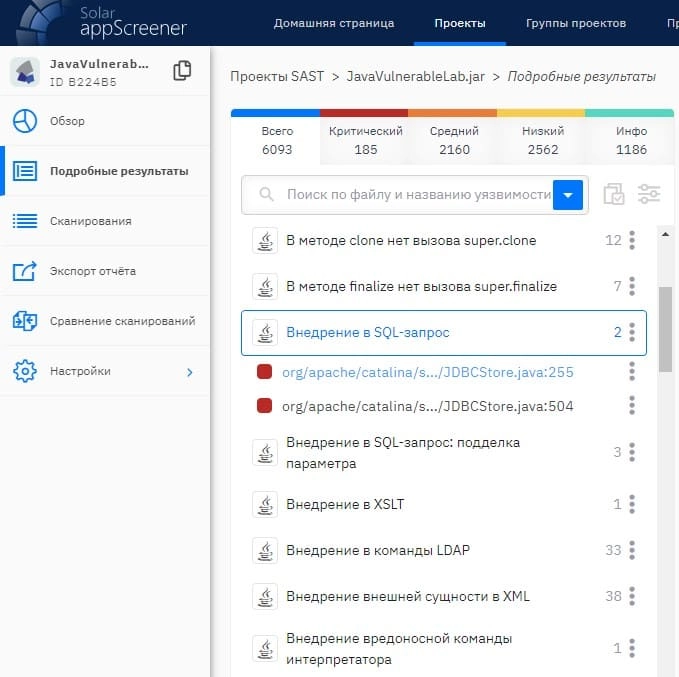

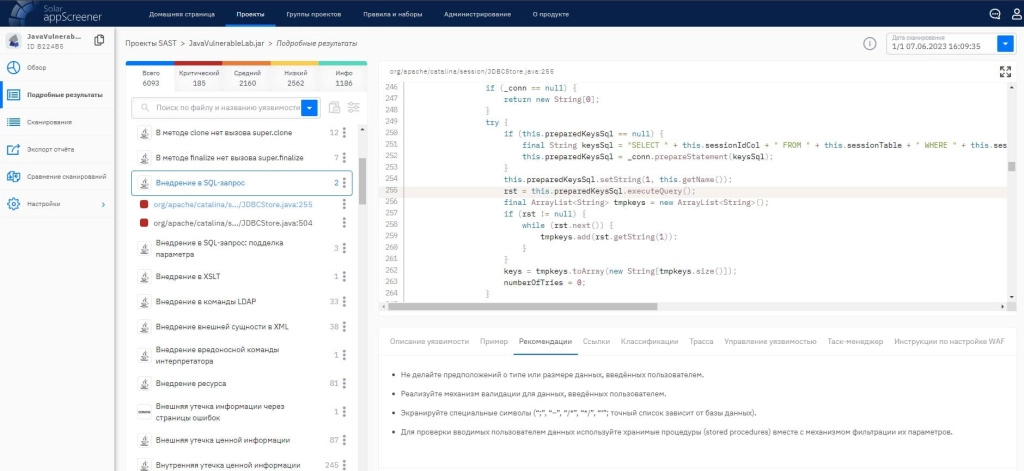

Покажем на примере, как Solar appScreener с помощью модуля статического анализа (SAST) может обнаружить SQL-инъекцию.

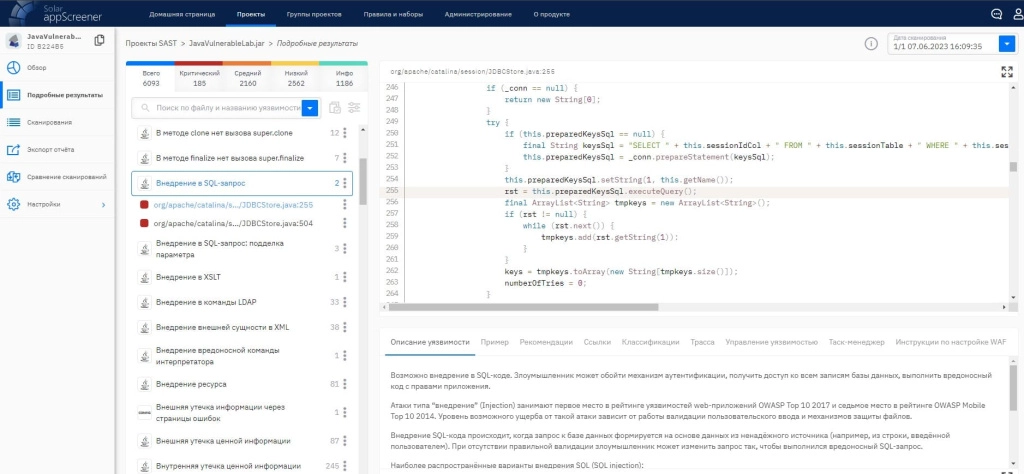

К примеру, так выглядит SQL-инъекция, которую SAST нашел в коде. В интерфейсе подсвечены конкретные строчки в коде, где обнаружена проблема, которая может стать причиной атаки.

Помимо этого, решение дает рекомендации, как устранить найденную уязвимость.

Выводы

SQL-инъекция считается одной из самых серьезных угроз безопасности программного обеспечения. Эффективно противодействовать им помогает отслеживание состояния используемых приложений и сканирование ПО на наличие слабых мест.

Выявить пробелы в безопасности и защититься от SQL-инъекций поможет комплексный инструмент Solar appScreener, реализующий несколько видов тестирования программного обеспечения в одном интерфейсе.

Протестируйте возможности Solar appScreener бесплатно! Оставьте заявку на сайте, и наши менеджеры свяжутся с вами, чтобы открыть пробный доступ к продукту.

Скачать материал

Спасибо!

Если файл не скачался, перейдите по ссылке

Файл не найден

Самые важные новости кибербезопасности у вас в почте

Выберите темы, на которые бы вам было интересно получать новости.

Для получения бесплатной консультации заполните форму ниже и отправьте заявку. Наш менеджер свяжется с вами в ближайшее время.