ГК «Солар»: промышленность и региональная власть стали самыми атакуемыми сегментами в 2025 году

Узнать больше20.11.2025

По данным центра исследования кибеугроз Solar 4RAYS группы компаний «Солар», к ноябрю 2025 года доля присутствия профессиональных хакерских группировок в инфраструктурах российских компаний выросла до 35%, что на 10 п.п. больше, чем по итогам 2 квартала. При этом за 10 месяцев текущего года удалось обнаружить 18 подобных объединений хакеров, семь из которых являются новыми — это минимум в два раза больше, чем в прошлом году. Такие данные были озвучены на SOC Forum экспертами ГК «Солар», архитектора комплексной кибербезопасности. Аналитика составлена на основе данных крупнейшей в РФ сети сенсоров и результатов расследований целевых атак за 10 месяцев 2025 года.

Новые цели – новые инструменты для заражения

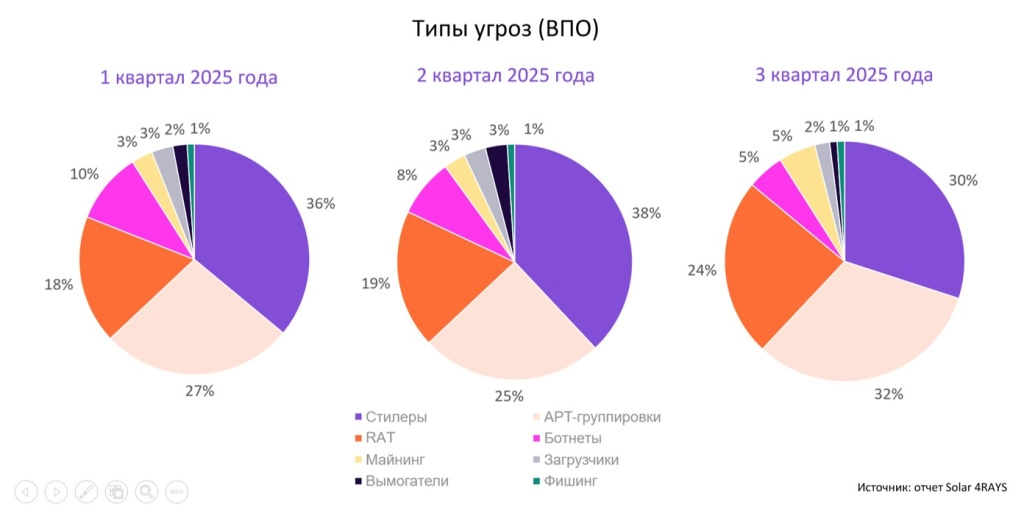

Анализ срабатываний сенсоров позволяет выделить индикаторы компрометации, указывающие на деятельность вредоносного ПО (ВПО) конкретного типа в инфраструктуре организации. В частности, сенсоры могут зафиксировать подобное ПО для майнинга, получения удаленного доступа (RAT), а также вирусы-шифровальщики, ботнеты и др.

Так, число заражений ВПО в 3-ем квартале 2025 года снизилось почти на 50% в сравнении со 2-ым, до 1,4 млн. Вместе с этим уменьшилось и число атакуемых организаций (на 19%, до 13,8 тыс.). По мнению экспертов, это может быть связано с периодом отпусков в июле и августе, а также с плавным повышением уровня защищенности компаний.

Тем не менее, интенсивность атак в целом продолжает расти — для сравнения, еще в 4-ом квартале 2024 года каждая компания сталкивалась с 40 заражениями ВПО против 99 за октябрь 2025 года. К тому же, только в октябре 2025 года общее число сработок сенсоров составило 495 тысяч. Не исключено, что показатель может снова вырасти к концу года — ведь злоумышленники, особенно финансово мотивированные, проявляют повышенную активность перед распродажами, Новым годом и последующими каникулами.

В 3-ем квартале хакеры чаще пытались атаковать организации из сфер промышленности (27% сработок сенсоров, -5 п.п. в сравнении со 2‑ым кварталом), ТЭК (17%, + 6 п.п.), здравоохранения (17%, -1 п.п.) и госструктур (13%, + 6 п.п.). Чуть меньше заражений было зафиксировано в IT-компаниях (11%), образовательных организациях (10%), кредитно-финансовой отрасли (4%) и телекоме (1%).

При этом за октябрь 2025 года доля заражений ВПО в ТЭК и вовсе выросла до 30%, на здравоохранение — до 29%, а на госструктуры — до 26%. Остальные заражения пришлись на промышленность (6%), образование (4%) и другие отрасли. Эксперты Solar 4RAYS связывают рост интереса злоумышленников к ТЭК с их важностью для экономики и безопасности страны — они интересны как прогосударственным атакующим, так и киберпреступникам, которые хотят заработать на вымогательстве.

Большая часть сработок сенсоров пришлась на индикаторы присутствия APT-группировок (32% в 3-ем квартале, +7 п.п. в сравнении со 2-ым кварталом), программы-стилеры для кражи конфиденциальной информации (30%, -8 п.п.) и RAT — средства для получения удаленного доступа к ИТ-системам компании-жертвы (24%,+ 5 п.п.). В октябре 2025 года доля присутствия профессиональных хакеров вовсе выросла до 36%, доля стилеров — до 32%, а RAT осталась примерно на том же уровне и составила 23%.

Специалисты Solar 4RAYS объясняют растущий тренд на RAT желанием хакеров управлять атакованными системами жертв и монетизировать атаки — например, с помощью таких средств можно продавать на черном рынке доступы во взломанные инфраструктуры.

Параллельно с этим свою активность продолжают наращивать APT-группировки — это происходит на фоне последних геополитических событий, на фоне которых российские организации вызывают еще больший интерес у профессиональных хакеров, работающих на иностранные государства.

Сложные атаки — более длительные и продуманные

Эксперты Solar 4RAYS подробно изучили и сложные кибератаки профессиональных хакеров, с которыми не справляются автоматизированные средства защиты. Так, за 10 месяцев 2025 года они выявили 18 кластеров и APT-группировок — в прошлом году их было 8.

При этом специалисты фиксируют снижение активности проукраинских хакерских группировок — например, инструментарий группы Shedding Zmiy был обнаружен лишь в 2% расследованных атак, а в прошлом году их доля присутствия составляла 37%. В целом же доля изученных инцидентов, относящихся к известным проукраинским хакерам, уменьшилась до 20% — многие элементы их арсенала стали хорошо известны. Вероятно, по этой причине эта и другие группировки снизили масштабы деятельности.

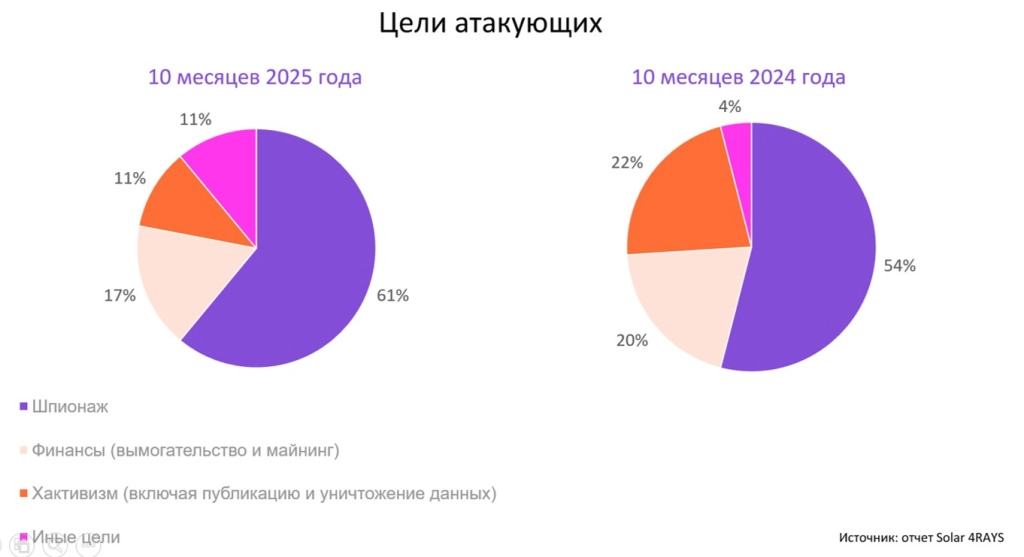

Главной целью профессиональных хакеров в этом году по-прежнему остается шпионаж (61%, + 7 п.п. год к году). Доля финансово-мотивированных атак снизилась на 3 п.п. год к году, до 17%, а хактивистских (с громкими политическими заявлениями) — на 11 п.п., до 11%. Это означает, что злоумышленники вместо «громких» атак чаще фокусируются на сложных и скрытных — хотя и публичные инциденты все еще встречаются.

Чаще всего группировки атаковывали организации из госсектора (33%, -3 п.п. год к году) и промышленности (20%, +3 п.п. год к году). Также значительно выросло число расследований сложных атак в IT-отрасли — на 10 п.п. год к году, до 16%. Этот рост можно объяснить растущим трендом атак через подрядчика: хакеры проникают в их инфраструктуры, чтобы затем атаковать более крупные и защищенные организации. Кроме того, фиксируется всплеск атак профессиональных хакеров и в отрасли энергетики (9%) — в прошлом году запросов на расследования в этом секторе не поступало.

При этом 27% сложных атак начинались через доверительные отношения — это в 3,3 раза больше, чем в прошлом году, что тоже говорит о росте популярности атак через подрядчика. Чуть чаще хакеры проникают в инфраструктуры через уязвимости в веб-приложениях (31%), скомпрометированные учетные данные пользователей (28%), а реже — через фишинг (14%).

Вместе с этим профессиональные хакеры стали дольше сидеть в инфраструктурах жертв. Доля сложных атак сроком от шести месяцев до года выросла на 12 п.п. год к году — до 19%, а от года до двух лет — на 8 п.п., до 14%. Это говорит о том, что хакеры дольше готовятся к атакам и стремятся к максимально долгому скрытному присутствию в ИТ-системах компаний-жертв.

Алексей Вишняков

руководитель центра исследования киберугроз Solar 4RAYS ГК «Солар»

«Мы видим, что в уходящем году хакеры заметно улучшили свои тактики и инструментарий: выросло число профессиональных группировок, атакующих с целью шпионажа. Теперь они подбирают крупные цели в ТЭК и промышленности, реализуют атаки через доверительные отношения и дольше сидят в целевых инфраструктурах. Подобный тренд продолжит нарастать и в следующем году. Это означает, что в следующем году возрастет и необходимость в обеспечении комплексной кибербезопасности, куда входит не только применение технических средств, но и усиление контроля за подрядчиками, своевременное обновление ПО, защита веб-приложений, соблюдение парольных политик и отслеживания главных трендов в ландшафте киберугроз».

Более подробные рекомендации по противодействию киберугрозам можно узнать в блоге Solar 4RAYS.

Самые важные новости кибербезопасности у вас в почте

Выберите темы, на которые бы вам было интересно получать новости.

Запросить консультацию

Для просмотра контента вам нужно авторизоваться на сайте. Для этого заполните свой мейл