Антидот от ботов: «Солар» запускает Antibot — сервис для защиты онлайн-ресурсов от ботов и накруток

Узнать больше08.07.2024

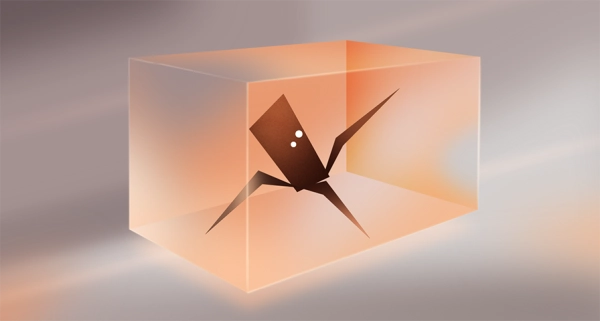

Эксперты центра исследования киберугроз Solar 4RAYS ГК «Солар» выявили серию атак прогосударственной группировки Lifting Zmiy на российские госорганы и частные компании. Серверы управления вредоносным ПО злоумышленники размещали на взломанном оборудовании, которое входит в состав SCADA-систем, используемых в том числе для управления лифтами. В некоторых случаях подключение к зараженным системам осуществлялись с IP-адресов, принадлежащих Starlink (сервису спутникового интернета компании SpaceX). Ключевой целью группировки Lifting Zmiy было хищение данных, а в ряде случаев атакующие также уничтожали часть инфраструктуры своих жертв.

С группировкой специалисты Solar 4RAYS столкнулись в конце 2023 года в рамках расследования атаки на ИТ-подрядчика российской госорганизации. За следующие полгода эксперты разобрали еще три инцидента, которые они связывают с деятельностью Lifting Zmiy.

Почерк злоумышленников повторялся от атаки к атаке: первичное проникновение осуществлялось через подбор паролей, затем злоумышленники закреплялись в атакованной системе и развивали атаку преимущественно с помощью различных программ с открытым исходным кодом. Среди инструментов, используемых Lifting Zmiy, эксперты обнаружили:

Использование этого ПО объединяло все исследованные Solar 4RAYS атаки Lifting Zmiy, как и расположение управляющих серверов: их злоумышленники размещали на контроллерах от российского производителя, служащих для управления и диспетчеризации в том числе лифтового оборудования. Всего было обнаружено более десятка зараженных устройств, а на момент публикации исследования восемь из них оставались в скомпрометированном состоянии.

В большинстве инцидентов Lifting Zmiy подключались к заражённым системам с IP-адресов различных хостинг-провайдеров, но в атаке на ИТ-компанию, которую 4RAYS расследовали зимой 2024 года, их тактика изменилась. Они использовали IP-адреса из пула, принадлежащего провайдеру Starlink. Согласно публичным данным, эти IP-адреса используются терминалами Starlink, работающим на территории Украины. В целом на основе ряда признаков, эксперты Solar 4RAYS уверены, что группировка Lifting Zmiy происходит из Восточной Европы.

«На момент нашего исследования Lifting Zmiy по-прежнему очень активна: используя собственные хантинг-системы, мы постоянно находим новые элементы их инфраструктуры. Поэтому мы рекомендуем организациям, которые используют SCADA-системы, подобные тем, что атаковали злоумышленники, предельно внимательно отнестись к обеспечению собственной кибербезопасности. Кроме того, во всех расследованных кейсах доступ к инфраструктуре был получен путём обычного перебора паролей, поэтому компаниям стоит еще раз проверить надежность их парольных политик и, как минимум, ввести двухфакторную аутентификацию», — пояснил эксперт центра исследования киберугроз Solar 4RAYS Дмитрий Маричев.

Анализ действий Lifting Zmiy показывает, что между изначальной компрометацией и активными действиями злоумышленников могут пройти месяцы, в течение которых в инфраструктуре может и не быть значимых артефактов вредоносной деятельности группировки, хотя доступ к ней у них будет сохраняться. Чтобы обезопасить себя от действий группировки, Solar 4RAYS рекомендует организациям регулярно проводить оценку компрометации (Compromise assessment) своей ИТ-инфраструктуры;

Подробнее о деятельности Lifting Zmiy, а также об индикаторах компрометации и правилах детектирования инструментов группировки читайте в полном тексте исследования.

Самые важные новости кибербезопасности у вас в почте

Выберите темы, на которые бы вам было интересно получать новости.

Запросить консультацию

Для просмотра контента вам нужно авторизоваться на сайте. Для этого заполните свой мейл