Выполнение требований приказов ФСТЭК

Узнать больше18.04.2023

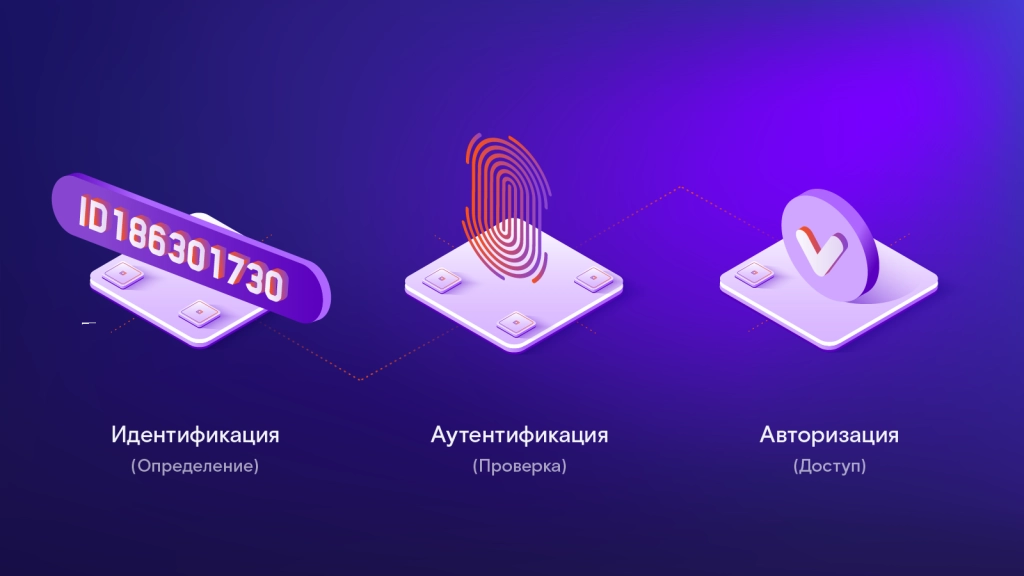

Идентификация и аутентификация

Начнем с повторения. Есть два термина, которые часто путают: идентификация и аутентификация.

Идентификация (от лат. identifico «отождествлять») – это распознавание какого-либо субъекта по его имени (идентификатору). В сфере информационных технологий идентификация – это присвоение субъектам и объектам доступа идентификатора (обычно состоит из букв, цифр или символов) и его сравнение с перечнем присвоенных идентификаторов.

Аутентификация (греч. αὐθεντικός [authentikos] «реальный, подлинный» < αὐτός [autos] «сам; он самый») – это проверка подлинности, т. е. доказательство, что субъект является тем, кем себя называет. В доказательство он может предъявить:

- то, что он знает, – например, пользователь должен ввести пароль или PIN-код;

- то, что у него есть, – например, пользователь должен прислонить пластиковую карту к считывающему устройству или использовать USB-ключ;

- то, чем он (его часть) является, – эта категория подразумевает применение методов биометрической аутентификации, таких как: сканирование отпечатков пальцев, глаза, распознавание лица и голоса, изображения вен на ладони, формы мочки уха. К наиболее редким, но также применимым биометрическим факторам можно отнести поведенческую биометрию (походка, динамика нажатия клавиш или речевые паттерны).

В дополнение к перечисленным факторам можно отнести месторасположение пользователя, например отслеживание его IP-адреса. В случае с мобильными устройствами роль подтверждающего фактора может играть модуль GPS. Еще один фактор, который можно использовать для аутентификации – это время. Например, можно проверять данные подключений в соответствии с рабочим графиком. Если учитывать местоположение и время одновременно, то путем анализа можно выявлять и предотвращать мошенничество: в частности, если пользователь авторизовался в системе в России, а через 15 минут зафиксирована транзакция из Китая, Европы или Америки – это явно указывает на взлом.

Предъявляемая информация для аутентификации сравнивается с той, что содержится в базе данных. После чего согласно сравнению выносится решение разрешить или блокировать доступ к запрашиваемому ресурсу.

Что такое многофакторная аутентификация?

Многофакторная аутентификация (MFA) – это концепция защиты, требующая как минимум двух способов аутентификации (подтверждения) данных учетной записи, чтобы установить истинность личности и разрешить доступ в систему. Для проверки идентификационных данных многофакторная аутентификация объединяет несколько или более факторов, которые не связаны между собой напрямую. Например, такие, как знание, владение, свойство.

Цель многофакторной аутентификации – путем формирования многоуровневой защиты осложнить злоумышленнику получение несанкционированного доступа в систему: сеть, устройства, базы данных. Когда один из факторов аутентификации оказывается скомпрометирован – вступает в действие второй, что повышает шансы блокировки доступа. Зачастую именно такая защита становится камнем преткновения для злонамеренных действий нарушителей.

Иногда встречается термин «двухфакторная аутентификация» (2FA). Он четко указывает на два уровня проверки. И все же чаще наименование «многофакторность» используется для обозначения того, что для аутентификации применяется более одного фактора.

Предпосылкой к появлению многофакторной аутентификации стала сложность обеспечения парольной защиты. Довольно трудной оказалась задача сохранения базы данных паролей в секрете. Злоумышленники, пользующиеся современными технологиями, способны завладеть практически любой зашифрованной базой данных. Получение доступа к паролям – это лишь дело техники и зависит только от аппаратных мощностей киберпреступников. Сегодня известны решения, которые помогают им взламывать буквенно-цифровой пароль из четырнадцати знаков не более чем за две минуты.

Кроме того, угроза компрометации пароля часто исходит от самих пользователей, которые небрежно относятся к хранению паролей: записывают их на бумажках, в блокнотах, держат в общедоступных местах, используют слабые пароли ввиду отсутствия автоматизированного контроля парольной политики. Применение многофакторной аутентификации оправдывает себя, когда речь заходит о защите критически важных активов компаний.

Сценарии использования многофакторной аутентификации (MFA)

Примеры типичных сценариев многофакторной аутентификации:

Проверка подлинности платежной карты защитным устройством с последующим указанием PIN-кода ее владельцем.

Аутентификация пользователя по имени, паролю с дополнительным указанием одноразового кода/пароля (англ. one-time password, OTP), направленного, например, на телефон пользователя.

Использование в дополнение к основной аутентификации аппаратных токенов или USB-ключей.

Сканирование отпечатков пальцев и ответ на секретный вопрос.

Этот список можно продолжить.

Стоит особо отметить, что если использовать обе функции из одной категории, например ввод пароля и указание секретного слова, то такая аутентификация не будет считаться многофакторной (двухфакторной), а будет относиться к двухэтапной проверке ввиду того, что оба фактора относятся к одной категории – «то, что знает пользователь». Многофакторность же должна сочетать разные области: знание, владение предметом или биометрию.

Технологии для использования многофакторной аутентификации (MFA)

Для возможности использования сценариев многофакторной аутентификации требуется поддержка следующих технологий:

Физические устройства, которые владелец носит при себе. Например, смарт-карты, брелоки (токены), USB-накопители.

Приложения, которые создают временный одноразовый PIN-код, дающий право входа в систему. Часто такие приложения устанавливаются на смартфоны с целью обеспечения мобильной аутентификации, где фактор владения обеспечивается самим устройством – смартфоном.

Мобильная аутентификация – это SMS-сообщения или обратные звонки на телефон, приложения для технологии OTP и SIM-карты.

Биометрия. Требуется считыватель, база данных и соответствующее ПО, чтобы преобразовать биометрические сведения в цифровой формат, произвести сопоставление с хранящимися эталонами.

Все это говорит о том, что решения по многофакторной аутентификации требуют дополнительных ресурсов на их установку и обслуживание. Иногда затраты могут быть единовременными, а в некоторых случаях компании-поставщики взимают с пользователей ежегодную плату. Эти аспекты необходимо учитывать.

Использование технологии многофакторной аутентификации должно быть сопоставлено с уровнем риска и последствиями от ее реализации. Если несанкционированный доступ может повлечь серьезные неприятности – утечку конфиденциальных данных, кражу – и нанесет значительный репутационный и финансовый ущерб, то нужно задуматься о способах предотвращения таких последствий.

Важным достоинством MFA является то, что она обеспечивает аутентифицированному пользователю доступ ко всем ресурсам, для которых он утвержден, и только к этим ресурсам. В результате одной из ключевых функций MFA становится централизованное управление системой аутентификации на основе политик организации.

Второй, третий, четвертый дополнительные факторы аутентификации – для чего столько?

Некоторые ИТ-среды с критичными ресурсами требуют обеспечения более высокого уровня безопасности и, соответственно, такой формы MFA, как трехфакторная аутентификация (3FA), которая обычно включает в себя владение физическим устройством (карта, токен) и паролем плюс использование биометрических данных вроде отпечатков пальцев или скана лица. Такие факторы, как геолокация, тип устройства и время суток, также могут быть использованы дополнительно для авторизации пользователя и предоставления ему доступа к критичному ресурсу. Кроме того, в суперпродвинутых компаниях, находящихся на вершине инновационного развития, применяются поведенческие биометрические методы аутентификации: определение скорости нажатия клавиш, набора текста, движения мыши и др. Эти показатели могут незаметно для пользователя отслеживаться в режиме реального времени в процессе анализа его поведения с целью непрерывной проверки его подлинности вместо однократной, во время входа в систему.

В случае выбора в качестве полезной меры дополнительных факторов аутентификации в виде двух-, трех-, четырех ступеней проверки компания должна четко понимать, где и для каких процессов целесообразно использовать этот подход, какие риски он позволит закрыть. Для различных видов бизнеса требуются конкретные решения по аутентификации с определенным количеством факторов и способом проверки, обусловленные практичностью, удобством, уместностью использования. К примеру, для офисных работников в качестве дополнительного фактора аутентификации хорошо работает биометрия вроде отпечатков пальцев. Однако такой способ подтверждения личности неудобен для удаленных сотрудников, потому что требует от них постоянного наличия при себе считывающего устройства. В этом случае лучше использовать программные решения – одноразовые PIN-коды, SMS-сообщения или обратные звонки. Для сотрудников с привилегированными правами доступа не лишним будет третий фактор аутентификации, и тогда выстраивается цепочка «устройство – код – биометрические данные».

Ограничения многофакторной аутентификации

Безусловно, у любой технологии помимо плюсов всегда есть и минусы. Из недостатков многофакторной аутентификации можно назвать:

дополнительные затраты на разворачивание и сопровождение инфраструктуры MFA;

отсутствие доступа в случае потери или поломки устройства, которое используется в качестве предмета владения, – например, телефона, на который направляется SMS с одноразовым кодом, или токена, у которого в неподходящий момент может разрядиться батарейка;

невозможность использования биометрических данных – например, отпечатков пальцев людей с физическими особенностями;

ложные срабатывания;

невозможность замены скомпрометированного биометрического фактора – например, в результате взлома базы данных, хоть это и крайне сложно осуществить, – на другой: пароль или платежную карту.

Для исключения подобного рода проблем должны применяться резервные способы аутентификации и получения доступа к данным, разработанные на случай форс-мажора. Организации должны тщательно выбирать, какое из решений MFA использовать, поскольку каждая платформа имеет свои возможности и ограничения.

Надежная защита с многофакторной аутентификацией MFA

Многофакторная аутентификация является одним из самых эффективных решений для обеспечения безопасности, когда речь заходит о социальной инженерии. Среди методов, которые используют злоумышленники, социальная инженерия занимает ключевую позицию. Фишинговые письма по электронной почте, голосовые звонки на телефон, направление поддельных текстовых сообщений – все это наиболее распространенные формы атак на организации. Почему такой метод нападения является популярным? Потому что он не связан с защитой периметра компании, которая может быть очень высокой и надежной, а направлен на человека, восприимчивого к подобному воздействию. При наличии системы MFA, даже если злоумышленник обманным путем сможет завладеть идентификатором и паролем пользователя, то, например, получить его биометрические данные ему не удастся.

Когда дело касается повышения безопасности инфраструктуры предприятия, необходимо задуматься о решениях многофакторной аутентификации. Они помогут компаниям дополнительно проверять авторизованных пользователей (офлайн- и удаленных сотрудников, партнеров, подрядчиков и поставщиков), защитить активы и обеспечить соответствие нормативным требованиям.

Самые важные новости кибербезопасности у вас в почте

Выберите темы, на которые бы вам было интересно получать новости.

Запросить консультацию