Что такое дефейс сайта и как защититься от подмены контента?

Узнать больше09.11.2024

Управление доступом – тема не самая простая. Множество сложных аббревиатур и понятий, разные технологии, методики и подходы. Мы решили разобраться в тематике управления доступом и поделиться знаниями и опытом с аудиторией, которой интересно это направление. Для этого мы создали курс обучения – будем раз в месяц делиться самой актуальной информацией по теме управления доступом, как в формате небольших заметок и статей с инфографикой, так и с видеоинтервью экспертов.

Мы всегда открыты к общению и будем ждать от вас обратной связи – как нам скорректировать свою работу, о чем рассказать, что нового обсудить.

Темы ближайших выпусков:

Как выбрать наиболее эффективный подход к внедрению IGA

Управление привилегированным доступом – часть 1, часть 2, часть 3.

Управление доступом делится на три основных составляющих:

Физический доступ на объект– обеспечение безопасности периметра компании;

Технический доступ – обеспечение безопасности при доступе к информационным ресурсам компании;

Административный доступ – разработка методологической базы в виде политик, процедур, инструкций и т.п.

Большая часть информации нашего курса относится к лучшим практикам в части управления учетными записями и доступом к информационным ресурсам. Компоненты – физический, технический и административный доступ, – неразрывно связаны между собой, и для нормальной работы компаниям нужен целый комплекс средств и процедур, который защищал бы организацию по всем трем направлениям.

Таким образом, получается, что управление учетными данными пользователей – это не чисто техническое внедрение какого-либо решения, а целый «комплекс подходов, практик, технологий и специальных программных средств для управления доступом».

Каждая организация сама решает, как ей наводить порядок в части управления доступом, и в первую очередь это зависит от размера компании.

Приведем пример:

Если в компании:

Решение:

Функции безопасности в таких компаниях не сильно развиты и, как правило, совмещаются сотрудниками ИТ-подразделений.

Но компании меняются: растет число пользователей, происходят слияния и поглощения, открываются новые филиалы, т. е. меняется организационная структура. Спецификой некоторых компаний является частая ротация кадров, это характерно для сферы ритейла или крупных финансовых организаций. Возникают простои из-за отсутствия доступа, процесс оформления и согласования прав становится непрозрачным и сложным.

Одновременно с кадровыми изменениями меняется информационная структура – в ней появляется множество гетерогенных сред, в каждой из которых своя архитектура и свои подходы к управлению доступом. Обслуживание пользователей в такой структуре становится непростой задачей и уровень сервиса падает: SLA по обработке заявок ИТ-отделом не соблюдается, бизнес теряет деньги и упускает выгоду. Администраторы тратят кучу времени на обработку заявок: даже если есть система для Service desk, то каждую заявку нужно открыть, понять, обработать, списать трудозатраты, принять по ней решение. Кроме того, требуется предоставить права в ИС, создать учетную запись, прописать ее в нескольких файлах, дающих те или иные разрешения, и при этом не сделать ошибки и не предоставить излишних прав.

У подросших компаний меняется уровень зрелости информационной безопасности: появляется отдельное подразделение, т.к. сотрудники ИТ уже не могут выполнять весь комплекс мероприятий по ИБ. Но когда средств контроля нет, сотрудники ИБ вынуждены идти в ИТ, чтобы получать выгрузки данных о пользователях и правах, обращаться к бизнес-владельцам за тем, чтобы понять достаточный уровень прав. Аудиты не проводятся по причине их трудоемкости и устаревания данных. Все это ведет к появлению инцидентов, причем известно о них становится постфактум, а средств, чтобы провести полноценное расследование, у ИБ нет. Все это приводит к финансовым и репутационным потерям.

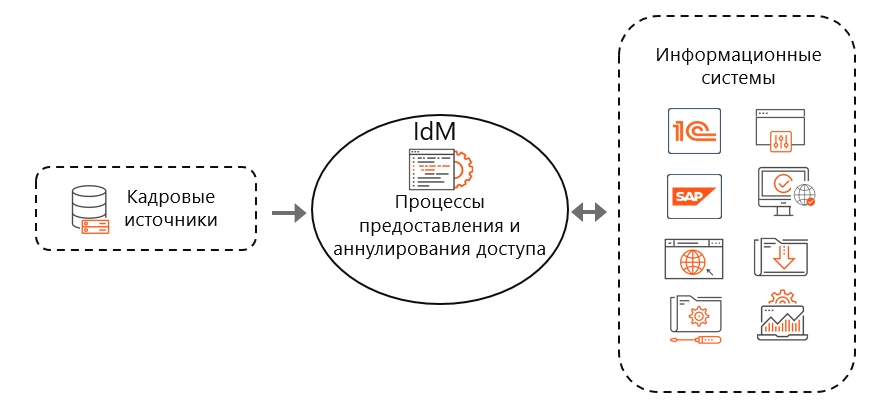

Когда предприятия столкнулись с таким хаосом в управлении доступом, стали появляться первые решения по управлению учетными данными и правами пользователей в информационных системах – IdM (Identity management). Принцип любой IdM-системы сводится к тому, что она подключается к различным информационным ресурсам компании посредством специальных коннекторов и в последующем весь процесс управления доступом ведется только через эту систему.

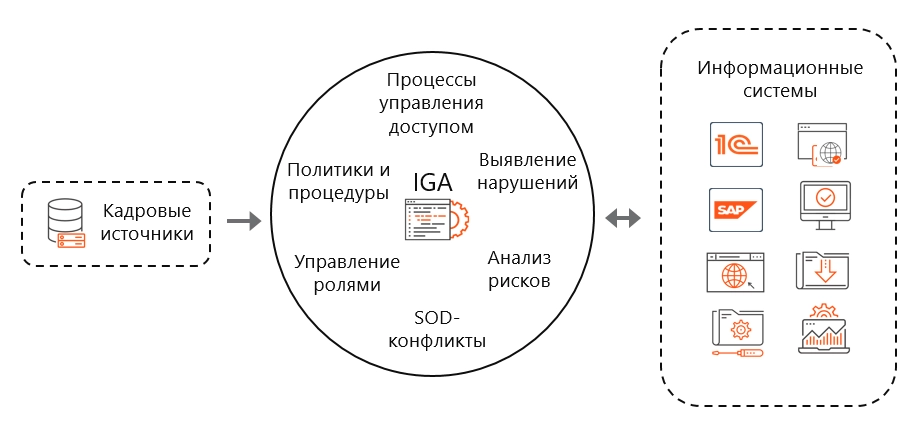

Системы по управлению доступом постоянно развивались, и со временем компаниям перестало хватать простого механизма по созданию учетных записей и предоставлению прав доступа сотрудникам. Появилась острая необходимость по автоматизации процессов управления правами пользователей на основании политик и процедур компании, внедрения средств аналитики и контроля доступа, незамедлительного обнаружения опасных событий и процедур реагирования на них. Постепенно на рынке появились более развитые решения, включающие все перечисленные возможности, – IGA-системы (Identity governance and administration).

IGA-решения – достаточно важная часть в управлении информационными технологиями на предприятиях и в организациях. Повышение значимости этого направления связано с разными аспектами:

Основные задачи, которые решает IGA для инфраструктуры предприятия:

Повышение уровня информационной безопасности

Оптимизация затрат на управление доступом

Организация единой точки доступа к информационным ресурсам компании для эффективного взаимодействия конечных пользователей

Внедрение любой системы автоматизации процессов невозможно без серьезных изменений в бизнес-процессах организации. Это относится и к решениям по управлению доступом, где немаловажную роль играет выстраивание процессов по управлению персоналом, включая идентификацию работников организации и регламента по получению ими прав к информационным ресурсам. Зрелость этих процессов напрямую связана с качеством внедрения решений IGA.

Организации, которые планируют внедрить и развивать систему управления доступом, должны быть готовы пересмотреть процессы компании, заранее их систематизировать и структурировать. Уже на этом этапе выявятся слабые звенья цепи, которые можно будет заранее устранить или попробовать скорректировать до внедрения автоматизированных процессов.

На предварительном этапе необходимо провести обследование в организации с привлечением внешнего консалтинга или используя внутренние ресурсы. Результат такого обследования – формализованные процессы управления персоналом и регламентации доступа. Также необходимо усовершенствовать информационные системы, доступ в которые планируется перевести на централизованное автоматизированное управление, в первую очередь настроить или разработать интерфейсы взаимодействия. Наилучшим результатом по окончании предварительного этапа будет построение ролевых моделей управления доступом.

При выборе поставщика ПО для внедрения решения IGA необходимо оценить зрелость компании и предлагаемого решения, а также опыт и компетенции команды, которая будет внедрять продукт. Ключевыми принципами работы IGA-системы должны быть функциональность, гибкость и масштабируемость, а также дружелюбный интерфейс, включающий возможность оперативной настройки или изменения бизнес-процессов с использованием визуальных конструкторов.

Необходимость внедрения процессов и программных решений IGA обусловлена следующими критериями:

Если количество работников, использующих информационные системы компании, превышает 1000, то стоит задуматься о внедрении IGA.

Большое количество информационных систем с разной структурой управления доступом. Процесс получения необходимых прав доступа в эти системы довольно сложный, непрозрачный и требует значительных ресурсов. Необходимо систематизировать и оптимизировать процесс.

Управление доступом является критически важным процессом, входящим в общую стратегию развития предприятия, т.к. активы компании очень чувствительны к потерям и к утечке конфиденциальной информации.

ИТ-ландшафт компании достаточно статичен, но при этом эксплуатируется большинство очень крупных систем с большим количеством пользователей. Внедрение автоматизации для управления правами в такой среде будет способствовать значительной экономии затрат на управление доступом, повышению уровня информационной безопасности и сокращению простоев бизнеса.

Высокая ротация кадров в сочетании с большим размером компании – внедрение автоматизированной системы управления доступом снизит потери и простои.

Рост и трансформация предприятий, слияния и поглощения требуют внедрения наиболее эффективных и наименее рискованных механизмов управления правами. Массовые переводы сотрудников с должности на должность, приемы и увольнения с использованием автоматизированных средств и на основании ролевой модели будут реализованы достаточно быстро и точно и исключат потери от ошибок авторизации.

За последние 10 лет рынок IGA-решений существенно вырос и трансформировался.

Оценку мирового рынка в мире технологий проводит аналитическая компания Gartner, которая запатентовала свою собственную методологию исследования: магический квадрант Gartner, касающийся управления и администрирования доступа:

Ведущие игроки мирового рынка за 2019 год: SailPoint, Saviynt, IBM, Omada и One Identity.

На российском рынке представлены решения Solar inRights, зарубежное One Identity, Avanpost и 1 IDM. Такое распределение обусловлено тем, что российские решения разработаны с пониманием специфики ведения бизнеса в нашей стране, ориентированы на потребности конечных потребителей и лучше интегрируются с различным инфраструктурным и прикладным ПО. Для многих государственных компаний фактором выбора российской разработки также является государственная политика импортозамещения.

Когда речь идет о возврате инвестиций в части использования решений IGA, то довольно сложно рассчитать срок окупаемости. Такие системы напрямую не работают на увеличение прибыли компании. Как правило, первоначальные затраты на приобретение и внедрение таких продуктов достаточно высоки. Но с ростом компании и сроком использования системы вложения в решение IGA естественным образом сократятся, а польза в эффективности процессов и роль в обеспечении информационной безопасности продолжит расти. Поэтому такие решения рассматриваются прежде всего как инвестиции в стратегическую стабильность, защиту и устойчивость бизнеса при масштабировании. Но даже на начальном этапе можно рассчитать примерные сроки окупаемости опираясь на затраты: на организацию процессов управления доступом, на сопровождение со стороны ИТ и на саму стоимость владения системой.

В современном мире все предприятия в той или иной мере имеют дело с инцидентами информационной безопасности, которые приводят к финансовым и репутационным потерям, а иногда даже к полной потере бизнеса. Недостаточно проработанный подход к контролю доступа к критически важным ресурсам компании может привести к серьезным утратам и необратимым последствиям для организации. Каждая информационная система подвержена рискам того, что определенные пользователи могут совершить злонамеренные действия или случайные ошибки. Согласно исследованиям компании Verizon за 2019 год, 57% нарушений данных связаны с инсайдерскими угрозами внутри организации, а 20% из инцидентов кибербезопасности приходятся на неправильное использование доступа.

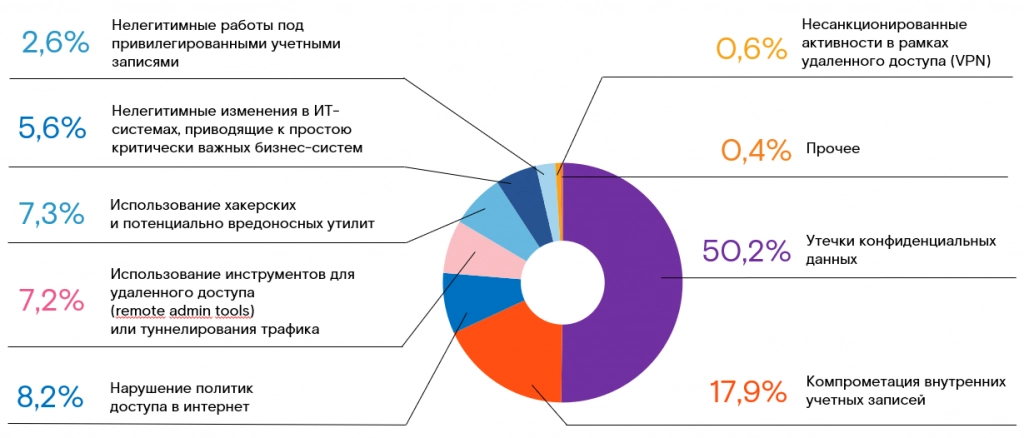

По данным наших коллег из центра Solar JSOC, под защитой которого находится более 100 крупнейших российских компаний и организаций, большинство внутренних угроз приходится на нарушения правил и политик управления доступом и компрометации учетных записей.

*Данные отчета Solar JSOC за 2 полугодие 2019

Решения IGA расширяют возможности надежного подхода к регулированию и управлению доступом, делая акцент на трех аспектах доступа. Во-первых, они следуют принципу наименьших привилегий, упраздняя дополнительные привилегии и предоставляя доступ только уполномоченным лицам. Во-вторых, они прекращают доступ наиболее быстрым способом, когда он уже не требуется. Наконец, решения отслеживают нарушения предоставления доступа, в том числе разделения обязанностей (SOD).

Довольно частой ситуацией является накопление прав при работе в информационных системах. При переводе сотрудника на новую должность бизнес стремится наделить его новыми правами, не задумываясь о том, что часть прав, оставшихся от предыдущей должности, могут быть критическими и использоваться не по назначению, увеличивая риски. Однако невозможность пользователями выполнять свои обязанности из-за отсутствия требуемого доступа также может привести к неприятным ситуациям и простоям, недополученной прибыли и упущенной выгоде. Ожидание необходимого доступа может растягиваться на несколько дней и даже недель. Этот процесс может проходить в несколько этапов, на каждом из которых будет потеря времени: сначала нужно узнать у коллег или руководителя, как запросить доступ, потом запрос нужно согласовать, затем – направить в службу поддержки, где он может встать в очередь или застрять у исполнителя. Внедрение IGA в таких случаях, особенно в сложных многопользовательских средах и крупных ИТ-ландшафтах, приносит ощутимый экономический эффект, связанный с сокращением затрат на управление и своевременный контроль доступа.

Другой подход к оценке отдачи от инвестиций в отношении IGA скорее связан с оценкой потерь по трем основным характеристикам или т. н. триаде информационной безопасности: конфиденциальность, целостность и доступность (CIA – confidentiality, integrity, availability. Такой подход вычисляет потери как совокупность потерь, разбитых на несколько единиц:

потери от несвоевременного предоставления услуг доступа, когда заявка проходит длительный цикл согласования и застревает на каждом этапе;

потери от несанкционированного изменения данных, когда сотрудник имеет несанкционированные права, которые может использовать не по назначению;

потери, связанные с восстановлением функциональности, когда, используя избыточный привилегированный доступ, работник может нарушить работоспособность системы;

потери, связанные с простоем – появление издержек из фонда заработной платы, когда компания должна оплачивать работу нового сотрудника, который не может выполнять свои функции, т.к. ему еще не дали необходимый доступ.

Множество современных исследований позволяют определить количество потерь, связанных с этими аспектами.

Как подготовиться к внедрению IGA, какие этапы необходимо пройти самой компании, чтобы процесс внедрения решения по управлению доступом прошел наиболее благоприятно и не вызвал отторжения.

Самые важные новости кибербезопасности у вас в почте

Выберите темы, на которые бы вам было интересно получать новости.

Для получения бесплатной консультации заполните форму ниже и отправьте заявку. Наш менеджер свяжется с вами в ближайшее время.