Комплексная защита веб-трафика в госорганах

Узнать больше21.04.2024

Разработка и выстраивание правильных процессов и политик безусловно играет важную роль в формировании стратегии управления доступом на предприятии. Но не менее важно не только пошагово закрепить процессы методологически и административно, но и обеспечить их эффективное сопровождение и функционирование. Нужно обеспечить условия своевременного и надежного выполнения всех процедур, которые позволят достичь высокого уровня безопасности при работе с информационными ресурсами.

И здесь ключевую роль играют решения по управлению доступом, которые позволяют контролировать доступ сотрудников к определенному ресурсу: кто, на каком основании и какие действия может выполнять в отношении этого ресурса.

Обычно системы по управлению доступом включают такие инструменты, как:

Основные задачи автоматизации — обеспечить безопасность и эффективность, облегчить работу ИТ-служб и исключить ошибки, вызванные влиянием человеческого фактора.

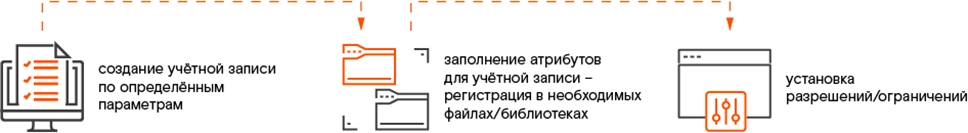

В тех компаниях, где еще не приняты решения о внедрении средств автоматизации, выполнение утвержденных процедур безопасности основано на ручном труде администраторов ИТ-подразделений. В большинстве организаций ИТ-ландшафт формируется постепенно, используются унаследованные приложения, привлекаются разные поставщики ПО, и в результате во всех системах формируются свои правила и подходы к управлению доступом. Это приводит к тому, что администраторы перегружены рутинными задачами по созданию учетных записей по определенным параметрам для каждой системы. При этом предоставление необходимых прав доступа может занимать достаточно много времени, так как учетную запись требуется зарегистрировать в нескольких файлах и библиотеках, установить необходимые атрибуты для нее и прописать требуемые разрешения и ограничения.

В некоторых случаях процесс предоставления доступа может растягиваться на несколько дней. Ввиду отсутствия необходимых прав сотрудник простаивает без работы, а компания упускает выгоду или теряет прибыль.

Автоматизация, а именно использование решений класса IdM/IGA, позволяет сократить издержки, возникающие в результате отсутствия необходимого доступа. Учетные записи создаются в автоматическом режиме по заранее определенным параметрам, необходимые права и полномочия предоставляются автоматически на основании созданных ролей. Сотрудник получает необходимый доступ в течение 15–30 минут после назначения на должность. По наблюдениям, количество обращений в службу поддержки ИТ по вопросам доступа сокращается в среднем на 50%. Следовательно, за счет автоматизации подразделения ИТ могут перераспределить ресурсы и направить их на актуальные задачи, например, по развитию инфраструктуры.

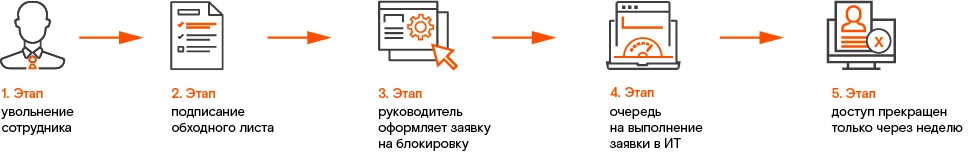

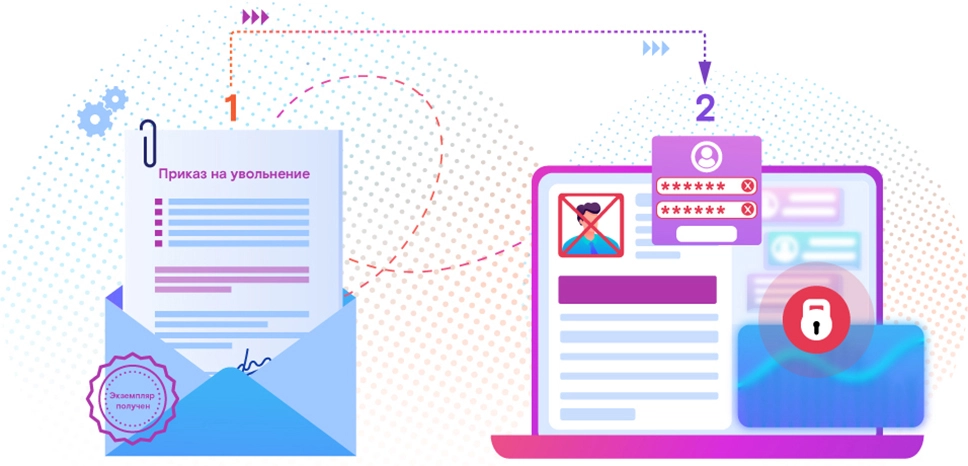

Ручное управление доступом и нерегулярный аудит позволяют легко получить избыточный доступ к данным. Одной из ключевых причин возникновения инцидентов информационной безопасности является незаблокированные вовремя ученые записи сотрудников, покинувших компанию.

Иногда, полагаясь на ручную блокировку, учетные записи так и остаются активными, то есть о них просто забывают, и всплывают они только во время проведения аудита и хуже того — при расследовании уже произошедшего инцидента ИБ.

Вторая немаловажная причина инцидентов — это накопление излишних прав. При изменении штатной позиции, сотрудник, получивший новую должность, запрашивает новые права в информационной системе, а старые права не удаляются, и их по-прежнему можно использовать. Бывают ситуации, когда сотруднику на время дали повышенные привилегии, например, с целью замещения отсутствующего руководителя, а по завершении положенного срока удалить забыли. Эти события могут приводить к печальным последствиям от утечки важной конфиденциальной информации до злонамеренных действий с использованием повышенных и вовремя не удаленных прав. По статистике, бывшие сотрудники и смена подразделений — это ключевые зоны риска.

С использованием автоматизации нет необходимости волноваться, что учетные записи уволенных сотрудников будут доступны для использования.

Для финансовых компаний автоматизация станет подспорьем в выполнении требований регулятора.

При смене штатной позиции решения класса IdM/IGA в автоматическом режиме активируют процедуру пересмотра прав и смены полномочий в соответствии с новой должностью сотрудника. Вопрос накопления прав более не будет актуален. В случае с предоставлением временных прав интеллектуальные системы автоматически предупредят об истечении срока использования временного доступа и аннулируют права в точно назначенное время.

Еще одной проблемой для компаний являются бесхозные учетные записи. Речь идет о тех учетках, которые предоставляют доступ к корпоративным системам, службам и приложениям, но не имеют реального владельца. Это могут быть учетные записи уволенных сотрудников, а также технические, тестовые и прочие учетные записи, которые не закреплены за конкретным сотрудником.

Бесхозные учетные записи могут представлять угрозу безопасности по следующим причинам:

Наиболее эффективным способом выявления бесхозных учетных записей является применение решений класса IdM/IGA, которые делают это в автоматическом режиме. Кроме того, система позволяет назначить/изменить владельца учетной записи, тем самым закрепив ответственность за ее использование. При увольнении ответственного лица система сигнализирует о необходимости блокировки или смены владельца.

Когда в компании используется множество приложений и для каждого из них свой набор учетных данных и требований к идентификации и аутентификации, то процесс авторизации и входа в эти приложения может быть длительным и не очень удобным. Для сравнения: сколько времени в течение рабочего дня потратит врач, открывая-закрывая разные приложения, необходимые ему для работы? Все это время он мог бы провести с пользой, приняв большее количество пациентов. Кроме того, в такой ситуации возрастает риск компрометации учетных данных, так как пользователи часто записывают их и хранят в доступном месте.

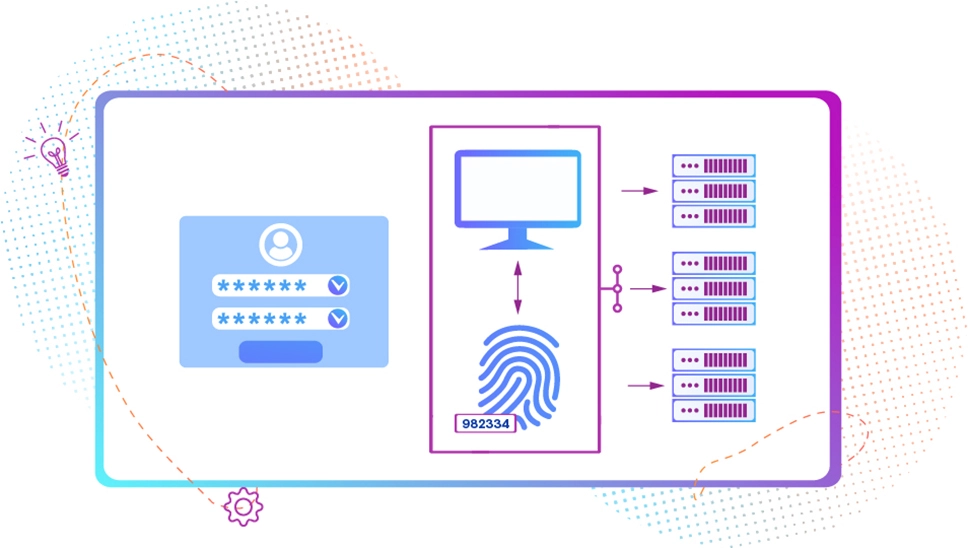

Системы управления доступом включают приложения и политики, которые определяют, на каком основании и каким образом сотрудники могут использовать программное обеспечение. На крупном предприятии такие системы могут полностью автоматизировать создание идентификаторов и устранить необходимость ввода паролей, помогая сделать удобным пользовательский интерфейс и уменьшая нагрузку на службу технической поддержки. В некоторых случаях можно и вовсе отказаться от паролей.

Каждая организация за годы эксплуатации систем генерирует огромные объемы информации. Но как за всем этим уследить, обеспечивая безопасность данных?

К примеру, существует распространенная практика, когда некоторые сетевые папки, содержащие конфиденциальную информацию и хранящиеся на корпоративном ресурсе, являются открытыми и доступны для каждого сотрудника. И если в обороте организации находятся тысячи папок с миллионами файлов, то автоматизация становится единственной возможностью по контролю за ними.

Масштабы и многообразие сегодняшних информационных ресурсов делают крайне сложным обеспечение их безопасного использования и контроля доступа к ним. Поэтому правильным решением должен стать периодический пересмотр прав доступа к ресурсам и удаление его у тех, кто в нем не нуждается. В этом случае автоматизация позволит выполнить задачу по выявлению и категоризированию ценных с коммерческой точки зрения данных, централизованному управлению доступом к этим данным и контролю.

Трудно сказать, какой подход к автоматизации будет наиболее правильным и полезным для всех компаний — все зависит от специфики и потребностей конкретной организации.

Каждая компания может выбирать различные решения, направленные на автоматизацию того или иного этапа или направления работы:

С точки зрения экспертов нашей компании, идеальное решение — это выбор надежного партнера с собственной технологической платформой, которая позволит не только автоматизировать управление доступом на всех этапах, значимых для компании, но и постепенно развивать и масштабировать этот процесс в дальнейшем. Автоматизация безусловно приведет к значительным выгодам для бизнеса компании и предотвратит потери, а замена ручного труда позволит сэкономить затраты на ИТ-персонал.

Когда речь заходит о внедрении какой-либо новой технологии, то рентабельность инвестиций является главным фактором для организаций. Мобильность и привлекательность бизнеса может быть значительно улучшена за счет автоматизированных процессов.

Выгоды от автоматизации:

Самые важные новости кибербезопасности у вас в почте

Выберите темы, на которые бы вам было интересно получать новости.

Для получения бесплатной консультации заполните форму ниже и отправьте заявку. Наш менеджер свяжется с вами в ближайшее время.