Защита от DDoS-атак: как обеспечить стабильную работу сайта и бизнеса

Узнать больше

Получить консультацию по Solar Space

Спасибо, заявка получена

Мы свяжемся с вами в течение двух дней

по вашему запросу.

Взлом сайтов сегодня стал обыденным явлением, ведь несмотря на возрастающую угрозу кибератак большинство веб-ресурсов в сети до сих пор не защищены. Даже для неопытных хакеров получить доступ к админке таких сайтов не составит труда. В этом случае они могут завладеть конфиденциальными данными, загрузить вредоносное ПО или изменить содержимое страниц.

В этой статье поговорим как раз о подмене контента — дефейсе сайта. Этот вид атаки получил название от английского слова deface, что переводится как «портить», «уродовать». В результате такой атаки на веб-страницах может появиться любая информация — от рекламы, ведущей на фишинговые сайты, до провокационных политических лозунгов. Хакеры могут подменить платежные реквизиты или контакты, чтобы потенциальные клиенты связывались с мошенниками вместо реальных менеджеров компании.

В статье расскажем, с какими типами дефейса сайта могут столкнуться владельцы веб-ресурсов и как защититься от таких атак.

Виды дефейса сайта в зависимости от цели злоумышленников

Дефейс сайта — это всегда подмена контента, полная или частичная, скрытая или явная. Поэтому различаются эти инциденты только целями, которые преследуют злоумышленники:

Порой дефейс сайта — это метод нечестной конкурентной борьбы. Например, на главной странице медицинского центра разместили провокационную информацию. Это стало серьезным ударом по репутации учреждения. Клиенты были справедливо возмущены тем, что компания, которая владеет персональными данными и чувствительной информацией о состоянии здоровья людей, не заботится о безопасности своего веб-ресурса. Медцентру стоило большого труда вернуть доверие пациентов. А уж доказать, что атака стала результатом деятельности конкурентов, практически невозможно.

Как происходит дефейс сайта

Алгоритм довольно простой:

Таким образом, обязательное условие для дефейса сайтов — это наличие уязвимостей, которые особенно часто встречаются в CMS и плагинах для них. Когда бот-сканер предоставляет полный список таких лазеек, остается только выбрать конкретную уязвимость и тип атаки.

Защитите сайт от веб-атак, которые приводят к дефейсу

Оставить заявкуПримеры распространенных атак, эксплуатирующих уязвимости:

В некоторых случаях дефейс сайтов выполняется с помощью ботов. Специализированные автоматизированные скрипты способны находить уязвимости в CMS или веб-приложениях, получать доступ к файловой системе и менять содержимое страниц.

Сайты на CMS — главная цель хакеров?

С дефейсом чаще всего сталкиваются владельцы сайтов, созданных на базе популярных CMS — 1С-Битрикс, Wordpress, Joomla, Drupal. Они крайне уязвимы по двум причинам:

Любой сайт уязвим перед атаками, если его не защищать. Не стоит надеяться, что хакеры не заинтересуются вами. Зачастую им все равно, кого атаковать, поэтому защита от подмены контента нужна как крупным компаниям, так и малому бизнесу.

Пример массового дефейса сайтов: кто и почему пострадал

В мае 2023 года ИТ-армия Украины массово атаковала сайты, созданные на базе 1С-Битрикс. Через уязвимость в устаревшем модуле опросов они внедрили бэкдор, с помощью которого потом одновременно разместили на главных страницах взломанных веб-ресурсов провокационную надпись политического характера. Пострадали и крупные интернет-магазины известных федеральных сетей и тысячи небольших сайтов, которые использовали устаревшую версию плагина опросов.

Это пример массового дефейса сайтов, который широко обсуждали в публичном поле. Однако такие инциденты в меньшем масштабе происходят с российскими компаниями еженедельно, особенно представляющими малый и средний бизнес в регионах. Просто эти случаи не становятся достоянием общественности, потому что многие организации сами стараются не распространяться о том, что стали жертвами киберпреступников или хактивистов.

Защита от подмены контента — что нужно предпринять

Что делать, чтобы минимизировать риски атак:

Восстановление сайта после дефейса

Сразу после обнаружения дефейса и анализа его масштабов стоит перевести сайт в режим обслуживания. Он будет временно недоступен для обычных посетителей, которые вместо привычного контента увидят сообщение о технических работах. Это поможет предотвратить новые атаки и дальнейшее распространение опасного ПО.

Что необходимо сделать для восстановления веб-ресурса:

Принятые меры помогут восстановить веб-ресурс и его работоспособность, но на этом не стоит останавливаться. Нужно изучить логи, чтобы понять, как именно произошел взлом и дефейс сайта, и подумать о защите от подмены контента, дабы избежать повторных атак.

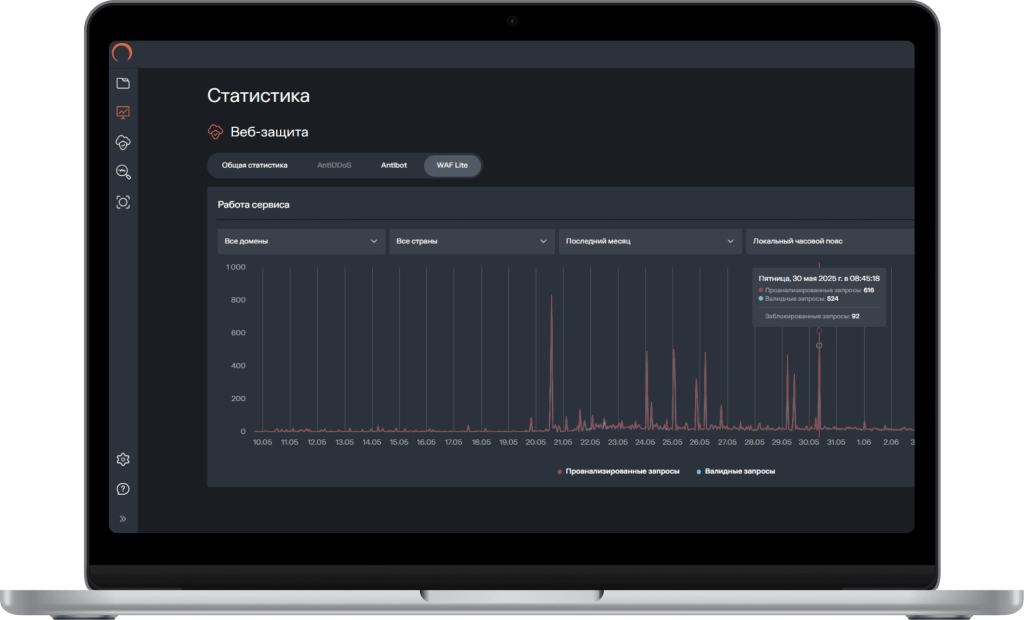

Защита от дефейса — WAF Lite

WAF Lite — облачный сервис от Solar Space с простыми настройками. Он подключается по подписке и защищает сайты от типовых кибератак, которые эксплуатируют уязвимости и приводят к взлому веб-ресурса и подмене контента. Это делает его эффективным для защиты сайтов на Wordpress, 1C Битрикс, Joomla или Drupal от дефейса и других угроз.

Как работает решение:

Пользователи WAF Lite также получают доступ к дополнительному сервису — облачному сканеру уязвимостей. Он находит проблемы безопасности веб-сервера, формирует отчеты с указанием степени критичности обнаруженных уязвимостей. Эти данные помогут спрогнозировать риски атак и своевременно принять меры.

WAF Lite подключается в комплексе с сервисами, которые нейтрализуют DDoS-атаки и блокируют ботов. Так обеспечивается трехуровневая эшелонированная защита веб-ресурса от нескольких видов угроз. Это важно, поскольку именно DDoS-атаки часто служат прикрытием для взлома и дефейса сайта, а боты, как мы уже писали выше, находят уязвимости и могут служить инструментом для атак и внедрения вредоносного ПО.

Стоимость комплексного решения для защиты сайта от DDoS-атак и ботов, от дефейса и утечек начинается от 7800 рублей в месяц.

ЗАКЛЮЧЕНИЕ

Дефейс — это серьезная угроза для сайтов, особенно созданных на базе CMS. Чтобы подстраховаться и минимизировать риски, проведите проактивную работу: регулярно обновляйте ПО, делайте резервные копии веб-ресурса, самостоятельно ищите уязвимости с помощью сканеров. Позаботьтесь и о комплексной защите — в этом помогут сервисы WEB AntiDDoS, WEB Antibot и WAF Lite.

Чтобы определиться с нужным тарифом, оставьте заявку на демо. Вы будете пользоваться всеми сервисами в течение 14 дней без взимания платы. После этого наши специалисты на основе реальных данных о вашем трафике порекомендуют тариф с оптимальными параметрами.

Скачать материал

Спасибо!

Если файл не скачался, перейдите по ссылке

Файл не найден

Самые важные новости кибербезопасности у вас в почте

Выберите темы, на которые бы вам было интересно получать новости.

Запросить консультацию

Для просмотра контента вам нужно авторизоваться на сайте. Для этого заполните свой мейл