Защита от DDoS-атак: как обеспечить стабильную работу сайта и бизнеса

Узнать больше

Получить консультацию по Solar Space

Спасибо, заявка получена

Мы свяжемся с вами в течение двух дней

по вашему запросу.

В мае 2017 года мир столкнулся с масштабной кибератакой. Вирус-шифровальщик WannaCry за считаные часы заразил более 500 тысяч компьютеров в 74 странах, нанеся ущерб на сумму около миллиарда долларов. Вирус использовал уязвимость в операционной системе Windows, распространяясь через локальные и глобальные сети, а затем шифровал файлы на компьютерах жертв. За возврат важных данных злоумышленники требовали выкуп.

Этот случай наглядно показывает, что даже крупные компании не застрахованы от киберугроз. Сегодня взломы с применением шифрования становятся более изощренными и все чаще затрагивают малый и средний бизнес. Киберпреступники целенаправленно выбирают небольшие организации, так как у них нет защиты или она достаточно слабая.

В статье расскажем, как распознать признаки взлома, какие шаги предпринять в случае атаки, как провести расследование инцидента и защитить бизнес.

Как понять, что произошел взлом?

Если произошел взлом с шифрованием данных, как в примере с вирусом WannaCry, вы сразу это заметите:

Однако взлом может быть виден не сразу, особенно если он не связан с шифрованием данных. Цели могут быть разные: кража конфиденциальной информации, поиск уязвимостей для дальнейших атак или установка вредоносного ПО для долгосрочного контроля над инфраструктурой. Если у вас нет систем защиты и мониторинга, то вы можете даже не узнать, что данные с вашего компьютера уже были скачаны злоумышленниками. Поэтому важно обращать внимание на следующие признаки:

Если вы обнаружили хотя бы один из этих признаков, рекомендуем как можно быстрее провести комплексную проверку безопасности. Если опасения оправдались, и вы заметили подозрительную активность, обратитесь к специалистам, занимающимся расследованием инцидентов. Чем раньше вы отреагируете, тем меньше будет ущерб и выше шансы восстановить контроль над инфраструктурой.

Из-за чего может произойти взлом?

Чтобы минимизировать риск взлома, важно понимать, каким образом злоумышленник может получить доступ к инфраструктуре.

Что делать в первую очередь, когда заподозрили взлом?

Злоумышленники часто проводят атаки ночью, в пятницу, выходные или праздничные дни. Это делается, чтобы у вредоносной программы было больше времени на работу, а у компании — меньше возможностей для оперативного реагирования и своевременного проведения расследования. Именно поэтому рекомендуем действовать быстро и без оглядки на день недели или время суток.

Что делать в первую очередь:

Свяжитесь с вашим банком для временной блокировки счетов и проверьте последние операции на наличие подозрительных платежей. Используйте средства связи вне скомпрометированной инфраструктуры, например личные устройства или телефоны.

В их оперативной памяти могут храниться важные данные, например ключи шифрования. Вместо этого отключите их от интернета — как проводной, так и беспроводной (Wi-Fi) сети. Это предотвратит распространение вредоносного ПО на другие системы. Прекратите любую работу на таких устройствах до завершения расследования.

Лучше — физически отсоединить Ethernet-кабель. Если серверы находятся в виртуальной среде, сделайте «снапшоты» — точные копии их текущего состояния, которые помогут сохранить данные для расследования киберинцидента или восстановления в случае сбоя. Возможно, злоумышленники еще не успели добраться до резервных копий или до конца зашифровать. При работе с жесткими дисками, лентами и другими внешними носителями будьте максимально осторожны: подключайте их в режиме «только чтение», используйте гарантированно безопасную инфраструктуру для подключения, в крайнем случае создайте копию носителя на изолированном устройстве перед его использованием.

Возможно, злоумышленники продолжают скачивать конфиденциальную информацию. Постарайтесь разорвать подозрительные сетевые сессии.

DFIR — это область кибербезопасности, специалисты которой занимаются выявлением и расследованием инцидентов. Профессиональные команды DFIR, или «респондеры», собирают, сохраняют и анализируют цифровые доказательства для понимания того, что именно произошло, как это случилось и какие последствия имело.

После консультации с юридической службой обратитесь в правоохранительные органы. Организуйте режим работы для специалистов, задействованных в проведении расследования, восстановлении ИТ-инфраструктуры и взаимодействии с правоохранителями. Назначьте координатора и лицо, принимающее решения, — лучше разных людей. Обеспечьте их постоянную связь и доступность. Все коммуникации должны вестись вне пораженной инфраструктуры, так как злоумышленники могут читать корпоративную переписку. Лучше использовать личные устройства и мессенджеры, например Телеграм или eXpress.

Разные подрядчики могут иметь разные компетенции и ресурсы для реагирования и восстановления. Подберите подходящих специалистов с учетом специфики инцидента ИБ.

Ваша инфраструктура может быть использована для атак на партнеров или компрометации их систем. Все сообщения партнерам, клиентам и третьим лицам согласовывайте с юридической службой.

Обычно это сотрудник службы маркетинга. Желательно иметь заранее подготовленные и согласованные с юристами шаблоны заявлений для клиентов и СМИ. Они потребуются в случае длительной недоступности сервисов, размещения противоправной информации или утечки данных.

Помните, что все публичные коммуникации изучают злоумышленники, поэтому материалы готовьте вне пораженной инфраструктуры и публикуйте только после согласования с ответственным за безопасность.

Многие сотрудники в нестандартной ситуации напуганы и не знают, как действовать. Это может помешать расследованию инцидента. Обеспечьте им понятные инструкции и поддержку. Объясните, что важно сохранить конфиденциальность и не обсуждать детали инцидента за пределами компании.

Лучше всего добавить ссылку на социальную сеть, где компания ведет свой блог. Это позволит оперативно информировать клиентов и партнеров, не отвлекая персонал, задействованный в проведении расследования и восстановлении ИТ-инфраструктуры.

Воздержитесь от поспешных кадровых решений и обвинений до завершения проведения расследования и восстановления систем. Демотивированный персонал хуже справляется с задачами, а сотрудник, допустивший ошибку, но исправивший ее, для вашей компании лучше нового.

Проведение расследования: как проходит и куда обращаться?

Выше мы уже говорили про DFIR — цифровую криминалистику и реагирование на инциденты. Теперь остановимся на этом подробнее: что такое DFIR, зачем он нужен и как проходит расследование инцидентов.

DFIR объединяет два ключевых направления работы:

Проведением расследования занимаются крупные игроки ИБ-рынка, в том числе эксперты «Солара». При обращении для проведения DFIR нужно предоставить следующую информацию:

В течение 24 часов с вами свяжется дежурный сотрудник для уточнения деталей. Обычно специалисты стараются связаться как можно быстрее. Вам предложат проведение расследования в офлайн- или онлайн-формате. В случае очного обращения: от вас потребуется определить дату и время выезда специалиста, назвать адрес, предоставить ФИО и контакты ответственного за встречу на месте, заказать пропуска, при необходимости обеспечить парковку.

Как DFIR проходит офлайн

В назначенный день эксперты приезжают с собственной техникой и начинают с установочной встречи, на которой выясняют все подробности. Это помогает понять масштаб проблемы и определить план действий для расследования инцидента.

Далее специалисты приступают к анализу скомпрометированных узлов:

Работа в небольших инфраструктурах происходит, как правило, с участием одного-двух экспертов. Проведение расследования занимает несколько дней.

Как DFIR проходит онлайн

Проведение расследования онлайн требует слаженной работы сотрудников компании и экспертов DFIR. Сотрудники ИТ и ИБ собирают логи, улики, другие данные и передают экспертам для анализа. После изучения материалов специалисты дают новые указания. Задержки со стороны компании могут замедлить процесс и снизить его эффективность.

Как выстроить защиту бизнеса, чтобы минимизировать риски взлома

Киберпреступность — наша новая реальность: с каждым годом атаки становятся все изощреннее, а злоумышленники — хитрее. Компаниям приходится принимать новые правила игры и учиться эффективно защищаться. Поэтому важно уже сейчас постепенно выстраивать киберзащиту бизнеса с помощью следующих шагов.

Проводить аудит безопасности систем и инфраструктуры

Это первый, логичный шаг, к которому необходимо регулярно возвращаться. С целью базовой проверки используют сканеры уязвимостей — автоматизированные инструменты, которые выявляют слабые места в приложениях, операционных системах, программном обеспечении, сетях. Они находят уязвимости, которые злоумышленники могут использовать в своих целях, а также формируют отчеты с рекомендациями по устранению этих слабых мест.

Применение таких сканеров значительно повышает устойчивость инфраструктуры к киберугрозам и минимизирует риски.

Защищать инфраструктуру

Необходимый набор технических средств зависит от архитектуры сети — ее размера и сложности, а также от специфики отрасли и деятельности компании. Даже небольшие компании должны соблюдать отраслевые нормативы, заботясь о безопасности, особенно если работают на конкурентном рынке или имеют критически важные разработки, и использовать базовые средства защиты:

Защищать веб-ресурсы

Сегодня почти у каждой компании есть сайт или веб-приложение — это важный источник клиентов и дохода. Чтобы не потерять доступ к онлайн-ресурсу, важно защитить его от распространенных угроз:

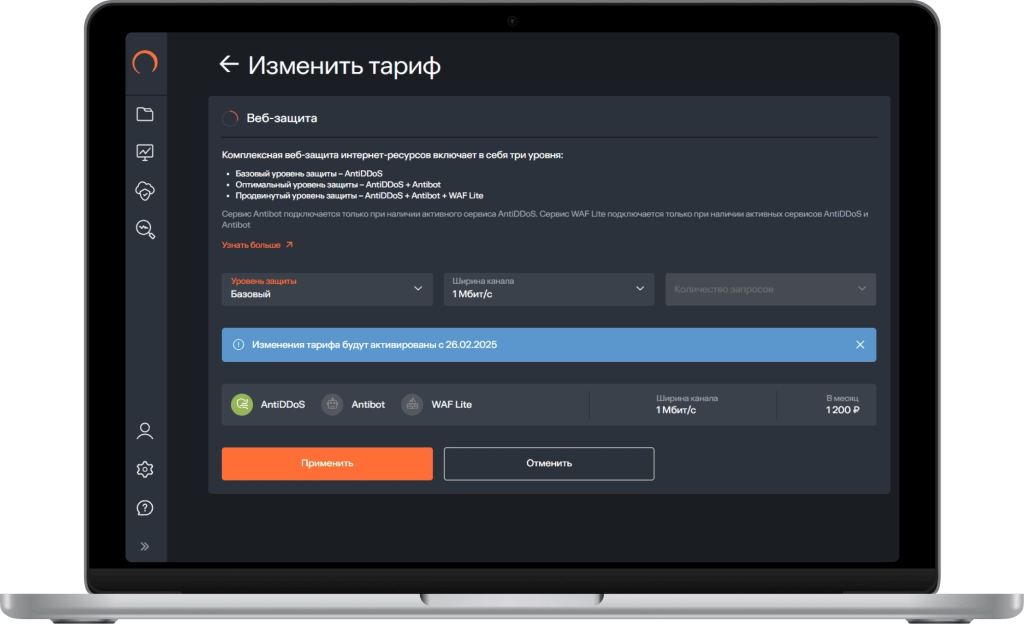

Особенно важно защищать сайты, интегрированные с внутренними системами компании, так как злоумышленники зачастую атакуют веб-ресурсы для того, чтобы добраться до чувствительных данных. Защитить сайт поможет сервис Solar Space, обеспечивающий трехуровневую защиту:

Доступная стоимость — от 1200 рублей в месяц за базовую защиту — делает Solar Space оптимальным решением для малого бизнеса и компаний, которые только начинают выстраивать свою систему кибербезопасности.

Обучать сотрудников и подрядчиков

Человеческий фактор часто становится причиной утечек данных. Сотрудники должны уметь распознавать киберугрозы, например фишинговые письма, и правильно реагировать на них. Формирование культуры информационной безопасности — ключевой элемент защиты. Для этого можно использовать решения из семейства Security Awareness, которые предполагают системное обучение персонала основам кибергигиены.

Обращаться за помощью к экспертам для проведения расследования киберинцидентов

Важно провести DFIR для того, чтобы:

Подробнее о проведении расследования мы рассказывали в предыдущем разделе.

ЗАКЛЮЧЕНИЕ

Киберпреступления — это серьезные правонарушения, и их нужно расследовать. Хотя эта задача не такая простая, в последние годы активность хакеров в отношении российских компаний и государственных учреждений позволила накопить ценный опыт, который помогает не только эффективнее противостоять атакам, но и проводить более глубокие и качественные расследования инцидентов.

Выделим положительные моменты такого подхода:

Защищать себя сегодня необходимо компаниям любого размера. Малому и среднему бизнесу важно, чтобы кибербезопасность не съедала огромный бюджет и не требовала найма целого ИБ-отдела.

Solar Space — это платформа, которая предоставляет автоматизированные сервисы для базовой кибергигиены с простой настройкой и ежемесячной оплатой по подписке. Подключите защиту от DDoS-атак, ботов и взлома самостоятельно в личном кабинете или оставьте заявку, чтобы проконсультироваться с менеджером.

Скачать материал

Спасибо!

Если файл не скачался, перейдите по ссылке

Файл не найден

Самые важные новости кибербезопасности у вас в почте

Выберите темы, на которые бы вам было интересно получать новости.

Запросить консультацию

Для просмотра контента вам нужно авторизоваться на сайте. Для этого заполните свой мейл