Защита от DDoS-атак: как обеспечить стабильную работу сайта и бизнеса

Узнать больше

Получить консультацию по Solar Space

Спасибо, заявка получена

Мы свяжемся с вами в течение двух дней

по вашему запросу.

Введение

Когда люди открывают бизнес офлайн, то непременно думают о безопасности – устанавливают сигнализацию, видеонаблюдение, нанимают охрану.

Когда бизнес выходит в онлайн, безопасность не кажется важной задачей. Компании в первую очередь думают о высоких позициях в поиске и привлечении пользователей, а не о том, как защитить сайт. При этом несколько кибератак могут свести к нулю усилия по развитию онлайн-направления и нанести удар по финансам и репутации.

Из статьи вы узнаете:

DDoS-атаки

В список наиболее актуальных угроз для сайтов однозначно входят DDoS-атаки. Они стали таким частым явлением, что о них знают не только специалисты по информационной безопасности. В СМИ часто мелькают новости на эту тему. Вот лишь несколько примеров крупных DDoS-атак за осень 2024 года.

Сентябрь 2024: DDoS-атака на Rutube привела к неработоспособности платформы. Даже после восстановления пользователи еще несколько дней жаловались на многочисленные ошибки при загрузке видео.

Октябрь 2024: DDoS-атака на интернет-платформу Министерства иностранных дел РФ вынудила представителей МИД перенести запланированный брифинг для СМИ. Не открывался основной ресурс и сайты посольств России в некоторых странах.

Ноябрь 2024: серверы новосибирского телеком-провайдера не выдержали натиска хакеров. Основной сайт оператора был недоступен. У клиентов интернет не работал или сильно тормозил.

В новости попадают лишь самые мощные атаки или инциденты, которые затрагивают популярные у населения сервисы. Из-за этого создается впечатление, что угроза актуальна только для крупного бизнеса, и остальным защита сайта от DDoS-атак не нужна. Однако только за первое полугодие 2024 года сервисы «Солара» отразили 355 тысяч атак на российские компании. Это почти 2000 атак ежедневно, и в списке организации разного масштаба.

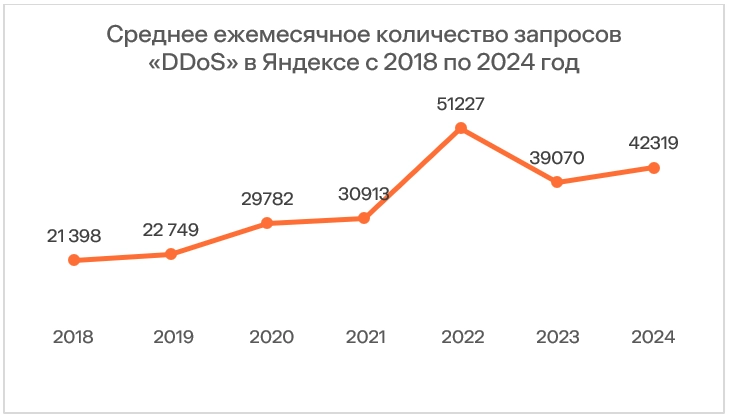

Об актуальности проблемы DDoS-атак косвенно говорят и запросы в поисковых системах. За последние 6 лет в 2 раза выросло количество пользователей, которые ищут информацию на эту тему.

Всплеск запросов в 2022 году обусловлен политическими причинами. С тех пор к атакам на ресурсы российских компаний присоединились и хактивисты – политически мотивированные хакеры. Финансовая выгода для них не главное. Важно, чтобы об атаке узнали.

Им порой не хватает мощностей, чтобы справиться с серьезными системами защиты крупных корпораций. Зато их инструментов достаточно для атаки на малый и средний бизнес, который пока меньше заботится об онлайн-безопасности.

Артем Избаенков

директор продукта Solar Space, консультант ООН в области кибербезопасности, член правления Ассоциации руководителей служб информационной безопасности

«В первую очередь хактивисты стали проблемой для небольших региональных операторов связи, у которых нет ресурсов на мощные системы защиты, используемые крупными провайдерами.

Как правило, атаку одновременно организуют на нескольких локальных телеком-операторов. У каждого из них минимум 10-15 тысяч абонентов, то есть в общей сложности такой инцидент затронет около миллиона человек. Как только у них начинаются проблемы с интернетом или другими сервисами, они оставляют обращения, звонят на горячую линию. В поддержке оператора отвечают, что их атакуют, размещают эту информацию на своих сайтах и в соцсетях, чтобы предупредить абонентов. Информация распространяется через социальные сети и СМИ, и хактивисты достигают своей цели: атака становится заметной.

Еще одна популярная у хактивистов отрасль – доставка продуктов и готовой еды. Такие компании много раз появлялись в открытом списке целей ИТ-армии Украины. Речь идет не только об известных российских сервисах, но и о небольших региональных сетях доставки, ведь хактивисты стремятся навредить обычным людям и привлечь внимание.

Уже который год подряд внимание хактивистов привлекает сфера образования. Например, веб-ресурсы приемных комиссий в период подачи документов и без того подвергаются высокой нагрузке. Добавьте к этому атаку – пусть даже сравнительно небольшой мощности. Этого хватит, чтобы сайт стал недоступным, вызвав волну возмущения абитуриентов и их родителей, а значит, и общественный резонанс.

Бизнесу нужно признать: проблема уже не исчезнет. Это не временное явление, которое «происходит с кем угодно, но не с моей компанией». Более того, один из главных трендов ближайшего будущего – мощнейшие DDoS-атаки с использованием алгоритмов машинного обучения».

Технологии искусственного интеллекта действительно уже используют для разработки новых форматов киберугроз, например, продвинутых ботов. Они искусно маскируются под реальных пользователей и становятся эффективным инструментом хакеров, который чрезвычайно сложно обнаружить.

Нашествие ботов

В последние 5 лет неуклонно снижается трафик, который генерируют реальные пользователи. В 2024 году более половины всего трафика в интернете приходится на ботов. Это программы, выполняющие автоматизированные задачи с разными целями.

Они могут быть полезными. Например, поисковые системы используют роботов, чтобы анализировать сайты и распределять места в поисковой выдаче. По сути именно эти бездушные программы решают, чей сайт пользователи увидят на первом месте по определенному поисковому запросу.

Однако 60% всего ботового трафика генерируют так называемые плохие боты. Большинство из них создают серьезные проблемы владельцам и пользователям сайтов:

Сканирование на уязвимости – одна из самых серьезных угроз для онлайн-бизнеса. Владельцы сайтов даже не узнают, что боты изучили их ресурс и нашли слабые места. Когда и для чего киберпреступники захотят использовать найденные лазейки, предсказать невозможно. Эти вредоносные действия называются эксплуатацией уязвимостей.

Эксплуатация уязвимостей и проблемы популярных CMS-систем

Список атак, которые разными способами используют уязвимости веб-ресурсов, постоянно растет. Перечислим лишь часть наиболее актуальных и часто встречающихся:

Эти типы атак давно известны, но по-прежнему эффективны для взлома сайтов, похищения данных и достижения других целей хакеров, если ресурс не защищен. Серьезному риску подвергаются веб-ресурсы, созданные на базе популярных CMS: 1С-Битрикс, Wordpress, Joomla, Drupal и других.

CMS – системы управления контентом, которые часто называют конструкторами сайтов. Некоторые из них разработаны на основе ПО с открытым исходным кодом (open source). Они популярны, потому что любой человек может воспользоваться ими бесплатно. По этой же причине они обладают множеством уязвимостей, которые легко находят боты, а затем эксплуатируют киберпреступники. Однако сайты, созданные с помощью платных CMS, тоже подвержены риску, если не позаботиться об их защите.

В мае 2023 года произошел один из самых громких инцидентов, в результате которого пострадали сайты, созданные с помощью 1С-Битрикс. Украинские хакеры разместили провокационную надпись на главных страницах. Такая атака с подменой контента называется дефейсом.

Жертвами стали и сайты известных в России компаний – интернет-магазины «Леруа Мерлен», «Глория джинс», «Буквоед» – и множество представителей малого и среднего бизнеса, использовавших устаревшую версию 1С-Битрикс.

Оказалось, ИТ-армия Украины еще в 2022 году с помощью сканирующих ботов обнаружила в CMS уязвимость и через нее внедрила вредоносный бэкдор. Это техническое средство, с помощью которого можно получить доступ к управлению системой. 26 мая 2023 года бэкдор получил команду заменить главную страницу всех сайтов, куда был внедрен бэкдор. Это и привело к появлению провокационного лозунга.

Разработчики регулярно обновляют системы управления контентом, но те, кто ими пользуется, порой не следят за обновлениями. Из-за этого тысячи сайтов, созданных на базе популярных CMS, продолжают оставаться крайне уязвимыми даже перед неопытными хакерами.

Эшелонированная защита сайта: 3 щита безопасности

Мы перечислили 3 наиболее актуальных проблемы для любого веб-ресурса: DDoS-атаки, боты и атаки, эксплуатирующие уязвимости. Часто киберпреступники используют комплекс различных механик, чтобы нанести наибольший вред.

Сначала сайт через ботов сканируют на уязвимости. Потом организуют DDoS-атаку, чтобы отвлечь внимание, и владелец «упавшего» ресурса бросает все силы на его восстановление. В это время хакеры успевают воспользоваться найденными уязвимостями – подменить контент на сайте, спровоцировать утечку данных.

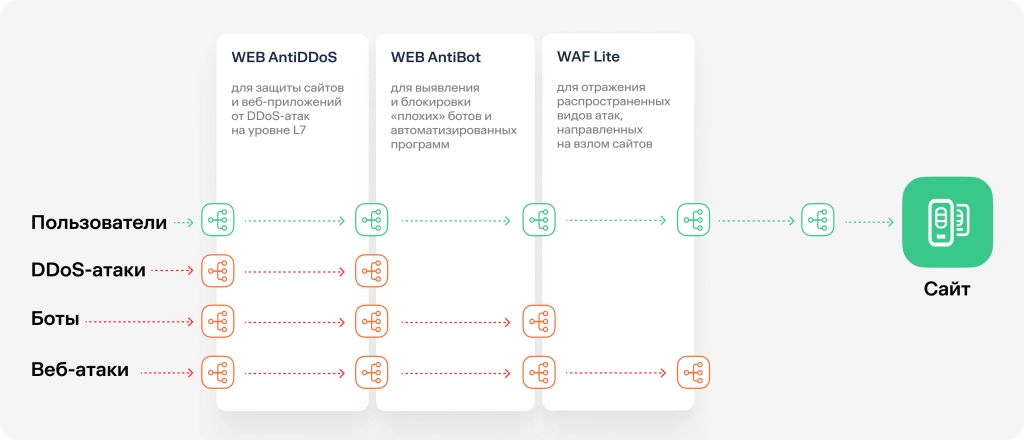

Для максимальной безопасности стоит использовать эшелонированную защиту сайта. Этим термином обозначают систему, состоящую из нескольких уровней. Каждый из них отсеивает свою часть угроз, и в результате трафик доходит до сайта максимально качественным.

По такому принципу работает комплексное решение Solar Space для эшелонированной защиты сайтов. Оно предполагает три уровня фильтрации.

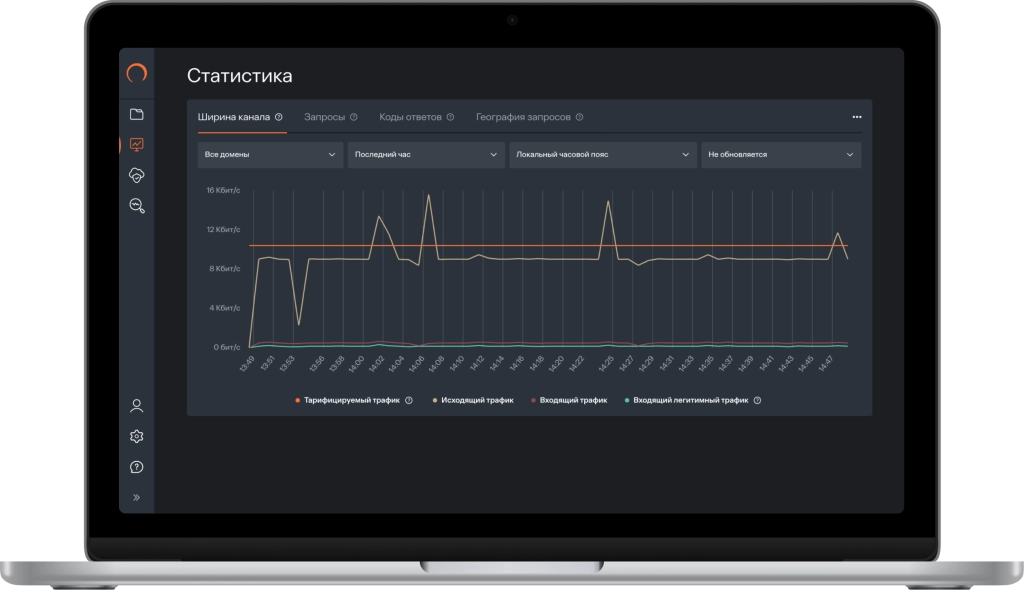

Базовый уровень. На этом этапе сервис WEB AntiDDoS

обеспечивает защиту сайта от DDoS-атак, цель которых замедлить или остановить работу ресурса. Характерные для атак всплески фиксируются на графике.

Оптимальный уровень. Добавляется второй эшелон защиты, WEB Antibot. Он анализирует трафик, очищенный от паразитных запросов сервисом WEB AntiDDoS. Антибот-система проверяет трафик более чем по 100 параметрам. Подозрительным пользователям, похожим на ботов, сервис дополнительно покажет капчу и пропустит на сайт только после ее прохождения. WEB Antibot использует для анализа уникальные ML-алгоритмы, разработанные и запатентованные командой Solar Space.

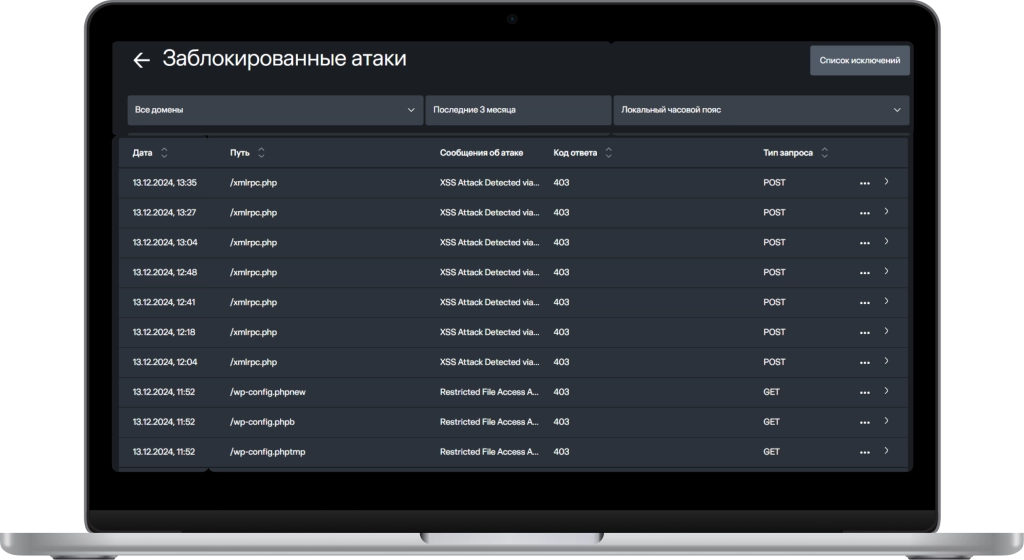

Продвинутый уровень. Трехуровневая эшелонированная защита сайта. К WEB AntiDDoS и WEB Antibot присоединяется WAF Lite. Он анализирует каждый запрос к сайту и выявляет в них признаки атак, направленных на эксплуатацию уязвимостей. Такие обращения блокируются и не могут навредить защищаемому веб-ресурсу. WAF Lite закрывает уязвимости популярных CMS, что важно для защиты сайтов на Wordpress, Joomla или Drupal.

Таким образом Продвинутый уровень решения Solar Space обеспечивает эшелонированную защиту сайта. Получается своего рода трехслойный фильтр: первый слой отражает DDoS-атаки, второй отсеивает ботов, третий блокирует вредоносные запросы, которые могут привести к потере управления сайтом, подмене контента и утечке данных.

Защитить сайт – дорого, долго и сложно?

Большинство российских решений для эшелонированной защиты сайта действительно ориентированы на крупные компании. У них есть бюджеты, специалисты и возможность внедрять систему безопасности в течение нескольких месяцев.

Solar Space создан с учетом потребностей и возможностей небольших компаний.

1. Доступно

Стоимость Базового уровня (WEB AntiDDoS) начинается от 1200 рублей в месяц.

Оптимальный (WEB AntiDDoS + WEB Antibot) – от 1800 рублей в месяц.

Продвинутый (WEB AntiDDoS + WEB Antibot + WAF Lite) – от 7800 рублей в месяц.

Подключение доступно для самозанятых, индивидуальных предпринимателей, физических и юридических лиц. Самозанятые и физлица могут оплатить решение картой онлайн, юридические лица и ИП – по счету.

2. Быстро

Постановка сайта под защиту занимает около 20 минут. После регистрации в личном кабинете нужно создать ресурс, подтвердить право собственности на домен, оплатить тариф и перенаправить трафик через наш узел фильтрации. После этого защита активируется автоматически.

3. Просто

Вы легко сможете подключить эшелонированную защиту сайта самостоятельно без привлечения специалистов. В этом поможет база знаний с подробными инструкциями. После активации система не нуждается в тонких настройках.

Комплексное решение для эшелонированной защиты сайтов создано экспертами с 15-летним профильным опытом работы в ИТ и информационной безопасности. Они разработали и запатентовали собственную ML-модель для анализа трафика, которая обучена на множестве атак и продолжает непрерывно совершенствоваться.

Сервисы Solar Space уже доказали свою эффективность в условиях высокой нагрузки и постоянного испытания на прочность украинскими хактивистами.

Ярослав Зверьков, ООО «Байкал-Телеком»

«В 2022 году сайт нашей компании попал в украинские списки целей для DDoS-атак. Сначала отбивались своими силами, но процесс был трудоемким. Приходилось вручную анализировать каждый вид атаки и на основании полученных данных настраивать фильтры. Атаки периодически дополнялись новыми паттернами, что заставляло нас постоянно повторять этот процесс, отвлекая наших сотрудников от основных задач.

Позже списки целей для атак пополнились сайтами учебных заведений. Большинство вузов города пользуются нашим интернетом, и у нас уже был колоссальный опыт борьбы с DDoS-атаками, поэтому мы взяли под защиту сайты своих клиентов. Технология отражения атак была отработана, но ее все равно приходилось модифицировать, поскольку атакующие не стоят на месте.

Сейчас для защиты своего сайта и веб-ресурсов наших клиентов мы используем решение Solar Space. Цена на этот продукт доступна, а качество выше всяких похвал. Теперь наша компания еще и зарабатывает на партнерской программе Solar Space, сотрудники сконцентрированы на своих основных задачах, а клиенты довольны качеством предоставляемых услуг защиты».

Обеспечьте сайт эшелонированной защитой от Solar Space

ПодключитьЗАКЛЮЧЕНИЕ

В интернете намного больше угроз, чем кажется по сообщениям СМИ. Пока мы читаем новости о крупных DDoS-атаках, миллионы ботов без лишнего шума находят уязвимости сайтов. Через эти лазейки киберпреступники потом наносят удары, ущерб от которых может быть намного серьезнее, чем просто недоступность веб-ресурса.

Эшелонированная защита сайта от Solar Space отразит DDoS-, ботовые и веб-атаки. Позаботьтесь об онлайн-безопасности бизнеса заранее. Оставьте заявку, и менеджер поможет вам подобрать тариф для вашего сайта.

Скачать материал

Спасибо!

Если файл не скачался, перейдите по ссылке

Файл не найден

Самые важные новости кибербезопасности у вас в почте

Выберите темы, на которые бы вам было интересно получать новости.

Запросить консультацию

Для просмотра контента вам нужно авторизоваться на сайте. Для этого заполните свой мейл