От каких атак защищает WAF: полный перечень угроз и решение от «Солара»

Узнать больше

Запросите консультацию по сервисам Solar MSS

Спасибо, заявка получена

Мы свяжемся с вами в течение двух дней

по вашему запросу.

Интернет работает настолько быстро и стабильно, что его базовые механизмы обычно остаются незаметными. Один из них — DNS. Он ежедневно обрабатывает сотни миллиардов запросов, и сбой на этом уровне способен нарушить работу целых отраслей. При этом протокол создавался с приоритетом доступности, а не безопасности, что сделало его удобной точкой входа для атак. Рассказываем, как устроен принцип работы DNS, где именно возникают уязвимости и каким образом их можно закрыть в корпоративной инфраструктуре.

Ключевые компоненты системы

Прежде чем разбирать схему работы DNS пошагово, важно понимать, что это распределенная система без единого центра управления. Каждый элемент в ней выполняет строго определенную роль, а сбой или компрометация любого звена напрямую отражается на безопасности и доступности сервисов.

Система DNS состоит из нескольких взаимосвязанных компонентов:

Все эти части вместе образуют стандартную схему работы DNS. В основе принципа работы DNS лежит последовательный обмен запросами: клиент отправляет запрос резолверу, тот при необходимости опрашивает корневые и доменные серверы, а затем получает ответ от авторитетного сервера. Важным моментом остается кеширование: эффективность работы системы базируется на использовании кешированных ответов, однако это же открывает и возможности для атак.

Подробная схема работы DNS

На практике принцип работы DNS выглядит как строго упорядоченный маршрут запроса, где каждый шаг зависит от результата предыдущего. Эта логика остается одинаковой для любого домена и позволяет быстро определить, на каком этапе возникает задержка, ошибка или потенциальная точка атаки. Ниже показано, как именно выстраивается эта последовательность при обращении пользователя к сайту:

В таком виде схема работы DNS отражает поэтапное движение запроса по многоуровневой структуре системы — от внешних служб до источника достоверной информации — с последующим сохранением результата для ускорения повторных обращений.

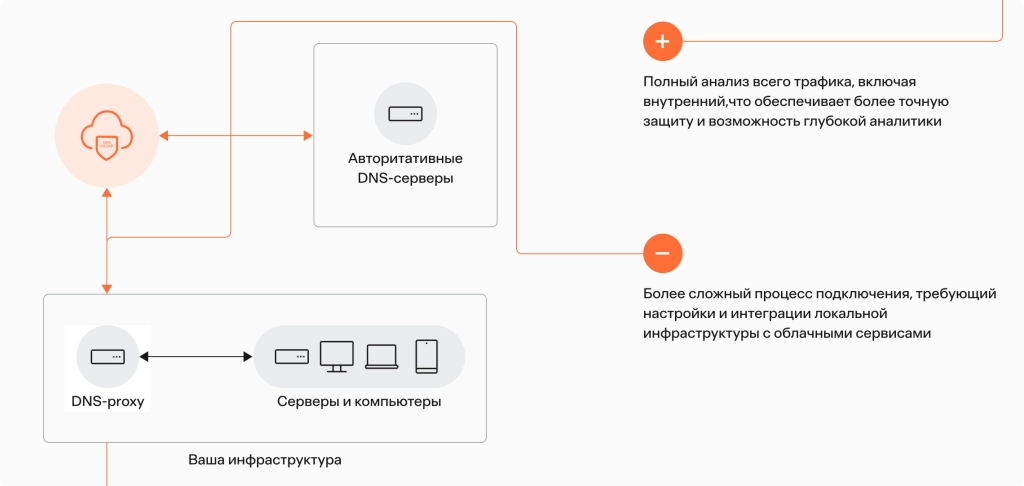

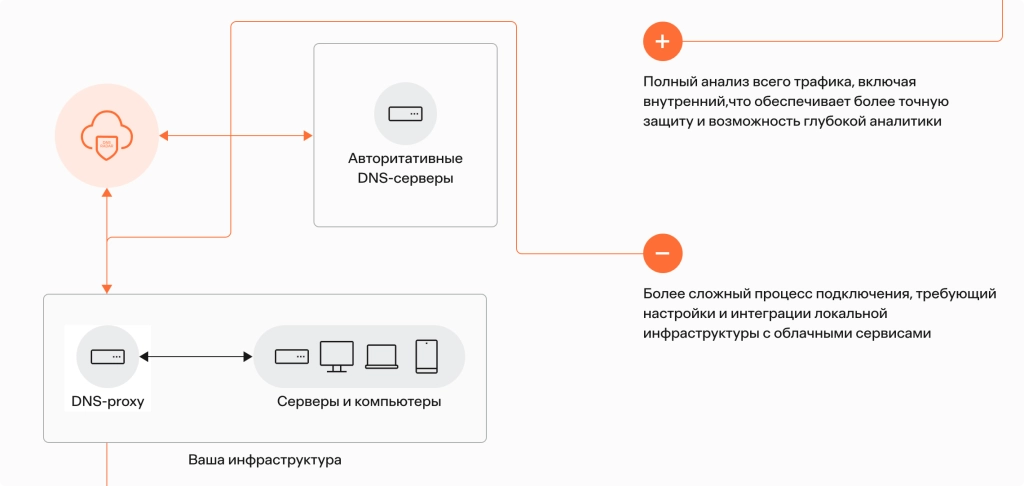

Типы подключения DNS

Системы защиты DNS могут развертываться в разных форматах — с учетом потребностей организации. Чаще всего встречаются следующие варианты:

Например, сервис Solar DNS RADAR поддерживает все три варианта развертывания, что позволяет клиентам выбирать наиболее подходящий формат: от полностью облачного решения (MSS) до классического On-premise с локальной установкой.

Принцип работы Solar DNS RADAR: встраивание защиты в DNS-трафик

Solar DNS RADAR — это умный рекурсивный резолвер с функциями киберразведки, который встраивается в существующий механизм работы DNS и добавляет к нему обязательный этап проверки безопасности. Решение не меняет логику разрешения доменных имен, а усиливает ее за счет анализа и контроля DNS-запросов до момента установления сетевого соединения.

Архитектура решения

Архитектура Solar DNS RADAR выстроена вокруг единой точки контроля DNS-трафика и ориентирована на анализ каждого запроса в режиме реального времени.

1. Выносной модуль DNS-proxy. Размещается на границе корпоративной сети и перехватывает 100% DNS-трафика до его передачи внешним рекурсивным резолверам. Именно здесь формируется точка контроля, через которую проходят все запросы пользователей и сервисов.

2. Модуль анализа (Control Center). Каждый DNS-запрос (например, site.ru) автоматически проверяется по нескольким уровням аналитики:

3. Принятие решения. По результатам анализа запрос либо блокируется, либо разрешается, либо маркируется для последующего углубленного анализа и расследования со стороны SOC.

Solar DNS RADAR не вмешивается в базовый принцип работы DNS и не подменяет существующую инфраструктуру. В систему добавляется обязательный этап проверки безопасности, благодаря которому DNS-трафик перестает быть слепой зоной и превращается в источник оперативной киберразведки.

Результаты внедрения: что меняется в работе инфраструктуры

Внедрение Solar DNS RADAR влияет на инфраструктуру на разных уровнях — от конечных пользователей до процессов реагирования и управления рисками. Его особенность заключается в том, что контроль DNS-трафика становится централизованным и управляемым, а выявление угроз переносится на ранний этап, еще до установления сетевых соединений:

Часто задаваемые вопросы (FAQ)

DNS как фундамент безопасности: выводы и дальнейшие шаги

Принцип работы DNS наглядно показывает сильные стороны распределенной архитектуры, но одновременно выявляет ее системную уязвимость для современных киберугроз. Отсутствие встроенных механизмов безопасности и слепое доверие к DNS-трафику создают условия, при которых атака начинается задолго до появления первых технических индикаторов инцидента.

В условиях, когда каждый DNS-запрос может использоваться для разведки, управления вредоносным ПО или подготовки целевой атаки, организациям требуется не просто резолвер. Необходим управляемый слой активной киберобороны на уровне DNS, способный выявлять угрозы до установления соединения и передачи данных.

Скачать материал

Спасибо!

Если файл не скачался, перейдите по ссылке

Файл не найден

Самые важные новости кибербезопасности у вас в почте

Выберите темы, на которые бы вам было интересно получать новости.

Запросить консультацию

Для просмотра контента вам нужно авторизоваться на сайте. Для этого заполните свой мейл