От каких атак защищает WAF: полный перечень угроз и решение от «Солара»

Узнать больше

Запросите консультацию по сервисам Solar MSS

Спасибо, заявка получена

Мы свяжемся с вами в течение двух дней

по вашему запросу.

ГОСТ TLS — российский стандарт шифрования, который обеспечивает безопасное соединение с использованием отечественных криптографических алгоритмов. Понимание технических деталей поможет грамотно внедрять и поддерживать защиту ваших сервисов. Рассказываем, как работает ГОСТ TLS и на что он способен.

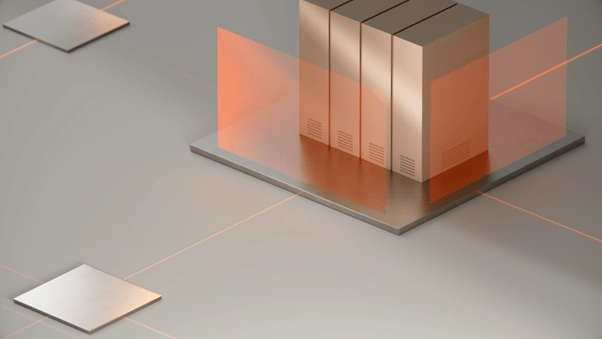

Схема работы TLS-шлюза

ГОСТ TLS-шлюз — сервер, который поддерживает защищенное TLS-соединение. Он принимает зашифрованный TLS-трафик от клиента и расшифровывает данные для проверки на безопасность. Затем устанавливает новое TLS-соединение с внутренним сервером и передает «чистые» данные.

Для установления доверенных сессий шлюз использует криптоалгоритмы и сертификаты, обеспечивая конфиденциальность и целостность данных. При необходимости он применяет политики доступа и блокирует подозрительные операции. Дополнительно TLS-шлюз защищает внутренние ресурсы от прямого внешнего доступа, скрывает топологию сети и контролирует каналы передачи данных.

Алгоритм работы шлюза:

TLS-шлюз может выполнять автоматическое обнаружение угроз, проверяя содержимое трафика до повторного шифрования и передачи.

Варианты интеграции TLS

Есть три способа развертывания шлюза — на мощностях провайдера, в своей инфраструктуре и в стороннем дата-центре.

«Народный» способ: Nginx+CSP

Это настройка ГОСТ TLS на веб-сервере Nginx и интеграция с российским криптопровайдером КриптоПро CSP. Nginx используется в качестве прокси, КриптоПро CSP отвечает за поддержку российских криптографических стандартов.

Это гибкое и бюджетное решение. Оно подходит малым и средним компаниям, где нет штата специалистов для установки и настройки решения на своей стороне.

On-Premise

Это размещение TLS-шлюза в инфраструктуре заказчика. Такой вариант подходит компаниям со строгими требованиями к безопасности. Организация получит полный контроль над оборудованием, программным обеспечением и работой с данными.

On-Premise дороже «народного» варианта, поскольку требует инвестиций в покупку оборудования и лицензий. Также будут расходы на содержание квалифицированных специалистов, которые отвечают за установку, настройку и поддержку решения.

Размещение в ЦОД (центре обработки данных)

В этом случае TLS-шлюз устанавливается в стороннем коммерческом дата-центре, например в ЦОД ПАО «Ростелекома». Провайдер будет отвечать за базовую инфраструктуру и физическую безопасность, компания — за шлюз и настройки. Такой подход называется разграничением ответственности.

Этот вариант дешевле On-Premise, но у компании будет меньше контроля над оборудованием. Управление системой и доступ к мощностям нужно согласовывать с провайдером.

Генерация и получение сертификатов ГОСТ TLS

Для работы ГОСТ TLS нужны сертификаты от российских удостоверяющих центров (УЦ). Процесс получения:

После установки сертификата активируется защищенное соединение по стандарту ГОСТ.

Интеграция TLS с WAF

ГОСТ TLS-шлюз и межсетевой экран уровня приложений Web Application Firewall (WAF) могут работать вместе для обеспечения многоуровневой защиты. Шлюз принимает зашифрованный трафик, расшифровывает его и передает в понятном виде на WAF. WAF проверяет запросы, чтобы выявить и заблокировать попытки веб-атак, например SQL-инъекций или межсайтового скриптинга. Таким образом, угрозы отсекаются до того, как достигнут приложения.

В этой связке TLS-шлюз обеспечивает шифрование трафика, а WAF — автоматическое обнаружение угроз на уровне приложений. Тандем решений повышает общий уровень защиты и позволяет оперативно реагировать на известные и нетипичные атаки. Для корректной работы TLS-шлюза импортируйте ГОСТ-сертификаты и ключи (или настройте аппаратный криптомодуль). Для проверки клиентских сертификатов на WAF укажите цепочку доверенных УЦ.

Обеспечение отказоустойчивости и масштабируемости

Отказоустойчивость означает, что система безопасности продолжит работать, даже если один из компонентов выйдет из строя. Ее обеспечит кластеризация TLS-шлюзов. Для этого используется не один шлюз, а несколько. Если один перестанет работать, другие будут выполнять его функции. В результате пользователи не заметят сбоя.

Масштабируемость — способность системы наращивать мощности по мере увеличения нагрузки. Ее можно обеспечить с помощью нескольких шлюзов и балансировщика нагрузки. Он будет равномерно распределять входящий трафик между всеми шлюзами. Это позволит избегать простоев и обрабатывать множество безопасных соединений.

Кластеризация не отменяет необходимости круглосуточного мониторинга системы после интеграции TLS. Эксперты помогут провести своевременную диагностику в случае сбоев и быстро устранить проблемы.

Совместимость и настройка ГОСТ TLS-шлюза на веб-сервере

Современные операционные системы и браузеры могут работать с ГОСТ TLS-шлюзами с помощью плагинов или встроенных решений криптопровайдеров. Это обеспечивает их совместимость и гарантирует, что на стороне пользователя будет поддерживаться российский криптографический стандарт.

На стороне веб-сервера, который будет выступать ГОСТ TLS-шлюзом, нужны настройки. Требуется установка и интеграция криптопровайдера. Затем нужно настроить использование ГОСТ-криптоалгоритмов для всех этапов TLS-сессии: хеширования, шифрования и аутентификации сервера.

Преимущества сервиса ГОСТ TLS от «Солара»

Российским компаниям подходит Solar ГОСТ TLS — сервис, который работает на отечественных криптоалгоритмах и совместим с зарубежными. Его можно использовать даже при условии, что организация не отказалась от иностранного сертификата. Если западный удостоверяющий центр отзовет сертификат, сайт останется защищенным.

Сильные стороны сервиса:

Сервис работает на отечественных криптоалгоритмах, сертифицированных ФСТЭК России. Он поддерживает ГОСТ Р 28147-89, 34.12-2015 и другие алгоритмы шифрования, разные версии протоколов TLS 1.1 и 1.2. Возможна одновременная работа с ГОСТ- и RSA-сертификатами.

Защита сайта без зависимости от заубежных сертификатов

Если компания до сих пор использует иностранные решения, то рискует остаться без защиты — сертификат в любой момент могут отозвать. Можно обеспечить независимость веб-ресурса от западных УЦ с помощью сервиса ГОСТ TLS с простой и понятной архитектурой.

Не ждите, пока сертификаты перестанут работать, — оставьте заявку и переходите на надежный ГОСТ TLS без рисков и простоев.

Скачать материал

Спасибо!

Если файл не скачался, перейдите по ссылке

Файл не найден

Самые важные новости кибербезопасности у вас в почте

Выберите темы, на которые бы вам было интересно получать новости.

Запросить консультацию

Для просмотра контента вам нужно авторизоваться на сайте. Для этого заполните свой мейл