ГК «Солар»: промышленность и региональная власть стали самыми атакуемыми сегментами в 2025 году

Узнать больше19.03.2025

Эксперты центра исследования киберугроз Solar 4RAYS группы компаний «Солар» обнаружили новую мощную волну фишинговой кампании с использованием трояна удаленного доступа DarkWatchman RAT. Вредоносные письма, замаскированные под официальные уведомления от московского Межрайонного отдела судебных приставов по ИПНО, получили несколько десятков организаций из разных регионов. Попадая на компьютер жертвы, ВПО создает злоумышленникам условия для скрытого проникновения в сеть и сбора конфиденциальной информации.

Вредоносное ПО DarkWatchman RAT известно давно — впервые российские компании столкнулись с подобными рассылками еще в 2021 году. С тех пор злоумышленники периодически проводят подобные кампании, меняя легенду и шаблоны писем. Сам вирус также совершенствуется: злоумышленники придумывают сложные методы доставки и загрузки. Эти изменения делают программу более устойчивой к детектированию антивирусными средствами и усложняют ее анализ.

Очередной всплеск фишинга эксперты Solar 4RAYS зафиксировали в конце февраля с помощью сети сенсоров и ханипотов: количество обращений к управляющему серверу DarkWatchman резко выросло почти в 5 раз. Нынешняя волна фишинга с данным вредоносом — самая мощная с начала года. О письмах с этим ВПО также сообщил ряд клиентов «Солара» — все подозрительные сообщения компании направили в «карантин» и на проверку специалистам Solar 4RAYS.

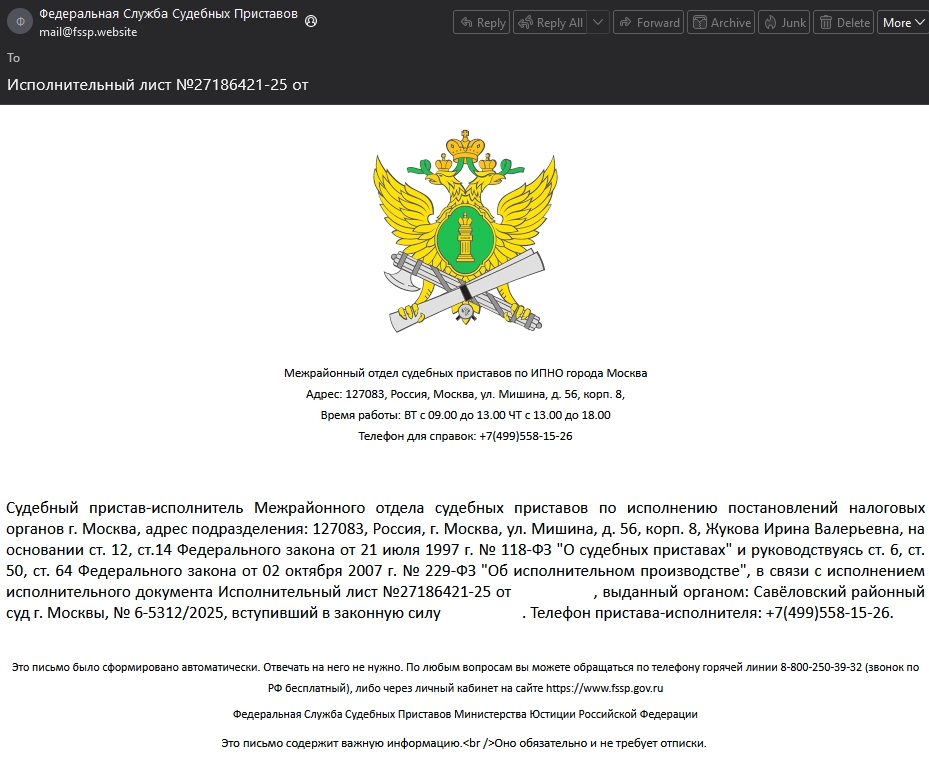

В новой рассылке злоумышленники замаскировали свое письмо под официальные уведомления от Межрайонного отдела судебных приставов по ИПНО города Москвы:

Все письма были отправлены с поддельного адреса электронной почты. Внутри каждого сообщения находился архив с именем 'Исполнительный лист №27186421-25 от .zip'. Внутри скрывался вредоносный исполняемый файл, который при запуске устанавливал на хост жертвы DarkWatchman RAT.

Основная функция этого трояна — кейлоггер, который незаметно фиксирует каждое нажатие клавиш на клавиатуре жертвы, позволяя злоумышленникам получать доступ к паролям, банковским данным и другой чувствительной информации. DarkWatchman также обладает возможностями бэкдора, что позволяет киберпреступникам удаленно управлять зараженными системами, загружать новые файлы и выполнять различные команды.

Иван Тимоков

Эксперт центра исследования киберугроз Solar 4RAYS ГК «Солар»

«Несмотря на внешнюю простоту, подобные вредоносы представляют серьезную угрозу для корпоративной и личной кибербезопасности. Атакующие на протяжении уже четырех лет проводят все новые рассылки и совершенствуют DarkWatchman RAT в части техник обхода средств защиты. Например, исследованный нами образец использовал технику Reflective DLL Loading, которая не оставляет следов на диске атакованного компьютера и таким образом затрудняет обнаружение заражения защитными средствами».

Подробнее о вредоносе DarkWatchman RAT можете прочитать в блоге.

Для предотвращения заражения и дальнейшего развития атаки DarkWatchman RAT (и подобного ВПО) эксперты советуют регулярно проводить тренинги по кибербезопасности для сотрудников компании, а также использовать решения для защиты электронной почты (Secure Email Gateway), которые предотвращают доставку фишинговых писем до конечного пользователя.

Центр исследования киберугроз Solar 4RAYS в реальном времени анализирует данные об угрозах, получаемых со всех сервисов и продуктов «Солара», крупнейшей в России сети сенсоров и ханипотов, а также внешних источников. Полученные знания позволяют постоянно актуализировать защитные меры в собственных ИБ-решениях компании. Эксперты центра провели более 200 расследований киберинцидентов в частных и государственных организациях. Техническими подробностями и индикаторами компрометации (IoC) специалисты регулярно делятся с ИБ-сообществом в своем блоге.

Самые важные новости кибербезопасности у вас в почте

Выберите темы, на которые бы вам было интересно получать новости.

Запросить консультацию

Для просмотра контента вам нужно авторизоваться на сайте. Для этого заполните свой мейл