Каналы передачи данных: как защититься от утечки

Узнать больше24.05.2023

Загадочное слово — идентификация! Как можно сказать проще? Например, представление. В цифровом мире каждый субъект, будь то человек, машина или устройство должен назвать себя — указать, кто он такой, зачем пришел в инфраструктуру и хочет работать с ресурсами.

Для идентификации могут использоваться логин и идентификатор. Еще есть такой термин, как учетная запись. Он объединяет несколько ключевых в области информационных технологий наименований, которые хоть и отличаются друг от друга, но используются для похожих целей. В статье расскажем, что такое логин и пароль, как их создать и защитить. Поговорим о комплексных мерах безопасности и эффективных инструментах для работы с учетными записями.

Что такое логин

Логин (англ. Login) — это имя пользователя, которое используется для входа в информационные системы, приложения или другие программы. Его обычно устанавливает сам пользователь или тот, кто разрешает ему доступ. Он может содержать буквы, цифры или символы. Логин позволяет идентифицировать пользователя, который заходит на определенный ресурс или пытается получить доступ к программам.

Логин — частный случай идентификатора, который используется для представления конкретного пользователя в системе. Например, часто юзеры используют имена или прозвища: Pasha88, Batman, Fox, Olga1995 и другие.

Идентификатор (англ. identifier — опознаватель) — уникальный код или номер, присвоенный объекту в определенной системе и далее применяемый для идентификации этого объекта (человека, машины, устройства или даже файла). Он обычно создается автоматически при появлении нового фигуранта информационной инфраструктуры. Однако в некоторых случаях может быть задан вручную.

Чаще всего идентификаторы состоят из набора символов и цифр. Они всегда являются уникальными для конкретных систем или приложений. Это важное требование контролируется специальными механизмами определения уникальности. Примеры идентификаторов: RA87756, K_700005648764, 564875#675 и т.п.

Учетная запись в отличие от логина и идентификатора являются комплексной структурой данных. Она может содержать такие атрибуты, как имя пользователя, адрес электронной почты, контактную информацию, некоторые данные об устройстве и т.п. Иногда под учетной записью (или аккаунтом) в сети интернет понимается профиль или личная страница (личный кабинет) юзера, где хранятся данные о нем и его активности. Для ее использования обычно требуется авторизация, то есть ввод своего логина и пароля.

Ограничения логина и идентификатора

Для логина могут быть установлены ограничения на ввод определенных символов и максимальную длину. Это часто вызывает сложности у пользователей, использующих длинные названия или имена, для которых требуется транслитерация. Также проблемой становится совпадение наименований для разных юзеров в одной системе или приложении.

С аналогичными ограничениями на максимально допустимую длину и набор символов могут столкнуться и идентификаторы, что вызывает сложности в их использовании. Например, ограничения по длине могут приводить к совпадению для разных объектов системы, поэтому приходится предпринимать многократные попытки выбрать наименование.

Но, несмотря на ограничения, логин и идентификатор являются основными важными элементами в любой ИТ-архитектуре, поскольку обеспечивают эффективную и безопасную работу в цифровой среде.

Как создать уникальный логин

В корпоративной среде логины или идентификаторы обычно создаются согласно правилам, описанным в регламентирующих документах организации.

Если вы создаете учетные данные вручную, воспользуйтесь советами по выбору логинов от экспертов по кибербезопасности Solar inRights (Ростелеком-Солар).

При создании уникального логина следует учитывать несколько важных моментов. Вот несколько рекомендаций, которые помогут вам избежать сложностей:

Помните, что учетные данные должны быть не только уникальными, но и легко запоминаемыми для вас. Рекомендуем внести информацию о них в надежное специализированное хранилище или в другое недоступное для общей публики поле.

Стандартные требования к логину

Требования могут незначительно отличаться в зависимости от конкретной системы, веб-сайта или приложения. Несколько общих правил, которые важно соблюдать:

1. Длина логина. В каждой среде есть свои минимальные и максимальные показатели. Обычно длина стартует от 3 символов и ограничивается 16-32.

2. Допустимые символы. Имя может содержать только определенные знаки. Обычно разрешены буквы (как заглавные, так и строчные), цифры и некоторые специальные символы — подчеркивание (_) или дефис (-). Обязательно обращайте внимание на требования разных систем, поскольку очень легко запутаться.

3. Уникальность. Логин должен быть неповторимым в пределах данной системы или платформы. Это означает, что никто другой не может использовать то же самое имя.

4. Исключение специальных символов. Чтобы предотвратить возможные проблемы с безопасностью или технические сложности, некоторые системы исключают использование определенных знаков. Например, иногда запрещаются символы, которые фигурируют в кодировании URL.

5. Регистрозависимость. Логин может быть регистрозависимым или регистронезависимым. В первом случае "username" и "Username" считаются разными наименованиями. Во втором — одинаковыми.

6. Безопасность пароля. Логин часто фигурирует в паре с кодом для входа. Хорошей практикой является установка требований к безопасности пароля, чтобы обеспечить надежность учетной записи. Например, использование минимальной длины кода, комбинаций букв, цифр и специальных символов. И самое главное — запрет на очевидные сочетания.

Это общие требования, которые могут варьироваться в зависимости от системы или платформы. При создании рекомендуется следовать указаниям, предоставляемым при регистрации на конкретном веб-сайте, программе или приложении.

Связка логин и пароль

Неотъемлемой частью безопасного использования логинов и идентификаторов является применение паролей, которые используются для аутентификации. После того, как пользователь вошел в систему (назвал себя), он должен подтвердить, что это именно он. Для этого применяется процедура аутентификации.

Для аутентификации может быть использован пароль — набор символов, который вводит пользователь для подтверждения своей легитимности. Первоначально код может быть задан вручную или сгенерирован в автоматическом режиме системой. После стартового входа его рекомендуется сменить.

Каждый пользователь должен знать, зачем создавать надежный пароль и какую роль он играет. Неосведомленность ведет к неминуемым рискам кибератак и утечке данных.

Риски при использовании логина, идентификатора и пароля

Учетные данные — логины, идентификаторы и пароли часто становятся целью атак злоумышленников, которые пытаются получить доступ к чужим учетным данным. Их компрометация приводит к очень серьезным последствиям. Для конкретного человека это может быть кража его личных данных или финансовых средств. А в рамках организации — утрата конфиденциальной информации, мошенничество с материальными ресурсами, потеря репутации. Кроме того, украденные учетные данные могут быть использованы для иных корыстных целей: вымогательства, шантажа и проведения других кибератак.

Примеры компрометации учетных данных:

Работник организации использовал один и тот же пароль для разных учетных записей. При компрометации одной из них злоумышленник получил доступ к списку логинов и паролей, включая учетные данные от критически важных систем компании.

Посредством фишинга злоумышленники внедрили вредоносное программное обеспечение, которое передавало все данные, что были введены с клавиатуры пользователя. Таким образом киберпреступники получили доступ к секретным логинам и паролям работника.

По вине подрядчика случилась утечка базы данных с наименованиями и паролями пользователей. Злоумышленники получили доступ к учетным данным, которые были использованы для финансового мошенничества. Поэтому важно знать методы и средства кибергигиены, которые в том числе относятся к логинам и паролям.

Кража учетных данных

Кража учетных данных — это самый распространенный тип киберпреступления. Злоумышленники пытаются завладеть логинами и паролями, чтобы получить все возможные привилегии в системах и нанести ущерб: повредить инфраструктуру, совершить мошеннические действия, стереть или украсть данные, получить удаленный доступ к ресурсам и закрепиться в локальных сетях предприятия.

Безусловно, борьба с кражей учетных сведений должна быть приоритетной задачей для служб безопасности. Нелегитимное использование украденных данных привилегированных пользователей, обладающих расширенными правами, может привести к катастрофическом последствиям для компании любого масштаба.

Как злоумышленники крадут логин и пароль

Учетные данные могут быть получены из хранящихся в файлах хэшей. Злоумышленники научились восстанавливать пароли из хэшированных функций, если не применяются сложные современные алгоритмы, например, с добавлением соли (модификаторов входа).

Также для получения учетных данных используют социальную инженерию, например, фишинг, поскольку это не очень дорого и эффективно. К тому же, происходит взаимодействие с людьми, а их очень часто удается поймать на обман. Злоумышленники, нацеленные на кражу корпоративных учетных данных, часто используют социальные сети для получения контактной информации о сотрудниках компании. Далее в ход идут фишинговые письма — послания, имитирующие реальные корпоративные сообщения или приложения. Они детально разработаны, поэтому становятся неплохим инструментом в руках мошенников.

Также учетные данные можно угадать или подобрать случайным образом. А еще они часто становятся рассекречены в результате утечки информации.

Какие логины точно нельзя использовать

Существуют некоторые типы логинов, которые не рекомендуется использовать по соображениям безопасности и в целях предотвращения конфликтов с другими пользователями. Вот несколько примеров таких наименований:

1. Общие и очевидные логины. Не используйте очень распространенные и предсказуемые наименования. Например, "admin", "user", "guest" или "password". Злоумышленники первым делом проверяют такие логины и пытаются угадать комбинации.

2. Имена и фамилии. Такие данные опасно использовать, поскольку они известны многим людям. Тем более, что распространенные имена и фамилии часто совпадают с другими пользователями.

3. Личная информация. Избегайте использования логина, содержащего дату рождения, номер телефона, адрес или номер социального страхования. Эти данные легко найти в свободном доступе, поэтому они часто становятся уязвимыми для злоумышленников.

4. Общие распространенные слова. При создании наименований не вдохновляйтесь словарями. И тем более не делайте выбор в пользу банальных "password", "welcome", "123456". Это небезопасно — киберпреступники могут получить информацию путем словарных атак и легко подобрать ключ к вашему личному кабинету.

5. Негативные или оскорбительные термины. Избегайте использования логинов, которые могут вызвать конфликты с другими пользователями или нарушить правила определенных систем. В этом случае скорее грозят не мошенники, а блокировка на ресурсе.

6. Информация о пароле. Не включайте даже часть кода, поскольку такое наименование окажется очень уязвимым к атакам. Неудачные примеры: "pass", "pwd", "123" или "qwerty". И тем более не пытайтесь сделать логин и пароль одинаковыми.

7. Символы и символьные комбинации. Их часто включают в учетные записи, но можно использовать далеко не все. Требования зависят от конкретной системы, потому обязательно убедитесь, что не нарушаете правила. Использование нежелательных символов неминуемо провоцирует проблемы с безопасностью или технические сложности.

Пример надежного login и password

Пример надежного логина и пароля может выглядеть следующим образом:

Логин: jOntario2017_

Пароль: P@@ssw0rd!2

Важно знать, как создать хороший пароль. В этом примере использованы следующие принципы:

1. Логин содержит комбинацию букв, цифр и специальных символов. Например, "jOntario2017_" — сочетание буквы имени, города, где победила любимая команда и даты памятного события. Нижнее подчеркивание добавит наименованию надежности.

2. Пароль также является сочетанием строчных и заглавных букв, символов и цифр. Код "P@@ssw0rd!2" считается достаточно сильным и надежным. Хоть в основе и известное слово, зато достаточная длина и богатый набор знаков. Такой пароль злоумышленникам будет сложно угадать случайно или подобрать.

3. Пароль не содержит очевидных или предсказуемых фраз. Также он не связан с логином или иной личной информацией.

4. В пароле фигурируют различные типы символов: знаки, цифры, буквы. Они удачно скомбинированы относительно друг друга, поэтому код считается устойчивым к взлому и надежным.

Важно помнить, что это всего лишь пример. По факту информационная безопасность зависит от многих факторов. Поэтому обязательно внедрите дополнительные меры защиты, например, двухфакторную аутентификацию.

Не забывайте про регулярное обновление паролей. Постарайтесь использовать для каждой учетной записи свой уникальный код. Когда везде один и тот же пароль, злоумышленникам намного проще добраться до личных кабинетов в разных системах.

Не передавайте «входные» данные третьим лицам. Не записывайте логины и пароли там, где их легко могут увидеть.

Способы защиты учетных данных

В ваших силах предпринять простые меры для снижения риска компрометации важных данных. Правила, которые помогут обеспечить защиту логинов, идентификаторов и паролей:

Используйте надежные пароли. Включайте в код буквы нижнего верхнего регистра, специальные символы, цифры. Идеально подойдут парольные фразы длиной не менее 8 знаков.

Старайтесь как можно чаще менять пароли. Идеально — раз в месяц.

Не допускайте повторения одного и того же кода для разных ресурсов, приложений и систем. Если такое случайно произошло, обязательно поменяйте пароль.

Не устанавливайте в качестве пароля даты рождения, имена и фамилии. Под запретом и подряд идущие на клавиатуре знаки. Коды, созданные таким методом, очень легко угадываются.

Не передавайте третьим лицам информацию о "входных" данных. Если все же пришлось это сделать, после чужого посещения поменяйте пароли.

Используйте многофакторную аутентификацию. Даже двухэтапная проверка повысит уровень безопасности ваших личных данных и снизит риск утечки.

Не подключайтесь к конфиденциальной информации через общедоступные компьютеры или открытые Wi-Fi сети. После таких посещений часто происходит утечка учетных данных.

Обязательно установите антивирусное программное обеспечение, которое поможет своевременно обнаружить вредоносное ПО и защитит ресурсы от внешних посягательств.

Организациям помимо этих правил следует предпринять дополнительные меры. Самые эффективные:

Обучение сотрудников правилам информационной безопасности. В его рамках обязательно обсуждаются нюансы создания надежных паролей и методы обнаружения фишинговых атак.

Создание политики безопасности, где будет регламентирован порядок обращения с учетными данными.

Регламентирование работы с привилегированным доступом. Создание четких правил обращения с конфиденциальными данными и контроль за соблюдением требований.

Разграничение доступа к системам и приложениям, которые используются работниками в рамках профессиональной деятельности.

Поддержание всех сетей, систем и устройств в актуальном безопасном состоянии и периодическая оценка уязвимостей.

Непрерывная аутентификация в целях защиты логинов и идентификаторов

Одним из перспективных и новых методов обеспечения кибербезопасности (в том числе защиты учетных данных) является непрерывная аутентификация. Это метод проверки подлинности пользователя, который проводится не один раз при подключении к ресурсу, а на протяжении всего сеанса работы.

Непрерывная аутентификация базируется на проверке личности без прерывания рабочего процесса и реализуется с использованием машинного обучения. Она включает множество факторов, в том числе поведенческие модели и биометрические данные.

Непрерывная аутентификация востребована там, где требуются повышенные меры безопасности. Например, при работе с конфиденциальной и критически важной для бизнеса информацией.

Многие привыкли использовать традиционные методы аутентификации — однофакторную и многофакторную. Однако эти методы не обеспечивают непрерывной проверки логинов и личности пользователя. К сожалению, киберпреступность набирает обороты, поэтому с ней лучше бороться динамическими методами защиты. Цифровые технологии постоянно модернизируются — остается только правильно и своевременно выбирать инструменты.

Как работает непрерывная аутентификация

Чтобы получить корректные результаты проверки, необходимо постоянно собирать информацию о действиях пользователя и создавать определенные шаблоны его обычного поведения. Это позволит впоследствии выявлять различные несостыковки. Если будет наблюдаться аномальное поведение, система отреагирует дополнительными проверками личности.

На основе анализа поведения пользователя может быть предоставлен или продлен доступ к системе или приложению. Если выявится компрометация, сеанс работы немедленно прервется.

Помимо поведения юзера исследуются и его физиологические характеристики. Например, черты лица, сила нажатия на клавиши, положение глаз, размер зрачка, частота моргания и другие признаки пользователя. В совокупности с действиями физиологические характеристики дают системе понимание, кто именно в данный момент участвует в сеансе.

Приложение оценивает поведение и характеристики на протяжении всего сеанса работы. В случае подозрений оно может потребовать дополнительное подтверждение личности. Например, запросить смарт-карту, пароль или отпечаток пальца. Если пользователь не выполнит требования, доступ к ресурсу будет заблокирован даже при условии введения верного логина и пароля.

В рамках непрерывной аутентификации существуют разные технологии:

Голосовая аутентификация. Это отслеживание изменения высоты и частоты тона. Речь, зафиксированная в системе в качестве эталона сравнивается с актуальным входящим потоком.

Распознавание лица. Камера постоянно отслеживает, передает и анализирует изображение. Например, при доступе к мобильному устройству. Если появится другой фигурант, система затребует дополнительную проверку.

Отслеживание физического движения. Датчики фиксируют уникальный способ перемещения юзера. Отмечают, в каком положении находятся его руки во время сеанса, как он сидит и ходит, какие жесты использует.

Поведенческая и физиологическая биометрия. Тут важно, как долго и с какой силой пользователь нажимает на клавиатуру, как проводит по экрану или использует мышь. При проверке роль сыграют абсолютно все характерные черты конкретного пользователя.

Возможности и ограничения непрерывной аутентификации

Использование поведенческой биометрии и физиологических характеристик позволяет выявить злоумышленников и мошенников, которые пытаются нанести вред или реализовать свои преступные намерения посредством использования чужих логинов. Это повышает уровень киберзащиты и снижает риски возникновения нарушений. Без непрерывной аутентификации ресурсы будут более уязвимыми, что откроет путь к атакам на информационную инфраструктуру.

Пример инцидента — сотрудник отвлекся, отошел от рабочего места, оставив сеанс работы с системой незавершенным. В этот момент доступом воспользовался другой работник, похитив информацию в корыстных целях или внеся несанкционированные изменения. Также внезапно может произойти фишинговая атака, повлекшая утечку учетных данных.

Непрерывная аутентификации находится только на пути развития и внедрения. Пока такая технология возможна для отдельных систем и приложений. К сожалению, комплексно она пока не используется.

Кроме того, остро стоят вопросы этического и юридического характера, поскольку не каждый работник захочет находиться под постоянным контролем. Пока нет четких нормативных требований, которые бы регулировали данный аспект.

Где и как хранить логин и пароль

Хранение логинов и паролей в безопасном месте очень важно для защиты ваших учетных записей от несанкционированного доступа. Вот несколько рекомендаций, которые помогут обезопасить данные:

Программа для хранения логина и пароля

Менеджер паролей – технологический инструмент, который позволяет создавать, сохранять и использовать уникальные коды для различных сервисов, систем и приложений. Он повышает удобство работы и безопасность, поскольку помогает генерировать сложные надежные пароли для каждого логина (учетной записи). Причем инструмент снимает необходимость запоминать многочисленные коды и в случае забывчивости упростит процедуру восстановления логина и пароля.

Такой механизм помогает эффективно управлять логинами и паролями. Вся информация в менеджере обычно защищена надежным шифрованием.

Сам инструмент надежно защищен с помощью мастер-пароля, который используется для доступа к менеджеру. Некоторые продвинутые механизмы также предусматривают дополнительную защиту в виде двухфакторной аутентификации. Такие программы на данный момент считаются самыми безопасными и востребованными.

Менеджеры паролей бывают различных типов:

На основе браузера. Все основные платформы, например, Google Chrome, Mozilla Firefox, Microsoft Edge и другие давно в той или иной форме имеют встроенные менеджеры паролей.

Локальные менеджеры паролей. Это приложения, которые базируются непосредственно на устройстве пользователя. Именно там они хранят учетные данные и помогают управлять ими.

Корпоративные менеджеры паролей. Такие программные инструменты используются в организациях. Они часто включены в различные решения по управлению доступом. Например, в систему по управлению привилегированным доступом (PAM) SafeInspect.

Аппаратные менеджеры паролей. Это устройства, которые часто используются в качестве USB-ключей. Иногда они содержат токен, который обеспечивает доступ к учетной записи, либо используются как безопасное автономное хранилище паролей.

Облачные менеджеры паролей. Эти инструменты сохраняют учетные данные в облаке и позволяют пользователям получить необходимые сведения только при подключении к интернету.

Благодаря таким инструментам не возникнет вопроса, что делать, если забыл логин или пароль.

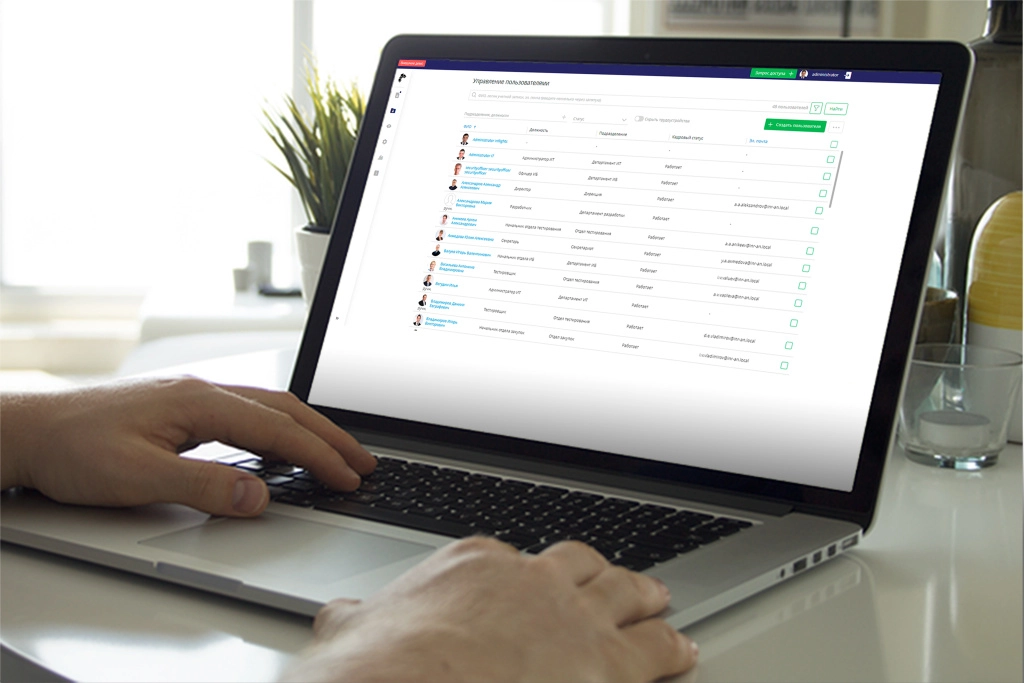

Удобные инструменты, которые позволяют исполнять парольную политику компании

Многие решения по управлению доступом включают механизмы, взаимодействующие с паролями. Например, Solar inRights обладает специальным модулем, отвечающим за исполнение парольной политики компании. Удобство в том, что все подключенные к решению системы могут подчиняться единым централизованным требованиям. При необходимости разрешено ввести исключение по некоторым системам и приложениям.

Solar inRights включает очень широкий набор параметров по управлению парольной политикой. Все инструменты отвечают высоким стандартам безопасности и могут варьироваться в зависимости от требований и стандартов организации.

Основные параметры:

Ограничение минимальной и максимальной длины пароля.

Наличие и обязательность включения различных символов.

Учет буквенного регистра.

Наличие и обязательность цифр в пароле.

Повторяемость различных символов в пароле.

Периодичность возможности использования повторных кодов для входа в системы.

Срок действия дефолтного и постоянного пароля.

Количество некорректных попыток ввода и другие важные аспекты.

Если речь идет о привилегированном доступе, то такая система, как Solar SafeInspect решает вопросы по управлению паролями для привилегированных учетных записей. Подстановка данных позволяет держать сведения в секрете не только от третьих лиц, но и даже от самих привилегированных пользователей, например администраторов.

Сотрудники входят в систему под обычной социальной учеткой и используют свой пароль, а далее система автоматически подставляет данные для доступной привилегированной учетной записи. Все это происходит на основании введенных в систему требований.

Такой механизм позволяет защитить учетные данные от атак злоумышленников. Кроме того, есть возможность настроить любую необходимую периодичность автоматической смены пароля привилегированной учетной записи, вплоть до манипуляций после каждого сеанса работы.

Все учетные данные привилегированных пользователей базируются в специальном зашифрованном хранилище системы Solar SafeInspect. Это также позволяет повысить возможности безопасной работы с критически важными ресурсами компании.

Самые важные новости кибербезопасности у вас в почте

Выберите темы, на которые бы вам было интересно получать новости.

Запросить консультацию

Для просмотра контента вам нужно авторизоваться на сайте. Для этого заполните свой мейл