Каждая компания и особенно ее руководитель хочет, чтобы ИТ-подразделение, функционирующее внутри компании, работало в интересах бизнеса и толкало компанию вперед к новым свершениям и инновациям, а не превратилось в центр затрат, требующий все новых и новых финансовых вложений, при том что отдача может оказаться довольно сомнительной.

К сожалению, часто обстоятельства складываются так, что из-за рутинных операций, которые постоянно вынуждены выполнять сотрудники ИТ-подразделения, выделить время и ресурсы на более важные задачи по развитию ИТ-технологий не представляется возможным.

К таким рутинным операциям в большой степени относятся задачи по управлению доступом к ресурсам компании. И довольно часто на этом поприще возникает множество проблем, т. к. предприятия развиваются, меняется ИТ-ландшафт и появляются новые требования и условия, под которые нужно подстраивать все процессы по управлению доступом.

Как правило, эти проблемы закрываются временными решениями по частичной автоматизации. Однако информационные системы становятся все более сложными и ИТ-разработчики сталкиваются со всевозможными ограничениями лоскутной автоматизации.

Сложность интеграции с новыми системами и приложениями

Каждая компания хочет быть привлекательной для своих клиентов и партнеров, поэтому старается быть на волне успеха. А это значит, что надо идти в ногу со временем. Приобретать все более совершенные технологии и системы. Но как интегрировать мягко и бесшовно эти новые приложения в контур предприятия? Как обеспечить к ним необходимый и безопасный доступ пользователей?

Современные решения класса IdM/IGA предлагают быстрые, безопасные и экономически эффективные способы добавления новых приложений в общую экосистему предприятия - центр управления и контроля доступа.

Централизованное решение взаимодействует с различными приложениями и ИТ-системами для управления учетными записями и правами пользователей с помощью промежуточных программных компонентов – коннекторов. Практически все компании, представленные на рынке сегодня, к большинству популярных приложений и ИТ-систем имеют готовые коннекторы собственной разработки. Для других систем, которые встречаются редко, специалисты могут оперативно разработать новые коннекторы - такую практику использует решение Solar inRights. А поддержка стандарта Identity Connector Framework (ICF) без необходимости использования дополнительных адаптеров позволяет специалистам компании существенно облегчить процесс разработки и снижает сроки и ресурсы для интеграции с системой.

Также Solar inRights может быть интегрирован с другими системами безопасности через программный интерфейс REST API или посредством формирования системного журнала Syslog для передачи данных в SIEM-систему.

Не для всех ключевых систем компании настроены функции управления и контроля доступом

В компании есть ключевые системы, где хранится и обрабатывается конфиденциальная информация, критически важная для бизнеса, до сих пор не защищенная регулировкой прав доступа к ней. К таким системам могут относиться устаревшие legacy-системы, которые эксплуатируются в компании с незапамятных времен. Отказаться от их использования пока нет технической возможности, и доступ в такие системы предоставляется в полуручном режиме либо через самописные скрипты, которые довольно сложно поддерживать в актуальном состоянии.

Довольно часто бывают ситуации, когда новые системы внедряются в авральном режиме, сроки сдачи проекта внедрения горят и главным для бизнеса становится ввод системы в эксплуатацию, а разработку процессов управления доступом в эту систему (предоставление, отзыв, ролевая модель и т. п.) компании оставляют на потом. Этот период «потом» может значительно растянуться, даже на несколько лет.

Отсутствие разработанных централизованных механизмов управления доступом приводит к тому, что управление доступом в такие системы осуществляется вручную по отдельным правилам или вообще стихийно, что, в свою очередь, повышает риски ИБ, т. к. могут возникнуть нарушения в части несанкционированного доступа, обезличенные учетные записи и неконтролируемые права.

Современное решение IdM/IGA позволяет работать на опережение и защитить критически важные ресурсы от посягательств злоумышленников и случайных ошибок. Такое решение позволяет предоставлять права в минимально достаточном объеме, на основании заранее разработанных и утвержденных ролей и только на тот срок, который определен политикой или регламентом.

Лоскутная автоматизация не дает возможности развивать инновации

Компания тратит ресурсы на поддержку устаревших механизмов, которые ранее были разработаны и приспособлены для управления доступом в информационные системы. При этом часто случается так, что разработчиков этих скриптов уже давно нет в компании и соответственно нет возможности развития. Все обслуживание сводится к трудоемкому исправлению ошибок и решению проблем безопасности.

Для прогрессивных компаний такой подход неприемлем.

Современный ландшафт угроз, а также внешние и внутренние нормативные требования требуют обеспечить соответствующий подход и к политикам управления идентификацией и доступом.

Передовые и технологичные решения по управлению доступом, такие как IdM/IGA, а также смежные: MFA, DCAP, SSO, PAM, предлагают удобные и эффективные механизмы решения вопросов безопасного доступа и поддерживают скорость и развитие бизнеса.

Внешние пользователи: подрядчики, аутсорсеры, партнеры, клиенты – не охвачены общей политикой управления правами доступа к критичной информации

Были времена, когда в компаниях работали в основном только внутренние сотрудники. И предоставление доступа к ресурсам компании кому-то извне было крайним исключением. Два-три стажера-студента в год, отрабатывающие практику, – вот и весь список таких исключений.

Теперь ситуация в корне изменилась и компании не могут ограничиваться только периметром организации. Иначе падает эффективность процессов, начинает страдать бизнес и снижается прибыль. Современная компания должна быть мобильной. Разные категории пользователей, при условии острой необходимости, должны оперативно получать доступ к ресурсам компании: внешние подрядчики, аутсорсеры, клиенты. Партнерские отношения часто выстраиваются посредством использования облачных технологий, которые все прочнее входят в нашу жизнь.

В связи с этим доступ для разных категорий пользователей и к разным приложениям и системам должен быть организован с учетом всех аспектов безопасности и аннулирован в срок, когда договорные отношения с внешними пользователями прекращаются.

Кроме того, мировая ситуация с пандемией 2020 года привела к тому, что основная часть офисных сотрудников перешла на удаленную работу, а большинство из них продолжит трудиться в таком режиме и дальше, т. к. гибридный режим работы во многих случаях является более оптимальным для многих компаний.

В такой среде единственно правильным способом обеспечить безопасное использование ресурсов для разных категорий пользователей является внедрение технологичной и гибкой платформы IdM/IGA, которая поможет обеспечить строгий контроль доступа к конфиденциальной информации, а также повысить эффективность соблюдения политик и процедур.

Ни одна из компаний не желает оказаться в заголовках таблоидов (СМИ) в связи с кражей, утечкой или нарушением работоспособности

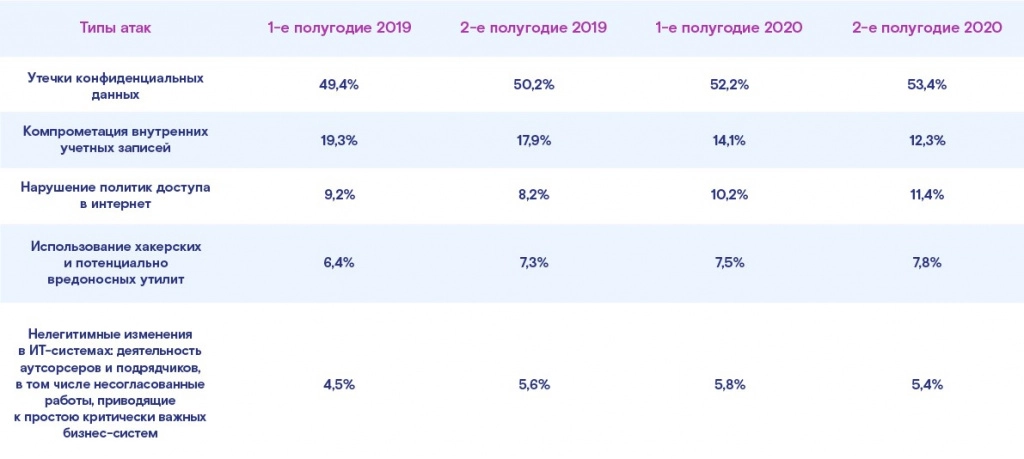

Согласно данным отчета центра противодействия кибератакам Solar JSOC, в настоящее время продолжает расти число внутренних инцидентов, связанных с утечками.

Это объясняется экономической ситуацией: опасаясь возможного сокращения, некоторые недобросовестные работники стараются найти дополнительный источник дохода в виде хищения и слива корпоративной информации. А пандемия усугубила проблему, так как в условиях удаленки сотрудники компаний стали совершать нарушения, на которые не решились бы в офисе.

Пандемия привела также к существенному росту инцидентов в рамках удаленного доступа и нарушений политик доступа в интернет – за счет снижения уровня контроля со стороны ИБ-служб работодателя. Удаленные работники могли получить нелегитимный доступ к закрытым ресурсам компании, так как корректно сегментировать корпоративную сеть на базе VPN крайне затруднительно.

Если компания не контролирует свои ресурсы и учетные данные всех пользователей, которые получают доступ к информационным системам, то вполне возможно, что она будет следующей в заголовках, которые мы прочитаем.

Best practices по обеспечению информационной безопасности говорят о том, что недостаточно защитить периметр организации от внезапных вторжений. Невидимый враг – внутри.

Поэтому всегда нужно правильно оценивать, способны ли ваши существующие разрозненные, лоскутные решения защитить компанию от возможных инцидентов и утечек. Правильнее работать на опережение и тем самым обеспечить спокойное развитие бизнеса, без каких-либо рисков и проблем. Для этого нужно использовать решение, которое обеспечит безопасность и контроль по всему периметру компании, которое способно предотвратить нарушения в части доступа и защитить конфиденциальные данные компании от возможных посягательств.

В современном мире бизнес не может развиваться без непрерывного совершенствования технологий. Каждая организация использует в своей ИТ-среде множество различных приложений для выполнения поставленных бизнес-задач. Множество корпоративных данных, растущее число внутренних и внешних пользователей – все это говорит о том, что обеспечить надежность и безопасность развития бизнеса невозможно без централизованного решения по управлению доступом. Современные IdM/IGA-решения способны обеспечить исполнение разработанных процессов и процедур с высокой степенью точности и безопасности, при этом делая комфортнее и эффективнее работу пользователей всех категорий.

Автор:

Людмила Севастьянова, эксперт центра продуктов Solar inRights компании «Ростелеком-Солар»

19.08.2021

19.08.2021