Фишинговые сайты: как бизнесу вовремя обнаружить угрозу и защитить клиентов

Узнать больше10.02.2024

Внедрение комплексного решения по управлению доступом в системы компании, с учетом всех его возможностей, — длительный и настолько дорогостоящий проект, что зачастую заказчики, узнав стоимость владения системой, приходят в недоумение. Часто реализация внедрения системы IGA делится на несколько этапов, чтобы на каждом из них, вложив определенные средства, компания могла получить полезный эффект для бизнеса и двигаться дальше в соответствии с принятой стратегией развития системы.

IGA (Identity Governance Administration) — это интеграционный проект, который включает в себя и затрагивает многие процессы: подготовку систем к интеграции, обследование и анализ действующих бизнес-процессов, а зачастую их изменение или разработку новых, если это требуется для функционирования решения.

Внедрение IGA неразрывно связано со зрелостью процессов в самой компании. Недаром все популярные методики и стандарты (Cobit, ITIL и другие) говорят о том, что внедрять нужно то, что востребовано в конкретной организации в данный момент времени и согласуется с ее ИТ-структурой, текущими процессами, стратегией развития. Кроме того, чтобы получить положительный результат, а не привнести хаос, нужно оценить влияние будущего внедрения на все процессы компании.

Нужно учитывать, повлияет ли новое решение на каждое из направлений бизнеса и непрерывность бизнес-процессов. Например, если для сотрудников финансовой компании новая система окажется крайне неудобной и время на обслуживание возрастет в несколько раз, то организация просто растеряет всех клиентов.

Внедрение системы IGA (Identity Governance Administration) это не только покупка программного обеспечения и лицензий. Это комплекс мер и процессов, работающих на оптимизацию управления доступом. Далеко не каждой организации нужно сложное и дорогое комплексное решение. В какой-то компании уже есть своя собственная система подачи заявок на доступ к ресурсам, и им нужно лишь достроить схему, внедрив механизм провижининга для автоматического исполнения этих заявок. А в другой компании на первом этапе нужно провести аудит, выявить несанкционированные учетные записи и провести сертификацию прав, и они еще очень далеки от полной автоматизации процессов по управлению доступом.

Одним словом, мы приходим к тому, что каждая компания должна для начала изучить процессы и на основании полученных результатов определить конкретную цель и понять, на каком из участков работы она может улучшить показатели, оптимизировать процесс и принести пользу бизнесу.

Основные аспекты, которые надо учитывать и которые помогут привести компанию к хорошим результатам:

Определение целей и задач позволит не ошибиться с выбором направления движения и правильной стратегии

Опираясь на текущую оценку зрелости организации, можно заложить дорожную карту развития управления доступом

Для совершенствования внутренних процессов придется приложить силы и средства

Исходя из вариативности компаний и их задач, структура решений по управлению доступом и их развитие могут быть совершенно разными. Рассмотрим несколько вариантов эффективного внедрения систем управления доступом, которые помогли решить конкретные задачи компании и заложить фундамент дальнейшего развития.

Входные данные:

Направление деятельности: финансовая компания

Количество сотрудников: 10 тысяч

Кадровая система: 1C

Целевые критические системы, где требуется провести аудит: AD, MSE, ERP, 2 самописные системы

Драйвер: проверка регуляторов, выявленные нарушения по незаблокированным учетным записям и отсутствию ролевой модели, предписание и срок устранения нарушений

Ограничения: фиксированная выделенная сумма на текущий год, которую можно направить на оптимизацию управления доступом

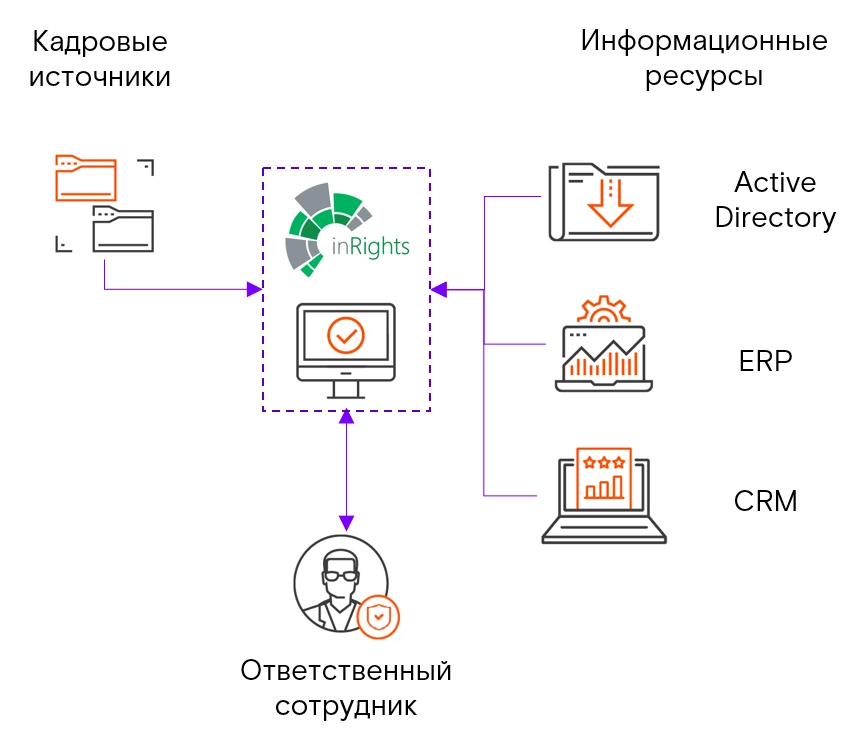

Схема подключения:

Полученный результат:

Плюсы: полная картина доступа, проведение аудитов, ресертификации, построение ролевой модели

Экономия: существенная, стоимость работ снижается на 50%

Ограничения: ручное управление, сроки

Когда применимо: для проведения аудита либо на первом этапе для анализа, сертификации, создания ролей для дальнейшего развития и перехода на следующие этапы развития IdM систем

Входные данные:

Направление деятельности: транспортная компания

Количество сотрудников: 30 тысяч

Кадровая система: 1C

Целевые критические системы, где требуется провести аудит: AD, LN, 1 самописная система

Драйвер: нет фиксации запрошенных прав, отсутствие четких механизмов и процедур согласования доступа, задержки на этапе согласования, в результате простои работников из-за отсутствия необходимого доступа и потеря клиентов. Заявки и согласования оформляются через почту

Ограничения: фиксированная выделенная сумма на текущий год, которую можно направить на оптимизацию управления доступом

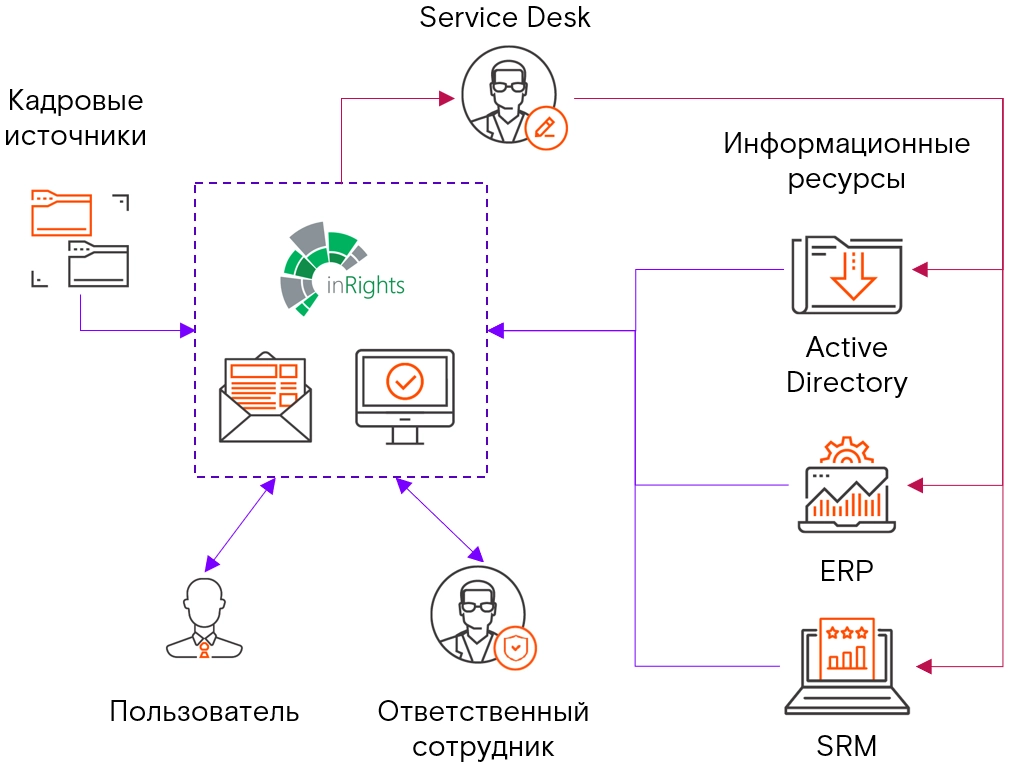

Схема подключения:

Полученный результат:

Плюсы: единое окно заявок, контроль всех запрошенных прав, история согласований, аудит

Экономия: до 30% по стоимости работ и лицензий

Ограничения: ручное исполнение

Когда применимо: если необходимо реализовать действующие политики оформления и согласования прав, хранить историю, оптимизировать процесс прохождения заявок, проводить аудиты

Входные данные:

Направление деятельности: телекоммуникационная компания

Количество агентов по продажам: 15 тысяч

Кадровая система: база данных

Целевые системы, куда требуется подключить агентов: AD, CRM, 1 самописная система

Драйвер: частая смена агентов по продажам, простои, связанные с получением доступа, множество незаблокированных учеток после увольнения, что приводит к утечкам конфиденциальной информации о клиентах, персональных данных

Ограничения: короткий срок, за который требуется найти эффективное решение и внедрить

Схема подключения:

Полученный результат:

Плюсы: быстрое внедрение, оперативное создание учетной записи и блокировка на основании кадровых событий

Экономия: до 50% по стоимости работ и лицензий

Ограничения: нет

Когда применимо: в некоторых системах не требуется предоставление прав. Как первый этап при многомерной структуре полномочий в системе (OEBS, SAP, АБС)

Входные данные:

Направление деятельности: крупная производственная компания

Количество сотрудников: 80 тысяч

Кадровая система: 1C

Целевые системы: AD, несколько экземпляров SAP, несколько экземпляров 1C

Драйвер: большая разветвленная филиальная сеть, разные процессы по управлению доступом в филиалах. Для повышения эффективности работы бизнеса требуется единая централизованная точка по управлению доступом и контролю назначенных прав и своевременное изменение доступа согласно кадровым событиям

Ограничения: фиксированная выделенная сумма на текущий год, которую можно направить на оптимизацию управления доступом

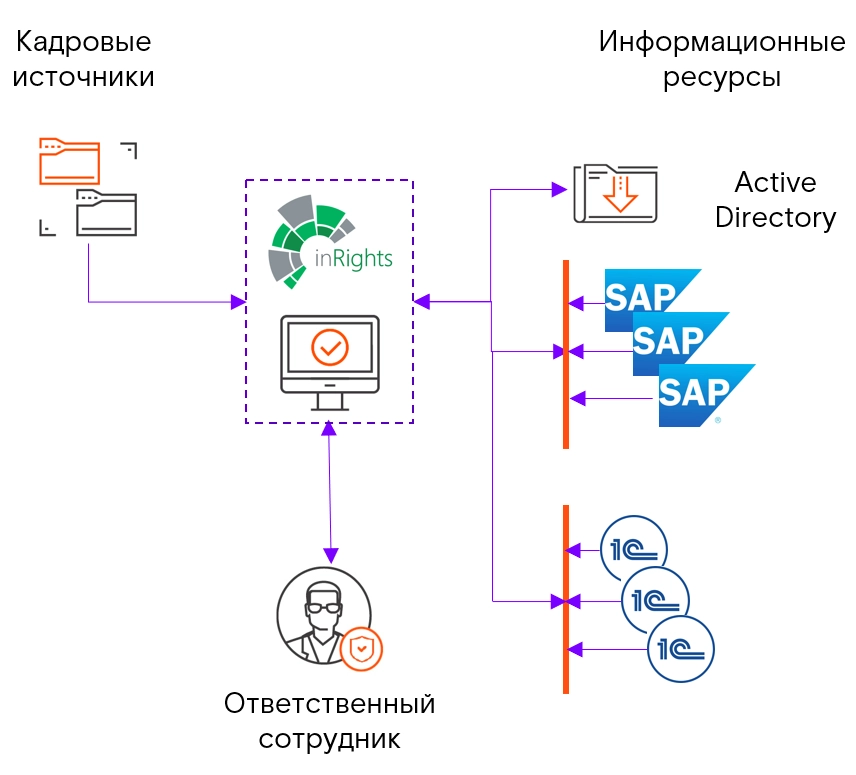

Схема подключения:

Полученный результат:

Плюсы: не требуется доработка интерфейсов по каждому отдельному экземпляру и разработка нескольких коннекторов. Единый коннектор подключается к шине

Экономия: уменьшается совокупная стоимость владения решением

Ограничения: нет

Когда применимо: когда в организации используются ИС, где подключение к ним осуществляется через шину. Когда нужно показать быстрое value для бизнеса

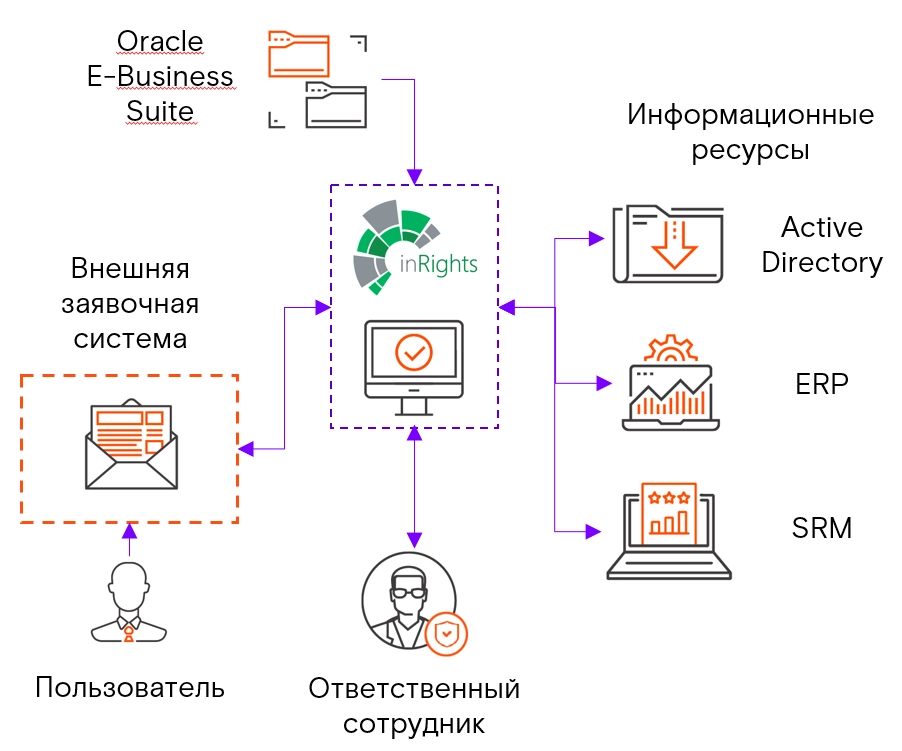

Входные данные:

Направление деятельности: крупная финансовая компания

Количество сотрудников: 50 тысяч

Кадровая система: OEBS

Целевые системы: AD, АБС, своя заявочная система, несколько других систем

Драйвер: проверка регуляторов, выявленные нарушения по незаблокированным учетным записям и ошибочной авторизации, слишком большой срок по исполнению заявок в ручном режиме администраторами ИТ

Ограничения: требуется сохранить существующую заявочную систему, т. к. на ее внедрение уже потрачено достаточно средств, она показала себя эффективной и работники компании привыкли к ней и не хотят ее менять

Схема подключения:

Полученный результат:

Плюсы: исключен человеческий фактор, при автоматическом исполнении время исполнения сокращается. Привычный интерфейс для сотрудников

Экономия: до 20% сокращения стоимости работ и лицензий

Ограничения: заявка должна быть четко структурирована по полям, в SD и IdM должен храниться весь стек возможных прав для трансляции через IdM (Identity Management) на автоматическое выполнение в ИС

Когда применимо: в компании уже настроены и автоматизированы процессы запроса и согласования прав

Системы управления доступом разных организаций могут очень сильно отличаться друг от друга, даже если они построены на одном и том же продукте.

Программное решение IGA (Identity Governance Administration) — важная, но не единственная часть системы управления доступом.

При планировании системы управления доступом не стоит забывать об интеграции в инфраструктуру компании.

Самые важные новости кибербезопасности у вас в почте

Выберите темы, на которые бы вам было интересно получать новости.

Для получения бесплатной консультации заполните форму ниже и отправьте заявку. Наш менеджер свяжется с вами в ближайшее время.