От каких атак защищает WAF: полный перечень угроз и решение от «Солара»

Узнать больше

Запросите консультацию по сервисам Solar MSS

Спасибо, заявка получена

Мы свяжемся с вами в течение двух дней

по вашему запросу.

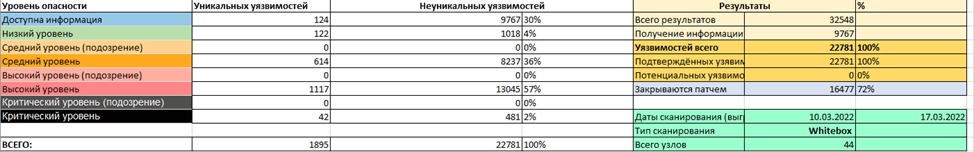

Эффективная защита информационной инфраструктуры компании обязательно включает процесс контроля уязвимостей (Vulnerability Management, далее VM). Он подразумевает исследование и учет всех информационных активов, оценку текущей степени защищенности внутренних сетей и веб-ресурсов, разработку рекомендаций по устранению недочетов в системе безопасности и проверку соблюдения регламентов. Большинство процессов выполняется сканерами уязвимостей, что позволяет в значительной степени автоматизировать операции по поиску проблем в инфраструктуре организации. Однако, остается плацдарм и для ручной работы, поскольку специалистам по информационной безопасности необходимо приоритизировать обнаруженные уязвимости, составить план по их устранению и оперативно избавиться от критичных недостатков. Чтобы процесс устранения уязвимостей и недостатков осуществлялся без задержек, выданные сканером данные должны представать в оптимальном для восприятия формате. Рассказываем, в каком именно, как его получить.

Какая документация формируется в результате работы сканера уязвимостей

Сначала отметим, что не бывает идеальных с точки зрения безопасности информационных инфраструктур — уязвимости могут быть обнаружены практически в каждом компоненте системы. Очень важно последовательно устранить их, начиная с самых серьезных. Структурировать информацию о проблемах помогают следующие виды отчетов:

Большинство отчетов формируется в PDF-формате, который поддерживают практически все существующие сканеры. К тому же, многие специалисты привыкли именно к такому виду информации. Однако, самым удобным этот формат назвать сложно. В основном он используется, чтобы представить информацию в виде презентаций с графиками, диаграммами и инфографикой. Вариант подойдет, если нужно быстро рассказать об обнаруженных уязвимостях и наглядно продемонстрировать факты руководству компании.

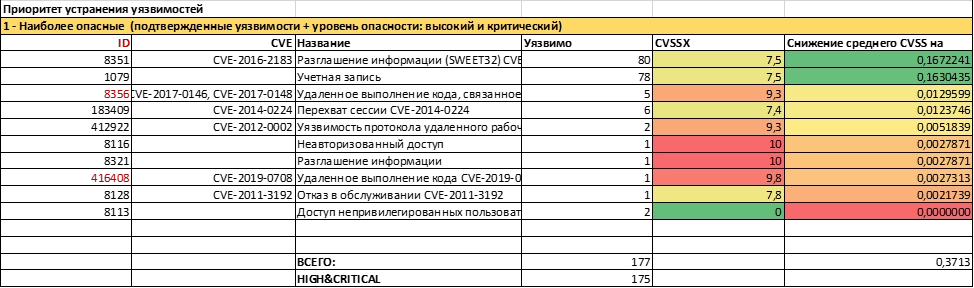

Основная цель сканирования состоит не в создании визуально привлекательных отчетов, а в контроле над устранением уязвимостей. Поэтому один из ключевых этапов процесса VM — приоритизация обнаруженных проблем. В отчетах для ИТ- и ИБ-специалистов обязательно должна присутствовать информация о том какие уязвимости являются критичными и на что нужно обратить внимание прямо сейчас. Отчетные документы предназначены отвечать на вопросы о тома как обстоят дела в системе безопасности, где конкретно находятся недостатки инфраструктуры. Сами по себе картинки и цифры в кратких отчетах не дадут такой информации.

Если нужно проверить небольшое количество IP-адресов, отчеты в PDF-формате вполне подойдут, поскольку небольшой объем сведений легко уместить в презентацию. Когда сканер уязвимостей работает в инфраструктуре, содержащей 1000+ хостов, где скрыто много уязвимостей, на выходе получаются «тяжелые» многостраничные документы. Проработать такие отчеты очень сложно — на разбор отчётов на десятки страниц и исправление изложенных в них недостатков могут уходить месяцы. При этом сохраняется риск, что некоторые уязвимости могут быть пропущены по причине того, что в документах PDF-формата нет функции фильтрации, а поиск затруднён, поэтому придется пролистывать и исследовать страницы вручную. С отчетами подобного формата становится проблематично выстраивать грамотный и эффективный процесс устранения уязвимостей.

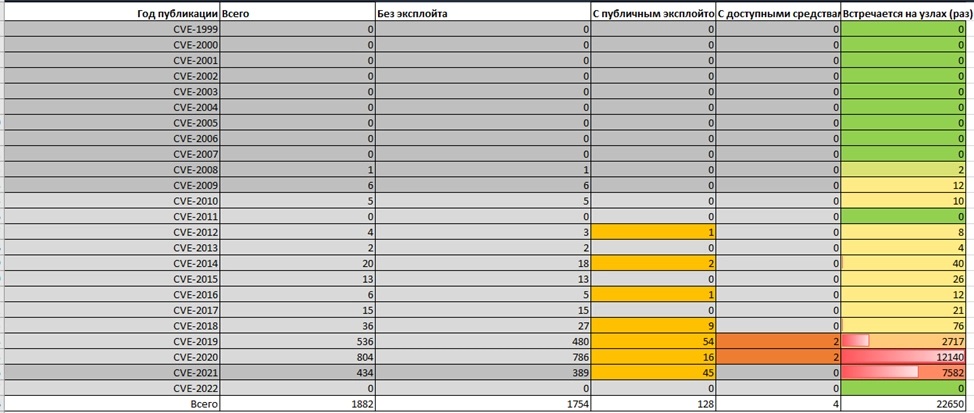

Технические эксперты считают важной функцией сканеров возможность выгрузки отчетности в «сыром» виде, например, в форматах CSV или JSON. Такие документы содержат полный перечень обнаруженных уязвимостей, сведения о проверенных хостах и полноценное описание каждой обнаруженной проблемы. Дополнительно можно обогатить отчет данными из баз знаний сканирующего инструмента. В частности, категории уязвимостей, годы и даты публикаций, степень критичностм уязвимостей с точки зрения различных метрик.

Чтобы приступить к устранению недостатков, необходимо импортировать выгрузку (например, в Excel) и выполнить первичную обработку, то есть сделать файлы более удобными для анализа.

Каким должен быть функциональный отчет

Если данные предстанут в виде огромных таблиц с пересечением IP-адресов и списком уязвимостей в кратком описании, отчет не станет более удобным по сравнению с многостраничным PDF-файлом. Документ станет помощником только в том случае, если в нем будет реализована функция фильтрации данных (которая применяется и к таблицам). В этом случае возможно быстро отфильтровать уязвимости по категориям и работать с выделенной категорией, идентификатором и степенью критичности.

В создании грамотного патч-менеджмента важную роль играют выгрузки из сканирующего инструмента, однако, в изначальном виде они неудобны для обработки. Целесообразнее перенести отчеты в Excel и дополнить внутренние критерии приоритизации и экспертными оценками. В этом случае можно будет быстро проверить, является ли обнаруженная уязвимость критичной, насколько активно она эксплуатируется киберпреступниками при подготовке атак на организации, фигурирует ли в СМИ и других открытых источниках. К сожалению, не все сканеры располагают подобной информацией, поэтому критерии в отчеты приходится добавлять вручную.

Какие еще сведения помогут ИТ-специалистам в эффективном устранении уязвимостей:

Также можно ввести в отчетность собственную комплексную оценку рабочих узлов. В этом случае в документе будет отображаться информация о критичности каждого отдельного компонента для инфраструктуры компании.

В информативном отчете со сканера уязвимостей должны присутствовать критерии приоритизации устранения проблем, которые формируются в ходе аналитической работы ИТ и ИБ-специалистов. Часто такие данные разрабатываются для определенной инфраструктуры в рамках отдельного документа, но гораздо удобнее получать их в теле основного отчета. Эта информация пригодится ИТ-специалистам и сотрудникам службы безопасности в ходе аналитической работы.

Как грамотно организовать процесс патч-менеджмента

ИТ-специалисты и сотрудники службы безопасности могут самостоятельно заниматься настройкой и запуском сканера, подготовкой отчетности, анализом отчетных документов и устранением проблем. В этом случае специалистам компании придется выделить значительное время на обработку выгрузок, подготовку аналитических справок, формированию критериев приоритизации.

Возможен и второй сценарий подготовки к устранению уязвимостей — освободить собственные ресурсы для вдумчивой аналитической работы и работе с инфраструктурой, а поиск проблем и формирование отчетности поручить сервису-провайдеру. Компания-заказчик будет получать регулярную сводку данных в удобном формате, приоритизацию и подробные рекомендации по решению проблем в рамках инфраструктуры. Провайдеры располагают собственными методологиями обработки результатов и постоянно пополняемыми базами знаний, благодаря чему заказчик в рамках отчёта получает глубокую экспертизу.

В экосистеме Solar MSS есть сервис контроля уязвимостей (VM), направленный на поиск и учет информационных активов и оценку уровня защищенности сетевой инфраструктуры организации.. Эксперты «Солар» помогут обнаружить уязвимости и недостатки в инфраструктуре клиента, дадут рекомендации по их устранению, проконтролируют их фактическое выполнение, а также оценят эффективность принятых мер защиты.

Заключение

Чем проще для восприятия и подробнее технический отчет о результатах сканирования, тем эффективнее строится работа по устранению уязвимостей и недостатков брешей в инфраструктуре организации. Удобнее всего использовать табличный формат представления данных, например, создавать шаблоны в Excel и затем импортировать туда информацию. Благодаря автоматизации большинства процессов возможно сделать это быстро, без особых трудностей.

Вторая рекомендация для построения эффективного патч-менеджмента — использование баз знаний об актуальных уязвимостях, характерных для той или иной сферы деятельности. Полезно искать информацию о проблемах информационных инфраструктур в открытых источниках. Например, сталкиваясь на новостных порталах с описаниями каких-либо уязвимостей, можно внести их в свой список с указанием источника. При обнаружении похожих проблем в инфраструктуре компании целесообразно заглянуть в созданную базу, чтобы получше изучить их и оценить уровень критичности.

Если у штатных специалистов компании нет ресурсов вплотную заниматься аналитикой и устранением уязвимостей, стоит подключить подписку на сервис контроля уязвимостей. Отечественная система сервисов кибербезопасности Solar MSS поможет защитить ваш бизнес и усилит вашу ИБ-команду экспертами «Солар».

Скачать материал

Спасибо!

Если файл не скачался, перейдите по ссылке

Файл не найден

Самые важные новости кибербезопасности у вас в почте

Выберите темы, на которые бы вам было интересно получать новости.

Запросить консультацию

Для просмотра контента вам нужно авторизоваться на сайте. Для этого заполните свой мейл