ТЕХНОЛОГИЯ

Реализация сервиса

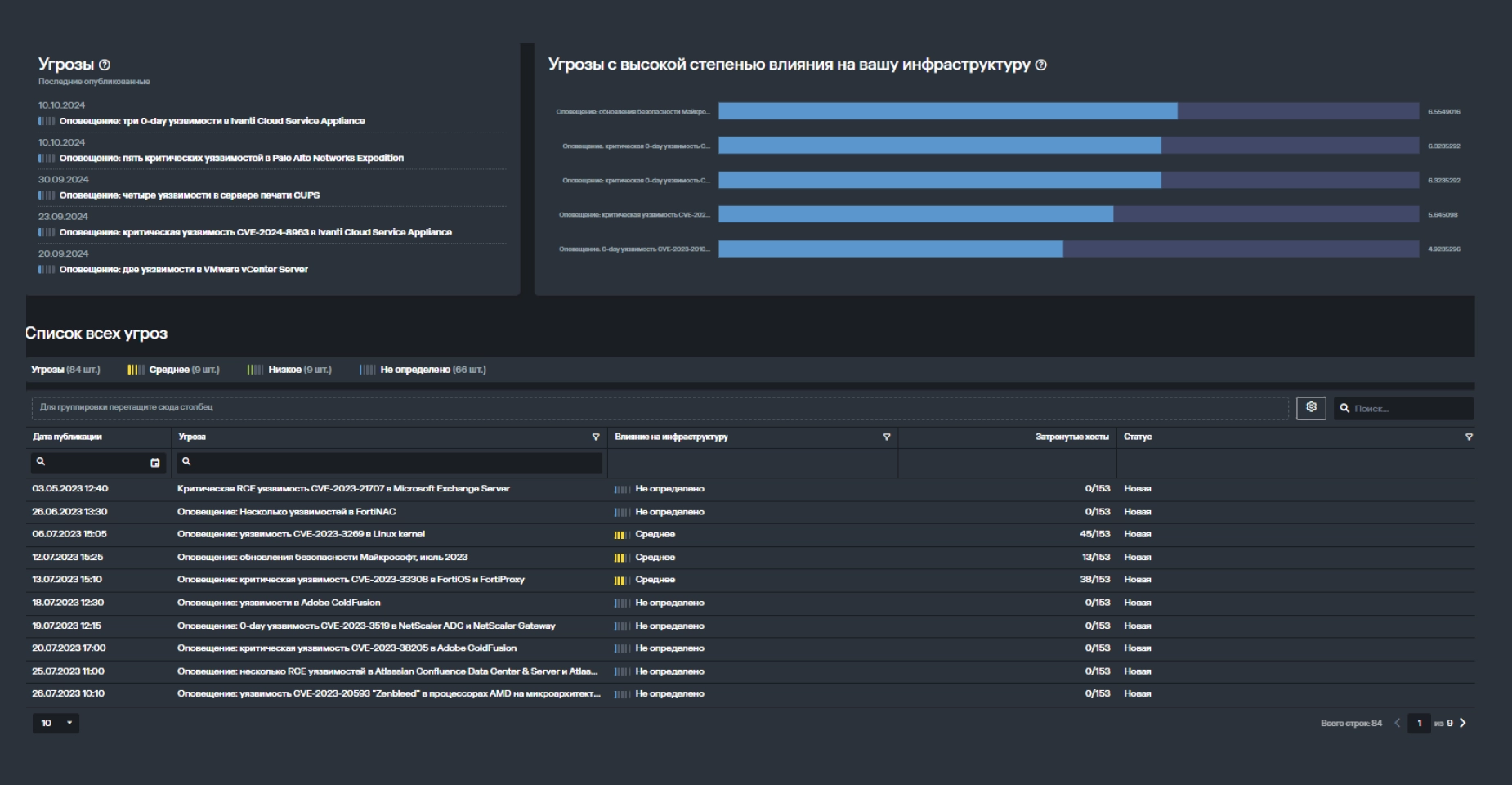

Threat Intelligence

Одна из самых крупных в России ежедневно обновляемая база данных об угрозах

Threat Hunting

Проактивный поиск угроз, запускается в фоновом режиме у каждого клиента

SIEM-система

- Готовые коннекторы к источникам

- 300+ унифицированных сценариев, работающих на поддерживаемых источниках

- Использование лучших решений SIEM на рынке: Max Patrol Siem, KUMA

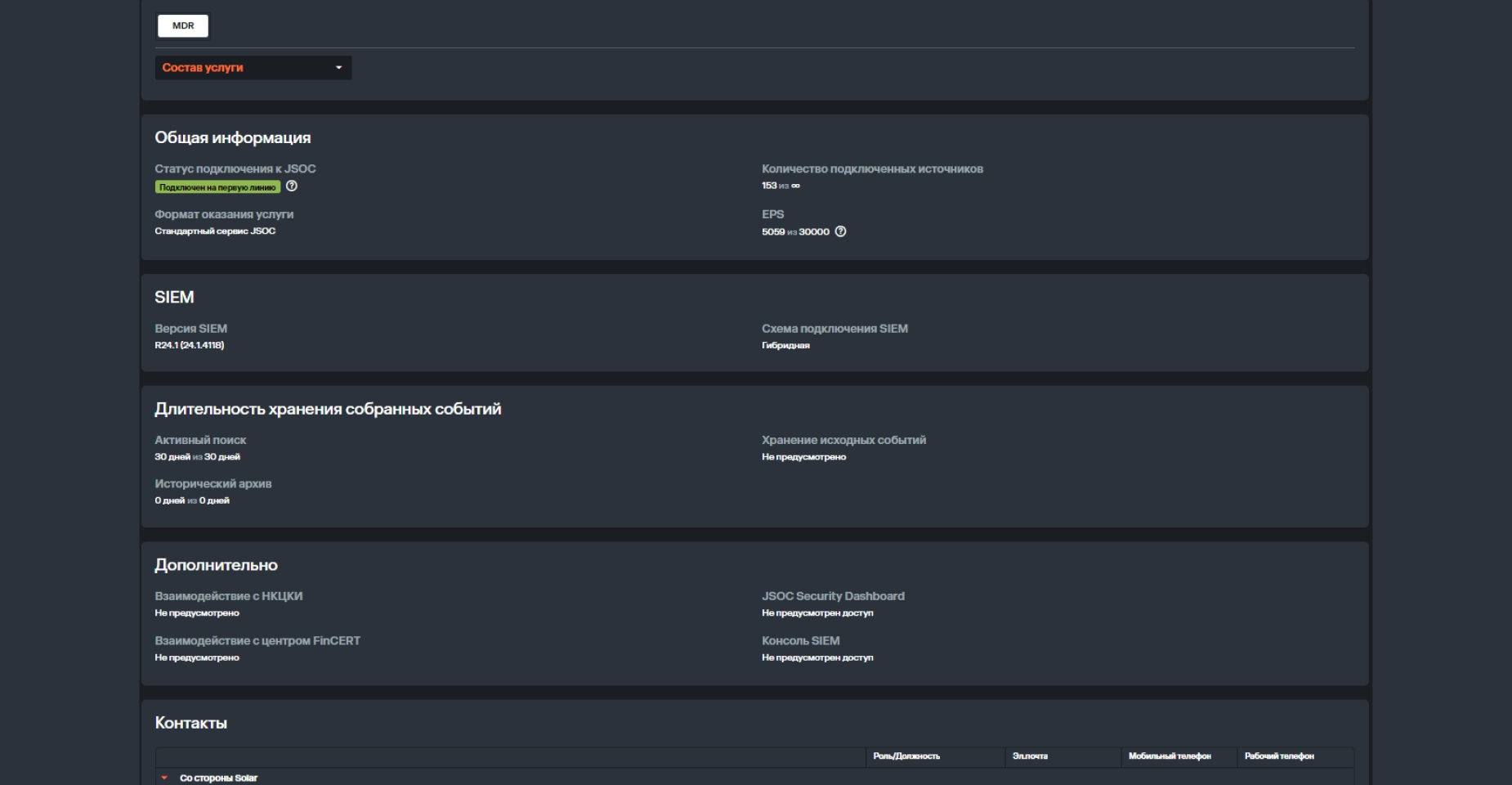

Управление и статус

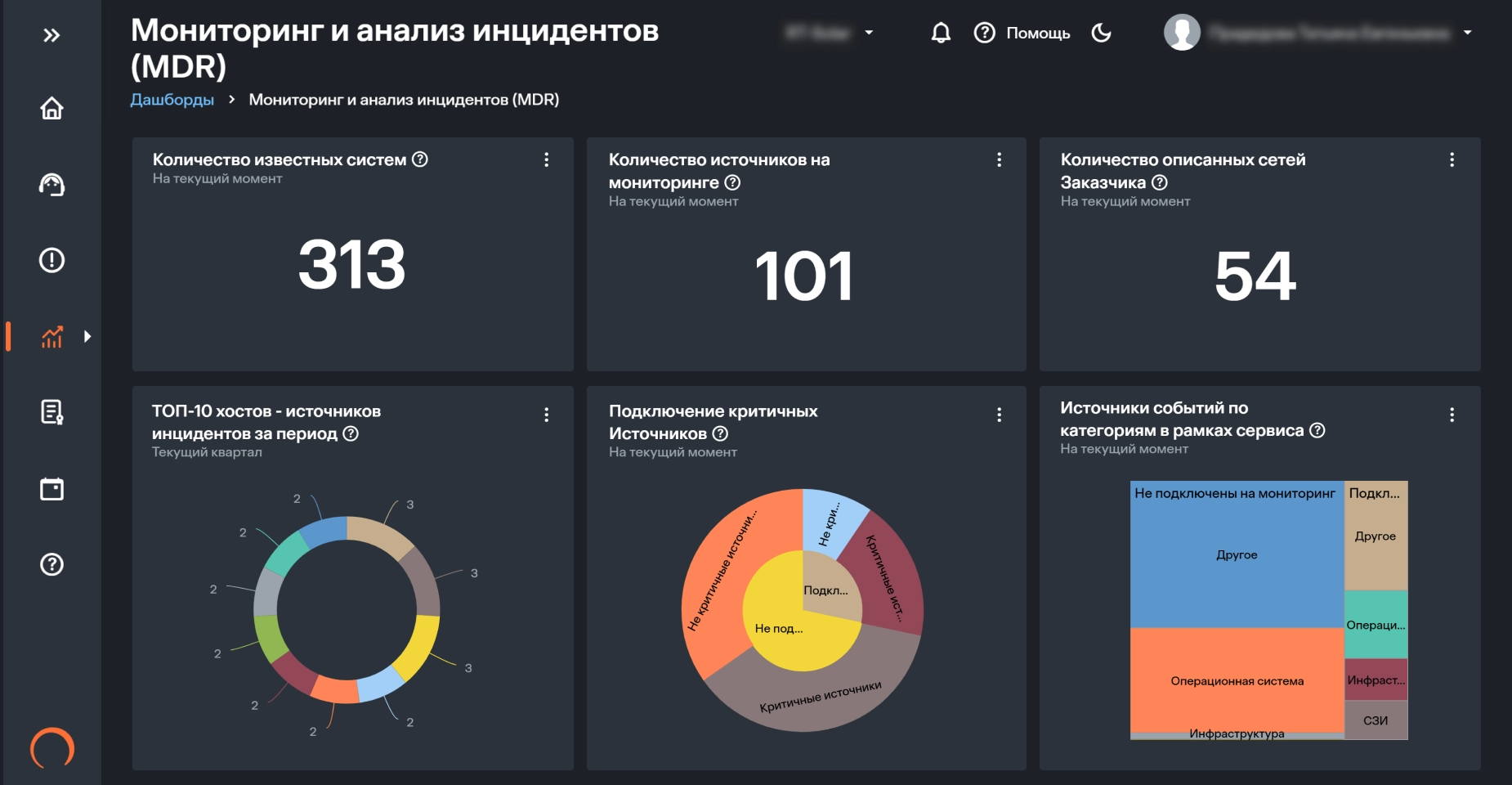

- Личный кабинет: актуальная информация по оказанию сервиса

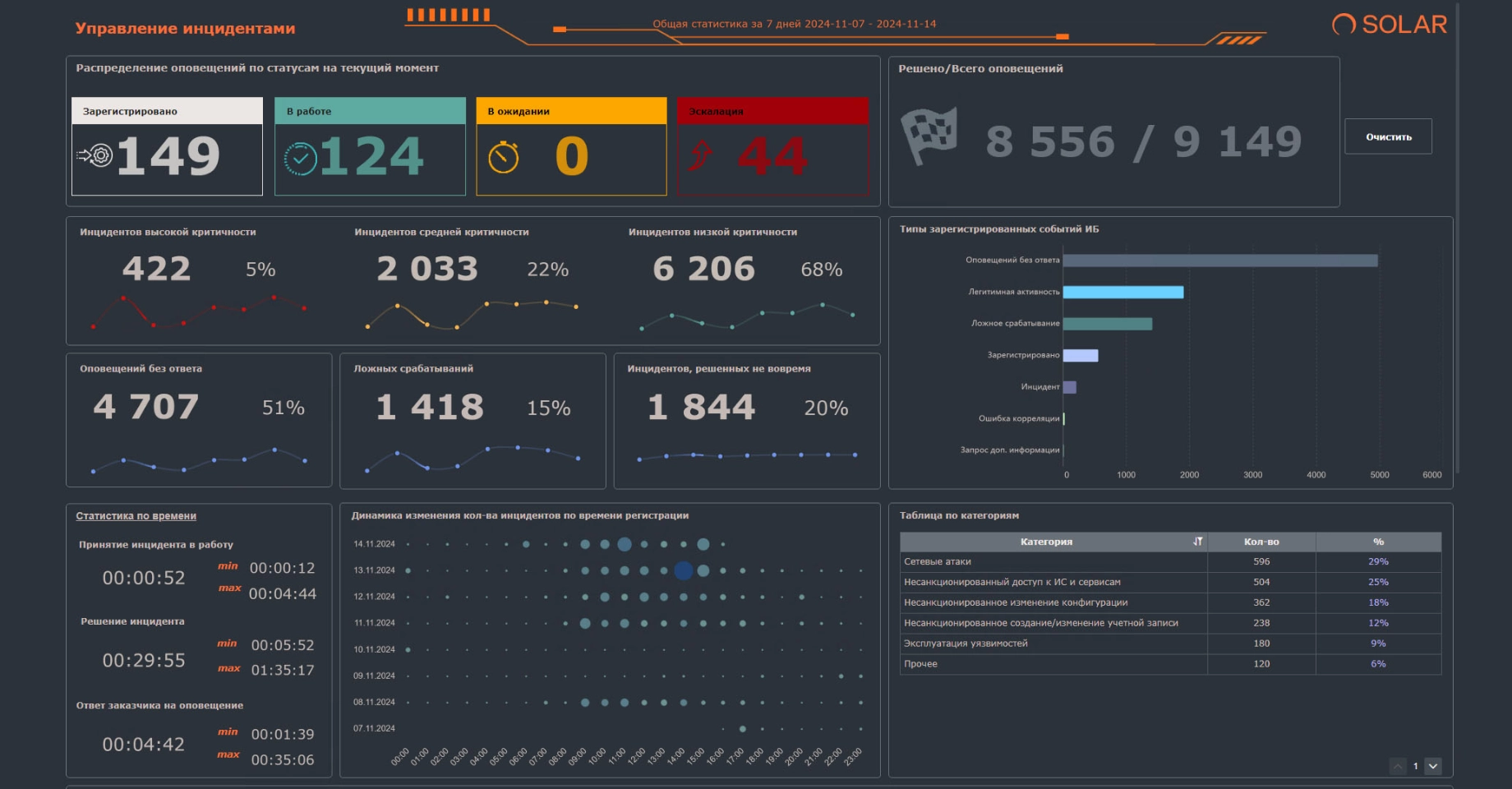

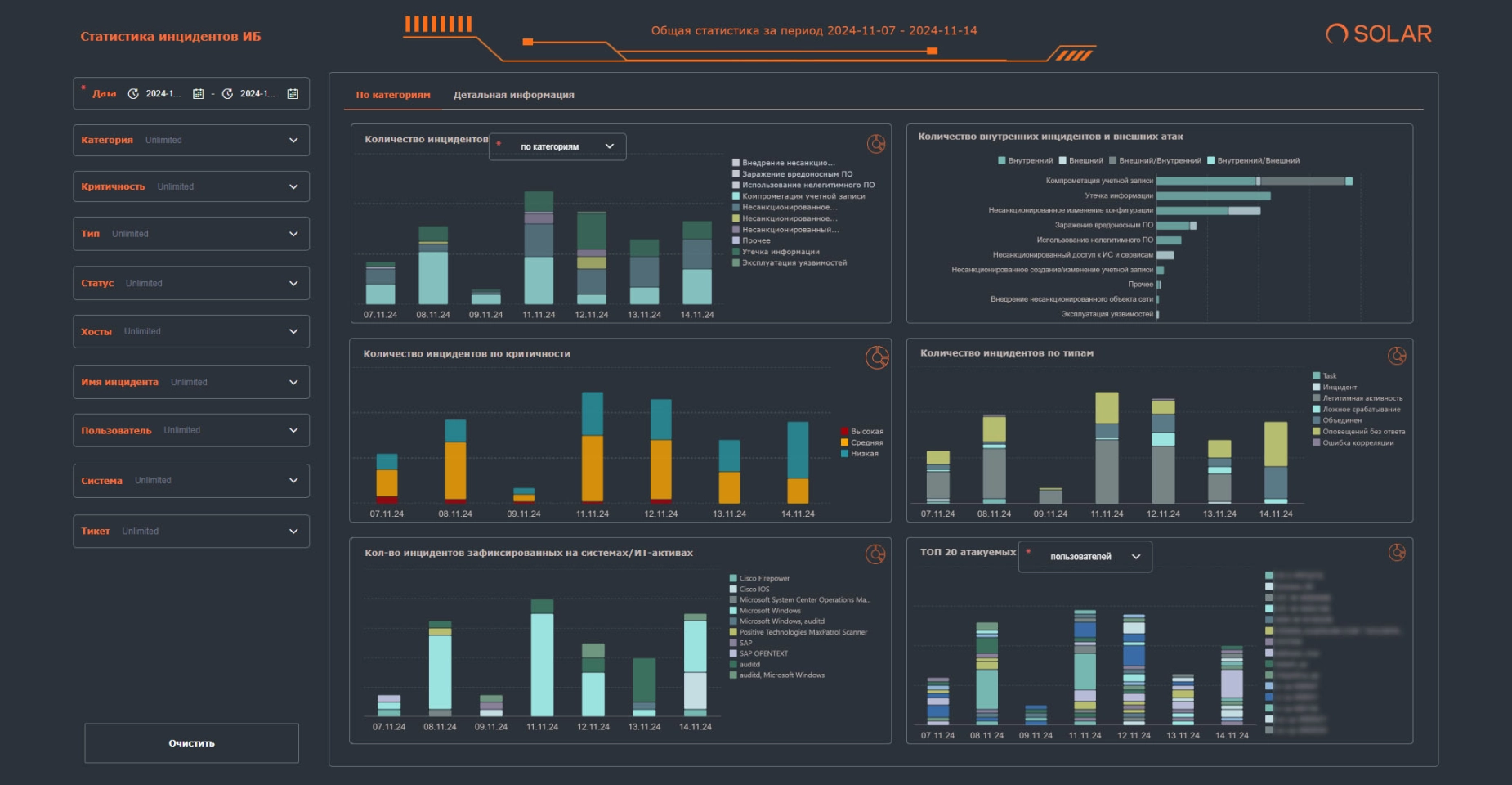

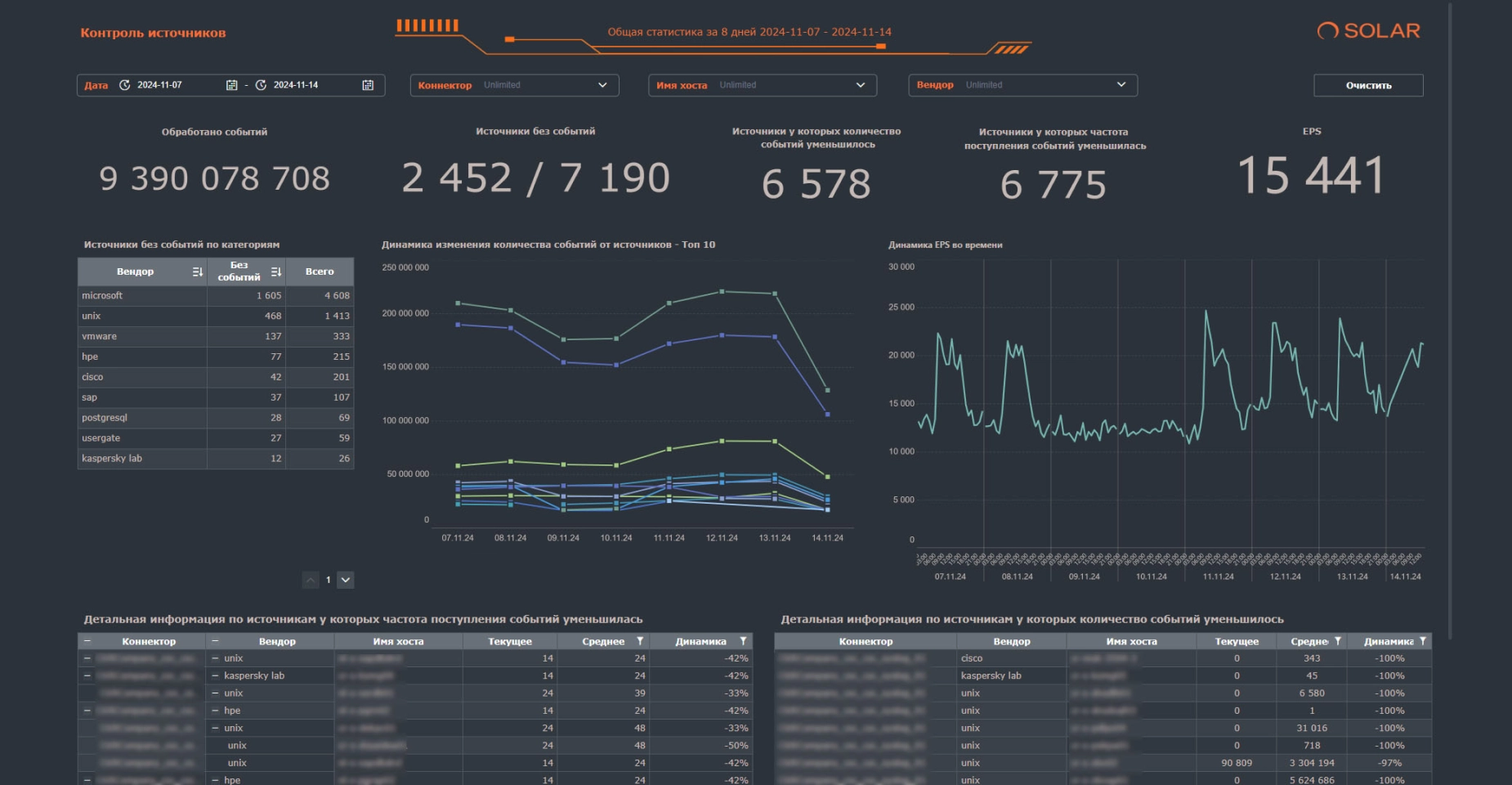

- Security Dashboard: расширенная аналитика и визуализация

- Регулярные и кастомизированные отчеты

4 линии мониторинга + 4RAYS

- Обработка событий из SIEM 24*7*365

- Предоставление фактуры по инциденту

- Выделенный сервис-менеджер и аналитик

- Расследование инцидентов силами экспертов 4RAYS

- Опыт защиты ключевых инфраструктур страны

Варианты подключения

Инфраструктура заказчика

Solar SOC

- События аудита

- Инциденты

- Аналитика

- Администрирование

Часто задаваемые вопросы

Что такое SOC?

SOC — security operation center, что в переводе с английского означает «операционный центр безопасности» — отвечает за защиту организации от киберугроз.

Что значит сервис SOC?

Сервис SOC — это оказание услуги по мониторингу и анализу инцидентов силами экспертов ГК «Солар» без необходимости нести дополнительные расходы на наем и обучение специалистов. Эксперты ГК «Солар» получают данные с источников клиента, выявляют инциденты ИБ, анализируют их, отдавая клиенту приоритизированные данные и рекомендации по устранению инцидентов ИБ.

Как реализовано обнаружение угроз 24*7?

ГК «Солар» осуществляет круглосуточный мониторинг инцидентов ИБ благодаря 6 филиалам в разных часовых поясах. Для решения сложных вопросов в любое время доступен аналитик 4-й линии мониторинга, а не только дежурный инженер 1-й линии.

Как понять, нужен ли сервис SOC моей организации?

Если организация относится к критически важному объекту инфраструктуры, сервис позволит выполнить все требования регуляторов ФСТЭК и ФСБ, в том числе отправку данных об инцидентах в специализированные системы (ГосСОПКА*).

Если организация не относится к КИИ, а стабильность бизнес-процессов организации зависит от работы ИТ-инфраструктуры, на которой присутствуют объекты мониторинга, сервис SOC усилит эффективность деятельности ИБ-команды, оптимизирует расходы на безопасность.

* Обратите внимание, подключение ГосСОПКА является дополнительной опцией .

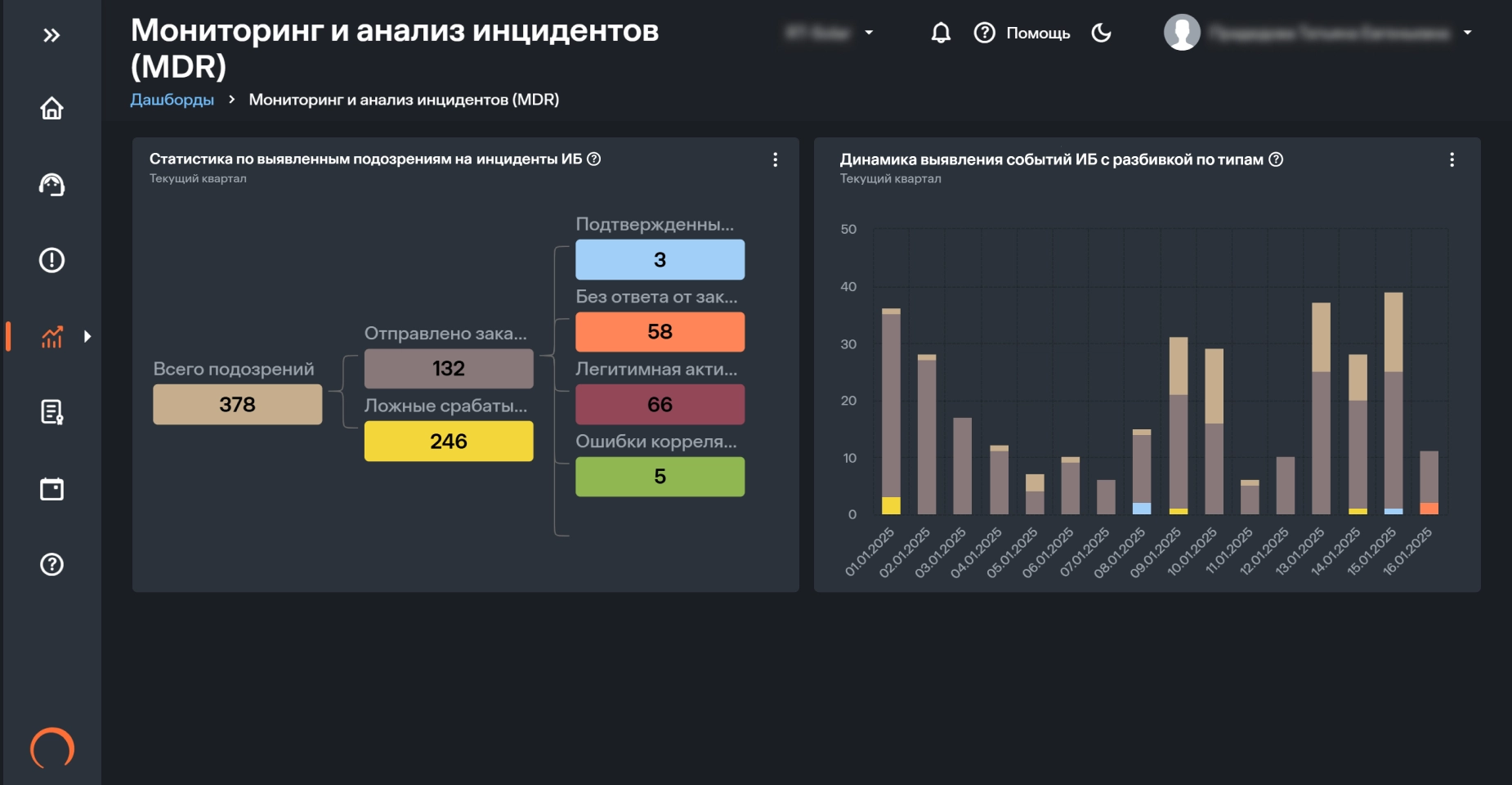

Как клиент может следить за работой команды SOC?

Регистрация запросов от клиентов, отправка уведомлений и отчетности осуществляется автоматизированно. Также клиентам предоставляется доступ к Security Dashboard, в котором можно посмотреть статистическую информацию о предотвращенных угрозах, выявленных уязвимостях и статистику по управлению инцидентами. Помимо этого, существует регулярная отчетность, предоставляемая сервис-менеджером за отчетный период, включающая метрики SLA, количество подключенных источников, поток событий, сводку по инцидентам ИБ, основные тренды, аналитику, статистику по входящим запросам.

Какое ПО вы используете для SOC?

В качестве SIEM-системы мы работаем с Kaspersky KUMA и PT MaxPatrol.

Каким образом пополняется ваша внутренняя база уязвимостей?

У нас есть отдельные подразделения форензики и OSINT, которые пополняют внутреннюю базу. Данная информация служит источником индикаторов для всех сервисов ГК «Солар».

Примеры внедрения

КАК ПОДКЛЮЧИТЬ

Запросите демонстрацию сервиса SOC

Самые важные новости кибербезопасности у вас в почте

Выберите темы, на которые бы вам было интересно получать новости.

Запросить консультацию