Сделайте ставку на топовых экспертов в области кибербезопасности

Solar JSOC – первый и крупнейший в России коммерческий центр противодействия кибератакам.

С 2012 года центр несет ответственность за информационную безопасность крупных

государственных и коммерческих организаций из самых разных сфер экономики, обеспечивая

защиту 24/7 от киберугроз любого уровня сложности.

№1

на рынке сервисов кибербезопасности

180+

млрд анализируемых событий ИБ в сутки

280+

клиентов

600+

экспертов по кибербезопасности

Кибербезопасность на 360º

Специалисты Solar JSOC гарантируют помощь на любом этапе атаки: от разведки и выявления интереса злоумышленников к компании до реагирования и ликвидации последствий.

Экосистема сервисов

Сервис-подход Solar JSOC подразумевает:

-

непрерывное совершенствование экспертизы в области противодействия сложным киберугрозам

-

сочетание сильных технологий и навыков для расширения возможностей обнаружения

-

глубокую аналитику и разведку угроз

-

полноценное реагирование 24/7 за счет распределения 6 филиалов по всей территории страны

Все предоставляемые сервисы обогащают друг друга, создавая синергетический эффект и расширяя возможности Solar JSOC в области противодействия злоумышленникам.

Скачать брошюруСервисы и услуги

-

Комплексный контроль защищенности

Тестирование на проникновение

Моделирование действий злоумышленника для оценки защищенности организации

ПодробнееСоциотехническое тестирование

Моделирование атак для оценки осведомленности сотрудников в вопросах ИБ

ПодробнееRed Teaming

Оценка и совершенствование навыков реагирования команды ИБ на целенаправленные атаки

ПодробнееАнализ защищенности

Выявление уязвимостей и недостатков до того, как они приведут к серьезному ущербу

ПодробнееАнализ угроз и внешней обстановки

Мониторинг внешних цифровых угроз (Solar AURA)

Комплексный DRP-сервис: минимизация киберрисков и предупреждение атак для сохранения активов и репутации

Подробнее -

Мониторинг и анализ инцидентов

Мониторинг и анализ инцидентов

Оперативное выявление инцидентов и анализ событий безопасности, регистрируемых СЗИ

ПодробнееАнализ сетевого трафика (NTA)

Углубленный мониторинг и хранение содержимого сетевых потоков, обнаружение утечек данных или перемещений злоумышленника между сегментами сети

ПодробнееЗащита конечных точек (EDR)

Выявление скрытых признаков загрузки хакерского ПО и инструментов на конечные рабочие станции и серверы

ПодробнееМониторинг АСУ ТП

Сервис оперативного выявления инцидентов в технологическом сегменте инфраструктуры

ПодробнееСервисы ГосСОПКА

Выполнение требований к субъектам КИИ в соответствии с 187-ФЗ

Подробнее -

Расследование и реагирование на инциденты (DFIR)

Управление процессами реагирования на киберинциденты (IRP)

Управление и автоматизация процессов реагирования

ПодробнееЭкстренное реагирование на инциденты

Эксперты Solar JSOC помогут в отражении атаки любой сложности

ПодробнееРасследование и реагирование на инциденты

Локализация взлома, определение вектора атаки и инструментов злоумышленника

Подробнее

Противодействие киберугрозам 24/7

Загляните в самое сердце Solar JSOC и узнайте больше о том, как работают аналитики угроз, персональные сервис-менеджеры, реверс-инженеры, эксперты по киберразведке, чтобы обеспечить надежную защиту от атак для клиентов центра.

Противодействие киберугрозам 24/7

Загляните в самое сердце Solar JSOC и узнайте больше о том, как работают аналитики угроз, персональные сервис-менеджеры, реверс-инженеры, эксперты по киберразведке, чтобы обеспечить надежную защиту от атак для клиентов центра.

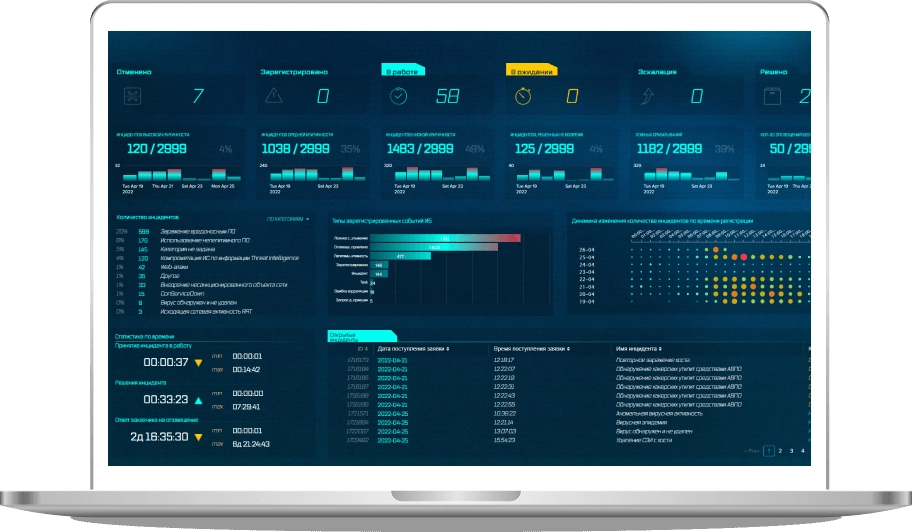

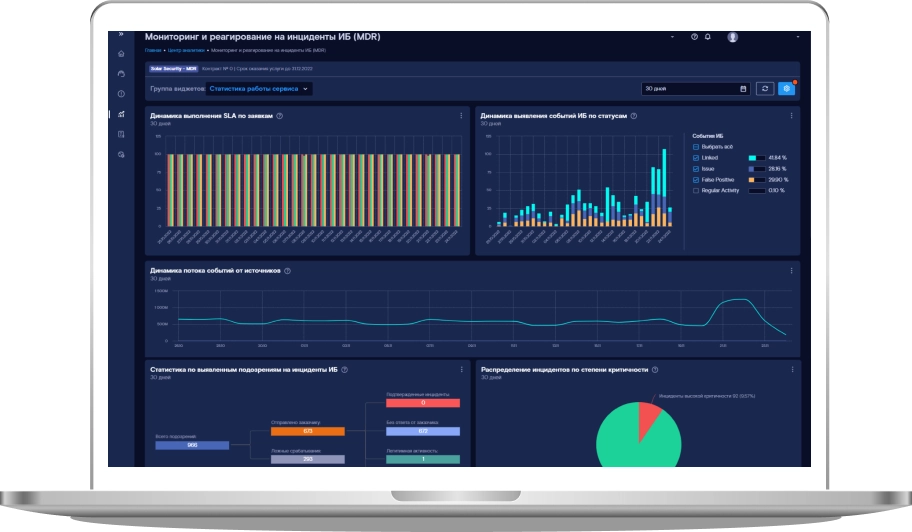

Управление кибербезопасностью в одном окне

Клиентам Solar JSOC доступны удобные инструменты для эффективного контроля и визуализации работы сервисов кибербезопасности:

Преимущества Solar JSOC

-

Защита от атак любого уровня сложности

Не требуются капитальные затраты на старте, оплата только потребляемого сервиса

-

Истории успеха во всех отраслях

Отработанные процессы, специализированные сценарии и применение отраслевых индикаторов компрометации, в том числе для АСУ ТП

-

Настоящие 24/7, а не дежурные смены

Круглосуточная доступность бизнес-аналитика для решения сложных инцидентов благодаря 6 филиалам в разных часовых поясах

-

Уровень сервиса

Выделенная команда из сервис-менеджера и аналитика-эксперта. Исполнение SLA – 99,5%

-

Всегда актуальные знания об угрозах

Непрерывное обогащение правил, индикаторов компрометации и сигнатур данными от экспертов центра исследования Solar 4RAYS

-

Экономическая выгода и удобство

Сокращение затрат, устранение «кадрового голода», визуализация данных о работе сервиса

Наши клиенты

Более 280 российских организаций доверяют свою кибербезопасность Solar JSOC

Получить консультацию эксперта

Для получения бесплатной консультации, подбора нужного решения и расчета стоимости заполните форму ниже и отправьте заявку. Наш менеджер свяжется с вами в ближайшее время.

Заполните форму ниже, и мы свяжемся с вами в ближайшее время

Последние новости Solar JSOC