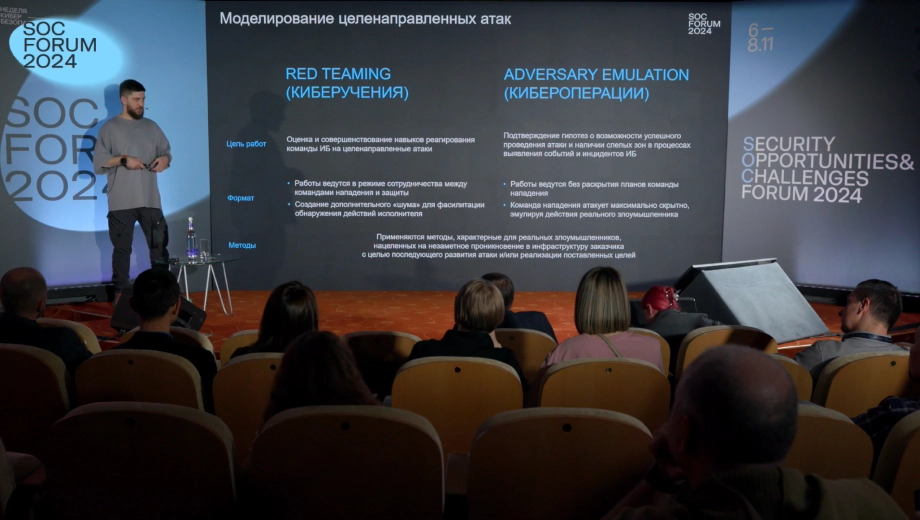

МОДЕЛИРОВАНИЕ ЦЕЛЕНАПРАВЛЕННЫХ АТАК

Что вы получаете от услуги Red Teaming

Проверку возможности реализации векторов атак

Выявление потенциальных угроз в инфраструктуре бизнеса

Оценку зрелости системы обеспечения ИБ

Проверка технологий, процессов и навыков команды ИБ

Тренировку навыков сотрудников службы ИБ

Обучение противодействию реальным злоумышленникам

Кейс моделирования атаки

Как киберучения помогают оценить зрелость команды SOC

ДИАПАЗОН РАБОТ И ОСОБЕННОСТИ

Как проходит Red Teaming

Типы проектов по проведению Red Teaming (Киберучения)

Проекты по проведению киберучений могут варьироваться от реализации конкретных сценариев атак до длительных противостояний команд нападения и защиты.

Работы ведутся в режиме сотрудничества между командами нападения и защиты

Для работ без раскрытия планов команды нападения рекомендуем обратить внимание на услугу Adversary Emulation (Кибероперации).

В случае необходимости команда нападения создает дополнительный «шум» для фасилитации обнаружения действий исполнителя

Если действия исполнителя на каком-либо этапе реализации вектора атаки не были выявлены, применяются более «шумные» способы эксплуатации. Например, обращение к системным процессам методами, гарантированно известными СЗИ.

Возможен периодический совместный разбор использованных уязвимостей и техник их эксплуатации.

Критерии успешности Red Teaming (Киберучения)

Критерием успешного проведения Red Teaming является оценка и отработка навыков выявления конкретных способов проведения атаки / негативных воздействий / получения определенных доступов и т. д.

КВАЛИФИКАЦИЯ

Реализуется командой экспертов

600+

Проектов по оценке защищенности ИТ-инфраструктуры, включая продвинутые киберучения и моделирование APT-атак

Члены команды — призеры и участники международных соревнований по хакингу, участники профильных соревнований.

Регулярные тренировки и обмен данными с крупнейшим коммерческим центром мониторинга и реагирования на киберинциденты в России Solar JSOC.

Сертификация: OSCP, OSCE, ОSWE, CEH, OSEP и др.

Доступ к крупнейшей базе киберугроз Solar 4RAYS

ИНФРАСТРУКТУРА. ПРОЦЕССЫ. КОМАНДА

Узнайте, как выявить слепые зоны мониторинга и отработать навыки службы ИБ

Самые важные новости кибербезопасности у вас в почте

Выберите темы, на которые бы вам было интересно получать новости.

Для получения бесплатной консультации заполните форму ниже и отправьте заявку. Наш менеджер свяжется с вами в ближайшее время.