Новая версия Solar webProxy 4.2/ 4.2.1

Обновления Solar webProxy 4.2 и 4.2.1 усиливают систему в ключевых аспектах — централизованное управление, адаптация под гибридную инфраструктуру, повышение прозрачности политики и расширение инструментов контроля. Новые версии делают продукт удобнее для администраторов, гибче в настройках и точнее в реагировании на риски.

Ключевые нововведения версии 4.2

Модуль MultiProxy — централизованное управление филиалами и кластерными установками

Для крупных компаний с распределённой инфраструктурой появился модуль MultiProxy — единая точка управления всеми инсталляциями Solar webProxy. Он позволяет централизованно управлять политиками фильтрации во всех филиалах, при этом сохраняя возможность локальных дополнений на местах.

Модуль обеспечивает:

- Подключение и отображение всех инсталляций;

- Группировку узлов и распределение политик;

- Раздельное управление доступами;

- Синхронизацию с корпоративными источниками данных (например, LDAP).

|

Преимущество |

Что это даёт |

|---|---|

|

Централизованный контроль |

Управление политиками для всех узлов из одного интерфейса. |

|

Минимизация рисков |

Исключается ситуация, когда локальные админы изменяют критичные правила. |

|

Актуальность политик |

Быстрая актуализация правил на всех точках доступа. |

Гибкость контентной фильтрации

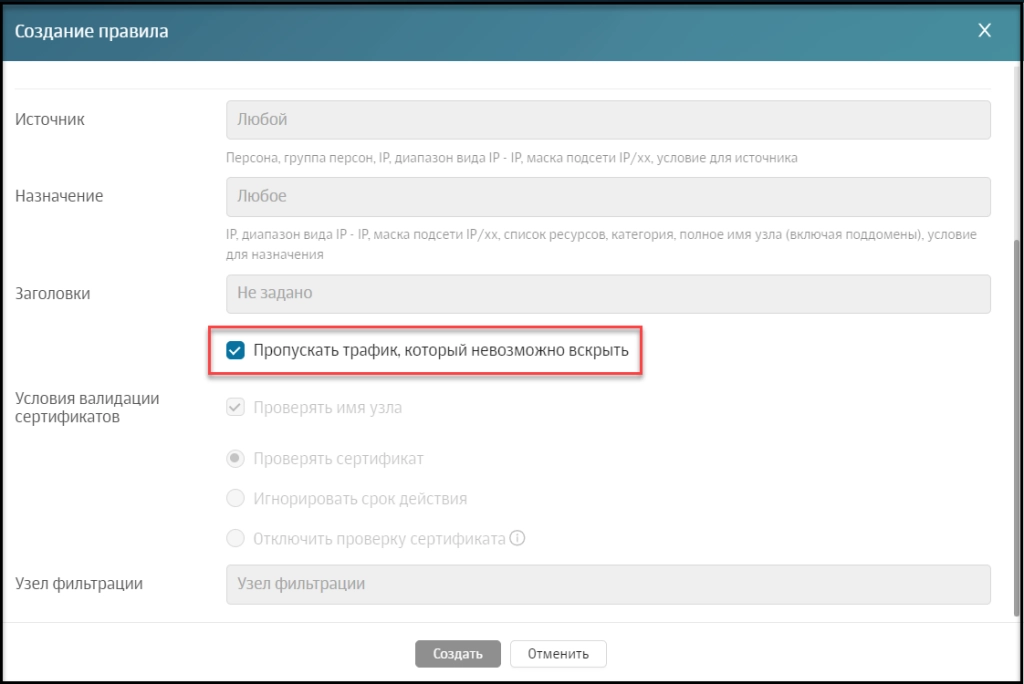

1. Пропуск или блокировка трафика, который невозможно вскрыть

В версии 4.2 добавлена возможность разрешать или блокировать трафик, в котором невозможно инициировать TLS-сессию (например, в нестандартных протоколах или нестабильных соединениях).

Это полезно, если:

- сервер отправляет данные первым (обход ClientHello);

- трафик идёт не по HTTPS, но по подозрительным портам.

|

Преимущество |

Что это даёт |

|---|---|

|

Гибкость в управлении |

Администратор сам определяет, стоит ли блокировать сомнительный трафик. |

|

Меньше ложных блокировок |

Низкий риск перебоев в работе легитимных нестандартных сервисов. |

2. Привязка фильтрации к конкретным узлам

Теперь администратор может при создании политики указать, на каком конкретно узле или группе узлов она должна применяться. Это касается как HTTP/HTTPS, так и SOCKS5.

|

Преимущество |

Что это даёт |

|---|---|

|

Точечная настройка |

Возможность разносить политики между фильтрующими серверами |

|

Масштабируемость |

Удобное управление большими архитектурами без конфликтов. |

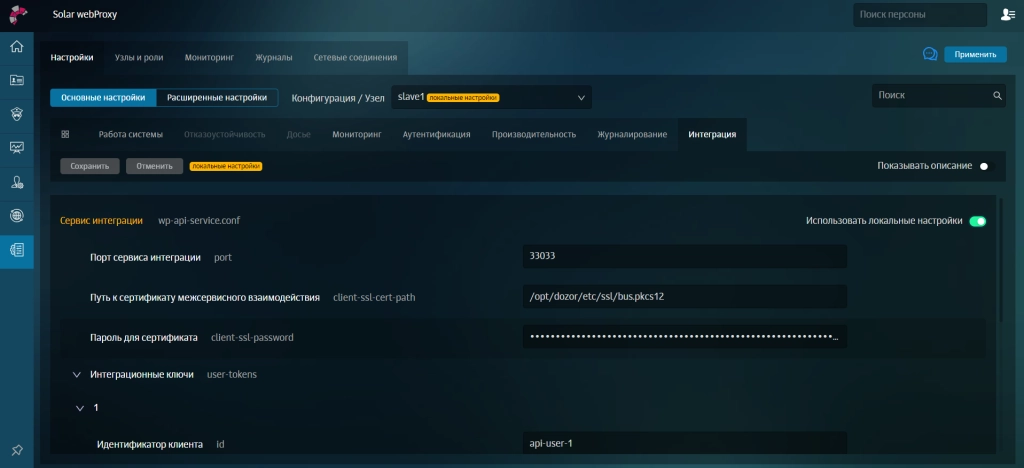

Новый API-сервис для интеграций

В 4.2 появился собственный API-сервис с поддержкой JSON-запросов. Он позволяет:

- работать со справочниками и объектами политик (создание, редактирование, удаление);

- интегрироваться с внешними CMDB и прочими системами;

- вести учёт через логирование каждого запроса.

|

Преимущество |

Что это даёт |

|---|---|

|

Открытая архитектура |

Возможность строить автоматические сценарии на внешних платформах. |

|

Быстрая интеграция |

Нет необходимости в ручных настройках и правках баз данных. |

|

Контроль и прозрачность |

Журнал всех действий с API помогает при аудите и расследованиях. |

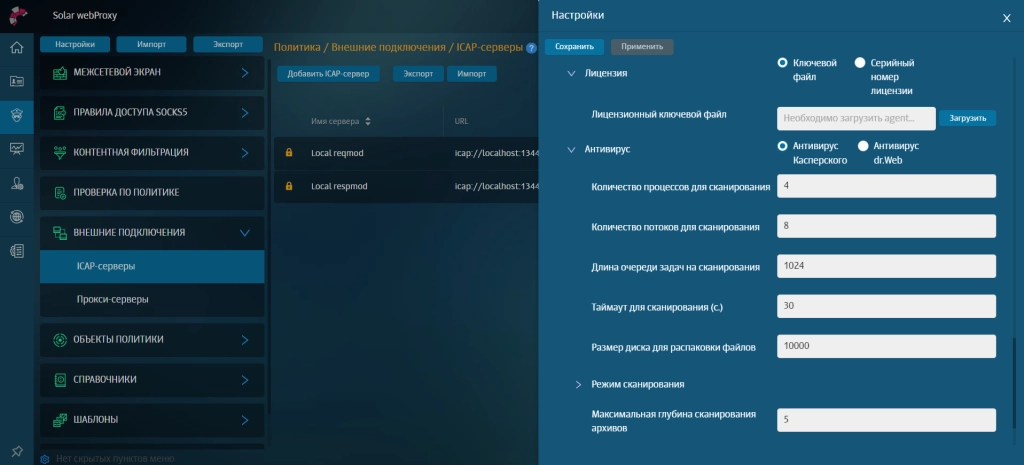

Интеграция антивируса Kaspersky

Теперь в Solar webProxy появилась возможность использовать один из лучших отечественных антивирусов — Kaspersky, с расширенными опциями:

- Поддержка многопоточности (до 256 процессов);

- Обработка файлов любого размера;

- Анализ вложенных архивов;

- Выявление zip-бомб и макросов в документах Office;

- Настройка глубины сканирования и лимитов по памяти.

|

Преимущество |

Что это даёт |

|---|---|

|

Высокая производительность |

Сканирование файлов даже объёмом в несколько ГБ без потери скорости. |

|

Глубокий анализ |

Распаковка архивов и анализ каждого вложенного файла. |

|

Гибкость настроек |

Администратор настраивает всё — от глубины проверки до частоты обновлений. |

Поддержка операционной системы Debian 12.7

С прекращением поддержки CentOS, многие организации начали переход на альтернативные решения. В ответ на этот запрос, в новой версии Solar webProxy появилась официальная поддержка ОС Debian Linux версии 12.7 (stable release).

Теперь Solar webProxy можно без ограничений разворачивать и поддерживать на одной из самых популярных и стабильных ОС с открытым исходным кодом.

|

Преимущество |

Что это даёт |

|---|---|

|

Импортозамещение |

Полноценная поддержка отечественных решений без привязки к CentOS. |

|

Повышенная стабильность |

Debian — один из самых надёжных открытых дистрибутивов с долгосрочной поддержкой. |

|

Расширенная гибкость |

Возможность гибкой настройки окружения под задачи организации. |

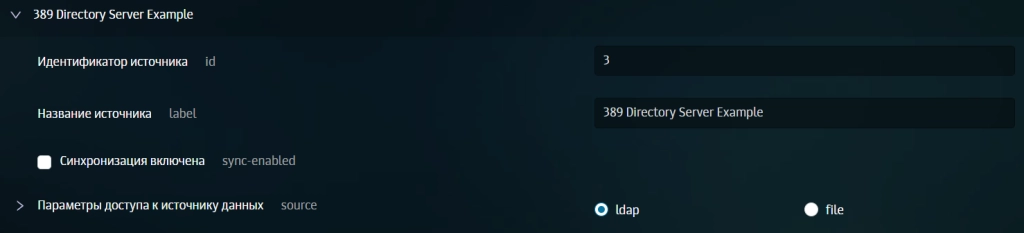

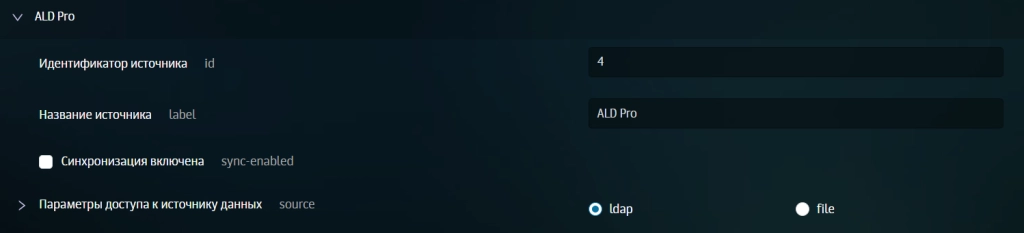

Поддержка FreeIPA и ALD Pro

Для организаций, использующих отечественные решения, добавлена поддержка служб каталогов FreeIPA и ALD Pro. Теперь вы можете подключаться к штатной структуре и автоматически синхронизировать информацию о пользователях и группах.

|

Преимущество |

Что это даёт |

|---|---|

|

Поддержка импортозамещения |

Удобная работа с отечественными LDAP-совместимыми платформами. |

|

Централизованный контроль |

Интеграция с организационной структурой и базой пользователей |

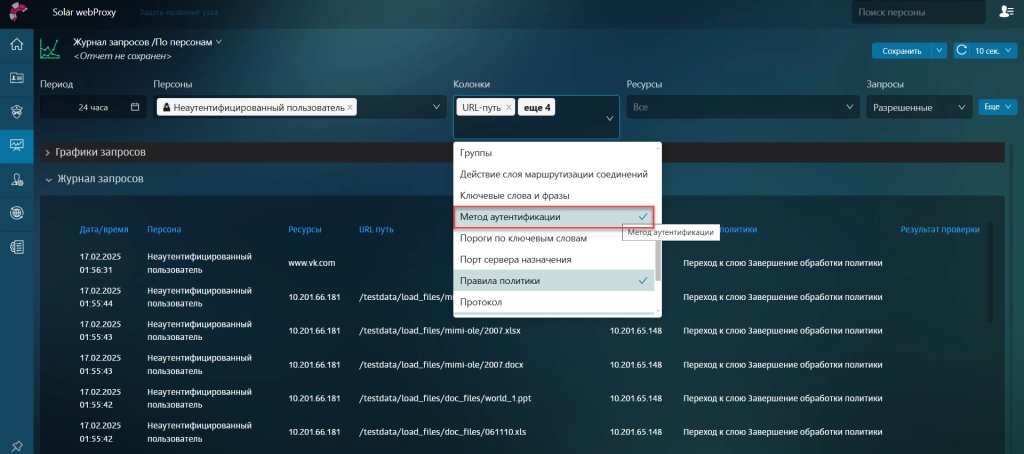

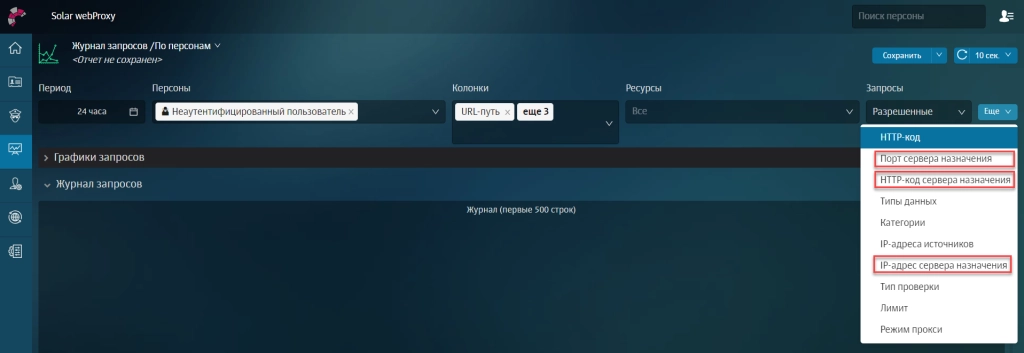

Новые столбцы в журнале запросов

В журнале запросов Solar webProxy появились дополнительные поля: IP-адрес сервера назначения, его порт и HTTP-код ответа. Эти данные помогают точнее анализировать поведение пользователей и диагностировать сетевые аномалии.

|

Преимущество |

Что это даёт |

|

|---|---|---|

|

Углублённый аудит |

Подробный журнал для анализа инцидентов и выявления аномалий. |

|

|

Удобство расследования |

Больше контекста в логах — меньше времени на ручной разбор. |

|

|

|

Меньше времени на поиск причин сбоев или подозрительной активности |

Ключевые нововведения версии 4.2.1

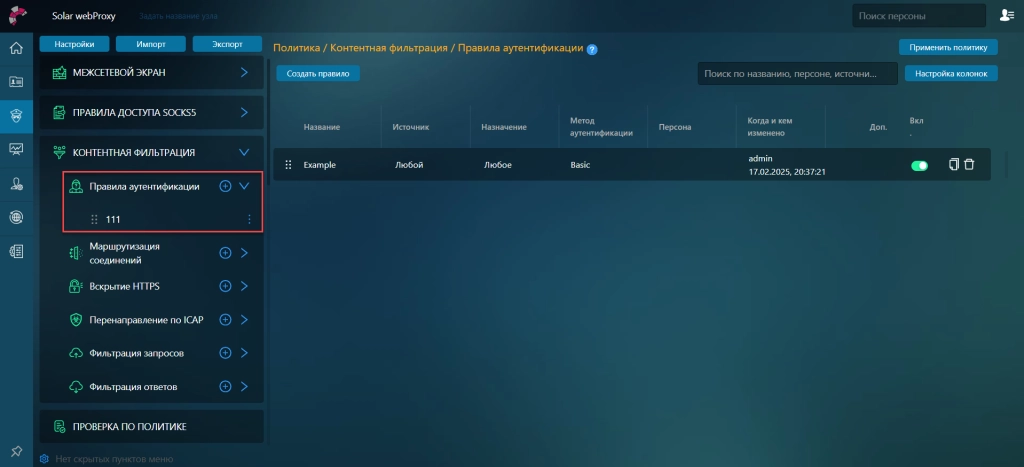

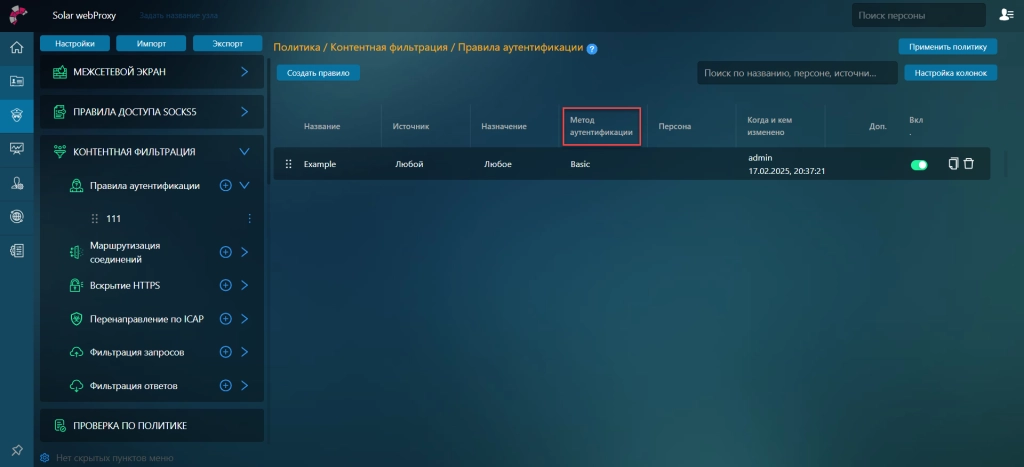

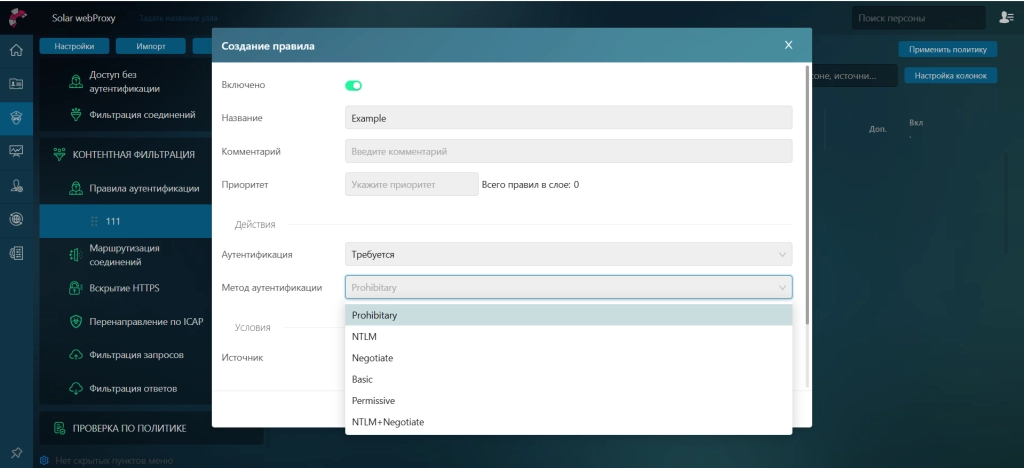

Обновлённые правила управления аутентификацией

Теперь администраторы могут комбинировать все методы аутентификации (NTLM, Basic, Kerberos) на одном сервере, что позволяет экономить на сайзингах, не выделяя правила с Basic-аутентификацией на отдельный фильтрующий узел. Метод аутентификации задается непосредственно в правилах политики.

|

Преимущество |

Что это даёт |

|---|---|

|

Гибкость настройки |

Настраиваются разные методы для разных групп пользователей. |

|

Оптимизация сайзинга |

Нет необходимости выделять отдельные узлы под старые протоколы. |

|

Упрощённое администрирование |

Нет нужды менять глобальные настройки при смене политики. |

|

Повышение безопасности |

Жёсткая привязка методов к правилам снижает риск использования уязвимых схем. |

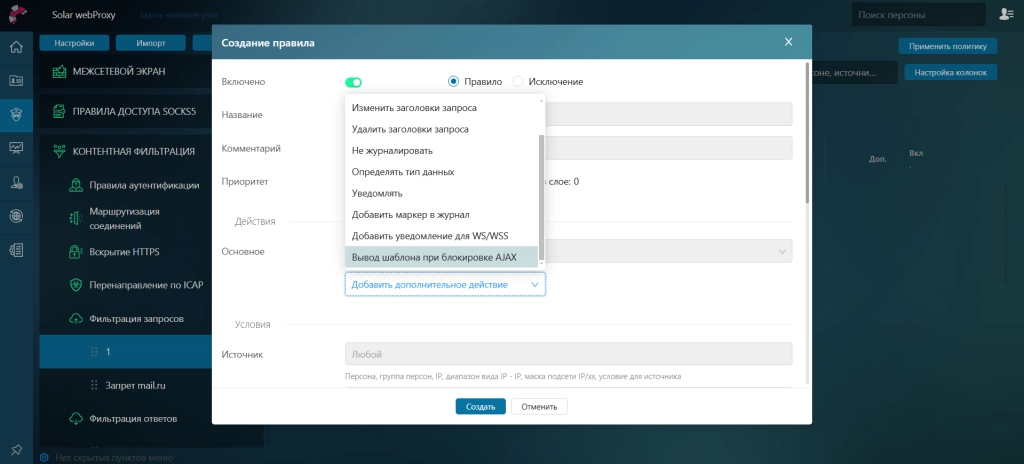

Блокировка загрузки/выгрузки файлов в облако с кастомными шаблонами

Ранее, если правило блокировало облачный сервис, пользователь просто получал отказ в доступе. В новой версии блокировка работает точечно — на загрузку или выгрузку файлов, а не целиком на доступ к ресурсу. Более того, пользователю выводится кастомизируемое сообщение с объяснением, что именно и почему заблокировано.

Пример: сотрудник пытается выгрузить архив с конфиденциальной информацией в Google Drive — система блокирует попытку и пишет: «Файл содержит запрещённый формат. Передача в облако заблокирована в соответствии с политикой ИБ».

|

Преимущество |

Что это даёт |

|---|---|

|

Прозрачность политики |

Пользователь понимает, что и почему блокируется. |

|

Меньше запросов в техподдержку |

IT-отделу не нужно вручную разъяснять причины отказов. |

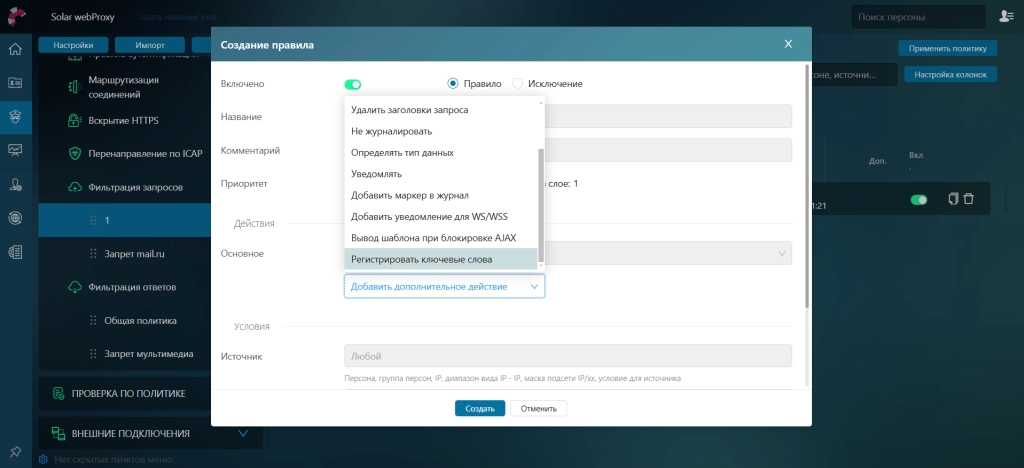

Журналирование ключевых слов в контентной фильтрации

Система фиксирует не только факты блокировки, но и ключевые слова, которые пользователи либо используют в поисковых запросах либо встречаются в файлах, которые пытаются скачать или опубликовать. Это позволяет отслеживать повышенный интерес к определённым темам, выявлять потенциальные риски ещё до нарушения политики, а также использовать собранные данные для уточнения фильтрации.

Например, если сотрудник в течение недели многократно ищет «как обойти прокси», «Tor browser» или «продажа клиентской базы» — система зафиксирует эту активность, что позволит обратить на неё внимание ещё до того, как произойдет инцидент.

|

Преимущество |

Что это даёт |

|---|---|

|

Поведенческая аналитика |

Видно, какие темы активно ищет сотрудник. |

|

Предотвращение инцидентов |

Выявление рисков до того, как произойдёт утечка. |

|

Улучшение фильтрации |

Статистика позволяет скорректировать правила и снизить ложные срабатывания. |

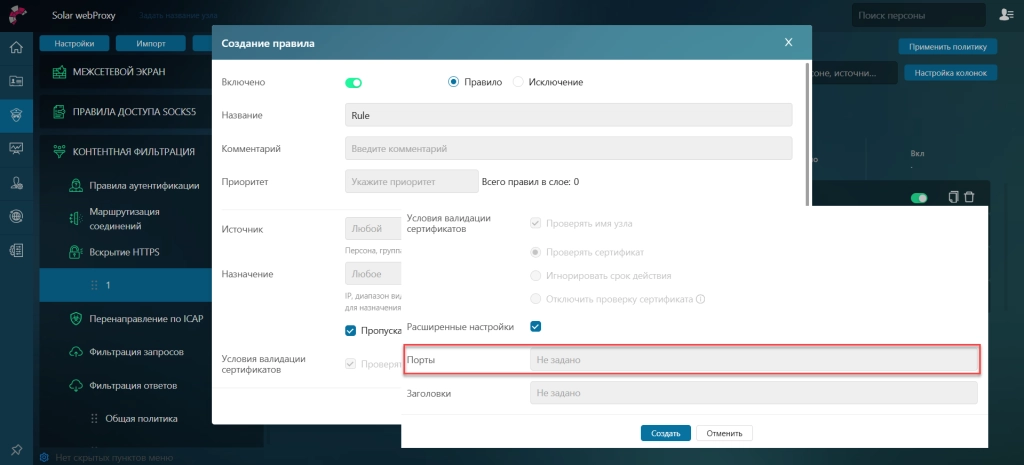

Новое условие вскрытия трафика: по порту назначения

HTTPS-вскрытие — одна из самых ресурсоёмких операций. До релиза 4.2.1 можно было включить или выключить вскрытие глобально, без учёта порта. Теперь можно точечно указать, для каких портов нужно вскрытие, а какие обрабатывать без вскрытия. Особенно полезно, если:

- в сети есть несколько одинаковых серверов (например, системы ИБ) с нестандартными портами. Вскрытие их трафика не требуется, но он должен проходить через прокси. Теперь можно настроить пропуск такого трафика без вскрытия.

- на одном сервере работают разные сервисы (например, сайт и консоль администратора) — сайт фильтруем, а консоль — нет, ведь там не публикуются файлы и не ведется переписка.

Пример: порт 443 вскрывается, а 8443 — пропускается, так как это административная консоль.

|

Преимущество |

Что это даёт |

|---|---|

|

Снижение нагрузки на сервер |

Меньше вскрытий — меньше затрат на CPU и оперативную память. |

|

Увеличение пропускной способности |

Исключаются ненужные проверки |

|

Тонкая настройка политики безопасности |

Можно разрешить HTTPS для внутреннего сервиса, не вскрывая его. |

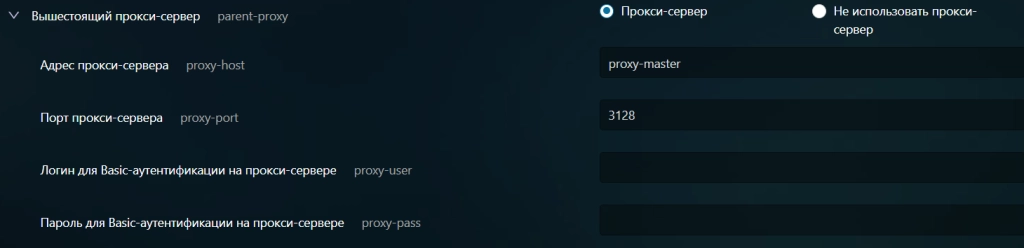

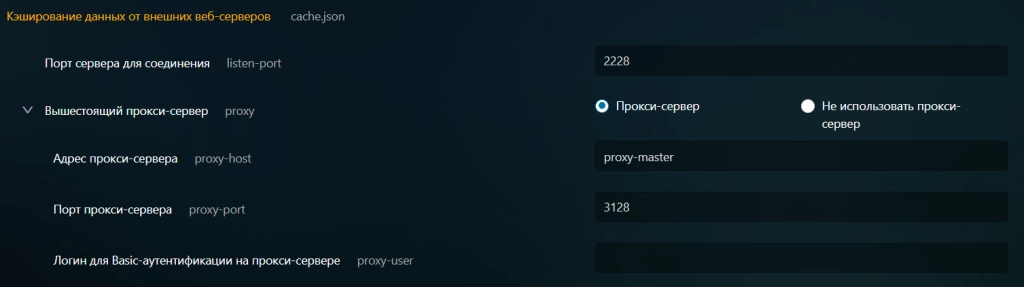

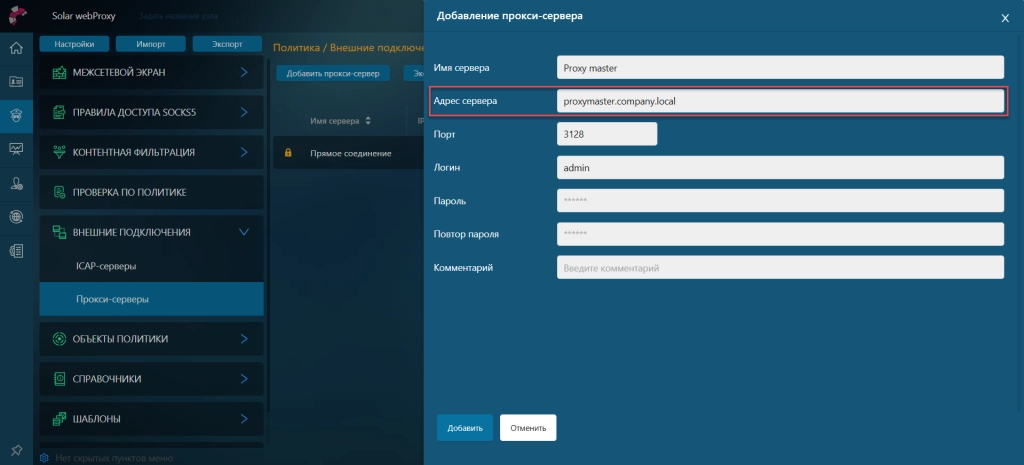

Полное доменное имя вышестоящего прокси-сервера

В распределённых сетях крупных компаний интернет-трафик часто проходит через несколько прокси-серверов. Для равномерного распределения нагрузки используется балансировка — запросы направляются на наименее загруженные узлы.

Ранее в Solar webProxy для настройки вышестоящего прокси требовалось указывать конкретный IP-адрес. В версии 4.2.1 появилась поддержка указания полного доменного имени (FQDN), что позволяет задать пул серверов и автоматически перенаправлять трафик на доступный прокси без ручных изменений конфигурации.

|

Преимущество |

Что это даёт |

|---|---|

|

Балансировка нагрузки |

Автоматический выбор менее загруженного сервера. |

|

Устойчивость |

При отказе одного прокси трафик уходит на резервный. |

|

Простота администрирования |

Нет необходимости вручную менять IP при изменениях в инфраструктуре. |

Расширение списка MIME-типов

В версии 4.2.1 расширен перечень MIME-типов, используемых при анализе содержимого веб-трафика. Это даёт возможность точнее применять политики фильтрации к новым форматам файлов, которые ранее могли не идентифицироваться явно.

В список добавлены, в частности, изображения HEIC (iOS-устройства), установочные APK (Android), таблицы Numbers, инженерные чертежи DXF, исполняемые скрипты PHP, геоданные KMZ и старые форматы таблиц WK3.

|

Преимущество |

Что это даёт |

|---|---|

|

Точность фильтрации |

Учитываются файлы, которые ранее определялись как неизвестные или общие |

|

Снижение риска обхода |

Исключение передачи данных в малоиспользуемых, но потенциально уязвимых форматах |

|

Защита от угроз |

Блокировка опасных исполняемых файлов (PHP, APK) и уязвимых форматов (WK3). |