Новая версия Solar webProxy 4.1

Версия 4.1 открывает новые возможности для защиты корпоративного трафика — от поддержки SOCKS5 и WebSocket-фильтрации до расширенной настройки политик и удобства администрирования.

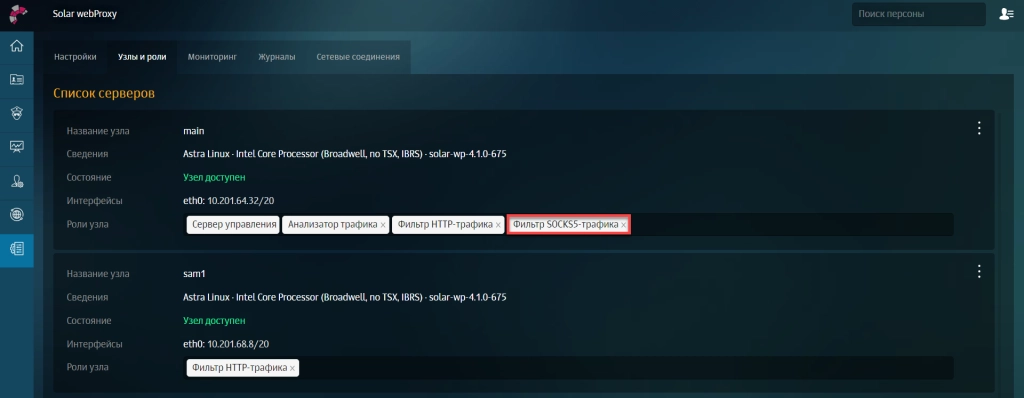

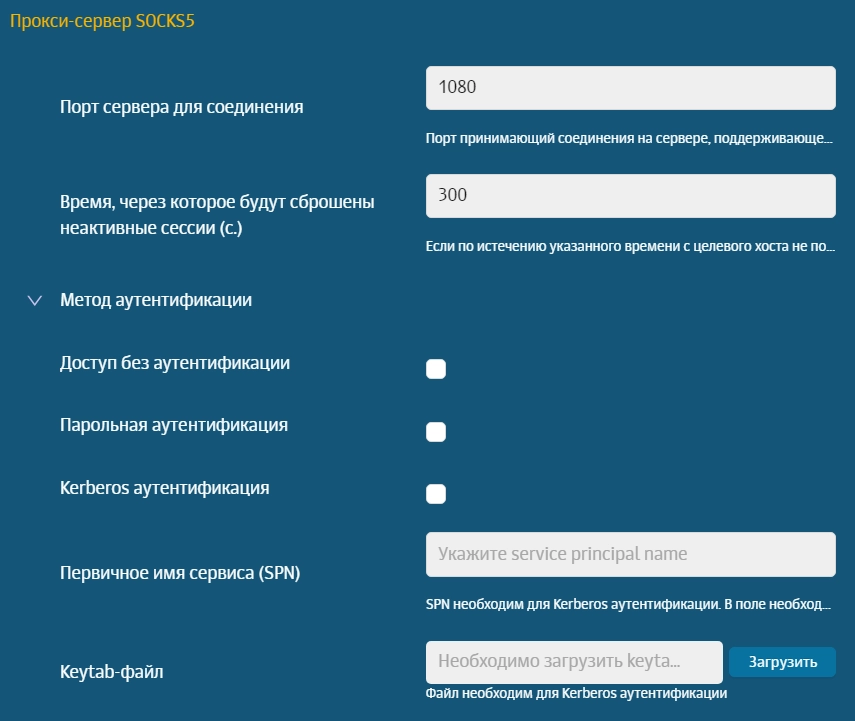

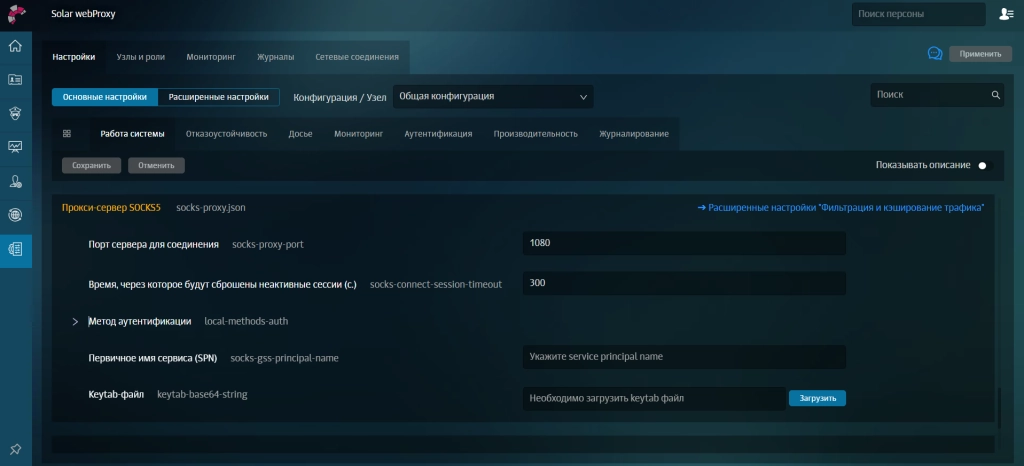

Поддержка и фильтрация трафика по протоколу SOCKS5

Solar webProxy 4.1 теперь умеет фильтровать трафик, передаваемый по протоколу SOCKS5. Это важно, потому что множество приложений (включая VPN-клиенты, торренты, мессенджеры и специфичные отраслевые приложения) используют SOCKS5-прокси, чтобы выйти в интернет, минуя стандартные механизмы контроля. Без фильтрации такого трафика возможно неконтролируемое использование сетевых ресурсов, утечка данных или обход корпоративной политики безопасности.

Теперь Solar webProxy умеет полностью обрабатывать и контролировать SOCKS5-трафик:

- задавать четкие правила доступа: разрешать, блокировать, фильтровать;

- управлять пользователями с аутентификацией;

- просматривать статистику по соединениям;

- балансировать нагрузку между фильтрующими узлами.

|

Преимущество |

Что это даёт |

|---|---|

|

Контроль приложений, обходящих HTTP-прокси |

Блокировка нестандартных или «обходных» каналов доступа в интернет, включая VPN и P2P-сервисы. |

|

Настройка доступа для нестандартных систем |

Возможность разрешить соединения от критичных систем (например, внутреннего ПО), не нарушая политику безопасности. |

|

Поддержка авторизации пользователей |

Привязка соединений к конкретным учётным записям с использованием Basic-аутентификации. |

|

Подробная статистика соединений |

Удобный журнал: кто, куда и когда подключался, с какими параметрами и через какие узлы. |

|

Снижение нагрузки на отдельные узлы |

Балансировка SOCKS5-соединений между несколькими узлами фильтрации. |

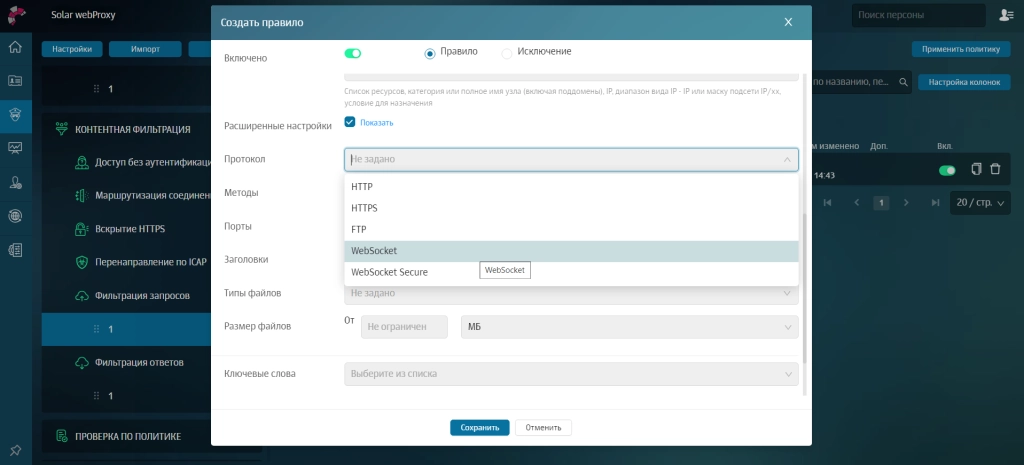

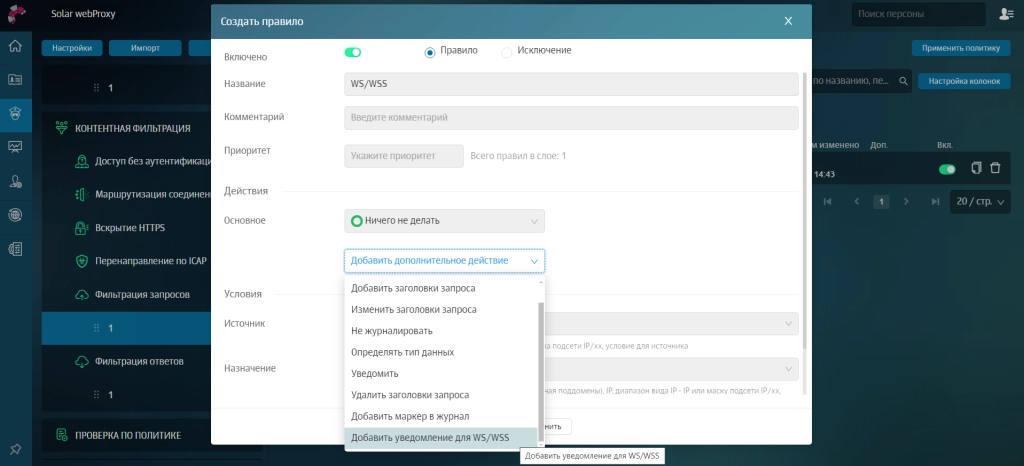

Фильтрация WebSocket и WebSocket Secure (WS/WSS)

В новой версии Solar webProxy 4.1 реализована фильтрация трафика, передаваемого через протоколы WebSocket и WebSocket Secure (WSS). Эти протоколы широко используются для постоянного соединения между браузером и сервером — например, в онлайн-чатах, игровых сервисах, торговых платформах и других веб-приложениях с обновлением данных в реальном времени.

Ранее подобные соединения могли оставаться вне поля контроля, поскольку не подпадали под классическую HTTP(S)-фильтрацию. Теперь администратор может задать чёткие правила обработки таких запросов.

Возможности:

- фильтрация соединений по WS и WSS;

- возможность задать действие (разрешить, блокировать, уведомить пользователя);

- поддержка уведомлений — в случае блокировки можно вывести пользователю пояснение;

- раздельное управление WebSocket-фильтрацией в правилах запросов и ответов.

|

Преимущество |

Что это даёт |

|---|---|

|

Контроль «живых» веб-соединений |

Можно ограничить доступ к веб-сервисам, которые используют постоянное соединение с сервером — например, игровые платформы или онлайн-чаты. |

|

Прозрачность для ИБ и ИТ |

Видно, какие сервисы используют WebSocket, и можно принять решение, пускать их или нет. |

|

Меньше рисков обхода политик |

WebSocket больше не остаётся «в тени» — его поведение можно точно задать в правилах. |

Блокировка вредоносных ресурсов по фидам

В новой версии Solar webProxy реализована поддержка подключения списков вредоносных ресурсов (фидов) — это готовые наборы IP-адресов, доменов и URL, которые связаны с вредоносной активностью. Списки формируются и обновляются ежедневно (кроме выходных) и доступны через Личный кабинет.

После подключения фидов система автоматически блокирует обращения к содержащимся в них адресам. Поддерживаются как IP и домены, так и конкретные ссылки. Никакой дополнительной настройки не требуется — список применяется как часть общей политики фильтрации.

Функция помогает закрыть наиболее частые векторы угроз: заражённые сайты, фишинговые страницы, переходы по вредоносным ссылкам из писем, документов и мессенджеров.

|

Преимущество |

Что это даёт |

|---|---|

|

Автоматическая блокировка угроз |

Доступ к вредоносным адресам блокируется до того, как пользователь их откроет. |

|

Готовые списки, не нужно настраивать |

Не требуется вручную формировать правила — всё включено в список. |

|

Ежедневное обновление |

Списки пополняются новыми адресами по мере появления новых угроз. |

|

Можно подключить за пару минут |

Достаточно авторизоваться в Личном кабинете и загрузить список в систему. |

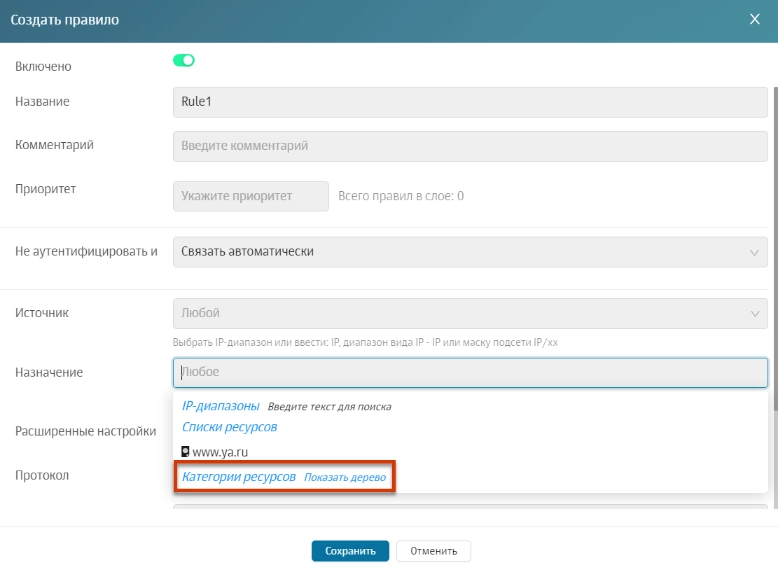

Категория и подкатегория сайтов в поле «Назначение»

В правилах контентной фильтрации теперь можно указывать категорию или подкатегорию сайтов в качестве назначения. Это упрощает настройку доступа: вместо списка отдельных сайтов достаточно выбрать нужную тематику — например, «Образование», «Социальные сети» или «Интернет-магазины».

Такая возможность особенно полезна при работе с трафиком от пользователей или устройств, которые не проходят аутентификацию. Например, можно разрешить доступ только к определённым категориям сайтов даже тем, кто подключён без учётной записи.

Нововведение позволяет создавать более гибкие и обобщённые правила, которые легко поддерживать и масштабировать.

|

Преимущество |

Что это даёт |

|---|---|

|

Быстрая настройка правил |

Вместо десятков URL можно указать одну категорию — и система применит её ко всем соответствующим сайтам. |

|

Полноценная фильтрация даже без логина |

Работает и для неаутентифицированных пользователей или устройств. |

|

Меньше ручной работы |

Не нужно регулярно обновлять список адресов — категоризатор делает это автоматически. |

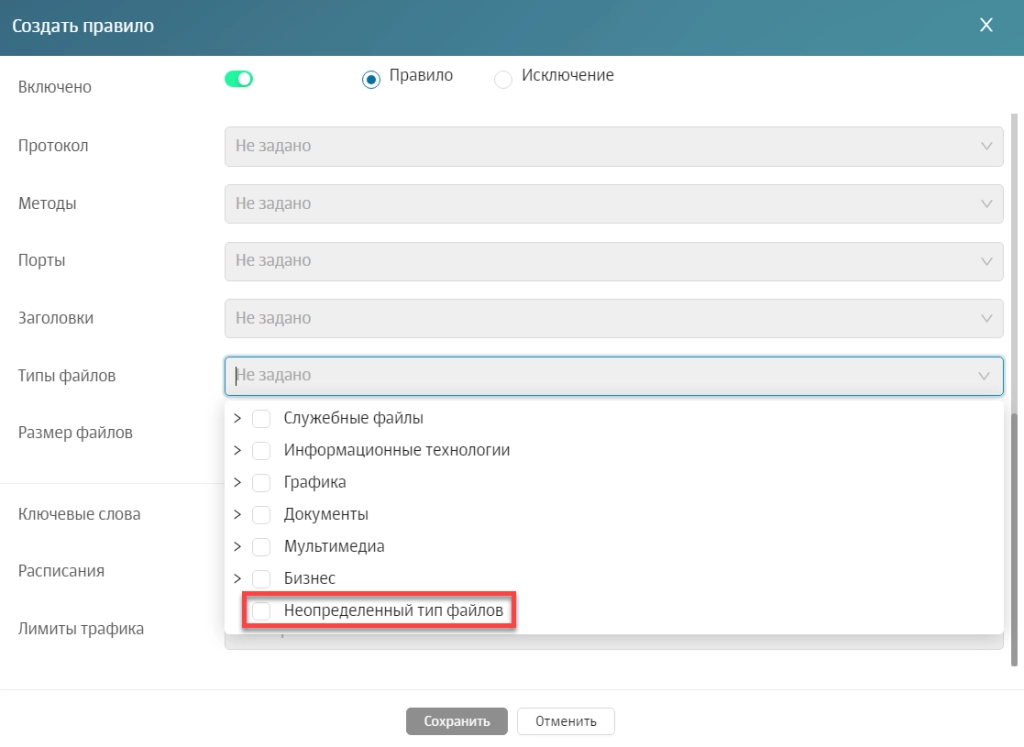

Поддержка категории «Неопределённый тип файла»

В контентной фильтрации Solar webProxy 4.1 появилась новая категория — «Неопределённый тип файла». Она используется в тех случаях, когда система не может однозначно определить формат передаваемого файла.

Эта категория охватывает:

- редкие или нестандартные расширения;

- новые типы файлов, ещё не включённые в сигнатурные базы;

- заведомо замаскированные файлы, передаваемые без расширений или с изменённым MIME-типом.

Теперь администратор может создать отдельные правила обработки таких файлов — например, запретить скачивание всего, что система не распознала, либо направлять такие файлы на антивирусную проверку или в песочницу через ICAP.

|

Преимущество |

Что это даёт |

|---|---|

|

Контроль нестандартных и новых форматов |

Можно задать политику на всё, что выходит за пределы известных типов. |

|

Дополнительная защита от обхода |

Блокируются попытки скрыть вредоносный файл за неизвестным расширением. |

|

Интеграция с внешними сервисами |

Неопределённые файлы можно перенаправлять на ICAP-анализ. |

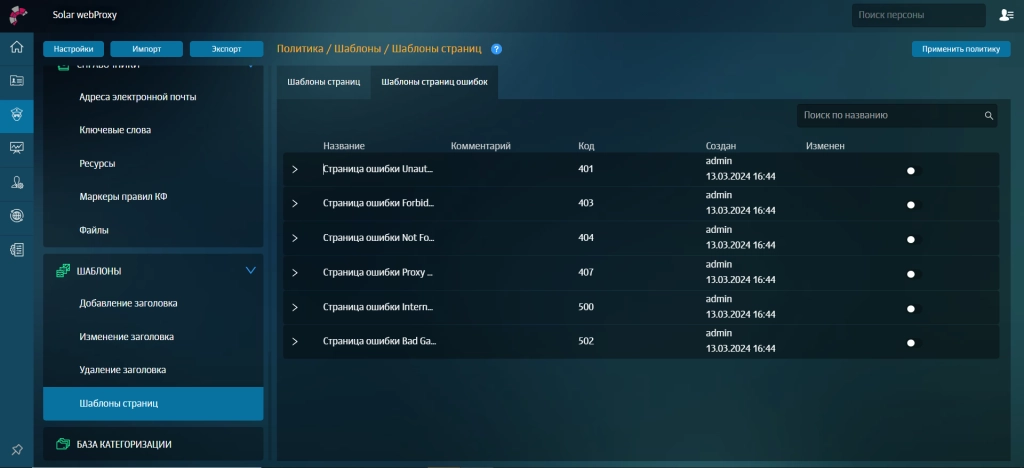

Настраиваемые HTML-страницы ошибок

В версии 4.1 появилась возможность задавать собственные шаблоны страниц ошибок, которые отображаются пользователю в случае сбоев — например, при недоступности ресурса, отказе в доступе или ошибке авторизации.

Теперь в интерфейсе Solar webProxy можно настроить, как будет выглядеть сообщение при ошибках с кодами 401, 403, 404, 407, 500 и 502. Для каждого кода можно задать свой текст, стиль и структуру страницы. Это позволяет заменить стандартное системное сообщение на понятное и оформленное уведомление, соответствующее корпоративному тону и стилю.

Функционал облегчает повседневную работу администраторов: пользователи получают уведомления в понятной форме, а количество обращений в службу поддержки снижается — либо такие обращения становятся более осмысленными и точными.

|

Преимущество |

Что это даёт |

|---|---|

|

Понятные сообщения вместо кодов |

Пользователь видит причину ошибки и, при необходимости, инструкцию. |

|

Единый стиль отображения ошибок |

Все системные сообщения можно привести к корпоративному формату. |

|

Централизованная |

Шаблоны для всех кодов редактируются в одном месте |

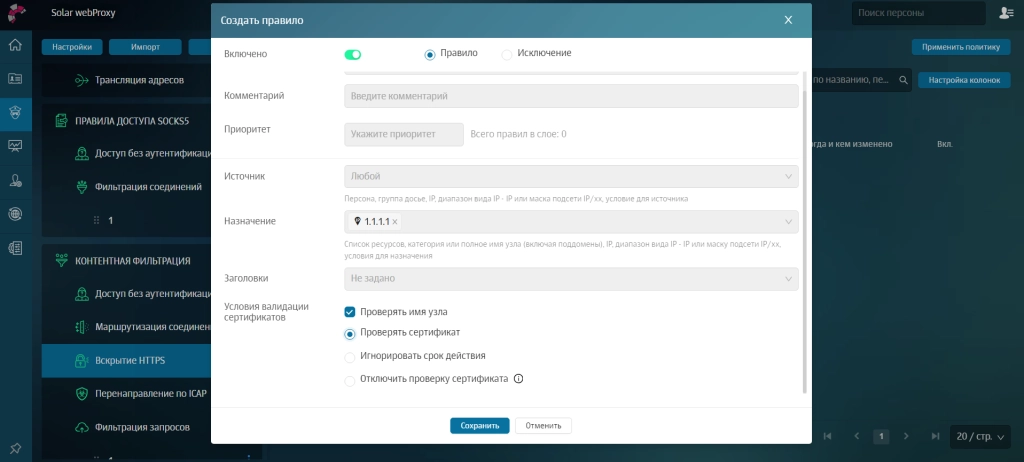

Гибкая валидация сертификатов

В новой версии появилась возможность более точно настраивать, как Solar webProxy проверяет HTTPS-сертификаты при вскрытии трафика. В интерфейсе теперь доступен выбор из нескольких вариантов поведения — от полной проверки до её отключения.

Для каждого правила вскрытия HTTPS можно задать:

- проверять ли имя узла;

- учитывать ли срок действия сертификата;

- игнорировать срок действия сертификата;

- отключить проверку цепочки сертификатов полностью.

Это особенно полезно, когда нужно разрешать доступ ко внутренним ресурсам компании, не проводя строгой проверки сертификатов.

|

Преимущество |

Что это даёт |

|---|---|

|

Гибкость при работе с внутренними системами |

Можно настроить исключения для доверенных, но нестандартных ресурсов. |

|

Контроль над политикой безопасности |

Проверка может быть усилена или ослаблена в зависимости от требований. |

|

Устойчивость при нестандартных ошибках |

Позволяет избежать ложных срабатываний и блокировок при проблемах с сертификатами. |

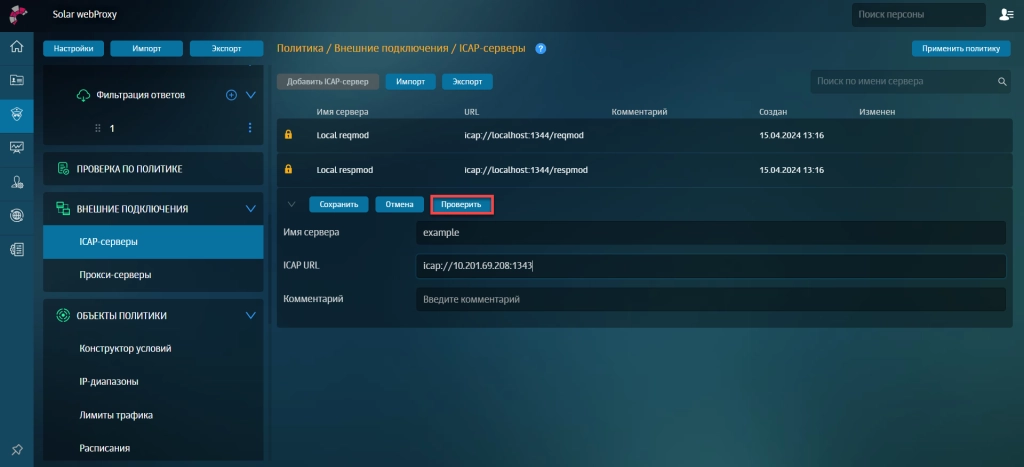

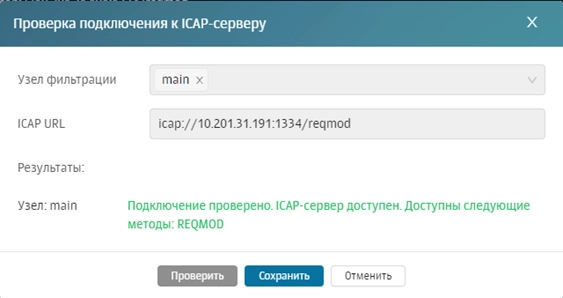

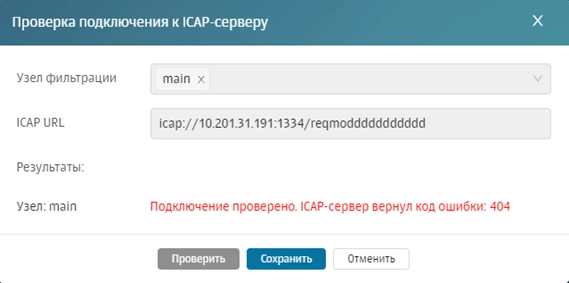

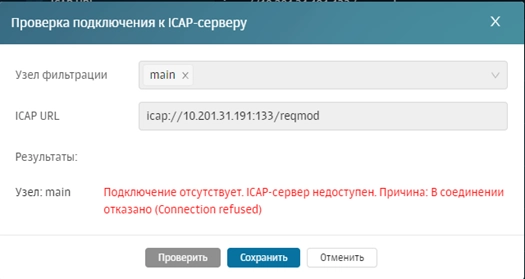

Проверка подключения ICAP-серверов

В новой версии появилась возможность проверить доступность ICAP-сервера прямо из интерфейса при его добавлении или настройке. Проверка выполняется в один клик и сразу показывает, установлено ли соединение, корректен ли адрес и порт, а также какие методы обработки доступны на стороне сервера.

Это значительно упрощает отладку интеграций с антивирусами, DLP или другими внешними системами, подключаемыми через ICAP. Больше не нужно разбирать логи вручную — вся информация об ошибках или успешном соединении теперь отображается в интерфейсе.

|

Преимущество |

Что это даёт |

|---|---|

|

Быстрая диагностика ошибок |

Сразу видно, в чём проблема: адрес, порт, таймаут или недоступность. |

|

Меньше времени на настройку |

Проверка работает прямо в процессе добавления сервера. |

|

Упрощение работы с внешними системами |

Проще интегрировать антивирусные или DLP-решения через ICAP. |

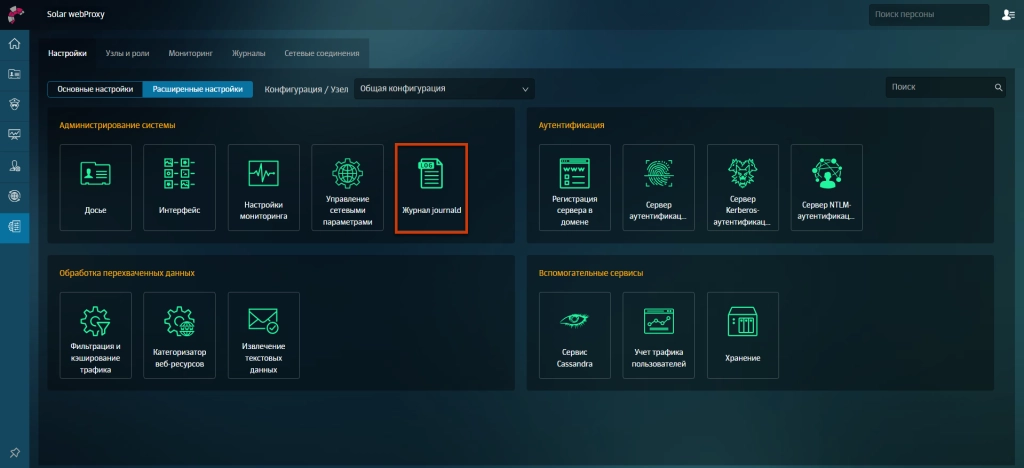

Настройки журнала journald

В версии 4.1 добавлена возможность управлять параметрами системного журнала journald прямо из интерфейса. Теперь можно задать максимальный размер журнала в мегабайтах и ограничить его рост без использования командной строки.

Настройки доступны в двух разделах: в основных параметрах журналирования и в расширенных настройках администрирования системы. Это позволяет точнее контролировать использование дискового пространства и избежать переполнения логов.

|

Преимущество |

Что это даёт |

|---|---|

|

Управление размером логов |

Можно задать ограничение на объём системного журнала. |

|

Без командной строки |

Все параметры задаются в веб-интерфейсе. |

|

Снижение риска переполнения |

Позволяет избежать потери событий из-за нехватки места на диске. |