Комплексное управление доступом на базе Solar inRights и Solar SafeInspect

Узнать больше

Получить консультацию по Solar SafeInspect

Спасибо, заявка получена

Мы свяжемся с вами в течение двух дней

по вашему запросу.

Во многих компаниях есть привилегированные пользователи и учетные записи (УЗ), наделенные широкими полномочиями для работы с целевыми системами, чувствительными данными, оборудованием и средствами защиты. Доступ таких пользователей необходимо контролировать в связи с высокими рисками ИБ. Вероятные угрозы: неправомерная модификация информации, хищение конфиденциальных сведений, несанкционированные изменения настроек инструментов обеспечения безопасности, несогласованный запуск регулярных процедур и т. д. Эти действия могут совершать как сами пользователи, так и внешние злоумышленники, завладевшие привилегированными УЗ. Чтобы минимизировать риски, целесообразно внедрить решение Privileged Access Management (сокращенно — PAM) Solar SafeInspect, предоставляющее инструменты для контроля привилегированного доступа. Расскажем о задачах и преимуществах платформы и варианте внедрения самого популярного в организациях режима ее работы — «Бастион».

Прежде чем мы остановимся на режиме «Бастион», расскажем о системе в целом. Solar SafeInspect используется для контроля привилегированного доступа, снижения рисков ИБ, сопряженных с привилегированными пользователями и УЗ.

Система выполняет следующие функции:

PAM-система в режиме работы «Бастион» и других вариантах интеграции позволит прийти к централизованному управлению привилегированным доступом и контролировать действия сотрудников с широким кругом прав. Также она предоставляет удобные инструменты для анализа записанных сессий, что упрощает проведение расследований.

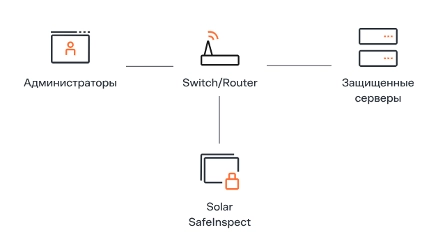

Режим работы «Бастион» считается классическим для отечественного рынка. В таком варианте внедрения PAM-система становится прокси-сервером — посредником между пользователями и целевыми серверами, которые находятся в одной локальной сети. Solar SafeInspect анализирует трафик запросов, поступающих к серверам, подключаясь к вызываемым ресурсам по распространенным протоколам администрирования.

«Бастион» — режим работы с явной авторизацией. При подключении помимо IP-адреса целевого хоста пользователь должен указывать IP-адрес компонента SafeInspect. В режимах «Сетевой мост» и «Маршрутизатор», тоже возможных для внедрения Solar SafeInspect, авторизация происходит незаметно и пользователи могут не знать о контроле с помощью PAM-платформы.

Краткое описание особенностей двух других режимов:

В этих режимах система функционирует по схеме «Man-in-the-Middle» — для администраторов выступает сервером, для сервера — «притворяется» пользователем. Такой формат работы позволяет контролировать пользовательские действия, например делать снимки экрана, фиксировать движения по клавиатуре, отслеживать клики мышью и т. д.

Сотрудники и подрядчики с расширенными правами имеют доступ к критически важным объектам сетевой инфраструктуры, средствам информационной защиты, вычислительным машинам, базам данных, бизнес-приложениям. В случае превышения полномочий растет вероятность утечки чувствительных сведений и несанкционированных действий с информационными активами. Также необходимо помнить о рисках, связанных с компрометацией привилегированных УЗ, и учитывать их при выборе варианта внедрения PAM-решения.

В режиме работы «Бастион» не предусмотрен прямой доступ к запрашиваемым объектам. После аутентификации в PAM-системе пользователю будет известен перечень ресурсов, к которым ему разрешен доступ на основании внутренних политик компании. Следовательно, пользователь сможет работать только с этими ресурсами в рамках назначенных полномочий.

PAM-решение в режиме работы «Бастион» контролирует весь процесс доступа — от попытки входа под привилегированной учетной записью до окончания сессии. Такой сценарий подойдет, если компания стремится организовать доступ к объектам инфраструктуры по принципу «не доверяй никому». В режиме работы «Бастион» пользователь не сможет подключиться к целевым системам так, чтобы не попасть «под наблюдение» PAM-системы — а значит, все действия пользователя будут записаны и сохранены.

Сначала опишем преимущества решения с разных точек зрения:

Общие преимущества использования PAM-решения в режиме работы «Бастион»: единая точка входа для всех привилегированных пользователей, обеспечение контролируемых подключений к системам и ресурсам, усиление ИБ-безопасности, контроль и мониторинг сессий с участием сотрудников и подрядчиков с широкими правами доступа, снижение рисков компрометации УЗ с расширенными полномочиями, автоматизация процессов управления привилегированным доступом.

ЗАКЛЮЧЕНИЕ

Использование решения класса PAM позволит прийти к организованному управлению привилегированными УЗ и сессиями, обеспечить контроль работы сотрудников с повышенными полномочиями, минимизировать ущерб, который компания может получить в результате компрометации учетных записей с расширенными правами.

Классический сценарий внедрения нашей платформы — режим «Бастион» с явной авторизацией, в рамках которого система будет выполнять функции прокси-сервера. Если он не подходит, можно подключить один из двух прозрачных режимов — маршрутизатор или сетевой мост. Независимо от того, выбран режим «Бастион» или другой сценарий интеграции, система Solar SafeInspect эффективно выполняет свои задачи в компаниях любого масштаба.

Скачать материал

Спасибо!

Если файл не скачался, перейдите по ссылке

Файл не найден

Самые важные новости кибербезопасности у вас в почте

Выберите темы, на которые бы вам было интересно получать новости.

Для получения бесплатной консультации заполните форму ниже и отправьте заявку. Наш менеджер свяжется с вами в ближайшее время.