Комплексное управление доступом на базе Solar inRights и Solar SafeInspect

Узнать больше

Получить консультацию по Solar SafeInspect

Спасибо, заявка получена

Мы свяжемся с вами в течение двух дней

по вашему запросу.

Эффективный подход к организации контроля привилегированного доступа входит в пул задач многих организаций. Привилегированный доступ подразумевает более широкие права на чтение, внесение изменений в файлы и настройки информационных систем, сетевого оборудования, баз данных. Отсутствие контроля за использованием таких полномочий приводит к росту рисков ИБ и снижению уровня информационной безопасности компании. Упорядочить ситуацию в части привилегированного доступа поможет платформа Privileged Access Management (сокращенно — PAM). В портфеле ГК «Солар» есть такое решение — Solar SafeInspect. Для более гибкого его встраивания в ИБ-ландшафт существует несколько режимов (сценариев работы) РАМ-системы. В этой статье рассказываем о них.

Защита критически важных объектов информационной инфраструктуры с помощью PAM-системы

Какие задачи закрывает продукт Solar SafeInspect в части ИБ:

Приведем два примера работы PAM-системы в разных сценариях. Одной организации нужно было обеспечить безопасное подключение удаленных подрядчиков к внутренним ресурсам. С помощью Solar SafeInspect был определен уровень доступа для каждого пользователя, предусмотрены сроки действия привилегий и автоматический отзыв прав. Второй компании требовалось установить контроль за работой привилегированных пользователей, поскольку из-за нарушения конфигурации ключевой системы к ним пропало доверие. Внедрение Solar SafeInspect позволило реализовать принцип наименьших привилегий и оставить расширенные права только тем сотрудникам, которые действительно в них нуждаются. Также безболезненно для рабочих процессов был организован мониторинг действий пользователей.

Риски ИБ связаны не только с внешними злоумышленниками, которые пытаются получить доступ к используемым компанией системам и ресурсам. Иногда виновниками инцидентов становятся сотрудники организации и подрядчики на аутсорсе, то есть те лица, у которых уже есть доступ к объектам инфраструктуры. Высокие риски сопряжены с пользователями, наделенными расширенными полномочиями для работы с целевыми системами (ЦС), средствами защиты, базами данных (БД), оборудованием. Эффективный контроль за действиями таких сотрудников можно осуществлять с помощью PAM-системы. Какие проблемы решаются благодаря ее внедрению:

Solar SafeInspect функционирует в разных режимах: сетевой мост, маршрутизатор, «Бастион». Рассказываем об особенностях каждого.

Это прозрачный режим работы, то есть пользователи не знают о наличии решения класса РАМ в цепочке подключения, что дает возможность скрыть факт контроля и отследить действия в целевых системах.

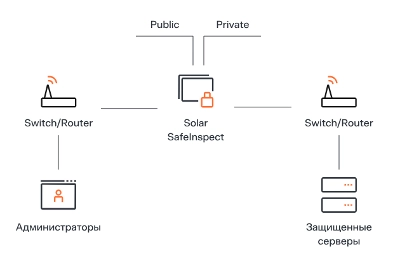

Этот сценарий работы PAM-системы возможен, если пользователи находятся в одной сети с серверами. Solar SafeInspect пропускает через себя соединения с серверами благодаря установке «в разрыв». Находясь в сети между пользователем и целевыми ресурсами, система воспроизводит сценарий атаки Man-in-the-Middle («человек посередине»): для пользователя она представляется целевым сервером, для сервера — пользователем.

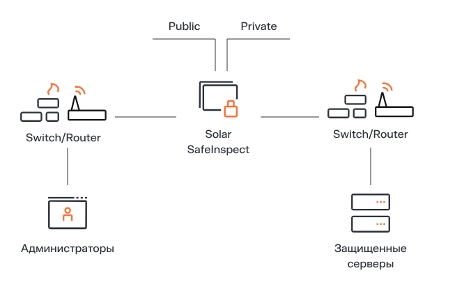

Еще один прозрачный сценарий работы PAM-платформы, который соответствует уровню L3 модели OSI и используется, если пользователи и серверы находятся в разных сетях. Solar SafeInspect устанавливается «в разрыв» и также имитирует сценарий атаки Man-in-the-Middle, как и в режиме сетевого моста.

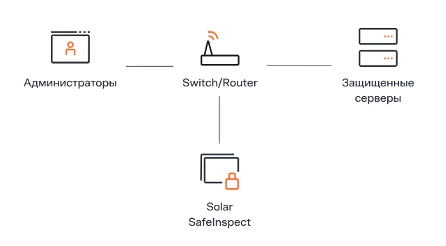

При таком сценарии работы PAM-системы пользователям необходимо указывать IP-адрес компонента SafeInspect помимо IP-адреса целевого хоста.

Сценарий работы PAM-системы «Бастион» предполагает установку SafeInspect в стороне от основной сети. Трафик принудительно маршрутизируется на РАМ-решение, которое выполняет роль прокси-сервера и работает на уровне L7 модели OSI.

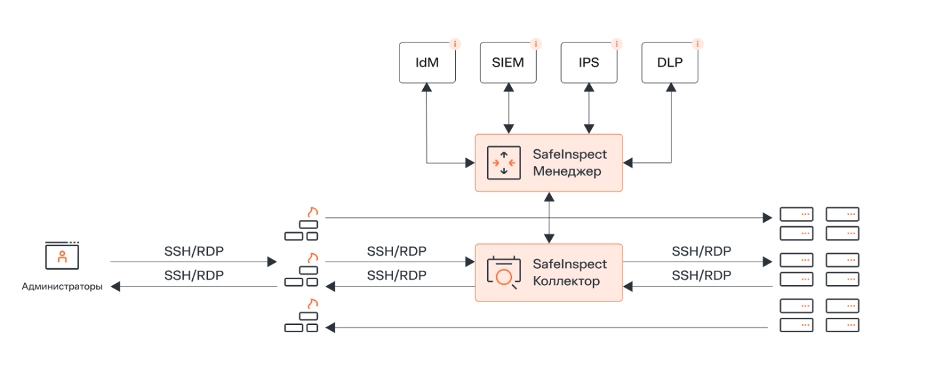

Для более эффективного управления привилегированным доступом система интегрируется со следующими продуктами:

Плюсы внедрения с точки зрения безопасности:

Преимущества с точки зрения удобства использования:

ЗАКЛЮЧЕНИЕ

Использование решения для управления привилегированным доступом позволяет взять под контроль работу привилегированных пользователей, избежать превышения прав, повысить уровень ИБ компании. Чтобы платформа эффективно функционировала, следует определить необходимые ресурсы, выделить мощности и сотрудников на проект, выбрать сценарий работы PAM-системы. Наша опытная команда может помочь в реализации пилотного проекта по введению в эксплуатацию продукта Solar SafeInspect. Оставляйте заявку на сайте, и мы оперативно с вами свяжемся.

Скачать материал

Спасибо!

Если файл не скачался, перейдите по ссылке

Файл не найден

Самые важные новости кибербезопасности у вас в почте

Выберите темы, на которые бы вам было интересно получать новости.

Для получения бесплатной консультации заполните форму ниже и отправьте заявку. Наш менеджер свяжется с вами в ближайшее время.