Identity Security в организациях: контроль доступа как основа кибербезопасности

Узнать больше

Получить консультацию по Solar inRights

Спасибо, заявка получена

Мы свяжемся с вами в течение двух дней

по вашему запросу.

Управление доступом в организациях играет значимую роль и позволяет обеспечивать высокий уровень информационной безопасности. Основное условие — у штатных и внештатных сотрудников должны быть только те полномочия, которые действительно необходимы для выполнения обязанностей. Соблюсти этот принцип и снизить риски несанкционированного использования корпоративных ресурсов можно с помощью адаптивной и прозрачной модели управления доступом — атрибутивной. Рассказываем, что это такое, для кого подходит, как реализовывается.

Атрибутивная модель управления доступом: понятие и особенности

Attribute-Based Access Control (далее — ABAC) — концепция управления доступом, позволяющая принимать решения о присвоении полномочий на основе определенных атрибутов, связанных с объектами ИТ- инфраструктуры, корпоративными средами, пользователями, действиями. Она идеальна для крупных предприятий с многочисленным штатом и большим числом ресурсов, потому что, в отличие от традиционных моделей управления доступом, является более адаптивной и детализированной.

Ключевые компоненты концепции:

Главная особенность атрибутивной модели управления доступом — создание точных правил доступа, где учтены различные контекстные данные и факторы. Благодаря этому можно давать сотрудникам доступ не на постоянной основе, а, например, только в рабочие часы, с определенных IP-адресов, на ограниченный период и т.д. Таким образом, ABAC позволяет максимально снизить риски инцидентов ИБ в части превышения полномочий и в целом повысить уровень безопасности.

Сильные и слабые стороны атрибутивной модели управления доступом

Ключевые плюсы ABAC:

У модели ABAC есть и слабые стороны:

Вызовы и проблемы традиционных моделей управления доступом

Помимо атрибутивной модели управления доступом, есть еще три. Подробнее рассказываем о каждой в контексте преимуществ и слабых сторон.

Discretionary Access Control (DAC)

Это избирательная или дискреционная модель, при которой управление доступом осуществляется одномерно, на основании списков, в которых фиксируется какому субъекту (пользователю) к какому объекту (файл, папка, библиотека и т.п.) необходимо предоставить доступ. В рамках такой концепции доступами к целевым системам распоряжаются администраторы или владельцы ресурсов. При назначении полномочий учитывается основная идентификационная информация конкретных пользователей.

Преимущества модели:

Минусы:

Главная проблема DAC в том, что ей не хватает гибкости и упорядоченности. Именно по этой причине она используется компаниями достаточно редко.

Mandatory Access Control (MAC)

Эта модель также называется мандатной или обязательной. Выдача полномочий в ее рамках основывается на принципах конфиденциальности. Всем значимым объектам ИТ-инфраструктуры присваиваются метки конфиденциальности — от «несекретно/общедоступно» до «строго конфиденциально». Затем администраторы определяют для сотрудников уровни доступа в соответствии с занимаемыми должностями. Кому-то предоставляются полномочия для работы с засекреченными данными, кому-то — только для операций с ресурсами с низким уровнем конфиденциальности. Для каждого сотрудника формируется соответствующий профиль с определенным кругом привилегий.

В отличие от атрибутивной модели управления доступом, мандатная не предполагает свободного расширения набора полномочий. Если сотруднику нужны дополнительные права доступа, необходимо создавать под него новый профиль.

Преимущества модели:

Ключевые недостатки — отсутствие гибкости и нецелесообразность для крупных организаций. Такая модель используется в основном государственными учреждениями со строгими требованиями к ИБ. Для бизнеса она не подойдет.

Role Based Access Control (RBAC)

Это ролевая концепция управления доступом, подразумевающая формирование ролей с готовыми перечнями полномочий. Эти роли распределяются между сотрудниками согласно должностям и служебным обязанностям.

Преимущества RBAC:

Минусы — зависимость от статических ролей и нецелесообразность внедрения в небольшие организации.

Как и атрибутивная модель управления доступом, ролевая считается адаптивной и может внедряться в компаниях с численностью штата от 50 человек.

Как работает атрибутивная модель управления доступом

Процесс принятия решений о предоставлении доступа осуществляется в несколько шагов:

Принятые решения могут исполняться автоматически или передаваться на одобрение ответственным лицам.

Примеры использования атрибутивной модели управления доступом

ABAC часто применяется в медучреждениях, чтобы обеспечить конфиденциальность историй болезней. Пример реализации модели — доступ к данным пациентов разрешается только лечащим врачам и исключительно в рабочие часы.

В банках атрибутивная модель управления доступом помогает защитить финансовые данные клиентов. Например, можно открыть доступ к ним только с определенных IP-адресов.

Внедрение ABAC позволит соблюсти требования к ИБ в государственных учреждениях, где хранятся и обрабатываются сведения, отнесенные к гостайне. Казалось бы, в таком случае больше подойдет дискреционная модель, но атрибутивная позволит эффективнее управлять уровнями доступа, учитывая разные условия.

Построение атрибутивной модели управления доступом с помощью IdM-системы Solar inRights

Solar inRights — продукт класса Identity Management (IdM). Это удобный инструмент для прозрачного управления доступом в рабочих сервисах и целевых системах, который позволяет оптимизировать и автоматизировать присвоение полномочий, минимизируя риски намеренных нарушений и ошибок из-за человеческого фактора. Solar inRights интегрируется с доверенными кадровыми источниками, обрабатывает полученные сведения и, согласно заданным сценариям, запускает штатные процессы: регистрацию и блокировку учетных записей, присвоение, изменение и отзыв привилегий в подключенных управляемых системах.

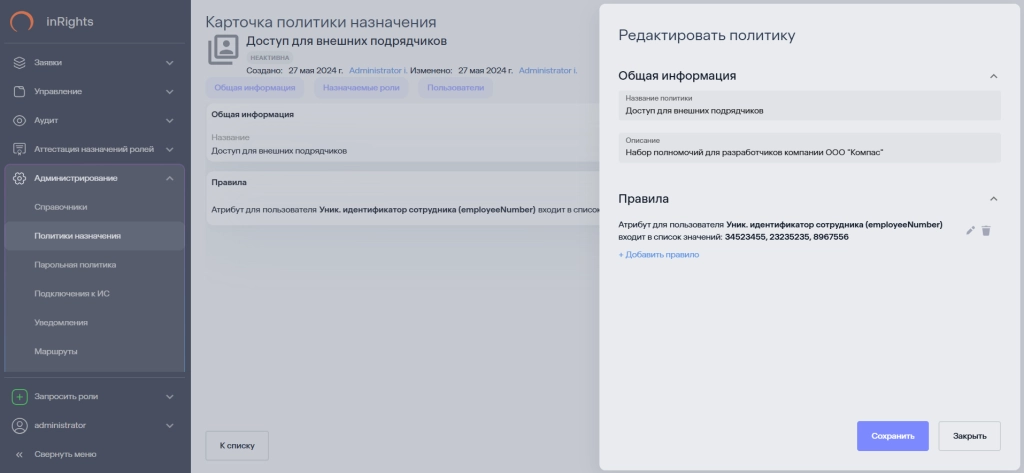

Система Solar inRights ориентирована на внедрение ролевой модели, но позволяет выстроить и атрибутивную. Для регламентации полномочий предусмотрен процесс управления политиками назначений, который позволяют настраивать процессы выдачи прав для определенных подразделений, должностей и отдельных учетных записей на основании широкого спектра правил и с учетом различных атрибутов. Решение позволяет учитывать специфику работу внутренних и внешних сотрудников, а также технических учетных записей. Также система формирует информационную базу в части доступа — хранит сведения об учетных записях, актуальных и отозванных правах и измененных атрибутах.

ЗАКЛЮЧЕНИЕ

Применение атрибутивной модели управления доступом помогает оптимизировать процессы назначения пользовательских полномочий, обеспечить соблюдение требований к ИБ и внутренних регламентов. Концепцию можно реализовать с помощью удобного инструмента — IdM-решения Solar inRights. Продукт отличается высокой производительностью, позволяет подключать десятки систем и сотни тысяч пользователей, кастомизируется под задачи бизнеса и масштабируется без потери настроек.

Скачать материал

Спасибо!

Если файл не скачался, перейдите по ссылке

Файл не найден

Самые важные новости кибербезопасности у вас в почте

Выберите темы, на которые бы вам было интересно получать новости.

Запросить консультацию