1. Новые функциональные возможности

1.1. Повышение уровня безопасности: использование защищенных протоколов, контроль запуска приложений на Linux и блокировка отправки данных в Telegram Desktop на macOS

В новой версии Solar Dozor сделан акцент на усиление уровня безопасности как для самой системы, так и с точки зрения ее функциональных возможностей для защиты информации.

1.1.1. Защита сетевого взаимодействия

В версии 8.2 обеспечена защита данных, передаваемых как между внутренними сервисами Solar Dozor, так и между Solar Dozor и внешними сервисами. Для этого применяется протокол TLS версий 1.2/1.3.

Кроме того, обеспечена защита взаимодействия сервиса фильтрации с внешними и внутренними сервисами. Для этого при использовании протокола:

- HTTPS – применяется TLS 1.2/1.3;

- ICAPS – применяется TLS 1.3.

Система поставляется настроенной на использование только защищённых сетевых коммуникаций (то есть с применением протокола TLS), и сразу после установки функционирует в защищенном режиме.

Примечание: для взаимодействия с внешними системами, которые не поддерживают ICAPS, оставлена возможность использования ICAP: в веб-интерфейсе Solar Dozor в разделе Система → Конфигурация → Расширенные настройки → Обработка сообщений → Сервис фильтрации сообщений → ICAP-интерфейс достаточно снять установленный по умолчанию флажок Использовать защищенное соединение и сохранить изменения. Однако необходимо учитывать, что при этом возрастает риск утечки или модификации данных.

Таким образом, значительно повышен уровень защищённости системы – применение протокола TLS последних версий снижает риски воздействия на систему с помощью перехвата, модификации или подмены сетевых пакетов, передаваемых между сервисами.

1.1.2. Защита от нелегитимного подключения к почтовому серверу

В новой версии системы обеспечена защита от угрозы нелегитимного (в том числе неавторизованного) подключения к корпоративному почтовому серверу и отправки фальшивых почтовых сообщений по протоколу SMTP от имени сервера Solar Dozor.

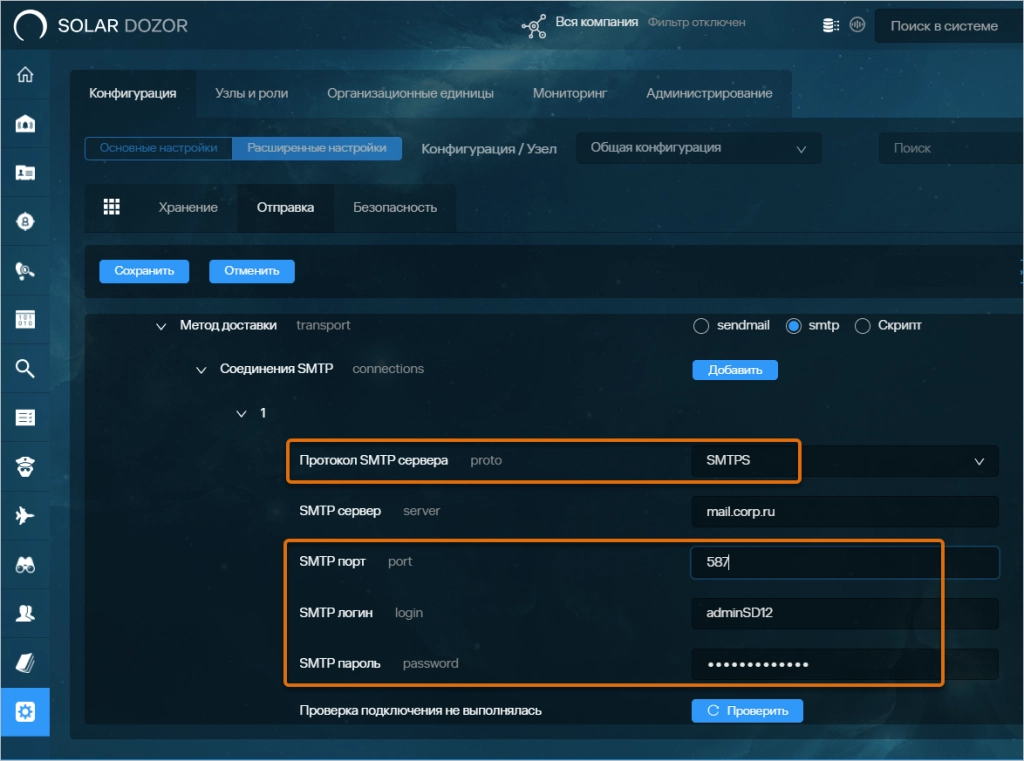

Примечание: реализация подразумевает выполнение требований стандарта RFC 6409, а именно:

- подключение по порту 587;

- использование защищённой версии почтового протокола – SMTPS, применяющего для защиты сетевого взаимодействия протокол TLS, который выполняет шифрование трафика, передаваемого между почтовым клиентом и почтовым сервером;

- обязательная аутентификация почтового клиента на почтовом сервере.

Теперь Solar Dozor может быть настроен на использование защищённого подключения к корпоративному почтовому серверу и обязательную аутентификацию внутри этого подключения. Параметры подключения указываются в веб-интерфейсе системы (Рис. 1).

Таким образом, гарантировано соответствие системы требованиям законодательства РФ в части обязательной аутентификации при подключении к корпоративному почтовому серверу, применение протокола SMTPS обеспечивает защиту почтового трафика от перехвата, модификации и подмены почтовых сообщений, а использование порта 587 позволяет обеспечить стандартизацию взаимодействия с почтовыми серверами.

1.1.3. Endpoint Agent для Linux: контроль запуска приложений

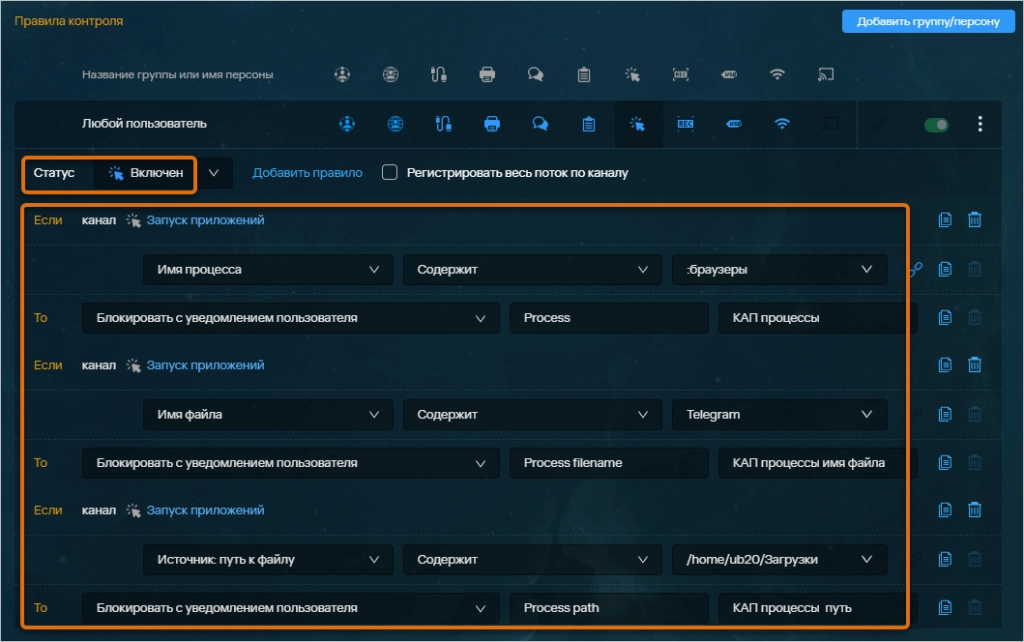

В предыдущих версиях система могла контролировать запуск приложений только на рабочих станциях под управлением ОС Windows. В новой версии эта функция реализована и для РС под управлением Linux – можно заблокировать:

- запуск конкретных приложений (процессов): по имени приложения (запускаемого файла) или процесса. При этом задается список имен файлов/процессов, запуск которых требуется блокировать.

- запуск всех приложений в определенном каталоге, например, в каталоге Загрузки.

Примечание: если приложение внесено в список приложений, исключаемых из контроля, Endpoint Agent не контролирует его, и, соответственно, не блокирует.

Чтобы Агент блокировал запуск конкретного приложения на рабочей станции, достаточно:

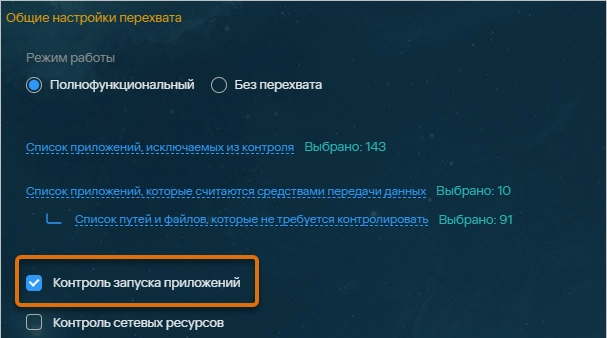

- в разделе веб-интерфейса Агенты → Настройки перехвата для требуемой группы рабочих станций установить флажок Контроль запуска приложений и сохранить изменения (Рис. 2);

- в разделе Агенты → Станции → Группы станций для требуемой группы станций на вкладке Правила контроля включить применение политики для канала агентского перехвата Запуск приложений и задать правила, в соответствии с которыми запускать конкретные приложения на РС будет невозможно (Рис. 3).

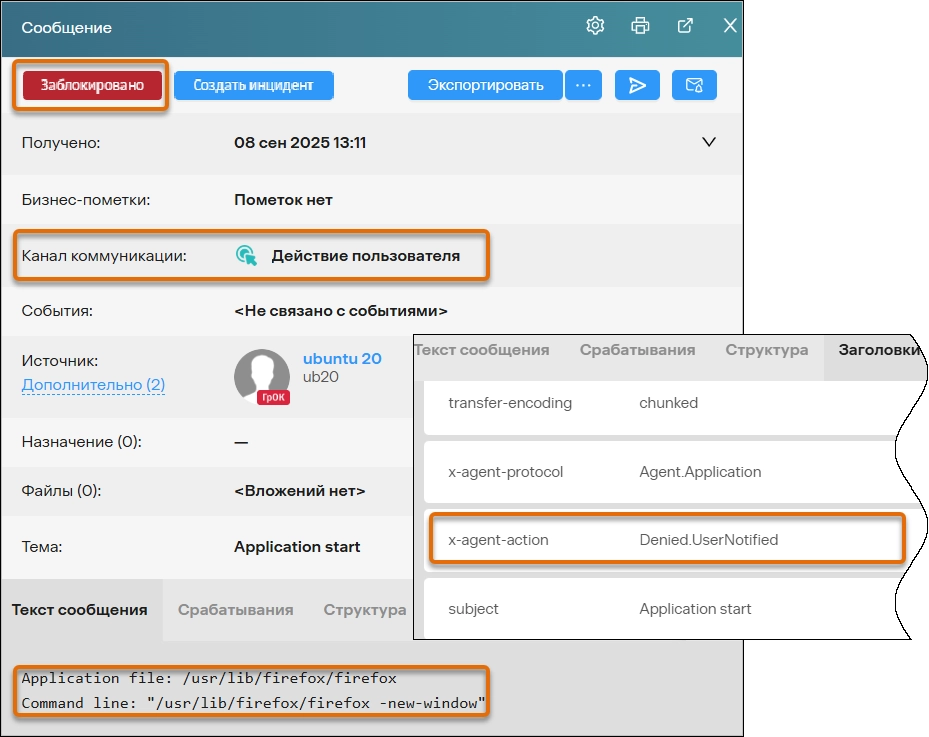

Сведения о попытках запуска приложений сохраняются в системе в виде сообщений, которые можно просмотреть в веб-интерфейсе системы. В случае заблокированной попытки в каждом таком сообщении содержатся (Рис. 4):

- сведения о канале коммуникации – Действие пользователя;

- тема Application start;

- информация о приложении, запуск которого был заблокирован;

- заголовок x-agent-action со значением Denied.UserNotified.

1.1.4. Endpoint Agent для macOS: блокировка передачи сообщений и файлов в Telegram Desktop

В новой версии системы модуль Endpoint Agent для macOS позволяет блокировать передачу сообщений и файлов, отправленных в мессенджере Telegram, установленном на устройстве под управлением ОС macOS.

Чтобы Агент блокировал передачу информации, достаточно:

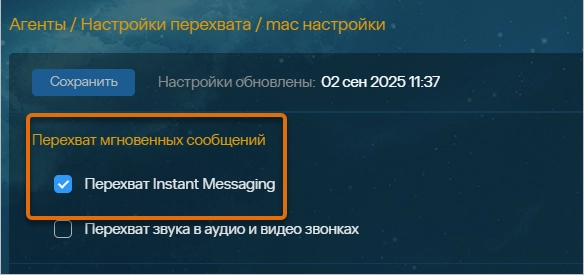

- в разделе веб-интерфейса Агенты > Настройки перехвата для требуемой группы рабочих станций установить флажок Перехват Instant Messaging и сохранить изменения (Рис. 5);

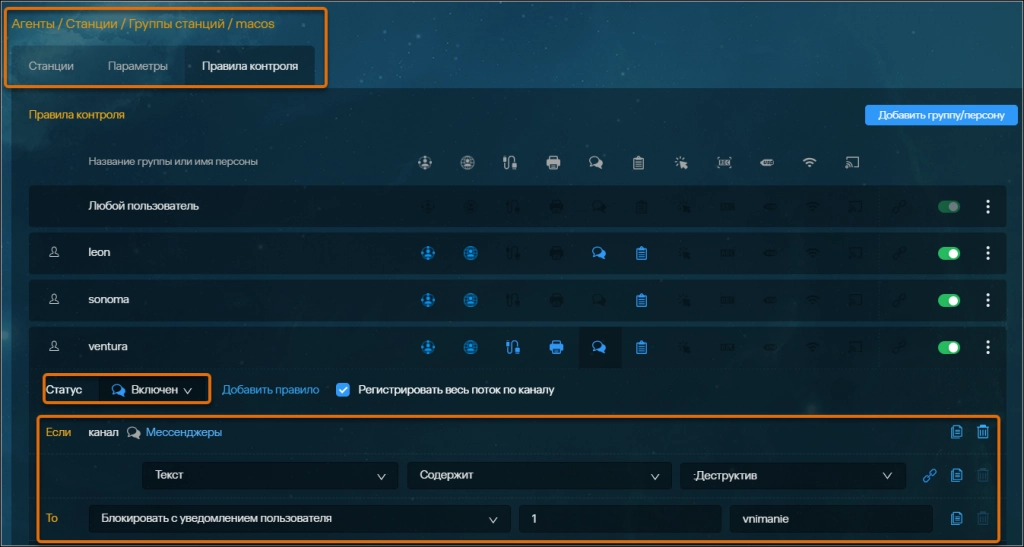

- в разделе Агенты > Станции > Группы станций для требуемой группы станций на вкладке Правила контроля включить применение политики для канала агентского перехвата Мессенджеры и задать правило, в соответствии с которым передача данных будет заблокирована (Рис. 6).

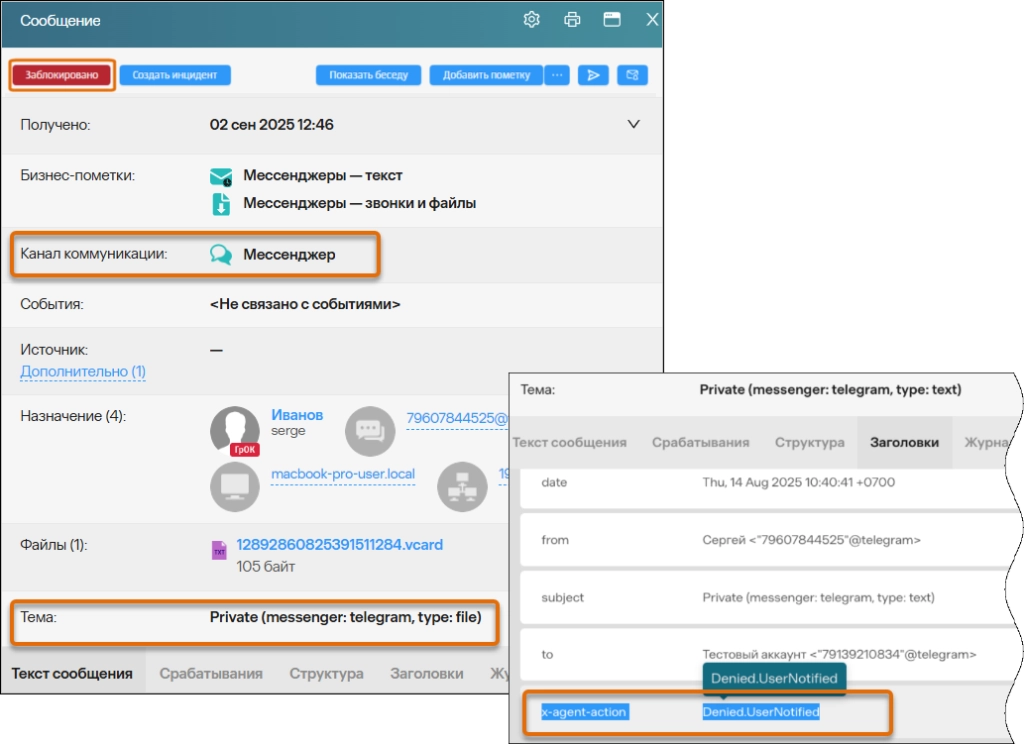

Сведения о попытках передачи данных сохраняются в системе в виде сообщений, которые можно найти и просмотреть в веб-интерфейсе системы. В случае заблокированной попытки передачи данных в Telegram Desktop в каждом таком сообщении содержатся (Рис. 7):

- сведения о канале коммуникации – Мессенджер

- тема Private (messenger: telegram...) при личной переписке двух человек или <Название группы/канала> (messenger: telegram...) при общении в группе/канале соответственно;

- заголовок x-agent-action со значением Denied.UserNotified.

Реализация обеспечивает полный контроль передачи сообщений и файлов в мессенджере Telegram – теперь контролируется передача как в веб-, так и в Desktop-версии.

Все это позволяет снизить риск утечки конфиденциальных данных на рабочих станциях пользователей под управлением ОС macOS.

1.2. Повышение удобства работы с системой: понятная настройка DIFI, массовые операции с группой событий, развитие отчетности

1.2.1. Цифровые отпечатки (DIFI): реорганизация – сокращение времени на настройку, акцент на наглядность и удобство работы

В новой версии системы было уделено внимание удобству работы с цифровыми отпечатками:

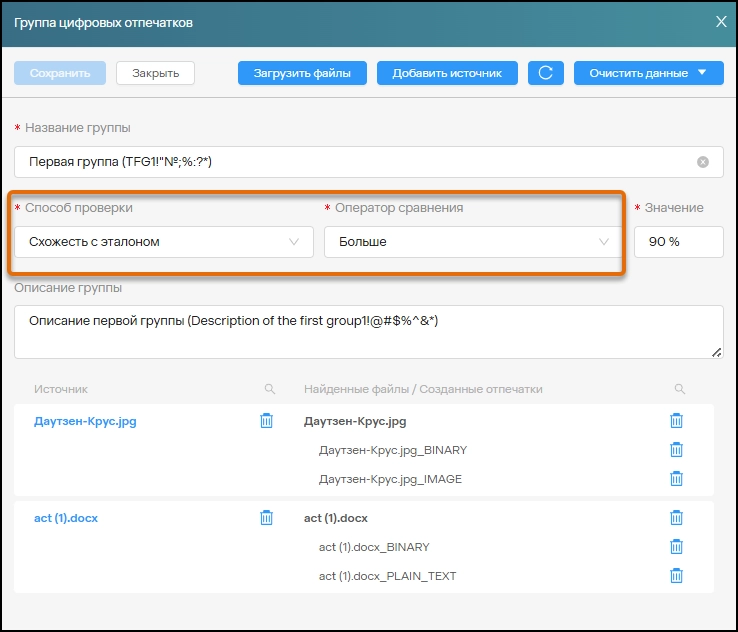

- все настройки, касающиеся группы отпечатков, объединены в одном разделе веб-интерфейса системы. Способ совпадения и оператор сравнения теперь задаются непосредственно при создании группы цифровых отпечатков или редактировании ее параметров (Рис. 8) – нет необходимости переходить между разными разделами и вкладками.

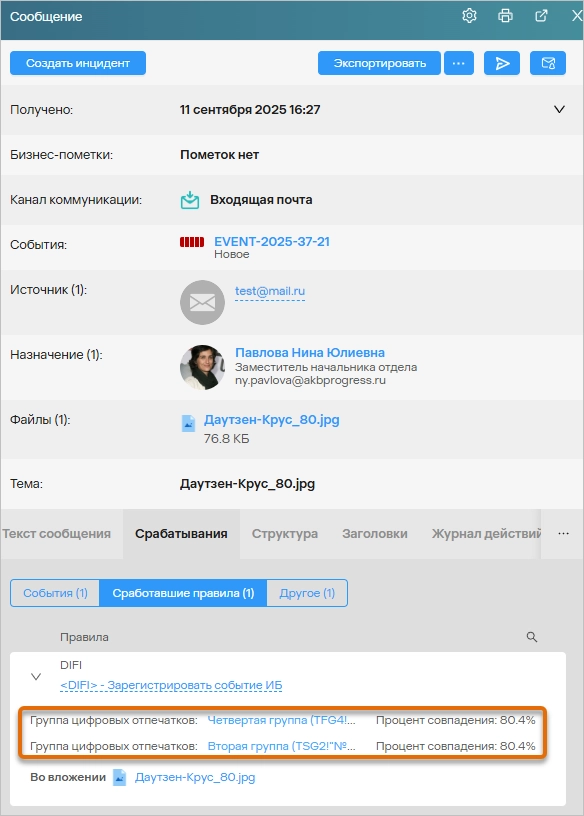

- отображение результатов срабатывания правил, в которых используется сравнение с DIFI-эталоном, стало более наглядным, чем в предыдущих версиях: теперь в карточках сообщений с данными события (например, отправка письма с вложенным графическим файлом) отображается процент совпадения отправленного файла с эталоном и название соответствующей группы цифровых отпечатков (Рис. 9). Это позволяет своевременно понять причину срабатывания.

Кроме того, улучшена точность алгоритма: обновлён механизм подсчёта совпадений, благодаря чему достигается наиболее корректный результат сравнения, включая ожидаемые 100% при полном совпадении.

1.2.2. События/инциденты: массовые операции – возможность применения действий к группе

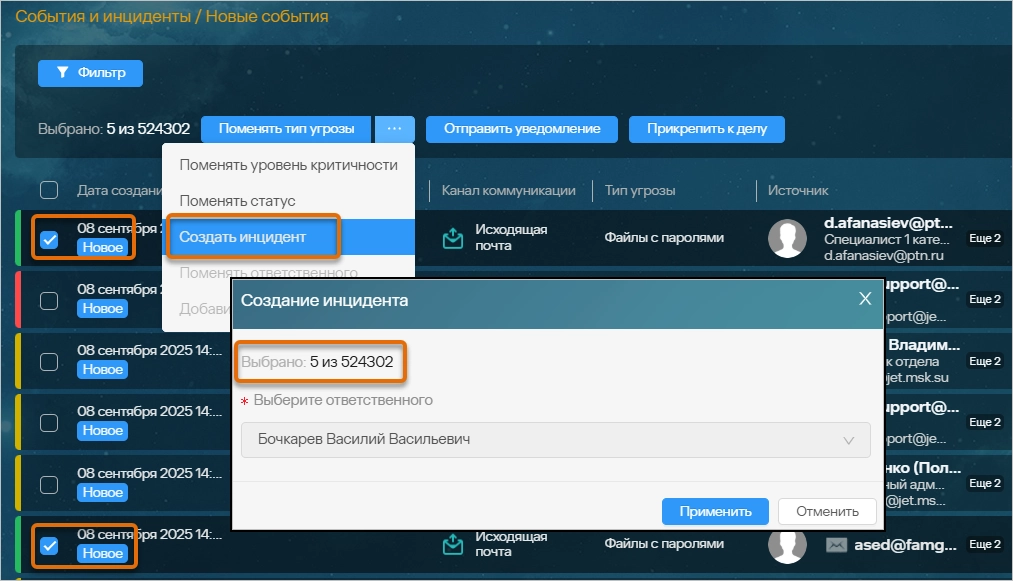

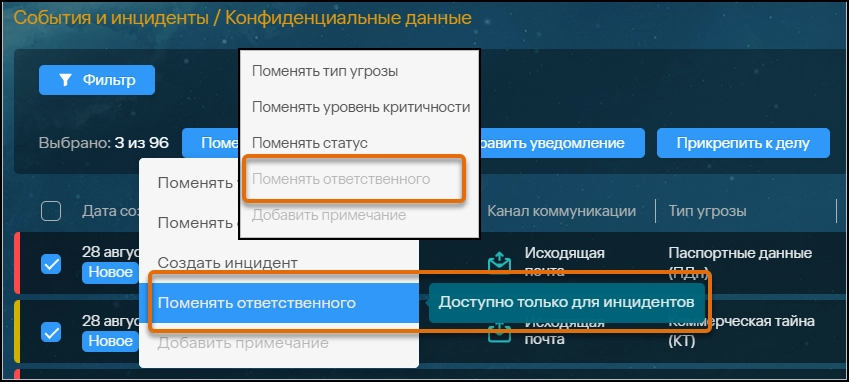

В Solar Dozor версии 8.2 стало возможно применять действия к группе событий/инцидентов – теперь можно выбрать все или несколько событий/инцидентов и, например:

- изменить статус, тип угрозы или уровень критичности выбранных событий/инцидентов;

- создать инциденты на основе выбранных событий (при этом можно указать только одного ответственного за расследование этих инцидентов);

- переназначить ведение расследования выбранных инцидентов на другого офицера безопасности.

При этом система не позволяет задать действие, неприменимое к составу текущей выборки событий/инцидентов. Например, если одновременно выбраны события и инциденты, действия Поменять ответственного и Добавить примечание будут недоступны для указания и дальнейшего выполнения, поскольку они применяются только к инцидентам.

Примечание: сведения о действиях, выполненных с группой событий/инцидентов, можно просмотреть в разделе Пользователи → Контроль действий → Журнал.

1.2.3. Отчетность: новый отчет о работе модуля File Crawler, улучшенный экспорт результатов поиска, ссылки на объекты в отчетах

В версии 8.2 расширены и дополнены возможности системы, касающиеся отчетности. Изменения направлены на снижение трудозатрат и ускорение получения данных, необходимых для принятия решений.

1.2.3.1. Отчет о работе модуля File Crawler – теперь и в формате CSV

Отчёт с результатами сканирования файловых ресурсов модулем File Crawler теперь можно не только просмотреть в веб-интерфейсе, но и скачать в виде файла формата CSV. Он доступен для скачивания в разделе Краулер → Задачи, на вкладке Результат завершенной задачи сканирования файловых ресурсов (CIFS/SMB).

Отчет содержит сведения о том, какие ресурсы были отсканированы, сколько времени заняло сканирование каждого ресурса, сколько было обнаружено файлов и какого размера (Рис. 12).

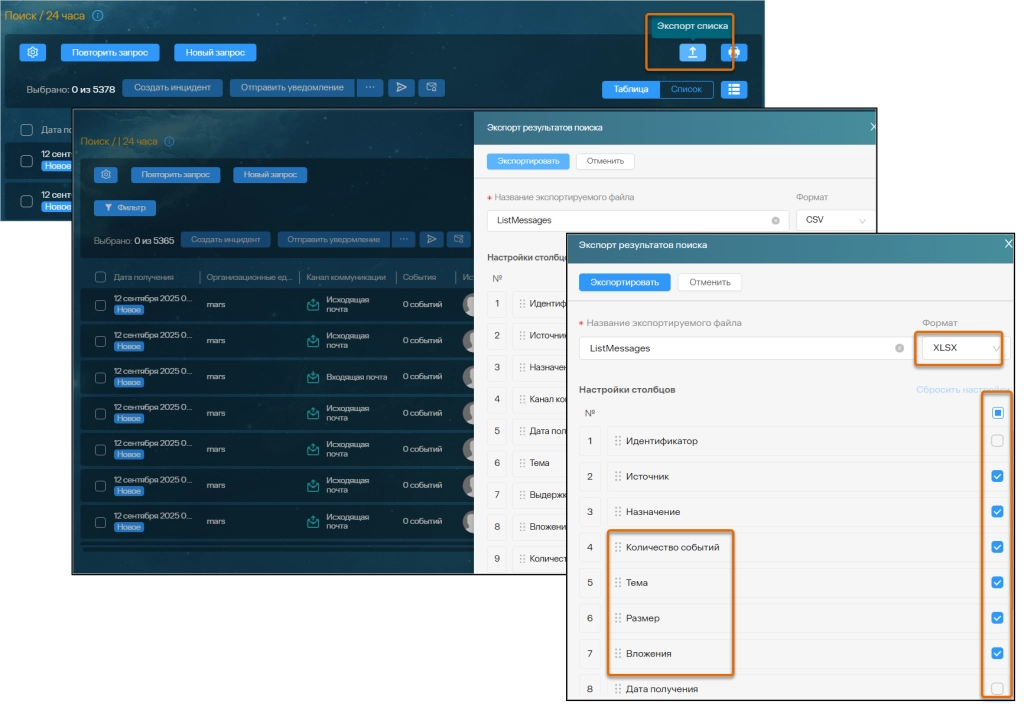

1.2.3.2. Экспорт результатов поиска в виде отчета – теперь для всех типов поиска, в форматах HTML и XLSX и с возможностью указания данных для отчета

Экспорт результатов поиска теперь доступен для всех типов поиска в разделе Поиск: Быстрый поиск, Шаблоны поиска, Расширенный поиск. При этом экспортировать данные можно не только в файл формата CSV, как это было в предыдущих версиях системы, но и в HTML- или XLSX-файл. Также появилась возможность экспортировать и печатать только необходимые данные – можно сконструировать отчет, выбрав поля и порядок их отображения (Рис. 13).

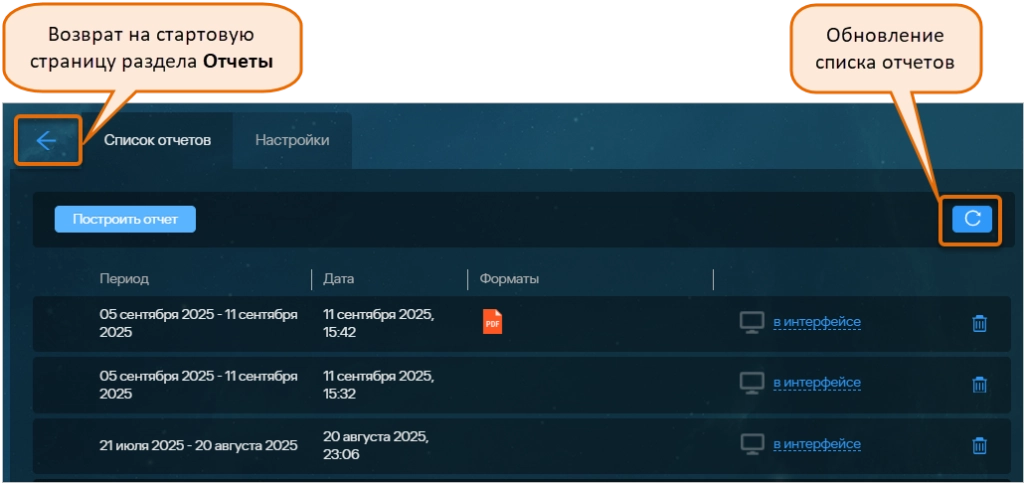

1.2.3.3. Раздел «Отчеты»: улучшение юзабилити – кнопки возврата на стартовую страницу и обновления списка отчетов, ссылки в отчетах

В разделе Отчеты → <Группа отчетов>→ Список отчетов появились кнопки для возврата на стартовую страницу раздела Отчеты и обновления списка отчетов (Рис. 14).

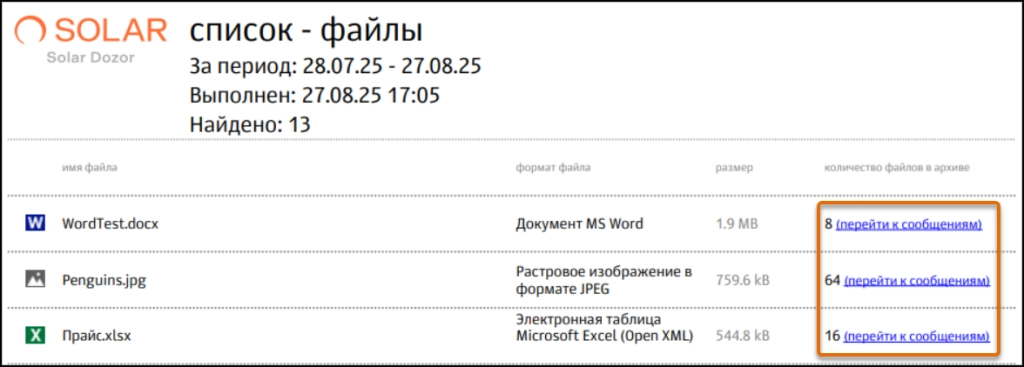

Кроме того, теперь отчеты типа Сводный отчёт по инцидентам, Тепловая карта коммуникаций, Сводный отчёт по персоне и Отчёт в виде списка формируются со ссылками на объекты системы. Например, в отчете, содержащем сведения об отправленных сотрудниками файлах, присутствуют ссылки, по которым можно перейти к списку соответствующих сообщений (Рис. 15).

2. Улучшения и доработки

В Табл. 1 приведен обзор доработок системы, реализованных в Solar Dozor версии 8.2.

Табл. 1. Обзор доработок системы

|

Доработка |

Краткое описание |

|---|---|

|

Обновление версий OpenSearch, Cassandra и Redis |

Теперь в системе используются поддерживаемые разработчиками актуальные версии программных продуктов:

|

|

Endpoint Agent для Windows и Linux: использование нескольких ICAP-серверов для отправки данных |

Теперь в случае отправки Агентом по ICAP сведений о действиях сотрудников на РС, эти данные можно оперативно получать и при наличии проблем с каким-либо ICAP-сервером – в параметре Отправка данных по ICAP можно указать несколько URL (IP и/или несколько FQDN-записей). Если текущий ICAP-сервер недоступен, то агент переключится на следующий в перечне. При этом перезапуск РС или агента не требуется. Формат для задания нескольких ICAP-серверов: <URL сервера1>;<URL сервера2>;… ;<URL сервераN> |

|

Расширение списка ОС, на которых гарантируется работа сервера Solar Dozor |

Список операционных систем, под управлением которых может функционировать сервер Solar Dozor, пополнился Альт Сервер 10.2 |

|

Расширение списка ОС, на которых гарантируется работа модуля Endpoint Agent |

Расширен список операционных систем, под управлением которых может функционировать Endpoint Agent для Linux – добавились:

|

Под нашей защитой

Узнайте больше о Solar Dozor

Самые важные новости кибербезопасности у вас в почте

Выберите темы, на которые бы вам было интересно получать новости.

Запросить консультацию

Защитите бизнес

от штрафов по 420‑ФЗ

Получите запись вебинара от юриста «Солара» с понятными шагами для снижения риска утечек персональных данных. Все решения можно внедрить всего за неделю.

Что вы узнаете из записи:

- Ключевые требования 420-ФЗ и примеры реальных нарушений

- Алгоритм защиты данных: от политики до технических мер

- Чек-лист для аудита и шаблон уведомления об инциденте

Для просмотра контента вам нужно авторизоваться на сайте. Для этого заполните свой мейл