Система учета рабочего времени: как выбрать и на что обратить внимание

Узнать больше05.06.2023

Организации усиленно пытаются защитить информационную инфраструктуру от киберпреступников, часто упуская из фокуса сотрудников и других лиц, которые имеют доступ к корпоративным сетям и данным. Они могут стать внутренними нарушителями (инсайдерами) и своими действиями (или бездействием) навредить компании. Разберемся, кого стоит опасаться, как распознать и предотвратить угрозу.

Кто такой внутренний нарушитель

Внутренний нарушитель — лицо, которое в момент начала угрозы находилось внутри информационной сети организации. Им может быть:

Сотрудник, имеющий доступ к защищаемым данным.

Работник, допущенный в помещение, где хранятся и обрабатываются конфиденциальные сведения.

Лица, которым поручено обслуживание информационных систем и технических средств компании.

Доверенные лица компании.

Студенты-практиканты, которые уже имеют доступ к внутренним системам и данным организации, однако в силу недостаточного опыта могут по незнанию или неосторожности нарушить правила.

Таким образом, нарушителями становятся люди, у которых изначально есть доступ к информации, или те, кто может легко им завладеть. Эти лица также могут действовать по поручению и инструкциям внешних злоумышленников, становясь жертвами социальной инженерии. Наиболее опасным видом внутренних нарушителей являются привилегированные пользователи. К ним относятся те сотрудники, которые имеют неограниченный доступ к системе и любым данным организации.

Цель внутренних нарушителей — использовать украденную конфиденциальную информацию с корыстным умыслом: применить ее в своих интересах или выгодно продать.

Внутренний и внешний нарушитель – в чем разница?

Внутренний злоумышленник в момент инцидента находится в информационном периметре компании, внешний – за его пределами.

Кто может быть внешним нарушителем:

Киберпреступные организации, которые нацелены завладеть конфиденциальными сведениями.

Конкуренты, желающие украсть идеи или даже устранить соперников на рынке.

Недобросовестные партнеры, которые хотят получить выгодный проект без участия организации – жертвы атаки.

Государственные разведывательные службы, действующие в целях изучения подноготной организации.

Физические лица, преследующие корыстные цели или желающие навредить компании.

Еще одна разница между нарушителями: у внутреннего уже есть доступ к системам и данным, а внешнему нужно сначала его получить. При этом инсайдеры иногда сотрудничают с внешними злоумышленниками, действуя по их инструкциям.

Классификация внутренних нарушителей

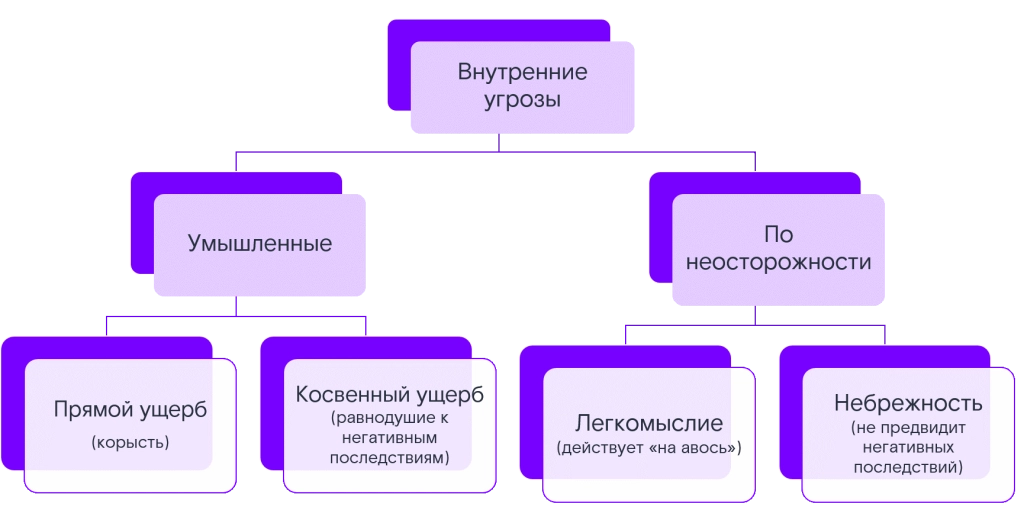

Классификация внутренних нарушителей строится на основе модели внутренних угроз. Она представлена на рис. 1.

Рис. 1. Модель внутренних угроз

Опираясь на разновидности внутренних угроз, нарушителей можно разделить на четыре группы:

Корыстные – лица, использующие свои привилегии в информационной сети с целью получения материального дохода или нематериальных выгод от нелегального использования корпоративных данных. Главная цель таких инсайдеров – нанести прямой ущерб организации и заработать.

Равнодушные – лица, которые также действуют умышленно, но равнодушны к негативным последствиям для компании. Такие нарушители обычно мотивированы только на личную выгоду.

Легкомысленные – лица, которые действуют неосторожно, но в своих целях. Например, перед увольнением из компании могут скопировать и унести с собой все свои наработки, документы, клиентскую базу.

Небрежные – лица, действующие по неосторожности и не предвидящие негативных последствий. Например, они могут случайно не туда отправить конфиденциальные данные, перейти по ссылке из фишингового письма и т. д.

Чаще всего нарушителем становятся непреднамеренно. Человек может даже не подозревать, что случайно открытая им подозрительная ссылка привела к утечке важных данных.

Также имеет место так называемая вербовка. Конкуренты или лица, желающие навредить компании, ищут слабое звено – недовольного уволенного сотрудника или готового на предательство действующего работника. Затем они втираются к ним в доверие или запугивают их, вынуждая сотрудничать. Если это срабатывает, завербованный фигурант выдает злоумышленникам конфиденциальную информацию или предоставляет свои учетные данные.

Угрозы от внутренних нарушителей

Нарушители, имеющие легальный доступ к корпоративным данным, могут похитить информацию следующими способами:

Скопировать данные на флешку или любой другой съемный носитель.

Переслать по email.

Передать через файлообменники, облачные хранилища и другие сторонние веб-ресурсы.

Распечатать на принтере.

Отправить через мессенджеры и т. д.

Пожалуй, самый элементарный способ, который при этом трудно выявить, – визуальный съем информации. Злоумышленник может понадеяться на собственную зрительную память или воспользоваться техническими средствами (фотоаппаратом или камерой).

Профилактика внутренних угроз

Чтобы минимизировать риски внутренних угроз, необходимо регулярно работать с персоналом. Некоторые компании используют агрессивные методы запугивания или внедряют регулярное тестирование на полиграфе. Да, эти способы показывают эффективность, но приводят сотрудников к стрессу, что неизбежно сказывается на их работоспособности. Есть более действенные способы, например:

Профилактический поиск потенциальных внутренних нарушителей. Он строится вокруг поведенческого анализа пользователей, который выявляет маркеры готовящихся утечек, признаки мошенничества и склонность к нарушениям политик безопасности. Например, в DLP-cистеме Solar Dozor есть такое понятие, как «индекс уязвимости», который отражает степень риска совершения случайных и/или намеренных нарушений правил информационной безопасности со стороны сотрудника.

Развитие корпоративной культуры. Каждый сотрудник должен чувствовать себя важным звеном компании, причастным к ее успехам. В этом случае работники будут более мотивированными и с меньшей долей вероятности пойдут на нарушения.

Постоянное обучение сотрудников основам киберграмотности. Самый простой пример – научить сотрудников распознавать фишинговые письма.

Разграничение доступа к данным, внедрение модели Zero Trust. Иногда конкретному сотруднику для работы совершенно не нужны привилегии, которыми он наделен.

В комплексе с организационными мерами хорошо работают программные решения для защиты корпоративной информации. Их набор зависит от чувствительности данных, которые нужно защищать.

Инструменты защиты от действий внутренних нарушителей

Сложность противостояния внутренним нарушителям связана с невозможностью запретить доступ к информационной инфраструктуре. Однако организация может грамотно разграничить права доступа сотрудников к конфиденциальным данным, опираясь на принципы модели Zero Trust, а также внедряя средства контроля привилегированных пользователей.

Говоря об инструментах защиты от действий внутренних нарушителей, следует отметить концепцию People-Centric Security. Она предполагает концентрацию внимания службы безопасности не на движении информации, а на сотрудниках, их связях, фактической роли в коллективе, характере коммуникаций, поведении и особенностях работы с защищаемой информацией.

Маркеры нарушителя, которые необходимо отслеживать:

Изменения в поведении, например снижение вовлеченности в трудовой процесс, рассеянность, посещение в рабочее время социальных сетей, развлекательных сайтов и т. д.

Отклонения от стандартного алгоритма работы с информационными системами и данными.

Чтобы защититься от внутренних угроз, компании необходимо специализированное программное обеспечение, способное фиксировать и анализировать поведение пользователей. Профилактическими беседами с персоналом и физическим контролем не обойтись, особенно если речь идет о крупных организациях и территориально распределенных структурах.

Основной инструмент защиты от внутренних угроз – DLP-системы (Data Leak Prevention). Решения этого класса блокируют утечку конфиденциальных данных, выявляют признаки мошенничества, анализируют поведение пользователей и обнаруживают потенциальных нарушителей политик информационной безопасности. Например, в DLP-системе Solar Dozor реализован модуль UBA (User Behavior Analysis), который в реальном времени анализирует историю коммуникаций каждого сотрудника и строит профиль его нормального поведения, а также ищет работников, чье поведение подпадает под значимые для организации паттерны поведения. Таким образом, Solar Dozor позволяет выявлять сотрудников в группах риска и вести их точечный мониторинг.

Заключение

Внутренние нарушители могут действовать незаметно и потенциально нанести больший ущерб, чем внешние злоумышленники, потому что они уже имеют определенную степень доверительного доступа и представление о конфиденциальных сведениях организации. Поэтому необходимо использовать комплексный подход к обеспечению безопасности, который бы включал следующий набор средств мониторинга и защиты (но не стоит ограничиваться этим списком):

Системы предотвращения утечек данных (DLP-системы).

Контроль и управление доступом к неструктурированным данным (DCAP-системы).

Управление учетными записями и правами доступа (IdM, IGA).

Контроль привилегированных пользователей (PAM).

Технология единого входа (SSO, Web SSO).

Антифрод-системы.

Технологии мониторинга обращений к базам данных и бизнес-приложений (DAM-системы).

Технологии контроля данных в облачных сервисах (Cloud Access Security Broker, CASB).

Технологии маркировки конфиденциальных данных.

Технологии в области мультифакторной аутентификации (MFA).

Технологии управления мобильными устройствами и приложениями (Enterprise Mobility Management, EMM).

Технологии шифрования данных на конечных устройствах пользователей и т. д.

Самые важные новости кибербезопасности у вас в почте

Выберите темы, на которые бы вам было интересно получать новости.

Для получения бесплатной консультации заполните форму ниже и отправьте заявку. Наш менеджер свяжется с вами в ближайшее время.