ГК «Солар» представляет аналитику по инцидентам, выявленным командой центра противодействия кибератакам Solar JSOC в 2024 году. В фокусе внимания экспертов – около 300 организаций из разных отраслей экономики: госсектор, финансы, нефтегазовая отрасль, энергетика, телекоммуникации, крупный ритейл. Все компании представляют сегмент Large Enterprise и Enterprise c количеством сотрудников от 1000 человек, оказывают услуги в разных регионах страны.

В отчет вошли агрегированные данные об атаках на компании, подключенные к сервису мониторинга киберинцидентов Solar JSOC. Все описанные атаки – это инциденты, которые были подтверждены заказчиками как нелегитимные действия. Аналитика не учитывает информацию о клиентах управляемых сервисов кибербезопасности Solar MSS (включая магистральный Anti-DDoS и WAF), результаты услуг по расследованию киберинцидентов и данные с сенсоров и ханипотов.

Как злоумышленники атаковали компании?

Всего за 2024 год мониторинг Solar JSOC выявил более 31 тыс. атак (инцидентов, подтвержденных заказчиком). Это в целом соответствует показателям 2023 года.

Распределение инцидентов по кварталам в 2024 году (тыс. шт)

Ниже представлена статистика по наиболее распространенным типам инцидентов. Обо всех попытках атак, зафиксированных мониторингом Solar JSOC, заказчики были уведомлены и приняли соответствующие меры, чтобы не допустить негативных последствий.

Распределение всех инцидентов по типам в 2024 году

Распределение всех инцидентов по типам в 2023 году

Заражение вредоносным ПО

В отчетном периоде наибольшее число киберинцидентов, в том числе и с высокой степенью критичности, связано с заражением вредоносным ПО. В большинстве случаев это ситуации, когда антивирусное ПО, подключенное к мониторингу SOC, выявило в инфраструктуре зараженный объект, который невозможно удалить. Например, в случае, когда у антивируса недостаточно прав на удаление подозрительного файла или зараженный объект уже занят каким-то процессом. Тогда требуется ручное удаление всех вредоносов. В таком случае своевременный детект ВПО позволяет не допустить развития атаки и уберечь бизнес от фатальных последствий.

Различные вредоносы остаются актуальной проблемой для российских компаний по ряду причин. Во-первых, основным каналом доставки ВПО остается фишинг, несмотря на все усилия по повышению киберграмотности населения и развитию ИБ-решений по защите почты. Во-вторых, растет сложность используемого злоумышленниками вредоносного ПО. Все чаще в атаках на российские инфраструктуры встречаются уникальные образцы, написанные под конкретную компанию, обладающие функциями сокрытия своего присутствия и даже отключения антивирусной защиты. К тому же злоумышленники используют новые технологии, такие как искусственный интеллект и машинное обучение для разработки более совершенного, «умного» и неуловимого для антивируса (0-day) ВПО.

Компрометация ИС по информации Threat Intelligence

Отдельно выделена категория инцидентов, которая относится к индикаторам компрометации TI. Их доля составила 5% в 2024 году, но если смотреть динамику по кварталам, то к концу года произошел значительный рост подобных атак. Подобные сработки мониторинга указывают на то, что в системах компании обнаружены известные индикаторы компрометации. Это достаточно точный признак, который указывает, что злоумышленник преодолел ИТ-периметр и пытается развить атаку. Поэтому данная категория инцидентов крайне важна, и компаниям стоит внимательно изучать подобные алерты, поступающие со стороны SOC. А рост инцидентов говорит о важности использования технологий Threat Intelligence и ретроспективной проверки Threat Hunting.

Срабатывание сигнатуры сенсоров SOC

В эту категорию попадают инциденты, выявленные NTA (система анализа сетевого трафика) и EDR (система обнаружения угроз на конечных точках). Это значит, что кибератаки становятся продуманнее и сложнее, они обходят стандартные средства защиты и мониторинга. Поэтому нужны более специализированные системы выявления угроз. В частности, NTA позволяет выявить такие угрозы, как устройства, нелегитимно подключенные к сети компании, передача опасных файлов по корпоративной сети или выгрузка документов с коммерческой тайной, вредоносное ПО, пропущенное антивирусом. А в поле зрение EDR попадают, например, вредоносные скрипты до момента их запуска или присутствие резидентного прокси на хостах.

Эксплуатация уязвимостей

Попытки проникнуть в сеть жертвы через эксплуатацию найденных уязвимостей составляют 8% зафиксированных в отчетном периоде инцидентов. Инцидент предполагает, что злоумышленники пытаются найти уязвимости в программном обеспечении, которое используют компании.

Несмотря на небольшое снижение доли год к году, эксплуатация уязвимостей остается актуальной по ряду причин. Во-первых, далеко не все компании ведут регулярный патч-менеджмент и оперативно закрывают найденные на своей сети недостатки. Также последние пару лет у российских организаций возникают сложности с обновлением иностранного ПО, так как многие вендоры прекратили поддержку продуктов в России. Использование отечественного софта также сопряжено с рисками. В частности, это повышение числа уязвимостей за счет использования open- source компонентов и отсутствия высоких требований к безопасности у небольших разработчиков ПО.

Веб-атаки

Данный тип инцидента говорит о том, что злоумышленники пытались просканировать онлайн-ресурсы (сайты, веб-приложения) организации на наличие уязвимостей. Веб-атаки направлены на логику самого веб-приложения, когда злоумышленники пытаются использовать уязвимости, которые есть на сайте.

Мониторить веб-атаки необходимо, так как сканирование на уязвимости обычно является подготовкой к кибератаке и предшествует проникновению злоумышленника в инфраструктуру. Всего в 2024 году на подобные атаки пришлось 8% всех инцидентов.

Инциденты с высокой степенью критичности

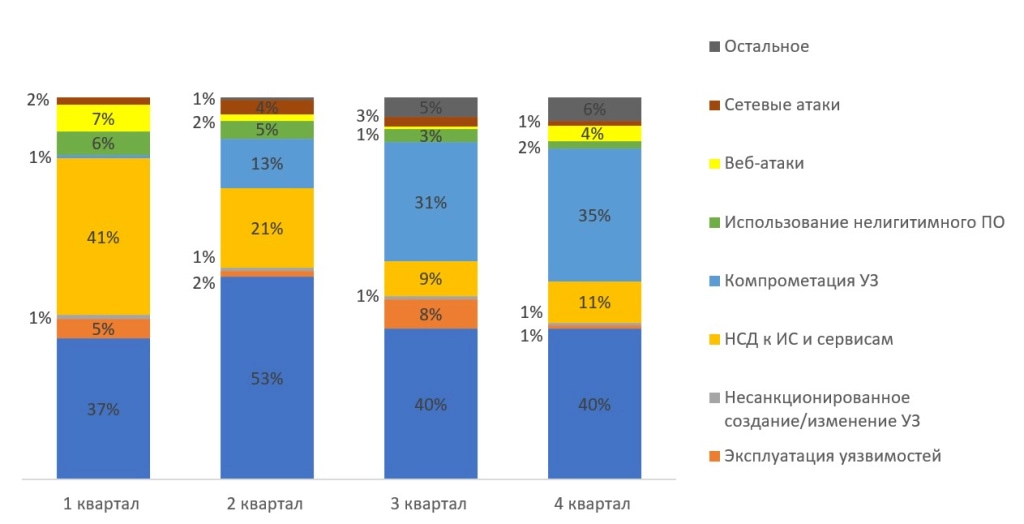

Распредение высококритичных инцидентов в 2024 году

Инциденты с высокой степенью критичности могут привести к значительному как финансовому, так и репутационному ущербу для бизнеса (например, длительные простои, прерывание ключевых бизнес-процессов и деятельности в целом). В минувшем году их доля составила около 5% в общем объеме зафиксированных атак. Годом ранее этот показатель составлял 2%.

Причиной большинства таких инцидентов стали попытки заражения организации вредоносным ПО. В топ-3 также вошли несанкционированный доступ к системам и сервисам, компрометация учетных записей.

При этом на несанкционированный доступ к информационным системам и серверам в 1 квартале приходилось 40%

зафиксированных инцидентов, а к концу года их число сократилось до 10%. В то же время виден очевидный рост

количества инцидентов, связанных с компрометацией учетной записи: к концу года их доля выросла до 35%. К

данной категории инцидентов относятся сценарии выявления угроз, такие как: аутентификация под неиспользуемой учетной

записью, использование скомпрометированных УЗ, записей уволенного сотрудника, аномальная длительность интерактивной

сессии, удаленный доступ под неиспользуемой учетной записью и многие другие.

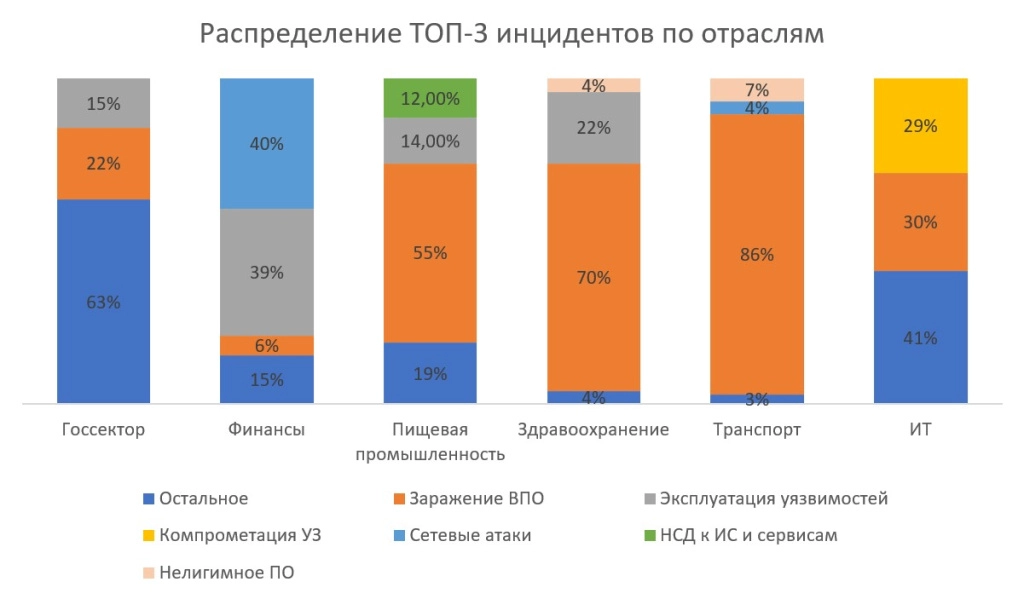

Ключевые отрасли и киберугрозы

В 2024 году половина всех инцидентов ИБ была зафиксирована в госсекторе. Это объясняется популярностью этой отрасли у киберпреступников. Различные ведомства, муниципальные учреждения, общественные организации и т.п. содержат множество персональных данных граждан и ценную государственную информацию, доступ к которой всегда интересовал злоумышленников. Кроме того, атаки на госсектор всегда привлекают общественное внимание и любые деструктивные действия хакеров вызывают негодование и панику в обществе – к чему часто и стремятся хакеры (особенно хактивисты). Также в топ-3 наиболее атакуемых отраслей входят финансовый сектор и транспортная отрасль.

Распредление инцидентов по отраслям в 2024 году

Для многих отраслей основной проблемой является заражение вредоносным ПО. Данные центра исследования угроз Solar 4RAYS указывают на то, что ключевой угрозой для всех отраслей являются средства удаленного доступа (RAT). В зависимости от функциональности такие вредоносы позволяют злоумышленнику дистанционно управлять атакованной системой (менять и выгружать данные, делать скриншоты, менять настройки оборудования и т.п.). Также злоумышленники часто используют в своих атаках ВПО для построения ботнетов и вирусы-стиллеры, которые в автоматическом режиме крадут информацию из атакованной системы.

Однако ВПО лидирует не во всех отраслях. Например, финансовая сфера уже много лет уделяет повышенное внимание кибербезопасности и применяет все ключевые средства защиты, поэтому атаки с помощью ВПО, скорее всего, будут оперативно зафиксированы и пресечены. Понимая это, злоумышленники стараются взламывать периметр другими способами. В отчетном периоде для отрасли наиболее актуальными стали сетевые атаки и попытки эксплуатации уязвимостей.

Также активно в атаках на банки злоумышленники применяли эксплуатацию уязвимостей в ПО. Это объясняется тем, что ИТ-периметры банков обычно хорошо защищены: чаще всего, в них нет неучтенных активов, незакрытых портов, «забытых» учеток от подрядчиков. Поэтому преодолеть периметр злоумышленники пытаются не через недостатки (возникшие по неосторожности), а через уязвимости в используемом софте.

Выводы

- Вредоносное ПО остается основной угрозой для российских организаций. Киберпреступники усложняют схемы проникновения в инфраструктуры и чаще используют кастомное ВПО. Очевидно, что базовые СЗИ не всегда готовы оперативно этому противостоять;

- В 2024 году виден очевидный рост количества инцидентов, связанных с компрометацией учетной записи: к концу года их доля выросла до 35%;

- Киберразведка, сканирование периметра – один из первых инструментов злоумышленников для понимания уязвимостей;

- На фоне усложнения кибератак все большую роль играют данные индикаторов Threat Intelligence, а также дополнительные системы защиты (NTA и EDR);

- Многие небольшие разработчики ПО не могут обеспечить себя высокой защитой от внедрения вредоносов на этапе разработки, таким образом появляются новые уязвимости, попытки эксплуатации которых приводит к увеличению инцидентов.

Скачать отчет

Самые важные новости кибербезопасности у вас в почте

Выберите темы, на которые бы вам было интересно получать новости.

Запросить консультацию

Для просмотра контента вам нужно авторизоваться на сайте. Для этого заполните свой мейл