В процессе мониторинга онлайн-площадок коммуникации киберпреступников мы обнаружили вредонос, распространяющийся по модели Malware-as-a-Service. Злоумышленники маскируют его как под пиратские версии игр, так и под программы для их взлома. ВПО имеет продвинутую функциональность стилера, которая позволяет похищать данные из браузеров, аккаунты в Steam и Discord, данные криптокошельков, а также дает возможность удаленного управления системой через UI практически без задержек. Вредонос позволяет следить за действиями жертвы как через трансляцию рабочего стола, так и через веб-камеру.

Злоумышленники в основном используют вредонос для кражи аккаунтов жертвы. Также имеется возможность подгрузки другого ВПО (блокировщиков, майнеров), а собранная личная информация, согласно отслеживаемой переписке злоумышленников, потенциально может стать инструментом шантажа или сваттинга (ложный вызов полиции на адрес жертвы).

О старой версии этого вредоноса под именем SalatStealer (по имени домена C2 или внутренней библиотеки) в марте писали эксперты компании DeXpose. Мы обнаружили канал дистрибьюторов, где ВПО распространяется под именем Webrat. Мы считаем, что Webrat остаётся актуальной угрозой, в том числе для российских пользователей, поэтому публикуем обзор его функциональности и способов противодействия.

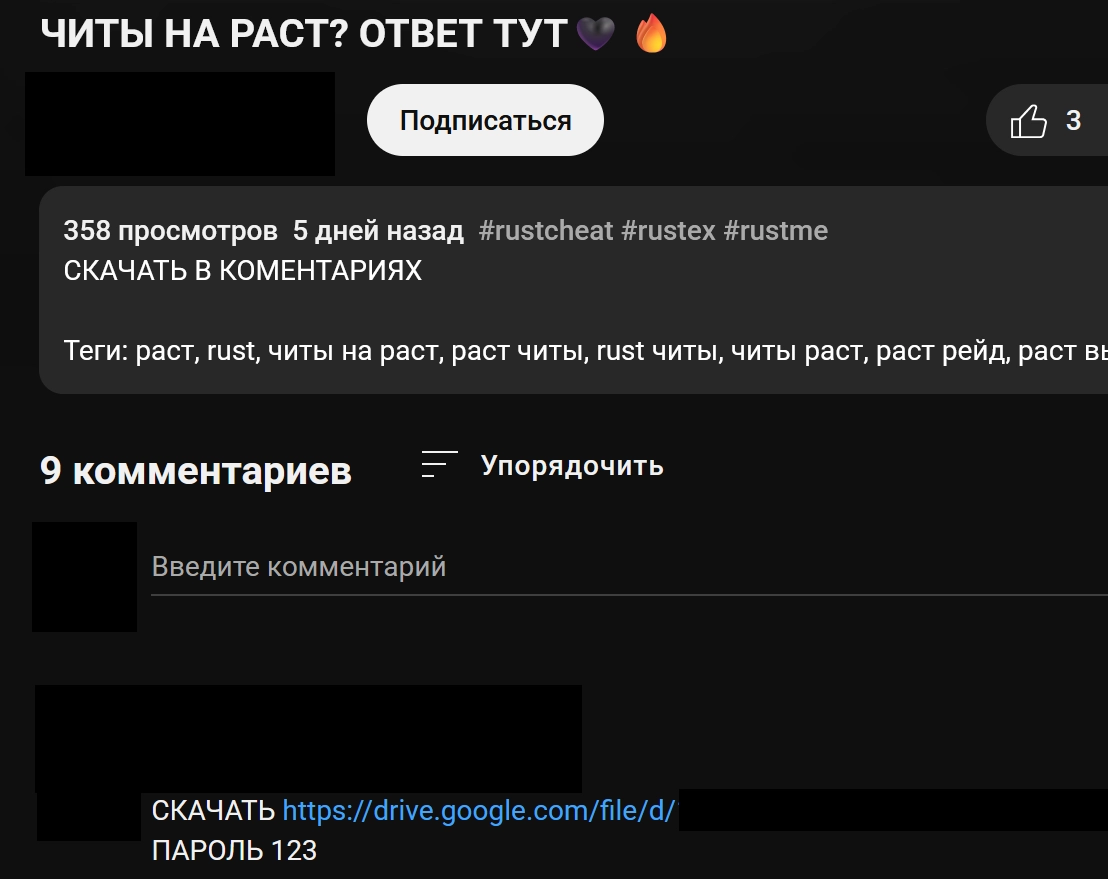

Вектор распространения

Чаще всего вредонос распространяется под видом читов на разные игры или "исправлений" заблокированных в РФ приложений, например, Discord. Злоумышленники выкладывают туториалы установки программы на YouTube, где демонстрируют работу чита\исправления и процесс установки. Как правило, для установки предлагается скачать защищенный паролем архив. Информация о нем размещается в описании видео, а сама ссылка – в комментариях.

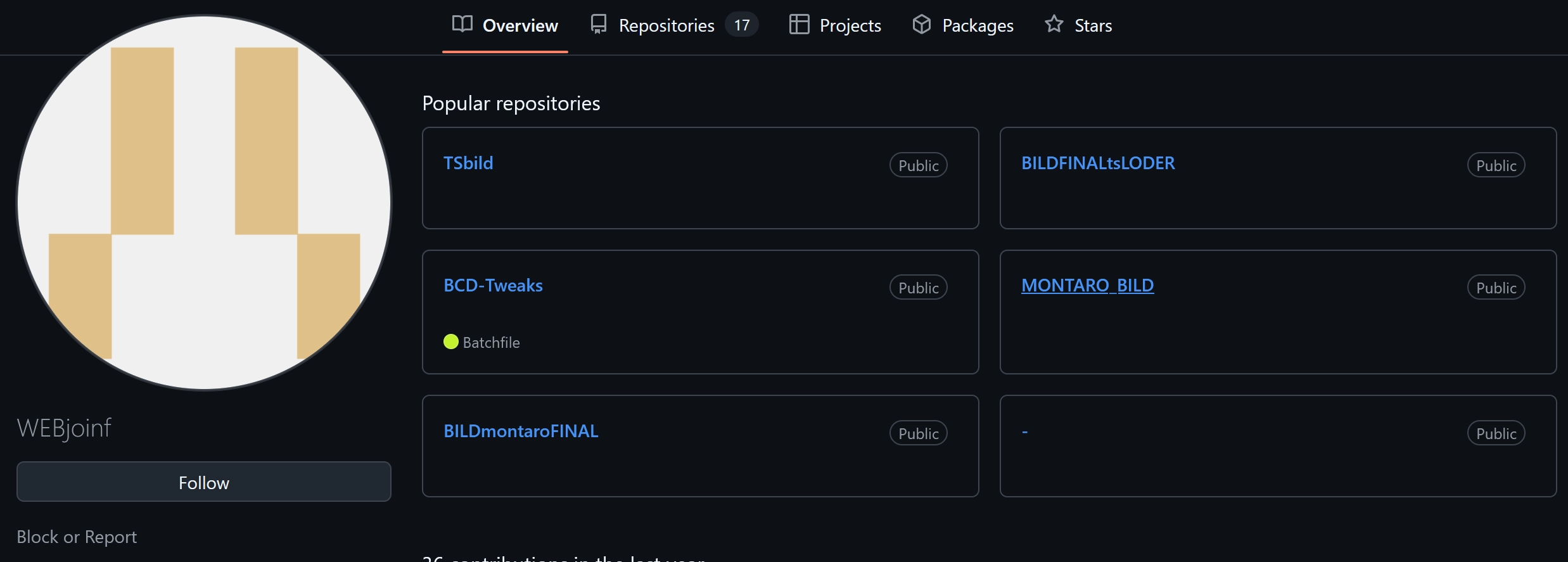

Другие операторы распространяют Webrat через Github под видом утилит. Некоторые программы имеют встроенный легитимный функционал для усыпления внимания жертвы. Несмотря на таргетирование геймеров, жертвами Webrat становятся в том числе и организации, а также пользователи пиратского ПО.

Техническое описание

Webrat обладает перечнем инструментов для управления зараженной системой. Он предоставляет как традиционную RAT функциональность (терминал, прокси, эксфильтрация файлов), так и такие функции как Hidden Desktop, продвинутый стиллер, стриминг рабочего стола, захват веб-камеры.

|

MD5 |

e71b1d05f7d3cc7228019189875fb9bb |

|

SHA1 |

d1ca14d7e5dff4c7175766bd6ef457d1d49e6b38 |

|

SHA256 |

fa35dfe91fcef8b7ec31d93301045059992352fe64c0fd1af0dd29ffd5ad2d2c |

|

File name |

CheckerByCollaps.exe |

|

File type |

PE32 executable (GUI) Intel 80386, for MS Windows, UPX compressed |

|

File size |

3.13 MB (3278336 bytes) |

Мы рассмотрели его возможности на примере отдельного образца, полученного нами в процессе хантинга, используя только исходное описание вредоноса от злоумышленников.

Закрепление в системе

При запуске Webrat отправляет информацию о компьютере жертвы, а также снимок экрана. Для соединения с С2 используется протокол QUIC. В теле вредоноса также присутствуют сертификаты для соединения с С2.

{

"1":"5", // Возможно, тип действия

"2":"4f59ef4451c49ef4b6a0136a0a3a010b6", // ID жертвы

"3": { // Данные

"adm": "false",

"bld":"gVYR1YnnUEjOvjVDYl66",

"cpu":"AMD Ryzen 7 5700",

"gрu": "Базовый видеоадаптер (Майкрософт)",

"mem":"16",

"uname":"DESKTOP-3FTQT4F\admin",

"version":"0.23.2",

"win": "Блокнот",

"winv": "Майкрософт Windows 10 Pro"

},

"4": "0"

}

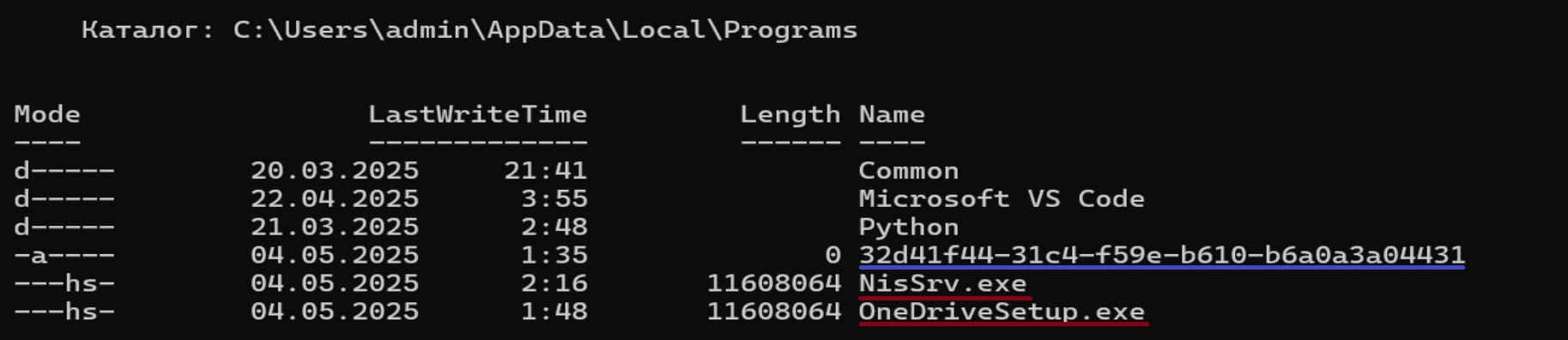

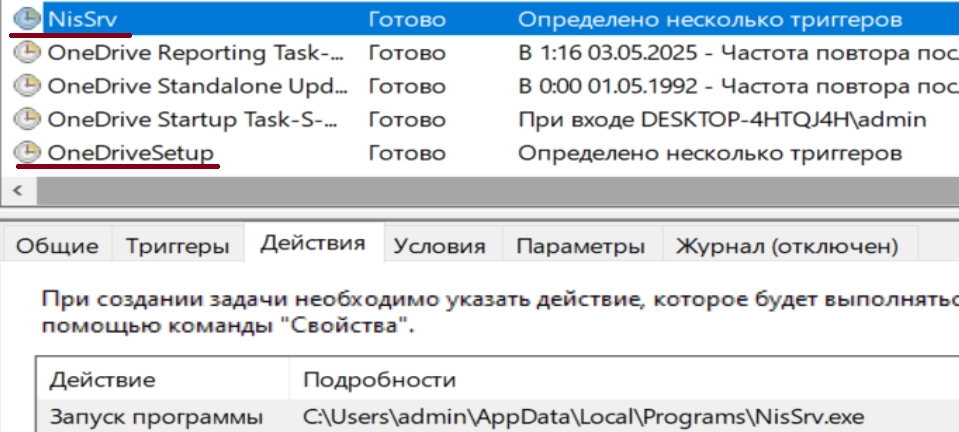

Для установки Webrat выбирает случайную папку в %localappdata%, %programfiles(x86)% или %programfiles%, а также имя случайного процесса из запущенных в системе. Закрепляется через реестр и планировщик задач. При этом может создаться сразу несколько установок (согласно install count). В директории установки создаётся файл (подчеркнут синим) c ID жертвы.

Вредонос записывает себя в реестр SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\Run. От других вредоносная задача отличается "странным" путем исполняемого файла (NisSrv.exe вместо C:\Program Files\Windows Defender\ находится в %localappdata%\Programs). Также одним из индикаторов заражения является скрытый режим исполняемого файла.

Шифрование

В Webrat используется импровизированная система шифрования, использующая два словаря подстановки и несколько модов. Словари инициализируются в начале запуска вредоноса.

def main_decrypt(chipertext, mode):

match mode:

case 0:

for j in range(dict_len):

dict_1[j] ^= dict_2[j % dict2_len]

text= main_decrypt(chipertext, 4)

return text

case 1:

cipher = AES.new(key, AES.MODE_GCM, nonce=chipertext[:12])

text = cipher.decrypt(chipertext[12:])

return text[:-16] # используется тэг

case 2:

for k in range(1, len(chipertext)):

chipertext[k] ^= chipertext[k - 1]

return chipertext

case 3:

for i in range(len(chipertext)):

chipertext[i] ^= dict_1[i % dict_len]

return chipertext

case 4:

text1 = main_decrypt(chipertext, 2)

text = main_decrypt(text1, 3)

return text

case 5:

text1 = main_decrypt(chipertext, 3)

text = main_decrypt(text1, 2)

return text

case _:

return bytearray(chipertext)

Например, для расшифровки захардкоженного адреса C2 используются моды 4 и 1 последовательно, а мод 5 используется для шифрования информации перед отправкой на C2.

Стилер

Стилер поддерживает широкий выбор различных приложений. В начале своего запуска вредонос создает маппинги приложений и путей, по которым они хранят файлы хранилища или пользовательской сессии.

|

Криптокошельки |

Браузеры |

Приложения |

Браузерные расширения |

|---|---|---|---|

|

Zcash Armory Bytecoin Jaxx Exodus Ethereum Electrum AtomicWallet Guarda Coinomi MyMonero

|

Firefox SeaMonkey Waterfox Brave K-Meleon IceDragon Thunderbird Cyberfox Pale Moon Mercury Chromium Chrome (x86) Chrome Amigo Yandex OperaGX Opera и другие |

Steam Discord Telegram

|

Authenticator Binance Bitapp BoltX Coinbase Coin98 Core Crocobit Equal Ever ExodusWeb3 Enkrypt и другие(всего 62) |

Также у вредоноса имеются отдельные функции для кражи данных сессий Discord, Steam, Telegram.

Атакующий получает архив, содержащий:

- UserInformation.txt – базовую информацию о ПК(HWID, username, имя ПК, характеристики ПК, информация о билде);

- Monitor N.jpg – фотографию монитора номер N;

- Каталог Clients\ – содержит TXT файлы с токенами Discord, Steam и т.д.;

- Каталоги Browsers\Cookies, Browsers\Logins, Browsers\Token – содержит информацию о логинах, куках и токенах;

- Каталог Extensions\ – информация о расширениях.

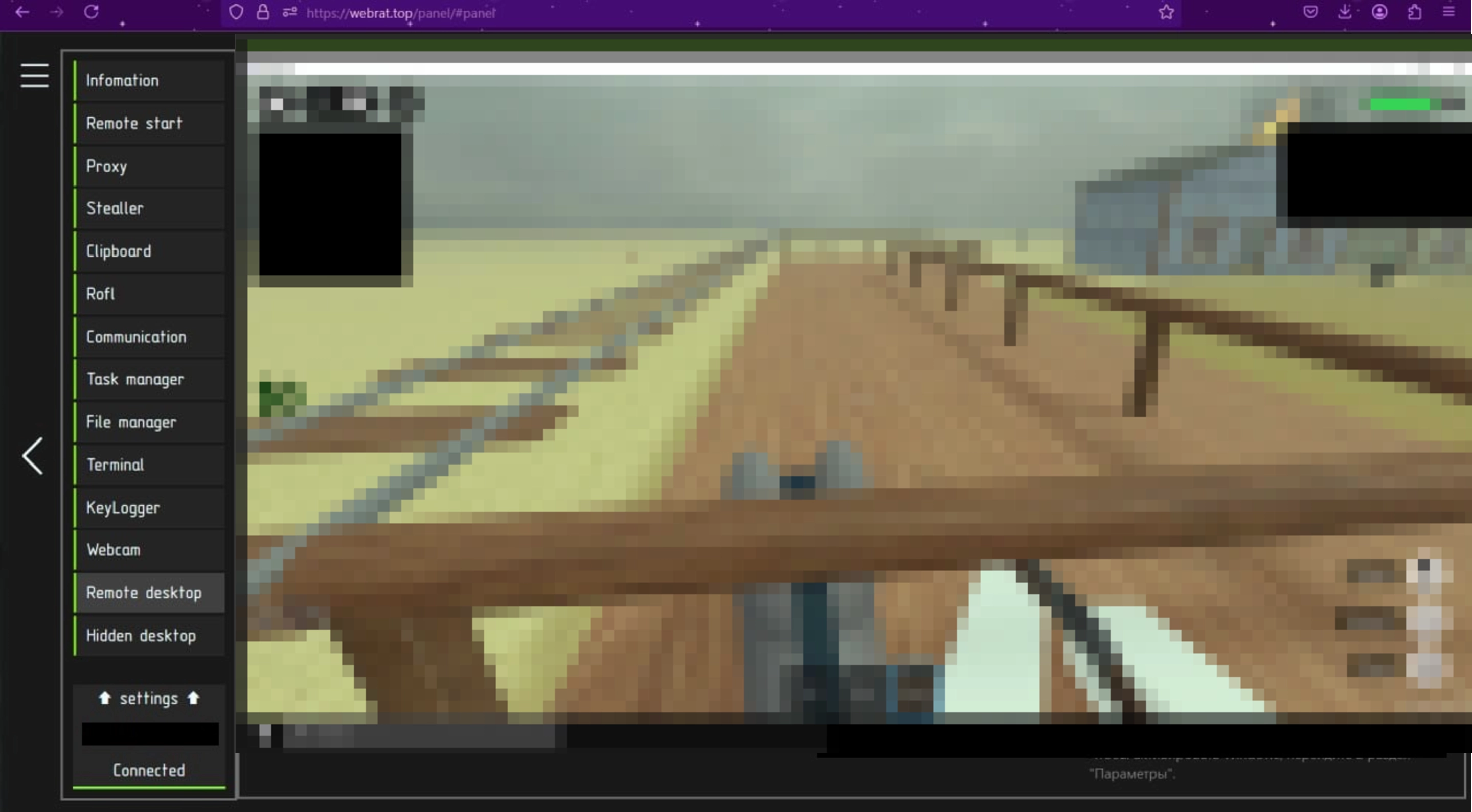

Remote desktop, Hidden desktop

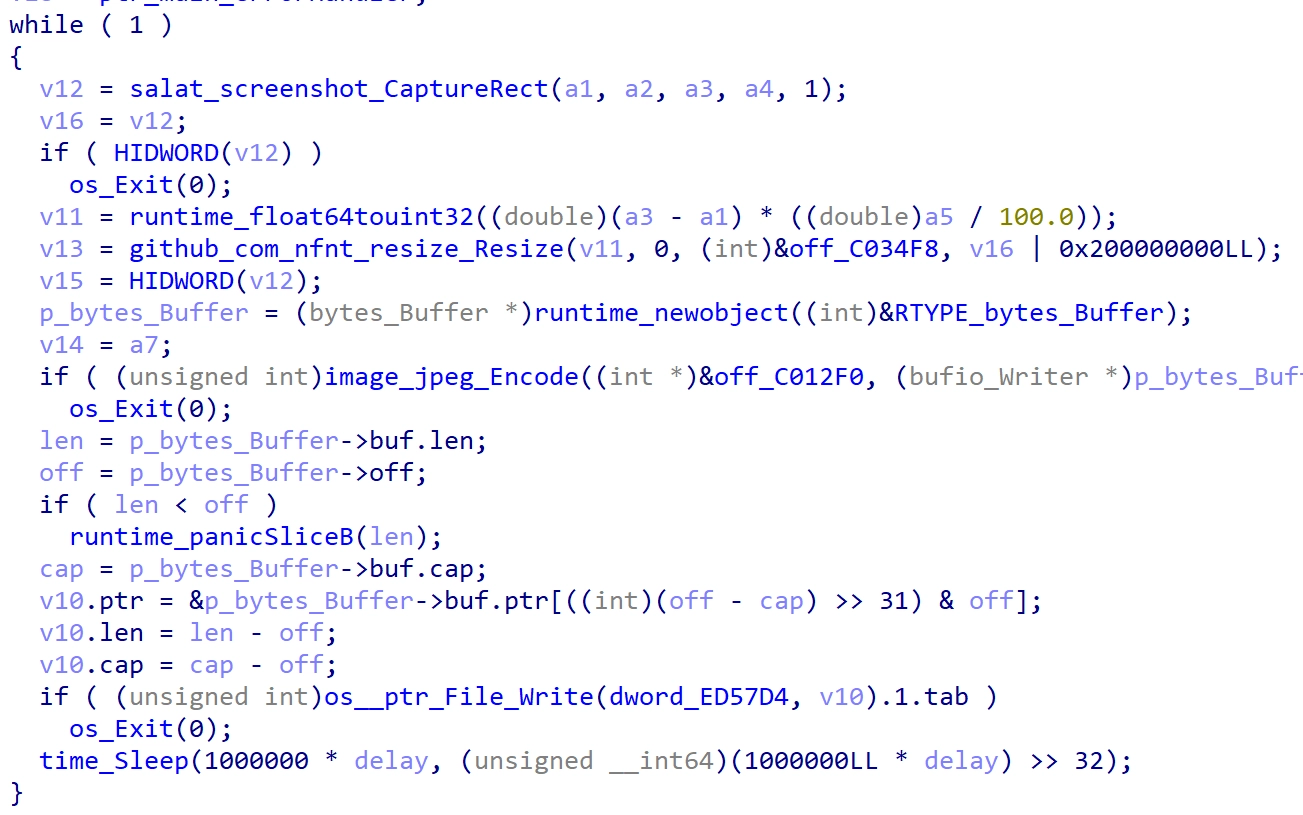

Разработчики вредоноса создали собственную библиотеку salat для захвата экрана компьютера жертв. Запуск захвата экрана осуществляется путем создания дополнительного процесса Webrat c единственным аргументом "-". Для стриминга экрана запускается WebSocket сессия.

Также существует функция Hidden Desktop, позволяющая управлять экраном в интерактивном режиме.

Слежка через веб-камеру

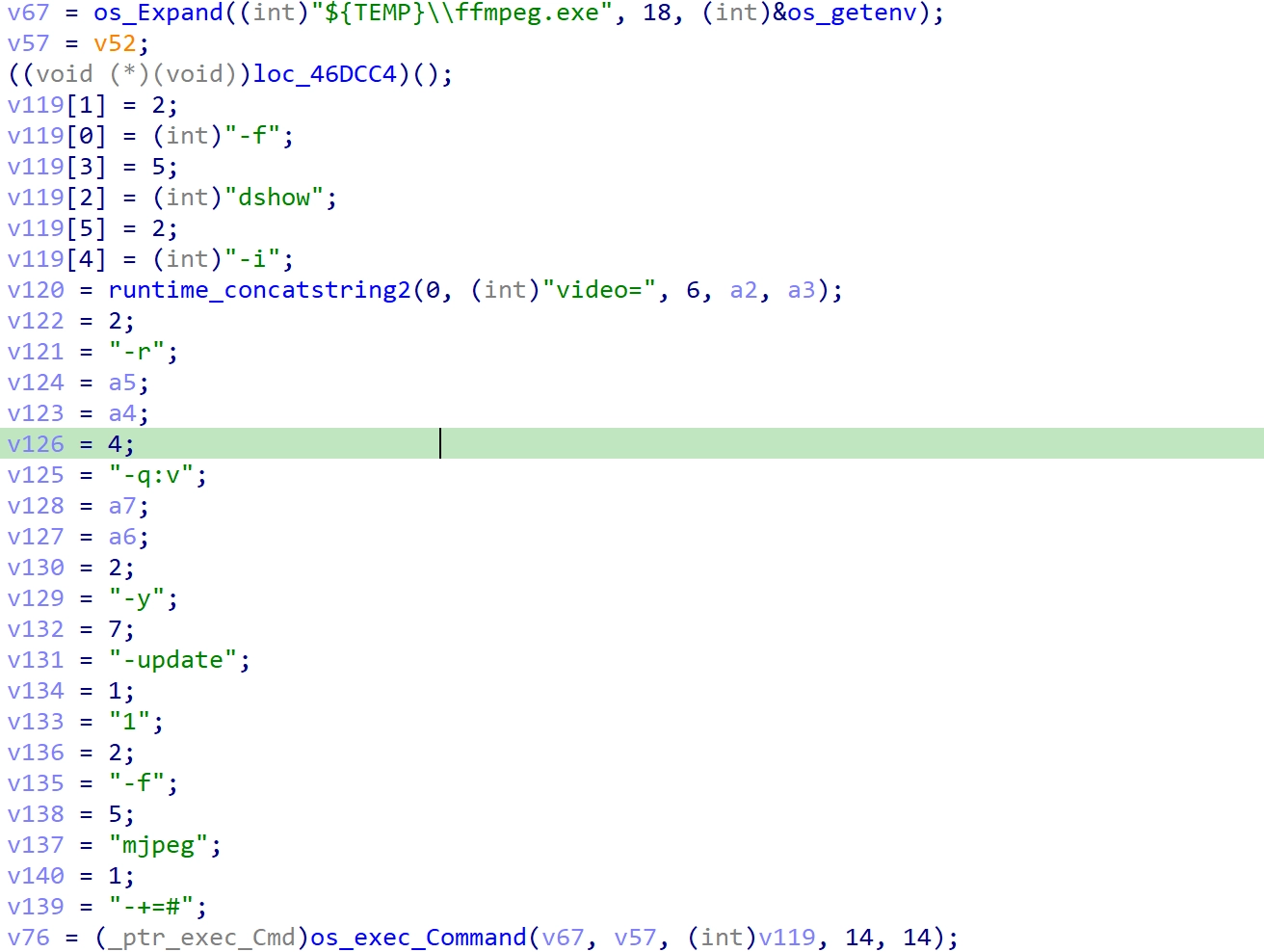

Слежка через веб-камеру осуществляется с помощью утилиты ffmpeg, через DirectShow для последующей обработки видеопотока с заданными параметрами. Видео с веб-камеры транслируется в реальном времени на панель управления вредоносом.

Также вредонос имеет функцию прослушки микрофона, что позволяет ему записывать разговоры жертвы за компьютером. Как и с веб-камерой, прослушка осуществляется с помощью утилиты ffmpeg.

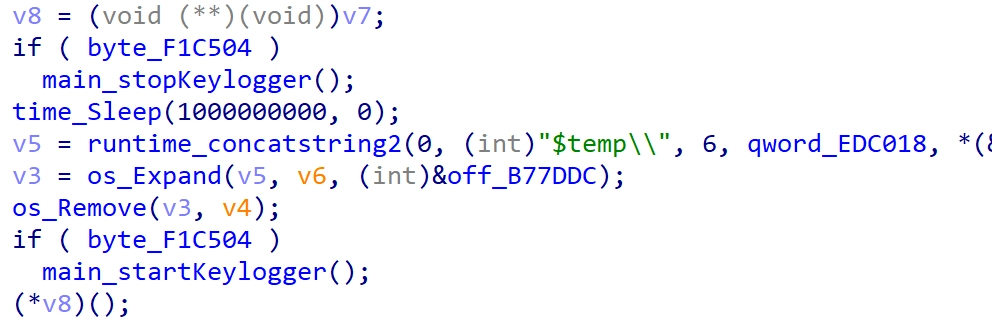

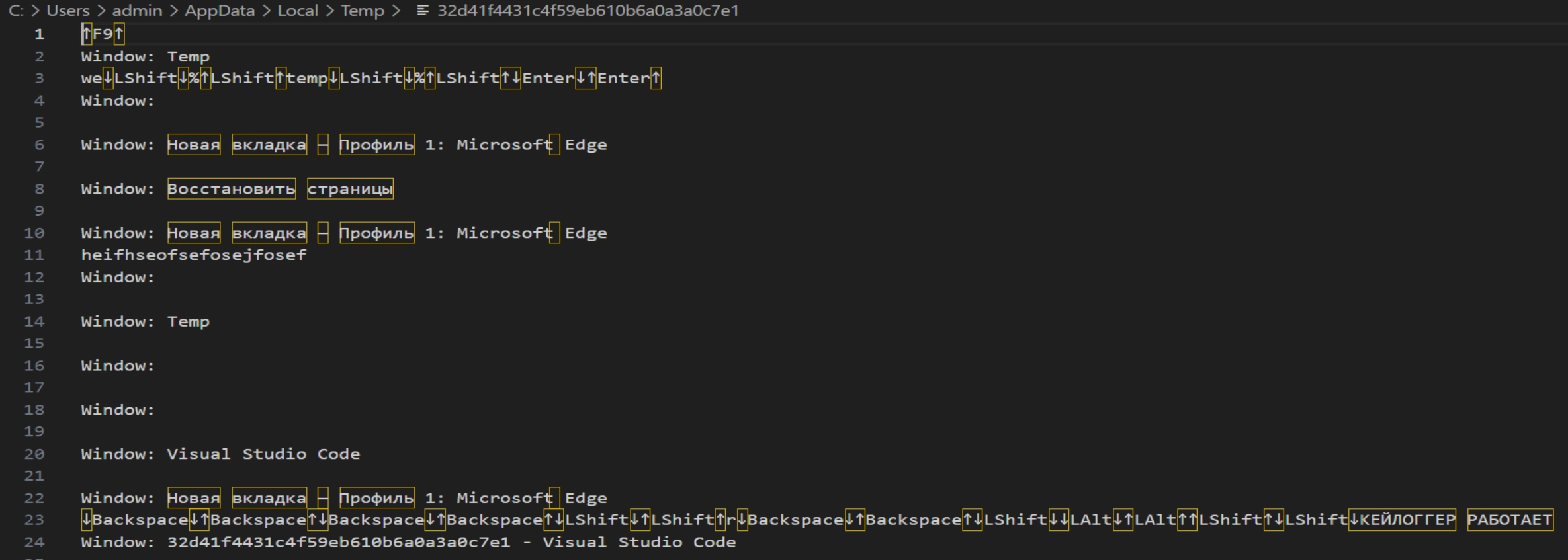

Keylogger

Webrat для запуска функциональности кейлоггера создает отдельный процесс с аргументом “k”. PID его процесса записывается в глобальную переменную.

Процесс кейлоггера запускает функцию main_runKeylogger, которая устанавливает хук на ввод с клавиатуры, а также отслеживает и логирует активное окно пользователя. Весь ввод, учитывая нажатия клавиш состояния (ctrl, shift, capslock), записывается в файл в папке %TEMP%\<id жертвы>.

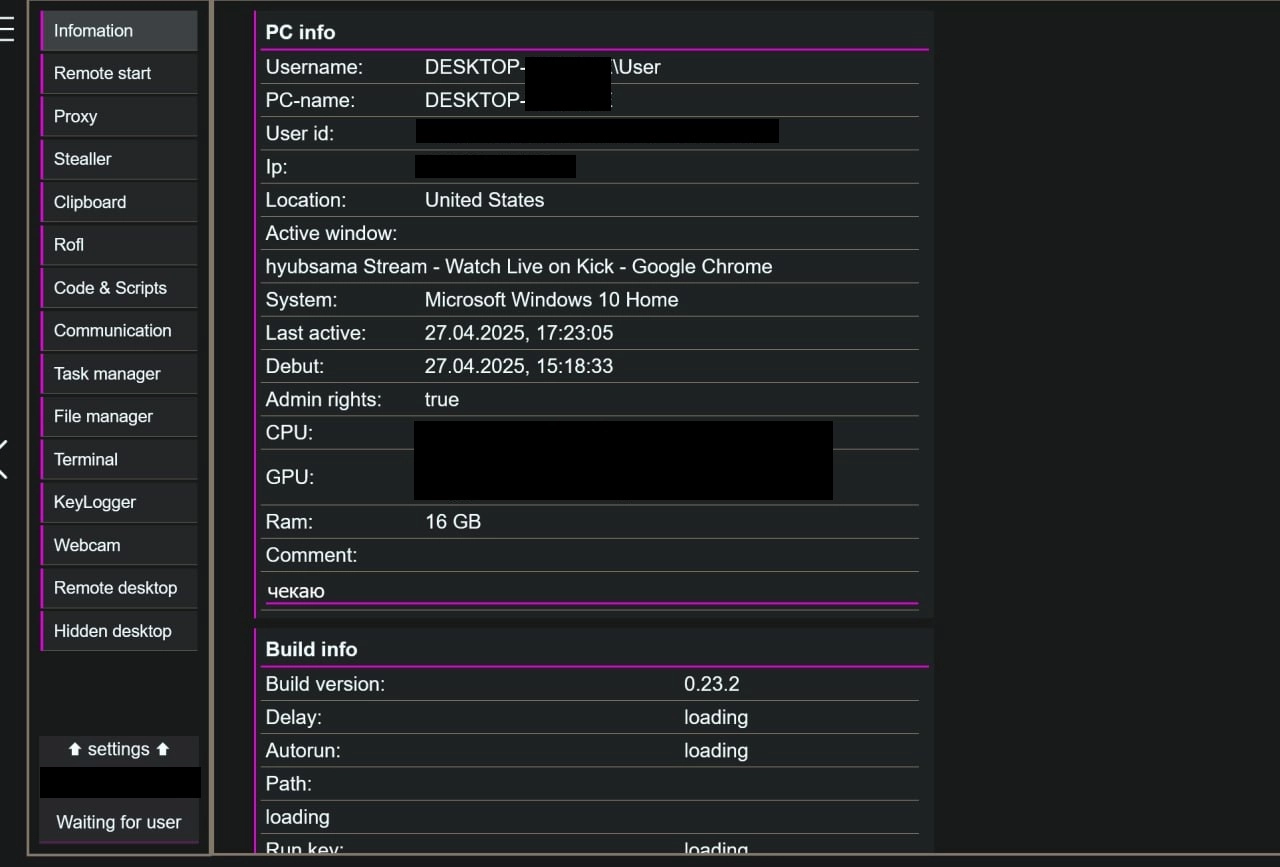

Панель управления

Для управления ВПО разработчики предоставляют веб-сервер с развернутой панелью управления. Управление подпиской на вредонос тоже осуществляется через панель, для этого существует отдельная вкладка, где можно ввести код активации. В правом верхнем углу панели отображается количество жертв:

Для доступа к функциям Webrat злоумышленнику нужно выбрать любую сессию из списка. В разделе Information приведены различные параметры ПК жертвы и самого Webrat.

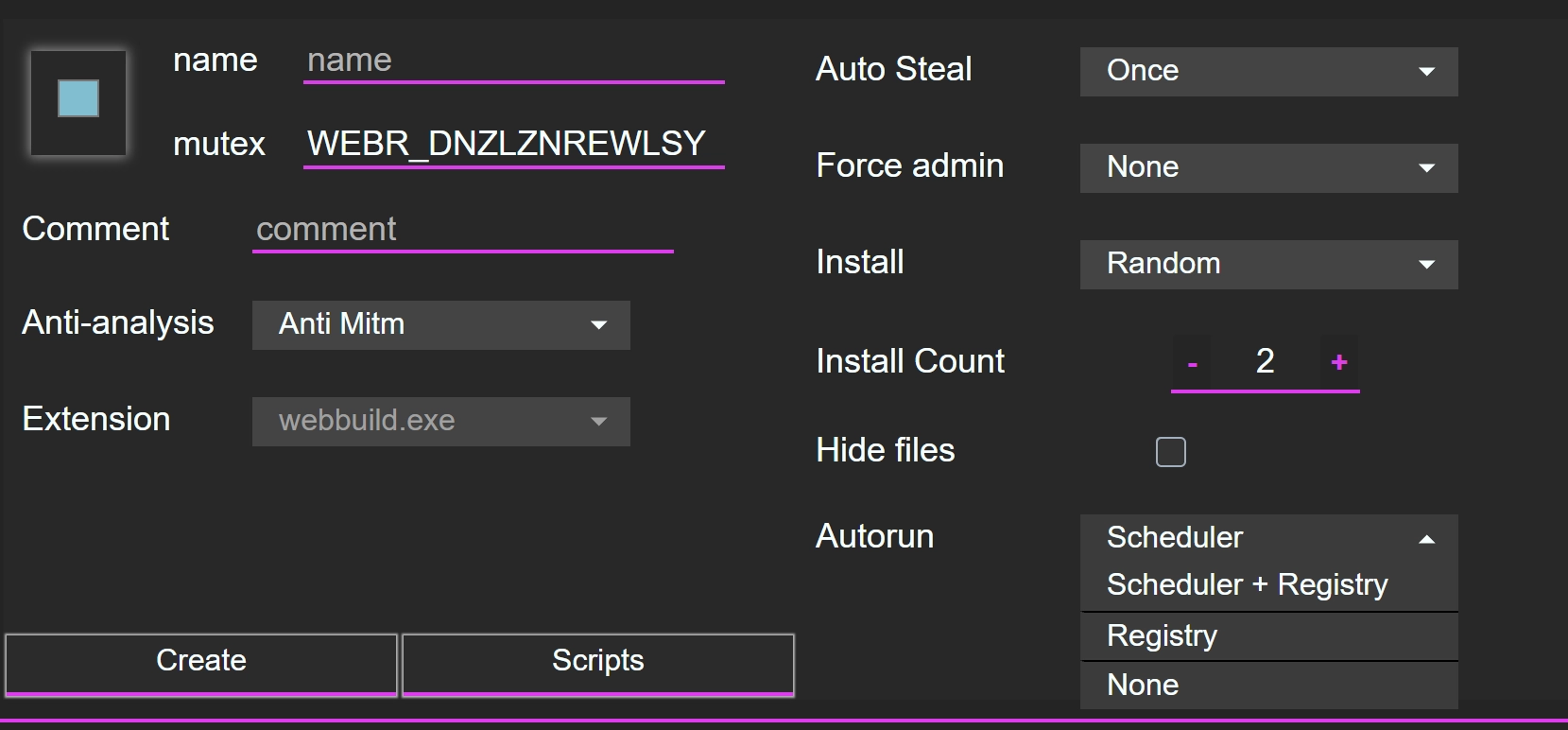

Builder

В веб-панели имеется builder для сборки ВПО с различными параметрами. Интерфейс для сборки:

При сборке можно указать следующие параметры:

- Auto Steal – параметры автоматического запуска стиллера. Может быть запущен один раз автоматически или отключён;

- Force admin – агрессивный запрос административных прав;

- Install – путь установки ВПО. Можно установить рандомный или кастомный путь.

- Install Count – количество закреплений на машине жертвы;

- Autorun – способ автозапуска (планировщик, планировщик + реестр, реестр, не закрепляться).

В интерфейсе панели существует возможность создания собственных скриптов powershell. Кнопка Scripts позволяет добавлять их для запуска после установки.

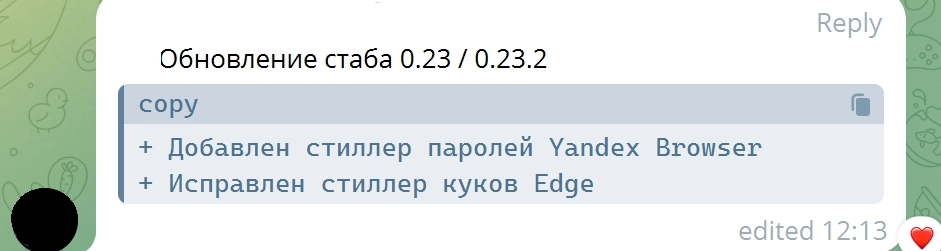

Версии Webrat

В данный момент вредонос находится в активной разработке. Нам удалось рассмотреть несколько различных версий с появление Webrat в январе 2025.

|

MD5 |

First seen ITW |

Версия |

|---|---|---|

|

73267b19ea5a39d59da18a32adf62bdf |

2025-05-04 |

0.24.1 |

|

e71b1d05f7d3cc7228019189875fb9bb |

2025-04-25 |

0.23.2 |

|

57319db8cc01e4aa93445e31908f52a0 |

2025-03-16 |

0.22.3 |

|

c37d3d5a7d0d408aa346f2a1d58e48b4 |

2025-03-18 |

0.22.1 |

|

d9e1d9613a3b7e2a3c65b1ce723ec842 |

2025-01-28 |

0.13.2 |

В процессе мониторинга беседы злоумышленников, продающих доступ, мы заметили, что с недавних пор публикуется Changelog билда. Билд находится в Beta версии:

В некоторых обнаруженных нами семплах, контактирующих с C2 Webrat, мы нашли pdb пути с именем пользователя, использующие похожий сленг:

С:\Users\ilyaz\Desktop\ТИПО СТАБ НО НЕМНОГО УРОД\main\Release\main.pdb

Заключение

Жертвами Webrat становятся невнимательные пользователи и геймеры. С помощью Webrat злоумышленники вторгаются в частную жизнь и шпионят за ничего не подозревающими пользователями через вебкамеру.

ВПО также опасно для корпоративных пользователей. Оно может быть использовано для компрометации личной жизни, переговоров в офисе и деловой информации. Стилер позволяет злоумышленникам эффективно получить всю информацию об учётных записях жертвы. Так как Webrat собирает куки и данные сессии, вход злоумышленников в аккаунт может быть незаметен для жертвы, а облачные пароли и иная двухфакторная аутентификация не спасут.

Лучшим решением для противодействия этой угрозе будет установка продвинутого антивирусного продукта. Для того, чтобы избежать заражения вредоносом, мы советуем не скачивать ПО из непроверенных источников, а также использовать актуальные данные о киберугрозах. Если вы заинтересованы в получении разведданных Solar TI Feeds, получаемых командой 4RAYS, свяжитесь с нами, чтобы подключить пилот сервиса.

IOC

Files

MD5

d9e1d9613a3b7e2a3c65b1ce723ec842

609d54e0b390c83d9bcd13ac912de7aa

5a6f5417e7756bdc0ad7fb9d589aba73

73267b19ea5a39d59da18a32adf62bdf

57319db8cc01e4aa93445e31908f52a0

c37d3d5a7d0d408aa346f2a1d58e48b4

e71b1d05f7d3cc7228019189875fb9bb

SHA1

14dbc66616f11d3ff67d7f0f965b3793fe81a23d

75b83a91dccf4a545c8fc07f4485501107ed2da4

487ff7475417430edcfa6d0b9ccb935e7208add1

ca72fc8663b2c4948db5fe1b8c11038224c7f424

0d3c9a9951155a6fbffe271710c2cc67e79b0806

146b163d7eda0cc38a4902bb1f6f90730d07008e

d1ca14d7e5dff4c7175766bd6ef457d1d49e6b38

SHA256

fd36522c45bed41c45461497f91697bf673baad8ff5b89ae84d9857694ec8326

a08a4e88bbc4752b8d06b117f2ac691be0d73d8bd8276204b16f6fb486313b28

e8b65d83ead1112fa3a667597e280c804c0d7b2f3ebf92b80b31378acdf81bdd

00697ccbc599b6c6ef599f228ab0060911dc18e45b0011f9acad7e40ec0c356d

0ceea9fce4285f11a5c0a7a789b5f031cb9baab5b4c73318f70dc07b10fa57e0

7b896bf49ab304ca7cd7408a38d64f573765df9f1c157ef274ad50d18c247816

fa35dfe91fcef8b7ec31d93301045059992352fe64c0fd1af0dd29ffd5ad2d2c

Domains

C2:

sa1at[.]ru

websalat[.]top

Панели:

webr[.]at

webrat[.]in

webrat[.]ru

webrat[.]top - не активно

webrat7e3wvk4mdh4mkw4p7yzty5hwipvmumdxiydjayfhyo2knsdcad.onion - не активно