В середине февраля текущего года специалисты центра исследования киберугроз Solar 4RAYS зафиксировали новую волну масштабной фишинговой атаки, направленной на сотрудников различных российских организаций. Cерия атак продолжается и в марте. В ходе этой кампании злоумышленники использовали известное вредоносное ПО – DarkWatchman RAT, которое представляет собой троян удаленного доступа, обладающий широким спектром функций.

На графике выше отображена динамика изменения числа резолвов доменов С2-серверов, связанных с DarkWatchman RAT. Пик, свидетельствующий о росте числа заражений, пришелся как раз на середину февраля.

DarkWatchman RAT — это вредоносная программа, разработанная на языке JavaScript и предназначенная для скрытого проникновения в системы жертв и сбора конфиденциальной информации. Основная функция трояна — кейлоггер, который незаметно фиксирует каждое нажатие клавиш на клавиатуре жертвы, позволяя злоумышленникам получать доступ к паролям, банковским данным и другой чувствительной информации. Помимо этого, DarkWatchman обладает возможностями бэкдора, что позволяет киберпреступникам удаленно управлять зараженными системами, загружать новые файлы и выполнять различные команды.

Фишинговая кампания

Первые случаи использования DarkWatchman RAT в фишинговых кампаниях были зарегистрированы еще в 2021 году. И до сих пор эксперты периодически сталкиваются с этим вредоносом в рассылках. Например, коллеги из Лаборатории Касперского писали о летней кампании 2024 года, а коллеги из BI.ZONE – про кампанию в декабре (они называют этот кластер активности Watch Wolf). В середине февраля текущего года Solar 4RAYS зафиксировали новую волну массовых фишинговых рассылок.

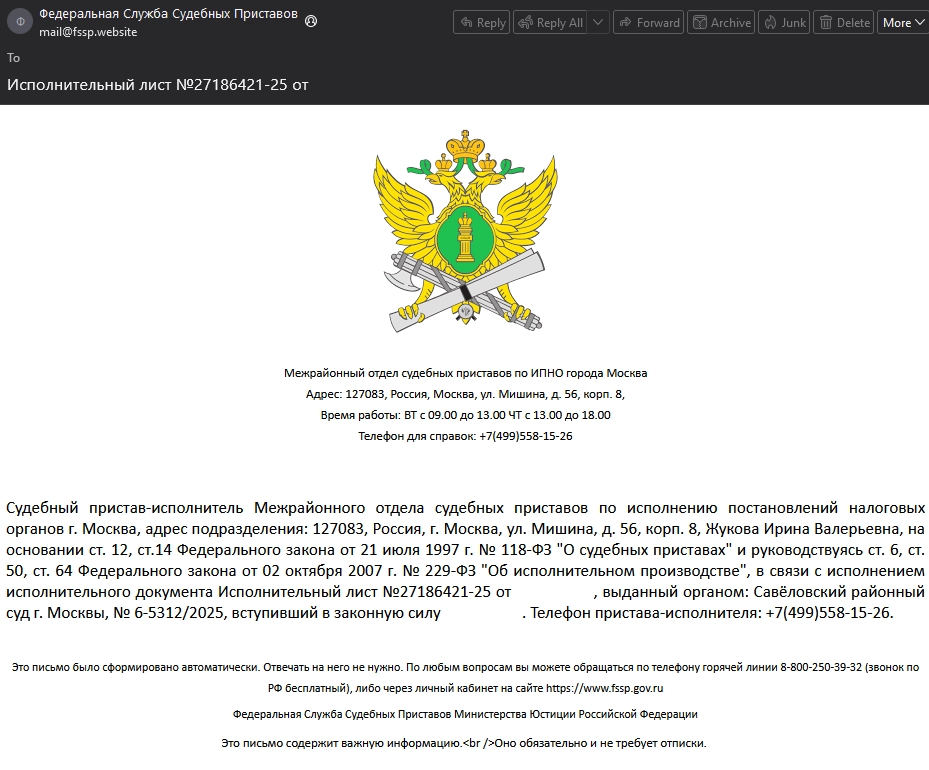

Вредоносные письма, направленные российским организациям, маскировались под официальные уведомления от Межрайонного отдела судебных приставов по ИПНО города Москвы.

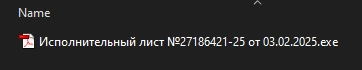

Все они были отправлены с поддельного адреса электронной почты. Внутри каждого письма находился архив с именем, имитирующим исполнительный лист. Например, 'Исполнительный лист №27186421-25 от <date>.zip'. Внутри архива скрывался вредоносный исполняемый файл, который в ходе запуска устанавливал на хост жертвы DarkWatchman RAT.

Анализ исполняемого файла

Исполняемый файл внутри рассылаемых архивов является 32-битной программой, написанной на языках программирования C/C++, с недействительной цифровой подписью.

|

File name |

Исполнительный лист №27186421-25 от <date>.exe |

|

MD5 |

b7a742715078cc7306d9948e2f3aa993 |

|

SHA1 |

16cc6adb30fc07d54a58a55a97e669390392d642 |

|

SHA256 |

ef5759af287e095b29b5843f7f5a2cce4539acfd8ac064461d32bf1db5ed5b1f |

|

File type |

PE32 executable (GUI) |

|

File size |

549.16 KiB |

|

Compilation timestamp |

2012-07-13 15:47:16 |

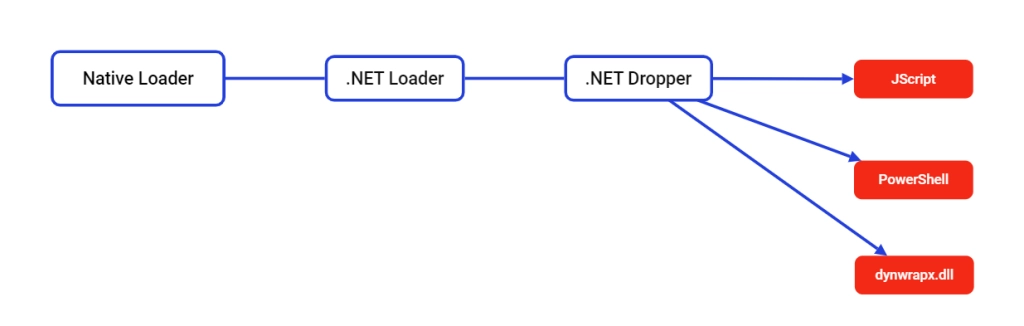

Этот файл служит загрузчиком, который в процессе выполнения расшифровывает и исполняет в оперативной памяти закодированное содержимое. Мы назвали его Native Loader. Исполняемый файл содержит иконку PDF-документа, чтобы визуально имитировать легитимный документ и обмануть пользователей.

Native Loader расшифровывает PE файл, который мы назвали .NET Loader. Это .NET-загрузчик, который аналогично Native Loader загружает свою полезную нагрузку в память из ресурсов. Отличием является то, что эта нагрузка не зашифрована и её легко извлечь из файла.

Следующая стадия вредоноса – .NET Dropper, который извлекается .NET Loader-ом, является обфусцированным исполняемым файлом, защищенным с помощью .NET Reactor.

|

MD5 |

d497eff1503199df429f69ac18d9b593 |

|

SHA1 |

f632b20e6835d1ef89a19c0dbffd10430c8911bc |

|

SHA256 |

ed13f7bb37a81be356eb20df484a449138b2cd4079d64921b9bc007560adbfca |

|

File type |

PE32 executable .NET(v4.0.30319) |

|

File size |

417.00 KiB |

|

Module Name |

MerryDristos |

По имени модуля MerryDristos на публичном мультисканере мы нашли дополнительные образцы дропперов, в одном из которых был интересный PDB-путь:

C:\Users\PC\Desktop\Дроппер от Линкольна\Билдер дроппера\MerryDristos - билд 3.2\obj\Release\MerryDristos.pdb

.NET Dropper последовательно выполняет следующие операции:

- Декодирует нагрузки из формата Base64 и сохраняет их в файлы, приведенные ниже;

- Запускает команду wscript.exe с параметрами /E:jscript 3156389624 188 (где 3156389624 - имя дропнутого ранее файла).

Дроппером создаются три файла:

- C:\Users\<User>\dynwrapx.dll – DLL библиотека, обеспечивающая взаимодействие JScript-скриптов с функциями Windows API;

- C:\Users\<User>\AppData\Local\Data\127195602 – содержит зашифрованный PowerShell-скрипт, который реализует функциональность кейлоггера;

- C:\Users\<User>\AppData\Local\Data\3156389624 – JScript, отвечающий за запуск DarkWatchman RAT и взаимодействие с серверами управления.

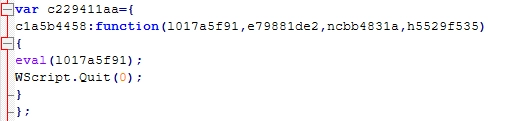

Файл 3156389624 содержит закодированный массив чисел, который декодируется и выполняется функцией eval:

Этот массив активирует установку, запуск и остановку кейлоггера, а также выполнение множества дополнительных операций. Список команд, которые выполняет JScript, не изменился с прошлых кампаний и приведен ниже:

|

ID |

Название функции |

Описание |

|---|---|---|

|

820 |

execute_exe |

Выполнение EXE-файла с C2 с отправкой кода возврата |

|

821 |

load_dll |

Загрузка DLL из файловой системы в память |

|

822 |

execute_cmd_line |

Исполнение CMD команды |

|

823 |

execute |

Исполнение WMI команды |

|

824 |

execute_wsh |

Исполнение WMI команды c помощью wscript |

|

825 |

eval_js |

Выполнение JS кода с помощью функции eval() |

|

826 |

execute_ps |

Выполнение PowerShell команды |

|

827 |

stop_self |

Остановка выполнения |

|

828 |

uninstall |

Самоудаление |

|

829 |

upload_file |

Эксфильтрация файлов на C2 |

|

830 |

set_timeout |

Установка дилея между запросами к C2 |

|

831 |

set_cc_ur |

Установка нового C2 |

|

832 |

update_self |

Обновление себя с С2 (JS) |

|

833 |

update_keylogger |

Обновление кейлоггера (PS нагрузки в реестре) |

|

834 |

set_autostart_js |

Добавление себя в реестре для автостарта |

|

835 |

execute_exe |

Выполнение EXE-файла с C2 с отправкой вывода |

|

840 |

reflective_load |

Загрузка DLL в текущий процесс из C2 |

В команде reflective_load реализована техника Reflective DLL Loading с помощью COM-объекта DynamicWrapperX (файл dynwrapx.dll). Reflective DLL Loading — это метод загрузки динамических библиотек (DLL) непосредственно в память процесса без записи их на диск. Вместо стандартного способа загрузки DLL через систему Windows (например, с помощью функции LoadLibrary), Reflective DLL Loading загружает библиотеку вручную, минуя обычные механизмы загрузки ОС. Это позволяет избегать записи DLL на диск, что затрудняет обнаружение вредоносного ПО традиционными методами (антивирусами и другими защитными решениями, ориентированными на мониторинг файловой системы).

Примечательно, что в текущей версии DarkWatchman файл dynwrapx.dll сохраняется в зашифрованном виде, хотя средства для его расшифровки отсутствуют. В предыдущих версиях программа использовала незашифрованную версию библиотеки, что наводит на мысль о возможной ошибке разработчиков.

После расшифровки другого дропнутого файла (127195602) получается Base64-закодированная строка, которая запускается командой powershell.exe -NoP -NonI -W Hidden -Exec Bypass -enc. Таким образом запускается кейлоггер, который представляет собой PowerShell-скрипт, использующий нативные Win32 API для мониторинга нажатий клавиш.

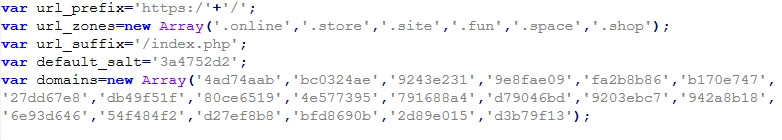

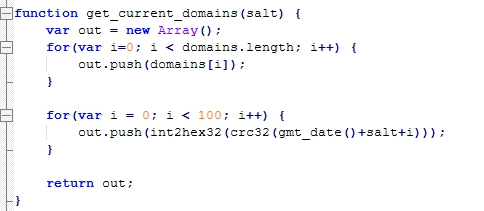

Для связи с C2 серверами сначала выполняется попытка соединения с жестко закодированными доменами.

Если соединение не устанавливается, используются домены, генерируемые алгоритмом DGA (Domain Generation Algorithm), основанным на текущей дате, соли и итераторе. Итоговые доменные имена формируются путем вычисления контрольной суммы CRC32 от полученных значений:

Заключение

В отличие от ранних версий, где использовались самораспаковывающиеся архивы SFX RAR, в новых версиях DarkWatchman RAT применяются более сложные методы доставки и загрузки, включая использование нативных и ненативных загрузчиков. Эти изменения делают программу более устойчивой к детектированию антивирусными средствами и усложняют ее анализ.

В процессе поиска дополнительных индикаторов мы обнаружили больше образцов DarkWatchman RAT, один из которых называется "Заявка январь 2025.exe". Это может свидетельствовать о прошедшей в январе фишинговой кампании. Проанализировав найденные сэмплы, мы извлекли C2 и также приводим их в разделе IOCs.

Атакующие на протяжении четырех лет проводят все новые рассылки и совершенствуют DarkWatchman RAT в части техник обхода средств защиты. Таким образом вредонос остаётся актуальной угрозой для корпоративных сетей, требующей повышенного внимания к вопросам информационной безопасности.

IOCs

File Hashes

MD5

5eb5312a5918660df81830b71243726b

b51d8d8408bf9ef0008ba7a27f6f7825

76040a1ca73559914deb767ce700af7a

b7a742715078cc7306d9948e2f3aa993

31bee9b93e6c7527ba03f80d0716cddd

e4be68f10f29741f30cb5d4e4ec38392

d497eff1503199df429f69ac18d9b593

b547d3335c8062993b3a84fd52e38a5b

25ac857c6c978af2d7e1256ae7c5d8a3

9278bc396093243ae052b66ec2c812ba

6b125046464652b48e49964416b6813a

4748f83818b0d0c41fe593c38dc2979d

a1d2980c4e98c6f57de07163b8fde797

4a7b520eb180a50d4712966de8ca9fde

94de91db58d5271f3c4458b2ef0183a8

e5f6a7ba7df2e2fc40c1a8fde98ccb8a

b646f1395e267ae7c00a300abf8f2a1e

e017082a11a467b14b5d53353658290c

e92504236891ef735190f8cedaf2f900

361e748f9cdef7a1aeea083ace075a64

f2e0647ad3c02c943637f448cdb75148

94b584c71ac40e55f109dffcb9526f22

84904e08cba761c332a3d66e736cc3dd

140c148ef7e476e3d3b2772292a4eb9a

5c0f7b01d27c70902781541bfc4e7c6e

SHA1

07a4183f4187926ef3af21b994ba8106a75c5b6a

6e65f688032121a41a79de85e2f54fd5757f75e7

82f81a24d4e3bf50a68f38a5335b53cdb14c45b2

16cc6adb30fc07d54a58a55a97e669390392d642

e9e5c4243b2b923ce2a15040429964561b495589

3e539466c57251dcd0808d83ac78b4ca6e5c9f8e

f632b20e6835d1ef89a19c0dbffd10430c8911bc

4caecddfaf4bdacb9bc3c04b3816d8759c5829ab

d68885090b30429edc60d6004ce95096193c1be8

67cff229c181561574250c57a069d217c2fce62b

324bee95ee1097a421c720272fcd0a07ac5aeaeb

67a8484332d9350bc351fa3815c1e82670bca3d0

73427082bae4f56b0f9c47ef982a53942c1b707b

9c2db6758c2295bfe4953f11b037d5d85e7a3b1b

02417ba0bd0c8cbb149d8e84e3faf83adae8a703

e221246d97eaec9d0fa1ec68f55792db6a325902

033c30c79c22c1883beefc01b3e6cc09b7f07894

8ef0cbe26e070c15b8ea0dfa651b5a3c16b9c5c5

fe7667f7ea1cdf497c35ba7adad32a5ed790051d

653847a64575768a2af15f6fccc4c7c20ee917a0

55c83e4fffa8d14be080cd7cbe6a3b8bb77851c7

eb6702582914183faa026a96d9275356c5ab6ab1

403aeecff4eb02027b59ef11ea843ea5d73db371

c744be71875d0f0d27b4f94ea61faff88a02eb73

f3536dade38a80e04a46b6c1d05681d0a78a1674

SHA256

1918e9aafc580711377e2cd239b9185b571db145b6d830681c87e21561508835

0ace41794e85342cbff8adbbd331b8c174b31097276f4c37f858ae805b2384a6

3306d074c43a4ed9626ae4feafed686cd88e49051dfe690eddefff862d80920d

ef5759af287e095b29b5843f7f5a2cce4539acfd8ac064461d32bf1db5ed5b1f

d0fc980288bcba28b18d99c345dafe4d407099edbe4819e9ace0de39b13f3d5a

f4ce2de745e22fcba3d7ad693d8d845ca0e6f61c113e417a803f8c8fc57e3d19

ed13f7bb37a81be356eb20df484a449138b2cd4079d64921b9bc007560adbfca

f7b011a9e5c9c00b380f9645abd96c1643a0e2628a954dad7a06070c3206b4f2

53c8d2f87e9576646d5ed60587147ef16463757ba9128282b63519d6aefaf3ad

6dc40233d81640f532a1cbc1feb74d116b034db7c2871f2b0fe0124bcc542d8e

9eb81233b5448e13d2288f4e15ac515cde0e65458fcb27f27d0c100dcdff35f7

4645d34288689ad85455b74fbcc350521fead8870a46a87f3fb2e152433e6f0d

f91e55a1af83a0e8c5f7f4c3a47b15ad1be396010d775478064287f99ed1b130

eb6e8fcaccb8400eaded15b14819b58cb804d870d8767362e39a69e55d3e40a2

e8586bf4bf6dd8ff3426d0ca5f08b9007a2ef2fb6e5bdc8ae3b6efa8c792d945

1fa0161210fd02fdad616bd3c1f140f58b018963e141056e09d70b2b334e1c53

fb341be26730b0fb9202852ffa0ea8c25b26b7a1aab8950d8bd0c09c8600322a

5638ab52e17343afe5c35b8208aecb79bc46555390d8ab0df644dbb716886e82

a454fdc612637e229ce1138b7a599ea2936e6ea84b1391adc38b9a5abdb6c805

66ee7011fdf4052fb960afdba3f30661b4cf29b99142ace75a8896a88d27183e

03846249abbc6fac612493843a39c55c8e45cbd795d85cf954d1cafc7602864b

80b9dc82e46e5cf2487d7d3da7720350e22447d5c489da93456c1ef3e006d931

cc2bb9e2c3fbed49597a10447440c931b520871891d881ae79fe6ec9b55d0b40

23f9b24ea46548ee39e5213d8cae91fa9e08d3fa1adbf317a4a00c85eb04a521

db31f11d542541ac56c170ede793851c2859bc940e245ccfbffc0f876df86bff

Сетевые индикаторы

C2 DarkWatchman RAT

Февраль 2025

https[:]//4ad74aab[.]online

https[:]//4ad74aab[.]store

https[:]//4ad74aab[.]site

https[:]//4ad74aab[.]fun

https[:]//4ad74aab[.]space

https[:]//4ad74aab[.]shop

https[:]//bc0324ae[.]online

https[:]//bc0324ae[.]store

https[:]//bc0324ae[.]site

https[:]//bc0324ae[.]fun

https[:]//bc0324ae[.]space

Январь 2025

https[:]//fb0bf2b1[.]online

https[:]//fb0bf2b1[.]site

https[:]//fb0bf2b1[.]shop

https[:]//fb0bf2b1[.]space

https[:]//fb0bf2b1[.]fun

https[:]//73c9efbb[.]online

https[:]//73c9efbb[.]site

https[:]//73c9efbb[.]shop

https[:]//73c9efbb[.]space

https[:]//73c9efbb[.]fun

https[:]//3365815f[.]online

https[:]//3365815f[.]site

https[:]//3365815f[.]shop

https[:]//3365815f[.]space

https[:]//3365815f[.]fun

https[:]//b697a8b2[.]online

https[:]//b697a8b2[.]site

https[:]//b697a8b2[.]shop

https[:]//b697a8b2[.]space

https[:]//b697a8b2[.]fun

https[:]//560eec58[.]online

https[:]//560eec58[.]site

https[:]//560eec58[.]shop

https[:]//560eec58[.]space

https[:]//560eec58[.]fun

https[:]//efb39ac1[.]online

https[:]//efb39ac1[.]site

https[:]//efb39ac1[.]shop

https[:]//efb39ac1[.]space

https[:]//efb39ac1[.]fun

https[:]//682ad9af[.]online

https[:]//682ad9af[.]site

https[:]//682ad9af[.]shop

https[:]//682ad9af[.]space

https[:]//682ad9af[.]fun

https[:]//05f9bc37[.]online

https[:]//05f9bc37[.]site

https[:]//05f9bc37[.]shop

https[:]//05f9bc37[.]space

https[:]//05f9bc37[.]fun

https[:]//f5c5f942[.]online

https[:]//f5c5f942[.]site

https[:]//f5c5f942[.]shop

https[:]//f5c5f942[.]space

https[:]//f5c5f942[.]fun

https[:]//985eae2a[.]online

https[:]//985eae2a[.]site

https[:]//985eae2a[.]shop

https[:]//985eae2a[.]space

https[:]//985eae2a[.]fun

Email-адреса отправителей фишинговых писем

mail@fssp[.]website

Почтовые серверы, с которых совершалась рассылка

fssp[.]website

Приложение 1. Расширенная информация по файловым IOCs

|

Путь |

Хэш-сумма MD5 |

Хэш-сумма SHA1 |

Хэш-сумма SHA256 |

Комментарий |

|---|---|---|---|---|

|

Исполнительный лист №1710646-25 от <date>.zip |

5eb5312a5918660df81830b71243726b |

07a4183f4187926ef3af21b994ba8106a75c5b6a |

1918e9aafc580711377e2cd239b9185b571db145b6d830681c87e21561508835 |

Вложение |

|

Исполнительный лист №1710646-25 от <date>.exe |

b51d8d8408bf9ef0008ba7a27f6f7825 |

6e65f688032121a41a79de85e2f54fd5757f75e7 |

0ace41794e85342cbff8adbbd331b8c174b31097276f4c37f858ae805b2384a6 |

Файл из архива, содержащий DarkWatchman RAT |

|

Исполнительный лист №27186421-25 от <date>.zip |

76040a1ca73559914deb767ce700af7a |

82f81a24d4e3bf50a68f38a5335b53cdb14c45b2 |

3306d074c43a4ed9626ae4feafed686cd88e49051dfe690eddefff862d80920d |

Вложение |

|

Исполнительный лист №27186421-25 от <date>.exe |

b7a742715078cc7306d9948e2f3aa993 |

16cc6adb30fc07d54a58a55a97e669390392d642 |

ef5759af287e095b29b5843f7f5a2cce4539acfd8ac064461d32bf1db5ed5b1f |

Файл из архива, содержащий DarkWatchman RAT |

|

Заявка январь 2025.exe |

31bee9b93e6c7527ba03f80d0716cddd |

e9e5c4243b2b923ce2a15040429964561b495589 |

d0fc980288bcba28b18d99c345dafe4d407099edbe4819e9ace0de39b13f3d5a |

Файл, содержащий DarkWatchman RAT |

|

- |

e4be68f10f29741f30cb5d4e4ec38392 |

3e539466c57251dcd0808d83ac78b4ca6e5c9f8e |

f4ce2de745e22fcba3d7ad693d8d845ca0e6f61c113e417a803f8c8fc57e3d19 |

.NET Loader |

|

- |

d497eff1503199df429f69ac18d9b593 |

f632b20e6835d1ef89a19c0dbffd10430c8911bc |

ed13f7bb37a81be356eb20df484a449138b2cd4079d64921b9bc007560adbfca |

.NET Dropper |

|

C:\Users\<user>\AppData\Local\Data\127195602 |

b547d3335c8062993b3a84fd52e38a5b |

4caecddfaf4bdacb9bc3c04b3816d8759c5829ab |

f7b011a9e5c9c00b380f9645abd96c1643a0e2628a954dad7a06070c3206b4f2 |

Зашифрованный Powershell-скрипт, который реализует функциональность кейлоггера |

|

C:\Users\<User>\AppData\Local\Data\3156389624 |

25ac857c6c978af2d7e1256ae7c5d8a3 |

d68885090b30429edc60d6004ce95096193c1be8 |

53c8d2f87e9576646d5ed60587147ef16463757ba9128282b63519d6aefaf3ad |

JScript, отвечающий за запуск и управление работой DarkWatchman RAT |

|

dynwrapx.dll |

9278bc396093243ae052b66ec2c812ba |

67cff229c181561574250c57a069d217c2fce62b |

6dc40233d81640f532a1cbc1feb74d116b034db7c2871f2b0fe0124bcc542d8e |

DLL библиотека, обеспечивающая взаимодействие JScript-скриптов с функциями Windows API |

|

MerryDristos.exe |

6b125046464652b48e49964416b6813a |

324bee95ee1097a421c720272fcd0a07ac5aeaeb |

9eb81233b5448e13d2288f4e15ac515cde0e65458fcb27f27d0c100dcdff35f7 |

.NET Loader |

|

lpot.exe |

4748f83818b0d0c41fe593c38dc2979d |

67a8484332d9350bc351fa3815c1e82670bca3d0 |

4645d34288689ad85455b74fbcc350521fead8870a46a87f3fb2e152433e6f0d |

.NET Loader |

|

- |

a1d2980c4e98c6f57de07163b8fde797 |

73427082bae4f56b0f9c47ef982a53942c1b707b |

f91e55a1af83a0e8c5f7f4c3a47b15ad1be396010d775478064287f99ed1b130 |

.NET Loader |

|

- |

4a7b520eb180a50d4712966de8ca9fde |

9c2db6758c2295bfe4953f11b037d5d85e7a3b1b |

eb6e8fcaccb8400eaded15b14819b58cb804d870d8767362e39a69e55d3e40a2 |

.NET Loader |

|

- |

94de91db58d5271f3c4458b2ef0183a8 |

02417ba0bd0c8cbb149d8e84e3faf83adae8a703 |

e8586bf4bf6dd8ff3426d0ca5f08b9007a2ef2fb6e5bdc8ae3b6efa8c792d945 |

.NET Loader |

|

Накладная №186-2114-0406.zip |

e5f6a7ba7df2e2fc40c1a8fde98ccb8a |

e221246d97eaec9d0fa1ec68f55792db6a325902 |

1fa0161210fd02fdad616bd3c1f140f58b018963e141056e09d70b2b334e1c53 |

Вложение |

|

Накладная №186-2114-0406.exe |

b646f1395e267ae7c00a300abf8f2a1e |

033c30c79c22c1883beefc01b3e6cc09b7f07894 |

fb341be26730b0fb9202852ffa0ea8c25b26b7a1aab8950d8bd0c09c8600322a |

Файл из архива, содержащий DarkWatchman RAT |

|

5337624d |

e017082a11a467b14b5d53353658290c |

8ef0cbe26e070c15b8ea0dfa651b5a3c16b9c5c5 |

5638ab52e17343afe5c35b8208aecb79bc46555390d8ab0df644dbb716886e82 |

JScript, отвечающий за запуск и управление работой DarkWatchman RAT |

|

Накладная №171-8314-0617.zip |

e92504236891ef735190f8cedaf2f900 |

fe7667f7ea1cdf497c35ba7adad32a5ed790051d |

a454fdc612637e229ce1138b7a599ea2936e6ea84b1391adc38b9a5abdb6c805 |

Вложение |

|

Накладная 171-8314-0617.exe |

361e748f9cdef7a1aeea083ace075a64 |

653847a64575768a2af15f6fccc4c7c20ee917a0 |

66ee7011fdf4052fb960afdba3f30661b4cf29b99142ace75a8896a88d27183e |

Файл из архива, содержащий DarkWatchman RAT |

|

0cb67e2f0 |

f2e0647ad3c02c943637f448cdb75148 |

55c83e4fffa8d14be080cd7cbe6a3b8bb77851c7 |

03846249abbc6fac612493843a39c55c8e45cbd795d85cf954d1cafc7602864b |

JScript, отвечающий за запуск и управление работой DarkWatchman RAT |

|

Накладная №203-6114-2981.zip |

94b584c71ac40e55f109dffcb9526f22 |

eb6702582914183faa026a96d9275356c5ab6ab1 |

80b9dc82e46e5cf2487d7d3da7720350e22447d5c489da93456c1ef3e006d931 |

Вложение |

|

Накладная №203-6114-2981.exe |

84904e08cba761c332a3d66e736cc3dd |

403aeecff4eb02027b59ef11ea843ea5d73db371 |

cc2bb9e2c3fbed49597a10447440c931b520871891d881ae79fe6ec9b55d0b40 |

Файл из архива, содержащий DarkWatchman RAT |

|

Накладная 271-6414-0814.zip |

140c148ef7e476e3d3b2772292a4eb9a |

c744be71875d0f0d27b4f94ea61faff88a02eb73 |

23f9b24ea46548ee39e5213d8cae91fa9e08d3fa1adbf317a4a00c85eb04a521 |

Вложение |

|

Накладная 271-6414-0814.exe |

5c0f7b01d27c70902781541bfc4e7c6e |

f3536dade38a80e04a46b6c1d05681d0a78a1674 |

db31f11d542541ac56c170ede793851c2859bc940e245ccfbffc0f876df86bff |

Файл из архива, содержащий DarkWatchman RAT |