Введение

С недавних пор популярный сервис для игр и общения Steam привлекает не только геймеров, но и разработчиков вредоносного ПО в контексте техники Dead Drop Resolver (DDR). В частности, мы наблюдаем, как известные семейства стилеров, такие как Vidar, Lumma и ACR, применяют различные техники получения адресов C2 (Command and Control) через информацию, содержащуюся в пользовательских профилях. Из списка выделяется MetaStealer, который тоже перешел к использованию данной техники, однако, в несколько ином роде. В этой статье мы опишем, как именно создатели стилеров приспособили под свои цели сервис Steam и рассмотрим обнаруженные нами ITW семейства стилеров, активно использующих этот сервис.

Что такое Dead Drop Resolver (DDR, T1481.001)

Данная техника заключается в использовании злоумышленниками легитимных ресурсов для публикации информации, связанной с C2. Эта информация может публиковаться как в зашифрованном или закодированном виде, так и в plaintext. Вредоносное ПО после заражения обращается к этому ресурсу и извлекает из него адрес C2. Обычно среди легитимных ресурсов популярные сайты, такие как Pastebin (ресурс для публикации текста или кода), X (бывший Twitter; например, история с вредоносными мемами), YouTube (другая интересная история) и другие. Относительно новая тенденция — повышенный интерес злоумышленников к ресурсу Steamcommunity.com.

Dead Drop Resolver позволяет злоумышленникам создать более устойчивую C2 инфраструктуру, так как они могут в любой момент обновить информацию о доступном командном сервере, а обращение к ресурсу не вызывает особых подозрений. Также отсутствие в файле ВПО явного указания на C2 или конфигурацию может затруднить выявление инфраструктуры.

Далее рассмотрим семейства стилеров, использующих данную технику, а также детали ее реализации.

Vidar Stealer

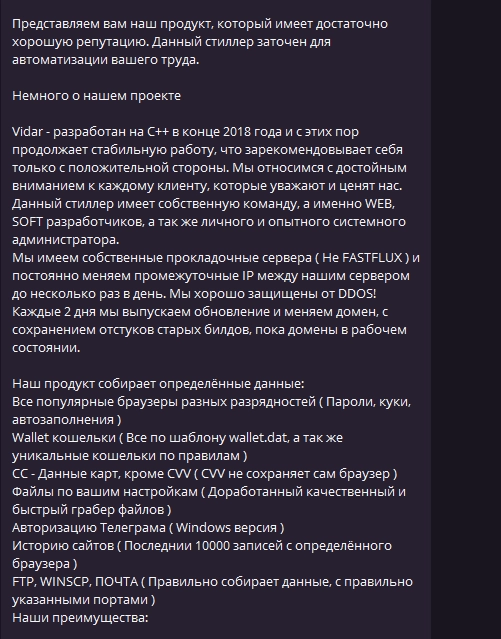

Этот стилер является весьма популярным среди злоумышленников инструментом и распространяется на основе MaaS (Malware-as-a-Service). Первые упоминания о нем появились в 2018 году на специализированных площадках. Информация о нововведениях предоставляется в Telegram каналах и на других ресурсах разработчиков.

Поддержка данного стилера ведется и по сей день, а его функциональность активно дорабатывается.

Упоминания об использовании Steam для распространения информации о C2 появляются уже в январе 2023 года, в Телеграм-канале стилера пост о “прокладках cloudflare + steam” с запуском в тестовом режиме появляется только в марте 2024 года. Также встречается интервью с разработчиками данного стилера, в котором они утверждают, что Dead Drop Resolver в связке Steam + Telegram является наиболее стабильным и успешным: “Мы использовали множество способов, но на текущий момент самым стабильным и успешным является Steam + Telegram ”.

Как можно заметить, даже сами злоумышленники подмечают эффективность использования данной платформы. Вероятно, дело в модерации на перечисленных ресурсах. Пользователь в любой момент без каких-либо ограничений может изменить информацию в своем профиле Steam или в Telegram-канале и обновить адрес C2 сервера. Для самого семпла ничего не изменится, не нужно даже вмешиваться в исходный код или конфигурацию стилера.

Также данное семейство может использоваться в коллаборации с другими инфостилерами. Например, StealC, один из семплов которого способен подгрузить не только Vidar, но и Lumma, по команде с C2. Рассмотрим обнаруженный нами семпл Vidar.

|

MD5 |

e8e3bda68ae03ea279e5030f8431f6e9 |

|

SHA1 |

cbdac3df53463cb463892b690f96d1ed4959b976 |

|

SHA256 |

229c3895912d2d9ed72131b20380ccca556f9e158ceb20197640bf0aca5ce7c8 |

|

File name |

66bddfcb52736_vidar[1].exe |

|

File Type |

PE32, .NET |

|

File size |

210.08 kB |

|

Compilation Timestamp |

2024-08-18 22:31:11 UTC |

Файл подписан украденным сертификатом NVIDIA. Первая стадия представляет собой .NET-дроппер, который расшифровывает шеллкод и следующую стадию с помощью алгоритма RC4, а затем передает управление на шеллкод и инжектит следующую стадию в процесс RegAsm.exe.

Расшифрованный сэмпл Vidar использует обфускацию строк. Их расшифровка происходит в специальной функции, импорты резолвятся динамически.

|

MD5 |

b4d1c16d79bb3bcd54cac782667c090d |

|

SHA1 |

b69214206103b4202e3711b23809f4090e43aba8 |

|

SHA256 |

90470216907e588d56931a65a7fa52e5f09909fa0e7de7409a554bc6abdb0846 |

|

File Type |

PE32 |

|

File size |

181 kB |

|

Compilation Timestamp |

Sun Aug 18 22:30:16 2024 | UTC |

После инициализации семпл получает системное время и формирует на его основе имя папки внутри

%PROGRAMDATA% (для примера в рассматриваемом семпле генерировалась папка с названием

CGIDGCGIEGDG, в дальнейшем данная директория используется в качестве рабочей.

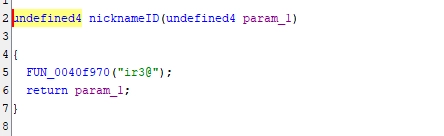

Также в семпле уже жестко закодировано имя идентификатора, который будет находиться в имени пользователя Steam или в описании канала телеграм перед адресом C2.

Запрос отправляется сначала на профиль Steam. В качестве user-agent для всех запросов используется

Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/127.0.0.0 Safari/537.36.

Затем в ответе происходит поиск начала адреса C2 по указанному выше идентификатору. В качестве символа конца строки

используется |. Сделано это для упрощения поиска начала и конца строки адреса.

Рассматриваемый семпл для получения адреса управляющего сервера использует профиль

https://steamcommunity.com/profiles/76561199751190313. Он также способен зарезолвить адрес C2 с помощью

Telegram по той же схеме, однако, здесь будет использоваться не имя пользователя, а публичный Telegram канал, в

описании которого находится искомый адрес. Для данного семпла адресом канала был https://t.me/pech0nk.

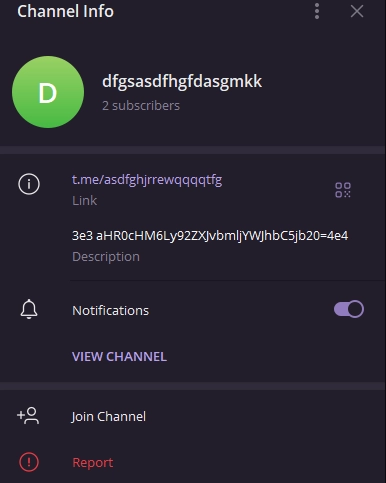

Т.к. на момент исследования образца этот канал уже был удален, рассмотрим пример Telegram-канала, приведенного в

другом семпле (00c66edc8b41592e299f449a6b7a4e3ab949f7cca0c27bba9a279feacc6e5b6b). Имеем обращение к

каналу https://t.me/edm0d. В поле Description видим искомый C2.

Vidar имеет богатую функциональность, начиная со сбора базовой информации о системе, заканчивая различными данными, касающихся веб-браузеров (cookie, история, расширения, сохраненные пароли и т.д.), криптовалютными кошельками, FileZilla, Steam, возможностью сохранения скриншотов, сбора информации azure/aws и другое. Техника DDR позволяет в данном случае обеспечить стабильную и эффективную работу стилера без внесения правок в исходный код.

LummaC2

Упоминания о данном семействе появились на русскоязычных форумах в районе 2022 года, а его распространение происходит по схеме Malware-as-a-Service. Также данное семейство использовалось в комбинации с другими (StealC). В ноябре 2023 года выходило интервью с предполагаемыми разработчиками данного ВПО. Стилер запрещает работу по России, также разработчиками на момент интервью заявлялось о 400 активных клиентов. Рассмотрим обнаруженный нами семпл.

|

MD5 |

865072e23e8869c25bc724a7b075211f |

|

SHA1 |

c6d418ff9e989a39f69add06532d26594e76533f |

|

SHA256 |

def7574a3b3fc98294e5be9b881cd137d14e44f5b6add55374cdef0bbd7cb3dc |

|

File name |

66bfee9fd7d9a_lumma[1].exe |

|

File Type |

PE32, .NET |

|

File size |

287.08 kB |

|

Compilation Timestamp |

2024-08-18 12:47:23 UTC |

Это также .NET дроппер, уже встречавшийся с семплом Vidar, каких-либо различий замечено не было. Вторая стадия использует обфускацию в виде зашифрованных стековых строк, что неслабо затрудняет статический анализ. Кстати, с подобными строками неплохо справляется утилита FLOSS.

|

MD5 |

3e0176cd089c9bf5b66a28d0789b524f |

|

SHA1 |

26954e9eda62642b4236ac3659a4a0e6049d9af4 |

|

SHA256 |

db14e6c4df69cc692850b42d3c9cc324ec4c4ab32dd425d3f8119085ebd9e459 |

|

File Type |

PE32, .NET |

|

File size |

287.08 kB |

|

Compilation Timestamp |

Wed Aug 14 12:25:00 2024 | UTC |

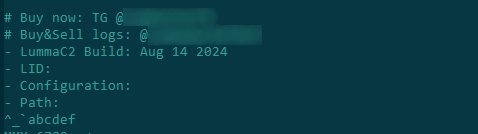

Среди строк можно найти время компиляции и ссылки на Telegram-каналы, на которых распространяется стилер.

На одном из Telegram-каналов встречается также серия статей с подробным описанием функциональности. В основные

функции стилера входит возможность кражи данных с браузеров на базе Chromium и Firefox, криптовалютных кошельков и

2FA расширений. Есть упоминание о неком бинарном морфере с Control Flow. Нерезидентный загрузчик, низкоуровневый

адаптивный файл граббер, поддержка x86/x64/ARM, использование техники Heaven’s Gate (загрузка 32-х битного кода в

64-х битный процесс). Для получения адреса C2 данный семпл использует только платформу Steam. Особенность данного

семейства заключается в шифровании адреса сервера. Если перейдем на профиль пользователя

(https://steamcommunity[.]com/profiles/76561199724331900), увидим следующую картину:

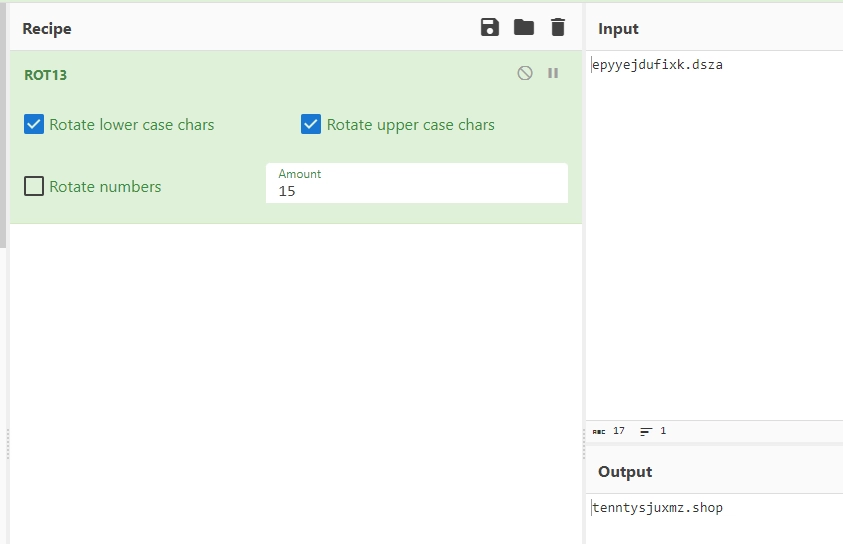

В данном случае мы имеем алгоритм ROT15 (не исключено также, что в других семплах значение ROT может отличаться), а

расшифрованное значение C2 - tenntysjuxmz[.]shop

MetaStealer

MetaStealer — ещё одно семейство, использующее DDR. Примерное время появления стилера — март 2022 года. На площадках данный стилер был доступен за $125 для помесячного тарифа и $1000 за безлимитное обслуживание. Главной особенностью этого семейства является мимикрия под другой широко известный стилер RedLine, из-за чего при первом взгляде их можно перепутать. Однако различия кроются в сетевом трафике и организации классов внутри семпла (они хорошо описаны в статье от исследователя RussianPanda). Новая версия стилера бросилась нам в глаза использованием новой для него площадки Steam. Другой особенностью стало использование секции комментариев в профиле пользователя. Преимуществом использования именно этого метода может быть меньшая внешняя заметность профиля, а также возможность удаления комментария без сохранения истории. При изменении никнейма в профиле Steam происходит его сохранение в истории ников, для комментариев же такого механизма не предусмотрено.

|

MD5 |

46c056fbb82e52b398adf211cda41d13 |

|

SHA1 |

f0734c6765831c631c195e769aae51ff580c4173 |

|

SHA256 |

0f3cdee69b287fe6697ef8569426585f6b12bcb226b31d3684a0a3cf3cd57f25 |

|

File name |

217.exe |

|

File Type |

PE32 |

|

File size |

338.04 kB |

|

Compilation Timestamp |

2024-07-14 16:51:58 UTC |

|

First Seen |

2024-07-14 17:45:26 UTC |

Если верить времени компиляции семпла, MetaStealer начинает использовать площадку Steam примерно в промежуток с мая по июль 2024 года.

При запуске семпла сначала в отдельном потоке происходит расшифровка шеллкода, который затем, похожим с другими стилерами образом, инжектит основную нагрузку в процесс RegAsm.exe.

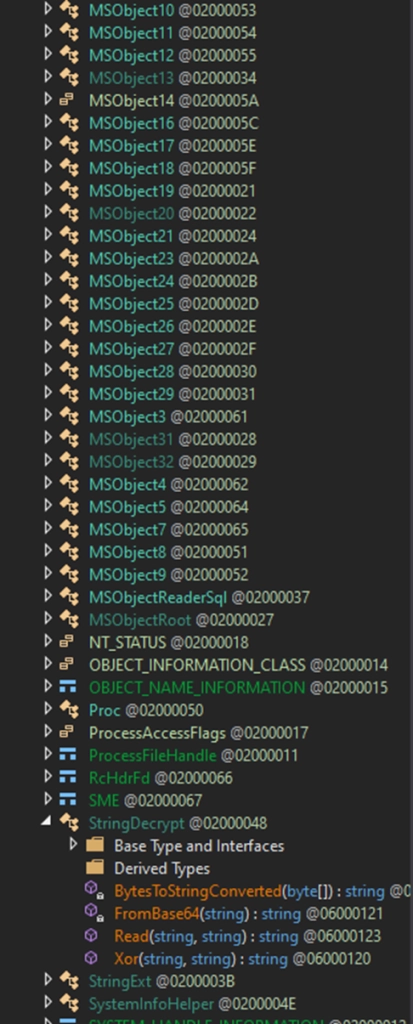

Последняя стадия представляет собой исполняемый файл .NET.

|

MD5 |

1d7bb48a7186c95b1bd8db69ef5f61f1 |

|

SHA1 |

7a5e5111edacbf7d1351a2afadb13f7d40b91e56 |

|

SHA256 |

0bab3e3a28dddade18b5b0d53acfcdebd82a99050f5e5c12e38215b3eeaa41c1 |

|

File name |

Radiogram.exe |

|

File Type |

PE32, .NET |

|

File size |

126.7 kB |

|

Compilation Timestamp |

Sun Jul 14 16:51:58 2024 | UTC |

Исполняемый файл частично обфусцирован (на уровне имен переменных и некоторых строк).

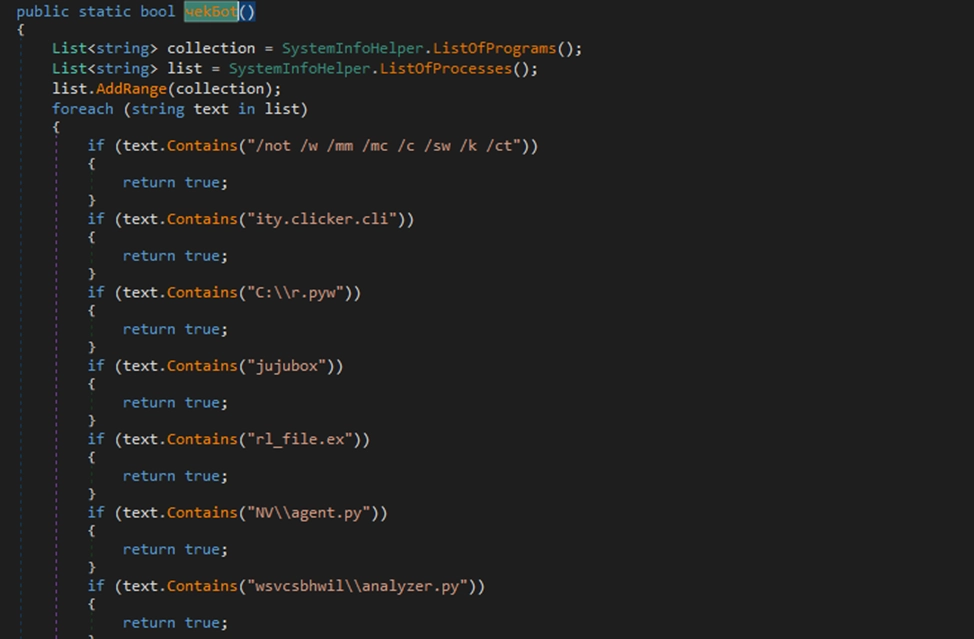

При запуске он проверяет список процессов на некоторые маркеры того, что система мониторится. Если в списке процессов находится такой процесс (например, jujubox) – программа уходит в Sleep на 30 секунд, а затем завершается.

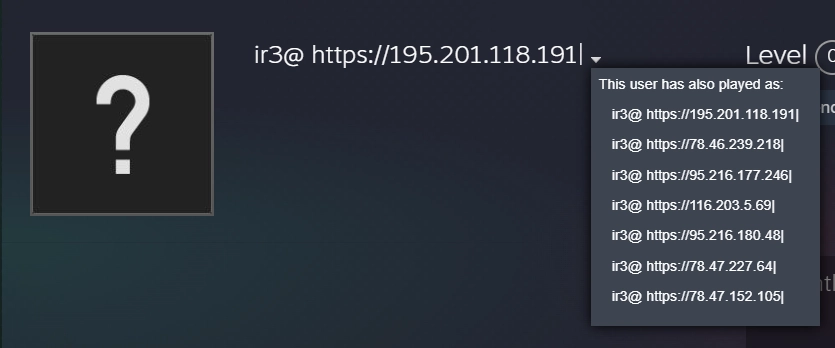

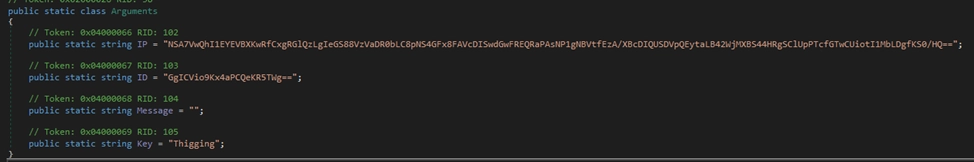

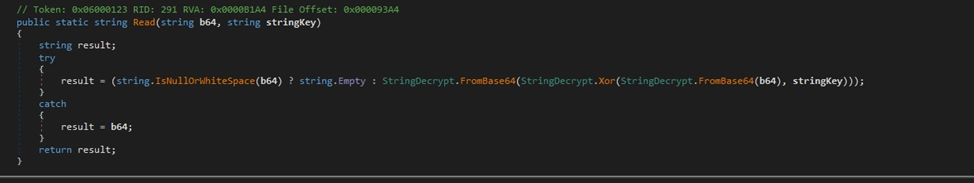

Затем исполняемый файл осуществляет расшифровку ссылок на C2 резолвер. Функция расшифровки приведена ниже.

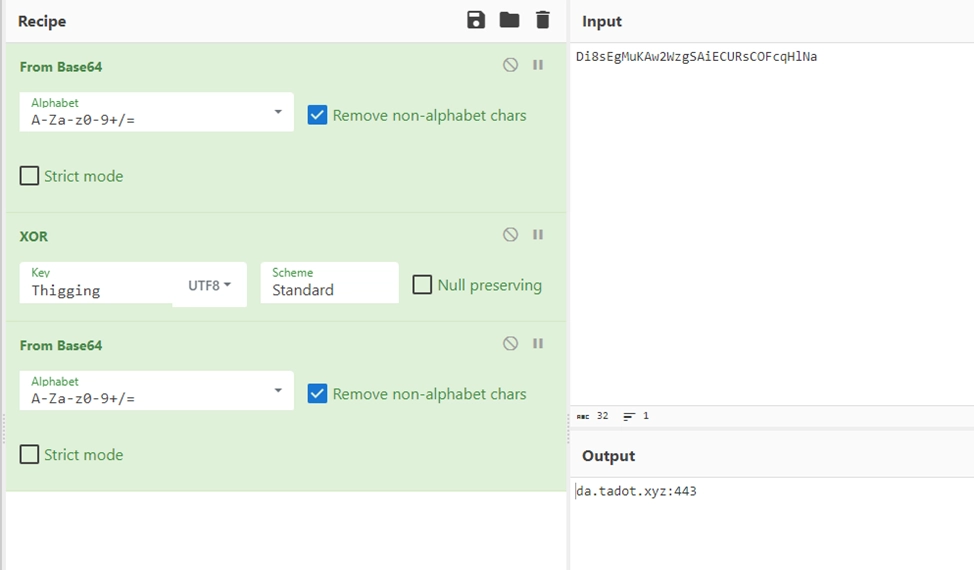

Как можно видеть на рисунке ниже, функция расшифровки представляет собой комбинацию base64 и XOR. В данном случае XOR ключом является слово Thigging.

Расшифрованная строка IP имеет следующий вид

https://t.me/+7Lir0e4Gw381MDhi*https://steamcommunity.com/profiles/76561199038841443. Особое внимание

привлекает ссылка на профиль в Steam. Если перейти на данный профиль, можно увидеть в комментариях зашифрованную

строку.

Данная строка расшифровывается тем же образом (комбинация b64 + ключ Thigging). В расшифрованном виде

получаем адрес C2 da[.]tadot[.]xyz:443

Расшифрованное значение ID имеет вид 6951125327. Вероятно, это ID вредоносной кампании, так как данное

значение встречается в конфигах аналогичных семплов (всего в мультисканере мы нашли 43 подобных семпла с данным ID).

После попытки установить соединение с хостом, указанным в Telegram или в профиле Steam, стилер собирает следующие данные:

- ОЗУ;

- Публичный IP адрес;

- Имя пользователя;

- Размер экрана;

- Версия OS и язык системы;

- Рабочая директория;

- Текст в буфере обмена;

- MD5 от строки (UserDomainName + Username + Win32_DiskDrive.SerialNumber (без “-“));

- Local Time Zone;

- Информация о процессоре;

- Информация о видеокартах;

- Список браузеров и их версия;

- Список установленных программ;

- Список установленного антивирусного ПО;

- Список процессов;

- Установленные языки ввода;

- Директория tdata для Telegram, для задания масок использует специальный абстрактный класс FileScannerRule;

- Информация браузеров Chromium (Login Data, Web Data, Cookies, etc), среди них Chrome, Edge, Opera, Brave. Также поддерживается движок Firefox;

- Сбор информации о файловой системе с возможностью кастомизации директорий и файловых расширений;

- FileZilla;

- Поиск файлов, связанных с криптокошельками (wallet.dat);

- Токены Discord (файлы .log и .ldb в директории leveldb);

- Информация, связанная со Steam (*ssfn* (Steam Sentry File), .vdf (файлы с метаданными) );

- Креды NordVPN, OpenVPN, ProtonVPN (user.config, *.ovpn);

- Скриншот экрана.

ACR Stealer

Данный стилер является относительно новым: первое объявление о продаже встречается на форуме RAMP 27 марта 2024

года. Стилер предлагает широкую функциональность и заявляется, что у разработчиков имеется большая база различного

софта, из которого стилер может похищать данные. Из основного:

- Кража данных браузеров;

- Криптокошельки;

- Мессенджеры (Telegram, Pidgin, Signal, Tox, Psi, Psi+, WhatsApp);

- FTP Клиенты (FileZilla, GoFTP, UltraFXP, NetDrive, etc.);

- Почтовые клиенты (Mailbird, eM Client, The Bat!, PMAIL, etc…);

- VPN (NordVPN, AzireVPN);

- Менеджеры паролей (Bitwarden, NordPass, 1Password, RoboForm);

- Другое ПО (AnyDesk, MySQL Workbench, GHISLER, Sticky Notes, Notezilla, To-Do, DeskList, snowflake-ssh, GmailNotifierPro);

- Некоторые расширения браузеров, файлы.

Рассмотрим один из обнаруженных нами семплов. Он имеет нестандартное время компиляции 14 марта 2014 года.

|

MD5 |

0e0e0c7639025c442bf0daaf4da6e5cf |

|

SHA1 |

98a045934854530199929632fb79447a2fe9bb2c |

|

SHA256 |

463b9c2806e53906d7f7b5b0d48aa35aea1e3d64c3ae68db216dd9112703bf48 |

|

File name |

jiqngqfbn |

|

File Type |

PE32 |

|

File size |

510 kB |

|

Compilation Timestamp |

2014-03-14 17:26:20 UTC |

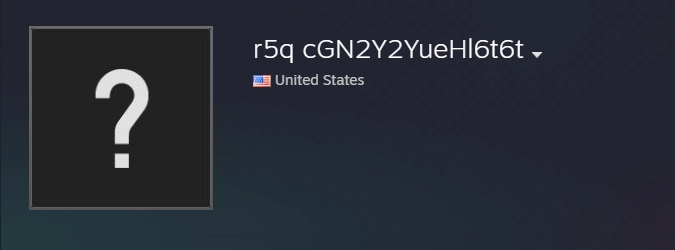

При запуске семпл резолвит необходимые ему функции. Алгоритм поиска функций основан на вычислении кастомной хэш суммы. Среди строк можно найти ссылку на Steam-профиль и на канал в Telegram.

После получения адреса C2 из профиля Steam семпл пытается в бесконечном цикле получить конфиг на эндпоинте

/ujs/a4347708-adfb-411c-8f57-c2c166fcbe1d (при этом даже если C2 недоступен, но адрес в профиле Steam

зарезолвился, семпл будет бесконечно стучать на адрес этого C2). Пример расшифрованного конфига приводился

ИБ-компанией Sekoia. На скриншоте, приведенном

выше, можно видеть идентификатор r5q, который обозначает начало строки. Также в конце строки используется

идентификатор 6t. Для разных семплов данные идентификаторы могут отличаться. Расшифрованный адрес C2 в данном семпле

— pcvcf[.]xyz. Для остальных найденных профилей список расшифрованных C2 указан в приложении.

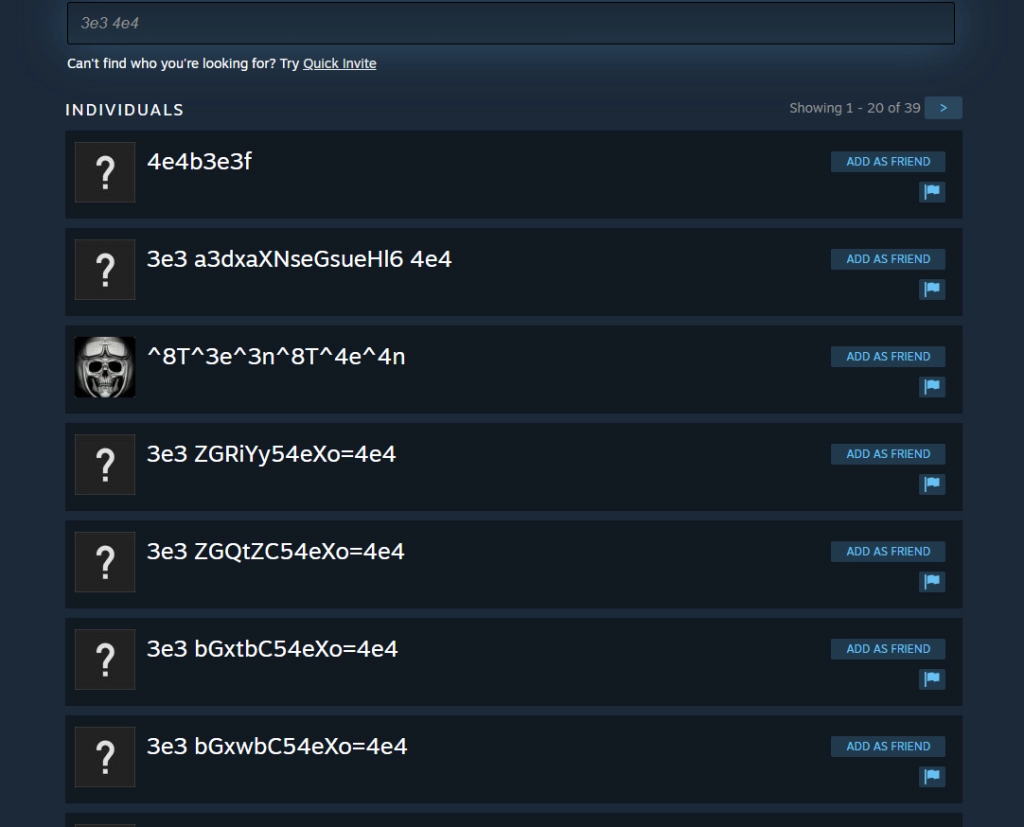

По поиску друзей в Steam по идентификатору r5q и 6t6t можно найти всего 12 профилей:

Аналогично для идентификатора 3e3 4e4:

Выводы

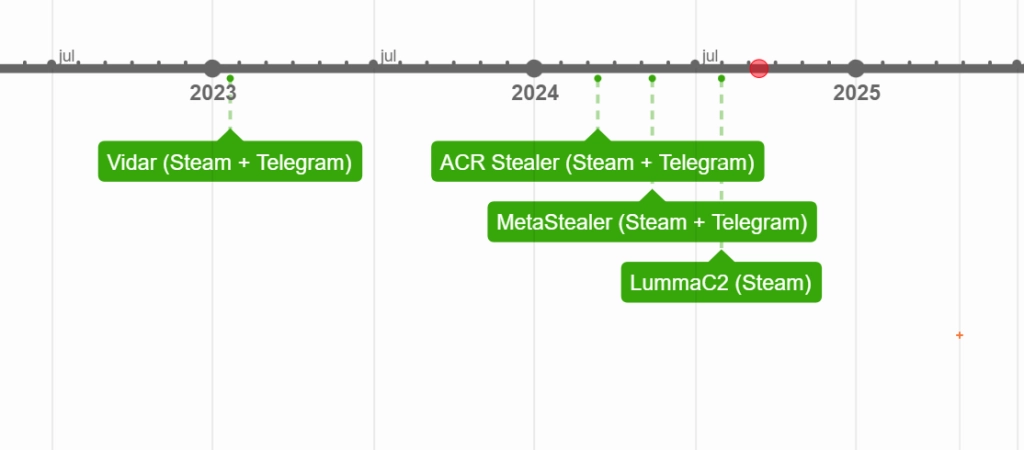

Техника DDR в контексте применения таких легитимных ресурсов как Steam или Telegram, довольно интересна злоумышленникам. Разработчики LummaC2 в интервью явно отмечают высокую стабильность и надежность данной техники. Если попробовать отследить примерные даты появления семплов перечисленных семейств с поддержкой данных методов, получим следующий примерный таймлайн

Где примерные даты:

- Vidar — Январь 2023

- ACR — Март 2024

- MetaStealer — Май 2024

- LummaC2 — Август 2024

Прослеживается тенденция на рост популярности данной техники в 2024 году. Вероятно, со временем ее подхватят и

другие разработчики ВПО, если только указанные площадки не найдут способ быстро обнаруживать и блокировать

вредоносные профили.

Одно можно сказать точно: если в вашей инфраструктуре вдруг появились обращения к

steamcommunity[.]com/profiles/, это может означать либо то, что ваш работник решил отойти на обед и

размяться в любимой игре, либо то, что ваша организация могла стать жертвой одного из перечисленных здесь семейств.

Yara

rule MetaStealer {

meta:

author = "Solar 4RAYS"

description = "New metastealer variant file and mem"

hash1 = "0bab3e3a28dddade18b5b0d53acfcdebd82a99050f5e5c12e38215b3eeaa41c1"

strings:

$msval = "MSValue" ascii

$msobj = "MSObject" ascii

$helper1 = "IPv4Helper" ascii

$helper2 = "SystemInfoHelper" ascii

$helper3 = "CryptoHelper" ascii

$helper4 = "RuntimeHelpers" ascii

$s1 = "*wallet*" wide

$s2 = "\\Discord\\Local Storage\\leveldb" wide

$s3 = "ity.clicker.cli" wide

$s4 = "FileCopier" ascii

$s5 = "/not /w /mm /mc /c /sw /k /ct" wide

$s6 = "https://api.ip.sb/ip" wide

$s7 = "os_crypt" wide

$s8 = "IndexedDB\\" wide

$s9 = "EnumerateDirectories" wide

$s10 = "jujubox" wide

$s11 = "\\FileZilla\\recentservers.xml" wide

$s12 = "Local State" wide

$s13 = "cookies.sqlite" wide

$s14 = "NordVpn.exe*" wide

$s15 = "\\tdata" wide

condition:

(

( #msval >= 3 and #msobj >= 3) and

( 2 of ( $helper* ) ) and

( 8 of ( $s* ) )

)

}

rule ACR {

meta:

author = "Solar 4RAYS"

description = "ACR variant file and mem"

hash1 = "463b9c2806e53906d7f7b5b0d48aa35aea1e3d64c3ae68db216dd9112703bf48"

strings:

$c1 = "steamcommunity.com/profiles/" ascii

$c2 = "t.me/" ascii

$s1 = "*userContextId*" ascii

$s2 = "/Up/b" ascii fullword

$s3 = "/ujs/" ascii fullword

$s4 = "Content-Type: application/octet-stream; boundary=----" ascii

$s5 = "\\storage\\default\\" ascii

$s6 = "\\key" ascii

$s7 = "RmEndSession" ascii

$s8 = "extensions.webextensions.uuids" ascii

condition:

(

( 1 of ( $c* ) ) and

( 6 of ( $s* ) )

)

}

rule Vidar {

meta:

author = "Solar 4RAYS"

description = "Vidar variant file and mem"

hash1 = "90470216907e588d56931a65a7fa52e5f09909fa0e7de7409a554bc6abdb0846"

strings:

$log1 = "Soft\\Steam\\steam_tokens.txt" ascii

$log2 = "information.txt" ascii fullword

$log3 = "passwords.txt" ascii fullword

$log4 = "[Software]" ascii fullword

$log5 = "[Hardware]" ascii fullword

$log6 = "_DEBUG.zip" ascii fullword

$s1 = "\\Monero\\wallet.keys" ascii

$s2 = "wallet_path" ascii fullword

$s3 = "sqlite3.dll" ascii fullword

$s4 = "GoogleAccounts" ascii

$s5 = "passwords.txt" ascii

$s6 = "moz-extension+++" ascii

$s7 = "Soft: FileZilla" ascii

$s8 = "\\AppData\\Roaming\\FileZilla\\recentservers.xml" ascii

$s9 = "\"encrypted_key\":\"" ascii

$s10 = "Software\\Martin Prikryl\\WinSCP 2\\" ascii

$s11 = "65 79 41 69 64 48 6C 77 49 6A 6F 67 49 6B 70 58 56 43 49 73 49 43 4A 68 62 47 63 69 4F 69 41 69 52 57 52 45 55 30 45 69 49 48 30" ascii

$s12 = "Azure\\.IdentityService" ascii

$s13 = "Azure\\.aws" ascii

$s14 = "Azure\\.azure" ascii

$s15 = "*%DRIVE_FIXED%*" ascii

$s16 = "msal.cache" ascii

condition:

(

( 3 of ( $log* ) ) and

( 9 of ( $s* ) )

)

}

IOCs

C2:

Vidar

steamcommunity[.]com/profiles/76561199695752269

steamcommunity[.]com/profiles/76561199689717899

steamcommunity[.]com/profiles/76561199677575543

steamcommunity[.]com/profiles/76561199601319247

steamcommunity[.]com/profiles/76561199686524322

steamcommunity[.]com/profiles/76561199747278259

steamcommunity[.]com/profiles/76561199743486170

steamcommunity[.]com/profiles/76561199631487327

steamcommunity[.]com/profiles/76561199482248283

steamcommunity[.]com/profiles/76561199520592470

steamcommunity[.]com/profiles/76561199471222742

steamcommunity[.]com/profiles/76561199698764354

steamcommunity[.]com/profiles/76561199761128941

steamcommunity[.]com/profiles/76561199662282318

steamcommunity[.]com/profiles/76561199699680841

steamcommunity[.]com/profiles/76561199735694209

steamcommunity[.]com/profiles/76561199658817715

steamcommunity[.]com/profiles/76561199472266392

steamcommunity[.]com/profiles/76561199707802586

steamcommunity[.]com/profiles/76561199673019888

steamcommunity[.]com/profiles/76561199751190313

steamcommunity[.]com/profiles/76561199730044335

steamcommunity[.]com/profiles/76561199486572327

steamcommunity[.]com/profiles/76561199644883218

steamcommunity[.]com/profiles/76561199471266194

steamcommunity[.]com/profiles/76561199550790047

steamcommunity[.]com/profiles/76561199667616374

steamcommunity[.]com/profiles/76561198982268531

LummaC2

steamcommunity[.]com/profiles/76561199724331900

steamcommunity[.]com/profiles/76561199724331900

ACR

steamcommunity[.]com/profiles/76561199679465755

steamcommunity[.]com/profiles/76561199679728573

steamcommunity[.]com/profiles/76561199680445160

steamcommunity[.]com/profiles/76561199680532548

steamcommunity[.]com/profiles/76561199680393027

steamcommunity[.]com/profiles/76561199679557456

steamcommunity[.]com/profiles/76561199680007272

steamcommunity[.]com/profiles/76561199679313551

steamcommunity[.]com/profiles/76561199679428640

steamcommunity[.]com/profiles/76561199679721239

steamcommunity[.]com/profiles/76561199679727473

steamcommunity[.]com/profiles/76561199679420718

steamcommunity[.]com/profiles/76561199380787054

steamcommunity[.]com/profiles/76561199619564077

steamcommunity[.]com/profiles/76561199620444957

steamcommunity[.]com/profiles/76561199619927938

steamcommunity[.]com/profiles/76561199619915856

steamcommunity[.]com/profiles/76561199619855608

steamcommunity[.]com/profiles/76561199619383712

steamcommunity[.]com/profiles/76561199619938930

steamcommunity[.]com/profiles/76561199619157993

steamcommunity[.]com/profiles/76561199619729848

steamcommunity[.]com/profiles/76561199619525937

steamcommunity[.]com/profiles/76561199619987302

steamcommunity[.]com/profiles/76561199620058328

steamcommunity[.]com/profiles/76561199618998288

steamcommunity[.]com/profiles/76561199620788109

steamcommunity[.]com/profiles/76561199619374961

steamcommunity[.]com/profiles/76561199619468640

steamcommunity[.]com/profiles/76561199620057897

steamcommunity[.]com/profiles/76561199621302269

steamcommunity[.]com/profiles/76561199609760273

steamcommunity[.]com/profiles/76561199619916287

steamcommunity[.]com/profiles/76561199621451974

steamcommunity[.]com/profiles/76561199619471799

steamcommunity[.]com/profiles/76561199620821253

steamcommunity[.]com/profiles/76561199655148275

steamcommunity[.]com/profiles/76561199620321083

steamcommunity[.]com/profiles/76561199619783336

steamcommunity[.]com/profiles/76561199620585818

steamcommunity[.]com/profiles/76561199619076636

MetaStealer

steamcommunity[.]com/profiles/76561199038841443

https[:]//t[.]me/asdfghjrrewqqqqtfg

https[:]//t[.]me/edm0d

Извлеченные адреса C2

MetaStealer

Da[.]tadot[.]xyz:443

LummaC2

tenntysjuxmz[.]shop

feelystroll[.]buzz

ACR

https[:]//trxh[.]xyz

pbpbj[.]xyz

llnl[.]xyz

https[:]//trxq[.]xyz

pbdbj[.]xyz

pnnnb[.]xyz

psdrf[.]xyz

a-bc[.]xyz

lldl[.]xyz

ddbc[.]xyz

pddbj[.]xyz

https[:]//frgk[.]xyz

pcvcf[.]xyz

https[:]//frjk[.]xyz

pdddj[.]xyz

fruk[.]xyz

llxl[.]xyz

dd-d[.]xyz

frtk[.]xyz

llml[.]xyz

pcvvf[.]xyz

llcl[.]xyz

https[:]//frpk[.]xyz

pdddk[.]xyz

fastsecurityup[.]com

llzl[.]xyz

llal[.]xyz

https[:]//frsk[.]xyz

pqdrf[.]xyz

plpoh[.]xyz

ctze[.]xyz

kwqislxk[.]xyz

https[:]//trxu[.]xyz

ptdrf[.]xyz

https[:]//iicc[.]fun

Llpl[.]xyz

Vidar

http[:]//95[.]216[.]183[.]16:80

http[:]//88[.]198[.]116[.]74:80

https[:]//65[.]108[.]55[.]55:9000

https[:]//65[.]21[.]246[.]249

https[:]//5[.]75[.]253[.]161

https[:]//78[.]46[.]201[.]42

https[:]//95[.]217[.]135[.]112

http[:]//78[.]47[.]226[.]24

http[:]//195[.]201[.]121[.]147

https[:]//168[.]119[.]60[.]168

http[:]//195[.]201[.]251[.]109

https[:]//95[.]217[.]9[.]149

https[:]//5[.]75[.]208[.]137

https[:]//195[.]201[.]118[.]191

https[:]//135[.]181[.]31[.]18

http[:]//128[.]140[.]41[.]121

https[:]//65[.]21[.]109[.]161

https[:]//37[.]27[.]31[.]150

https[:]//65[.]21[.]187[.]53

https[:]//65[.]109[.]11[.]145

https[:]//65[.]109[.]140[.]8

http[:]//159[.]69[.]26[.]61

http[:]//49[.]12[.]117[.]107

https[:]//188[.]245[.]87[.]202

File Hashes

MD5

e8e3bda68ae03ea279e5030f8431f6e9

b4d1c16d79bb3bcd54cac782667c090d

865072e23e8869c25bc724a7b075211f

3e0176cd089c9bf5b66a28d0789b524f

46c056fbb82e52b398adf211cda41d13

1d7bb48a7186c95b1bd8db69ef5f61f1

0e0e0c7639025c442bf0daaf4da6e5cf

SHA1

cbdac3df53463cb463892b690f96d1ed4959b976

b69214206103b4202e3711b23809f4090e43aba8

c6d418ff9e989a39f69add06532d26594e76533f

26954e9eda62642b4236ac3659a4a0e6049d9af4

f0734c6765831c631c195e769aae51ff580c4173

7a5e5111edacbf7d1351a2afadb13f7d40b91e56

98a045934854530199929632fb79447a2fe9bb2c

SHA256

229c3895912d2d9ed72131b20380ccca556f9e158ceb20197640bf0aca5ce7c8

90470216907e588d56931a65a7fa52e5f09909fa0e7de7409a554bc6abdb0846

def7574a3b3fc98294e5be9b881cd137d14e44f5b6add55374cdef0bbd7cb3dc

db14e6c4df69cc692850b42d3c9cc324ec4c4ab32dd425d3f8119085ebd9e459

0f3cdee69b287fe6697ef8569426585f6b12bcb226b31d3684a0a3cf3cd57f25

0bab3e3a28dddade18b5b0d53acfcdebd82a99050f5e5c12e38215b3eeaa41c1

463b9c2806e53906d7f7b5b0d48aa35aea1e3d64c3ae68db216dd9112703bf48

Приложение 1. Расширенная информация по файловым IOCs

|

MD5 |

SHA1 |

SHA256 |

Комментарий |

|---|---|---|---|

|

e8e3bda68ae03ea279e5030f8431f6e9 |

cbdac3df53463cb463892b690f96d1ed4959b976 |

229c3895912d2d9ed72131b20380ccca556f9e158ceb20197640bf0aca5ce7c8 |

Дроппер Vidar |

|

b4d1c16d79bb3bcd54cac782667c090d |

b69214206103b4202e3711b23809f4090e43aba8 |

90470216907e588d56931a65a7fa52e5f09909fa0e7de7409a554bc6abdb0846 |

Vidar |

|

865072e23e8869c25bc724a7b075211f |

c6d418ff9e989a39f69add06532d26594e76533f |

def7574a3b3fc98294e5be9b881cd137d14e44f5b6add55374cdef0bbd7cb3dc |

Дроппер LummaC2 |

|

3e0176cd089c9bf5b66a28d0789b524f |

26954e9eda62642b4236ac3659a4a0e6049d9af4 |

db14e6c4df69cc692850b42d3c9cc324ec4c4ab32dd425d3f8119085ebd9e459 |

LummaC2 |

|

46c056fbb82e52b398adf211cda41d13 |

f0734c6765831c631c195e769aae51ff580c4173 |

0f3cdee69b287fe6697ef8569426585f6b12bcb226b31d3684a0a3cf3cd57f25 |

Дроппер MetaStealer |

|

1d7bb48a7186c95b1bd8db69ef5f61f1 |

7a5e5111edacbf7d1351a2afadb13f7d40b91e56 |

0bab3e3a28dddade18b5b0d53acfcdebd82a99050f5e5c12e38215b3eeaa41c1 |

MetaStealer |

|

0e0e0c7639025c442bf0daaf4da6e5cf |

98a045934854530199929632fb79447a2fe9bb2c |

463b9c2806e53906d7f7b5b0d48aa35aea1e3d64c3ae68db216dd9112703bf48 |

ACR |